付録 H: ローカル管理者アカウントとグループをセキュリティで保護する

現在、メインストリーム サポートにある Windows のすべてのバージョンでは、ローカル管理者アカウントが既定で無効になっています。これにより、pass-the-hash やその他の資格情報の盗難攻撃でアカウントが使用できなくなります。 ただし、レガシ オペレーティング システムが含まれている環境、またはローカル管理者アカウントが有効になっているドメインでは、これらのアカウントを前述のように使用して、メンバー サーバーやワークステーション間でセキュリティを侵害を伝播することができます。 後で説明する手順に従って、各ローカル管理者アカウントおよびグループをセキュリティで保護する必要があります。

組み込みの管理者 (BA) グループをセキュリティで保護する場合の考慮事項の詳細については、「最低限の特権の管理モデルを実装する」を参照してください。

ローカル管理者アカウントのコントロール

フォレスト内の各ドメインのローカル管理者アカウントには、次の設定を構成する必要があります。

- ドメインに参加しているシステムでのドメインの管理者アカウントの使用を制限するように GPO を構成する

1つまたは複数のGPOを作成し、各ドメイン内のワークステーションおよびメンバーサーバーOUにリンクする場合は、Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignmentsの次のユーザー権限に管理者アカウントを追加します。

ネットワークからこのコンピューターへのアクセスを拒否

バッチ ジョブとしてのログオン権限を拒否する

サービスとしてのログオン権限を拒否する

リモート デスクトップ サービスを使ったログオンを拒否

ローカル管理者グループをセキュリティで保護するための詳細な手順

ドメインに参加しているシステムの管理者アカウントを制限するように GPO を構成する

サーバー マネージャーで [ツール] をクリックし、[グループ ポリシーの管理] をクリックします。

コンソール ツリーで <Forest>\Domains\<Domain> を展開し、[グループ ポリシー オブジェクト] に移動します (ここで、<Forest> はフォレストの名前、<Domain> は、グループ ポリシーを設定するドメインの名前です)。

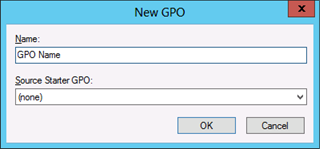

コンソール ツリーで、 [グループ ポリシー オブジェクト] を右クリックし、[新規] をクリックします。

![ドメイン参加済みシステムで管理者アカウントを制限するように GPO を構成するための [メンバー] タブを示すスクリーンショット。](media/appendix-h--securing-local-administrator-accounts-and-groups/sad_101.png)

[新規 GPO] ダイアログ ボックスに <GPO 名>を入力し、[OK] をクリックします (ここで、<GPO 名>は、この GPO の名前です)。

詳細ペインで <GPO 名> を右クリックし、[編集] をクリックします。

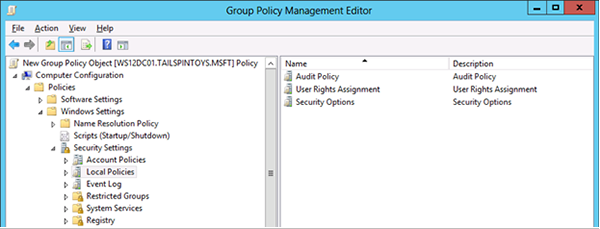

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies に移動し、[ユーザー権限の割り当て] をクリックします。

ローカル管理者アカウントが、メンバー サーバーとワークステーションにネットワーク経由でアクセスするのを防ぐために、次の手順を実行して、ユーザーの権限を構成します。

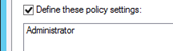

[ネットワーク経由のアクセスを拒否] をダブルクリックし、[これらのポリシーの設定を定義する] を選択します。

[ユーザーまたはグループの追加] をクリックし、ローカル管理者アカウントのユーザー名を入力してから、[OK] をクリックします。 このユーザー名は Administrator で、これが、Windows のインストール時の既定値です。

[OK] をクリックします。

重要

これらの設定に Administrator アカウントを追加するときは、アカウントのラベルを付ける方法によって、ローカルの Administrator アカウントとドメインの Administrator アカウントのどちらを構成するかを指定します。 たとえば、TAILSPINTOYS ドメインの管理者アカウントを、これらの拒否権限に追加するには、TAILSPINTOYS ドメインの管理者アカウントを参照します。このアカウントは、TAILSPINTOYS\Administrator と表示されています。 グループ ポリシー オブジェクト エディターのこれらのユーザー権限設定で「Administrator」と入力した場合は、すでに説明したように、GPO が適用される各コンピューターのローカル管理者アカウントが制限されます。

ローカル管理者アカウントがバッチ ジョブとしてログオンするのを防ぐために、次の手順を実行して、ユーザーの権限を構成します。

[バッチ ジョブとしてのログオンを拒否] をダブルクリックし、[これらのポリシーの設定を定義する] を選択します。

[ユーザーまたはグループの追加] をクリックし、ローカル管理者アカウントのユーザー名を入力してから、[OK] をクリックします。 このユーザー名は Administrator で、これが、Windows のインストール時の既定値です。

[OK] をクリックします。

重要

これらの設定に管理者アカウントを追加するときは、アカウントのラベルを付ける方法によって、ローカル管理者アカウントとドメイン管理者アカウントのどちらを構成するかを指定します。 たとえば、TAILSPINTOYS ドメインの管理者アカウントを、これらの拒否権限に追加するには、TAILSPINTOYS ドメインの管理者アカウントを参照します。このアカウントは、TAILSPINTOYS\Administrator と表示されています。 グループ ポリシー オブジェクト エディターのこれらのユーザー権限設定で「Administrator」と入力した場合は、すでに説明したように、GPO が適用される各コンピューターのローカル管理者アカウントが制限されます。

ローカル管理者アカウントがサービスとしてログオンするのを防ぐために、次の手順を実行して、ユーザーの権限を構成します。

[サービスとしてのログオンを拒否] をダブルクリックし、[これらのポリシーの設定を定義する] を選択します。

[ユーザーまたはグループの追加] をクリックし、ローカル管理者アカウントのユーザー名を入力してから、[OK] をクリックします。 このユーザー名は Administrator で、これが、Windows のインストール時の既定値です。

[OK] をクリックします。

重要

これらの設定に管理者アカウントを追加するときは、アカウントのラベルを付ける方法によって、ローカル管理者アカウントとドメイン管理者アカウントのどちらを構成するかを指定します。 たとえば、TAILSPINTOYS ドメインの管理者アカウントを、これらの拒否権限に追加するには、TAILSPINTOYS ドメインの管理者アカウントを参照します。このアカウントは、TAILSPINTOYS\Administrator と表示されています。 グループ ポリシー オブジェクト エディターのこれらのユーザー権限設定で「Administrator」と入力した場合は、すでに説明したように、GPO が適用される各コンピューターのローカル管理者アカウントが制限されます。

ローカル管理者アカウントが、メンバー サーバーとワークステーションにリモート デスクトップ サービス経由でアクセスするのを防ぐために、次の手順を実行して、ユーザーの権限を構成します。

[リモート デスクトップ サービスを使ったログオンを拒否] をダブルクリックし、[これらのポリシーの設定を定義する] を選択します。

[ユーザーまたはグループの追加] をクリックし、ローカル管理者アカウントのユーザー名を入力してから、[OK] をクリックします。 このユーザー名は Administrator で、これが、Windows のインストール時の既定値です。

[OK] をクリックします。

重要

これらの設定に管理者アカウントを追加するときは、アカウントのラベルを付ける方法によって、ローカル管理者アカウントとドメイン管理者アカウントのどちらを構成するかを指定します。 たとえば、TAILSPINTOYS ドメインの管理者アカウントを、これらの拒否権限に追加するには、TAILSPINTOYS ドメインの管理者アカウントを参照します。このアカウントは、TAILSPINTOYS\Administrator と表示されています。 グループ ポリシー オブジェクト エディターのこれらのユーザー権限設定で「Administrator」と入力した場合は、すでに説明したように、GPO が適用される各コンピューターのローカル管理者アカウントが制限されます。

グループ ポリシー管理エディターを終了するには、[ファイル] をクリックし、[終了]を クリックします。

グループポリシー管理で、次の手順に従って、GPO をメンバーサーバーとワークステーションの OU にリンクします:

<Forest>\Domains\<Domain> に移動します (ここで <Forest> はフォレストの名前、<Domain> はフォレストを設定するドメインの名前グループ ポリシー)。

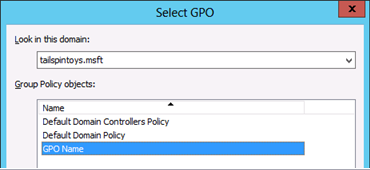

GPO を適用する OU を右クリックし、[既存の GPO へのリンクを作成] をクリックします。

メニュー オプションを示すスクリーンショット。](media/appendix-h--securing-local-administrator-accounts-and-groups/sad_108.png)

作成した GPO を選択し、[OK] をクリックします。

ワークステーションを含む他のすべての OU へのリンクを作成します。

メンバー サーバーを含む他のすべての OU へのリンクを作成します。

検証手順

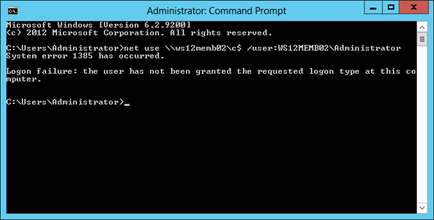

[ネットワーク経由のアクセスを拒否] GPO 設定を確認する

GPO の変更の影響を受けないメンバー サーバーまたはワークステーション (ジャンプ サーバーなど) から、GPO の変更の影響を受けるネットワーク経由で、メンバー サーバーまたはワークステーションへのアクセスを試みてください。 GPO 設定を確認するには、NET USE コマンドを使用して、システム ドライブ のマッピングを試みます。

GPO の変更の影響を受けないメンバー サーバーまたはワークステーションにローカルでログオンします。

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに「コマンド プロンプト」と入力して、[コマンド プロンプト] を右クリックし、[管理者として実行] をクリックすると、管理者特権でのコマンド プロンプトが開きます。

管理者特権の承認を求めるメッセージが表示されたら、[はい] を クリックします。

![GPO の設定を確認するときに表示される [ユーザー アカウント制御] ダイアログ ボックスが強調表示されているスクリーンショット。](media/appendix-h--securing-local-administrator-accounts-and-groups/sad_110.png)

コマンド プロンプト ウィンドウで「

net use \\<Server Name>\c$ /user:<Server Name>\Administrator」と入力します。ここで、<Server Name> は、ネットワーク経由でアクセスしようとしているメンバー サーバーまたはワークステーションの名前です。注意

ローカル管理者の資格情報は、ネットワーク経由でアクセスしようとしているシステムでの資格情報である必要があります。

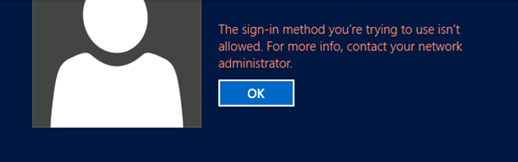

次のスクリーンショットは、表示されるエラー メッセージを示しています。

「バッチ ジョブとしてログオンを拒否する」GPO 設定を確認

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

バッチ ファイルを作成する

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに「notepad」と入力し、[メモ帳] をクリックします。

メモ帳に「dir c:」と入力します。

[ファイル] をクリックして、 [名前を付けて保存] をクリックします。

[ファイル名] ボックスに「

<Filename>.bat」と入力します (ここで、<Filename> は、新しいバッチ ファイルの名前です)。

タスクをスケジュールする

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに「タスク スケジューラ」と入力し、[タスク スケジューラ] をクリックします。

注意

Windows 8 が実行されているコンピューターの [検索] ボックスに「schedule tasks」と入力し、[タスクのスケジュール] をクリックします。

[操作] をクリックし、[タスクの作成] をクリックします。

[タスクの作成] ダイアログ ボックスで、「 <Task Name>」と入力します (ここで b<Task Name> は新しいタスクの名前です)。

[操作] タブをクリックし、[新規] をクリックします。

[操作] フィールドで [プログラムの開始] を選択します。

[プログラム/スクリプト] の [参照] をクリックし、[バッチ ファイルの作成] セクションで作成したバッチ ファイルを見つけて選択し、[開く] をクリックします。

[OK] をクリックします。

[General] タブをクリックします。

[セキュリティ オプション] フィールドで [ユーザーまたはグループ の変更] をクリックします。

システムのローカル管理者アカウントの名前を入力し、[名前の確認] をクリックしてから、[OK] をクリックします。

[ユーザーのログオン状態にかかわらず実行する] と [パスワードを保存しない] を選択します。 このタスクはローカル コンピューター リソースにのみアクセスできます。

[OK] をクリックします。

タスクを実行するためのユーザー アカウント資格情報を求めるダイアログ ボックスが表示されます。

資格情報を入力した後、[OK] を クリックします。

次のようなダイアログ ボックスが表示されます。

![タスクのスケジュール時に表示される [タスク スケジューラ] ダイアログ ボックスを強調表示したスクリーンショット。](media/appendix-h--securing-local-administrator-accounts-and-groups/sad_112.png)

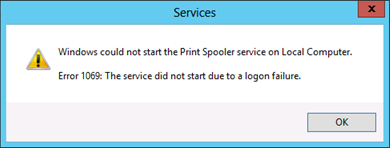

「サービスとしてのログオンを拒否する」GPO 設定を確認

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに 「services」と入力し、[サービス] をクリックします。

印刷スプーラーを見つけてダブルクリックします。

[ログオン] タブをクリックします。

[ログオン] フィールドで [このアカウント] をクリックします。

[参照] をクリックし、システムのローカル管理者アカウント名を入力し、[名前の確認] をクリックしてから、[OK] をクリックします。

[パスワード] および [パスワードの確認] フィールドに、選択したアカウントのパスワードを入力し、[OK] をクリックします。

さらに 3 回、[OK] をクリックします。

[印刷スプーラー] を右クリックし、[再開] をクリックします。

サービスが再開されると、次のようなダイアログ ボックスが表示されます。

プリンター スプーラー サービスへの変更を元に戻す

GPO の変更の影響を受けるメンバー サーバーまたはワークステーションから、ローカルでログオンします。

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに 「services」と入力し、[サービス] をクリックします。

印刷スプーラーを見つけてダブルクリックします。

[ログオン] タブをクリックします。

[ログオン] フィールドで [ローカル システム アカウント] を選択し、[OK] を クリックします。

[リモート デスクトップ サービスを使ったログオンを拒否] GPO 設定を確認する

マウスを使用して、画面の右上または右下の隅にポインターを移動します。 [チャーム] バーが表示されたら、[検索] をクリックします。

[検索] ボックスに「リモート デスクトップ接続」と入力し、[リモート デスクトップ接続] をクリックします。

[コンピューター] フィールドに接続先コンピューターの名前を入力し、[接続] をクリックします。 (コンピューター名の代わりに IP アドレスを入力することもできます)。

メッセージが表示されたら、システムのローカル管理者アカウントの資格情報を入力します。

次のようなダイアログ ボックスが表示されます。