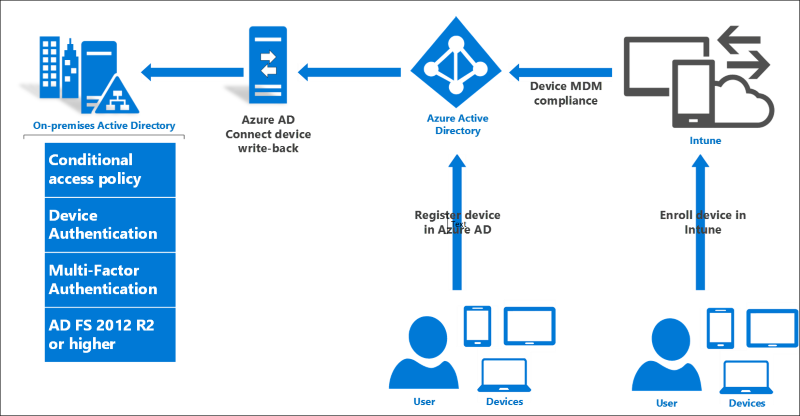

次のドキュメントでは、登録済みデバイスに対するオンプレミスの条件付きアクセスのインストールと構成について説明します。

インフラストラクチャの前提条件

次の前提条件が必要です。

| 必要条件 | 説明 |

|---|---|

| Microsoft Entra ID P1 または P2 を持つ Microsoft Entra サブスクリプション | オンプレミスの条件付きアクセスに対してデバイスの書き戻しを有効にするには、 無料試用版で問題ありません |

| Intune サブスクリプション | デバイス コンプライアンス シナリオの MDM 統合にのみ必要 -無料試用版は問題ありません |

| Microsoft Entra Connect Sync | 最新バージョンはこちらで入手できます。 |

| Windows Server 2016 | AD FS 用のビルド 10586 以降 |

| Windows Server 2016 Active Directory スキーマ | スキーマ レベル 85 以上が必要です。 |

| Windows Server 2016 ドメイン コントローラー | Hello For Business のキー トラストの展開にのみ必要です。 詳細については、このページを参照してください。 |

| Windows 10 クライアント | 上記のドメインに参加しているビルド 10586 以降は、Windows 10 ドメインへの参加と Windows Hello for Business のシナリオでのみ必要です |

| Microsoft Entra ID P1 または P2 ライセンスが割り当てられている Microsoft Entra ユーザー アカウント | デバイスを登録する場合 |

Active Directory スキーマをアップグレードする

登録済みデバイスでオンプレミスの条件付きアクセスを使用するには、まず AD スキーマをアップグレードする必要があります。 次の条件を満たす必要があります。

- スキーマはバージョン 85 以降である必要があります

- AD FS が参加しているフォレストにのみ必要です

注

Windows Server 2016 でスキーマ バージョン (レベル 85 以上) にアップグレードする前に Microsoft Entra Connect Sync をインストールした場合は、Microsoft Entra Connect Sync のインストールを再実行し、オンプレミスの AD スキーマを更新して、msDS-KeyCredentialLink の同期規則が構成されていることを確認する必要があります。

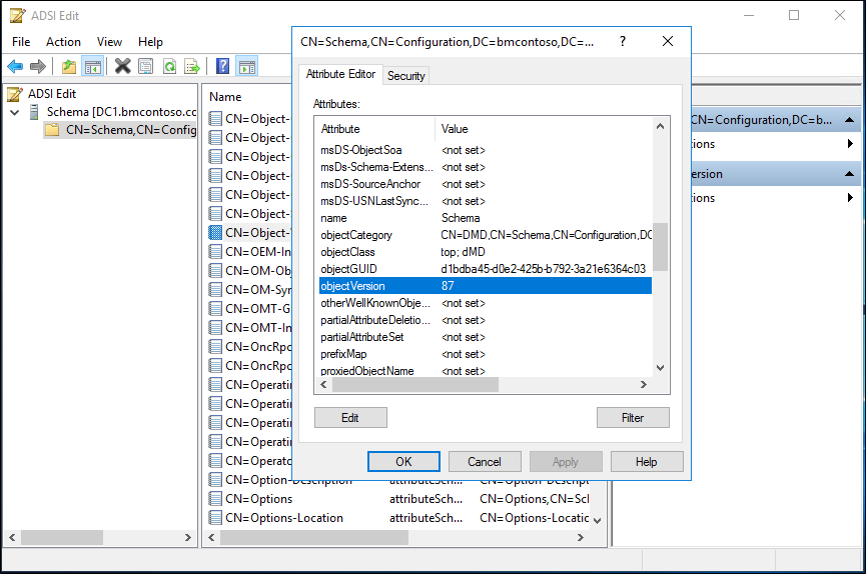

スキーマ レベルを確認する

スキーマ レベルを確認するには、次の操作を行います。

- ADSIEdit.exe または LDP.exe を使用して、スキーマの名前付けコンテキストに接続します。

- ADSIEdit で、"CN=Schema,CN=Configuration,DC=<domain>,DC=<com> を右クリックし、プロパティを選択します。 domain と com の部分は、ご使用のフォレストの情報に置き換えてください。

- 属性エディターで objectVersion 属性を見つけ、バージョンが通知されます。

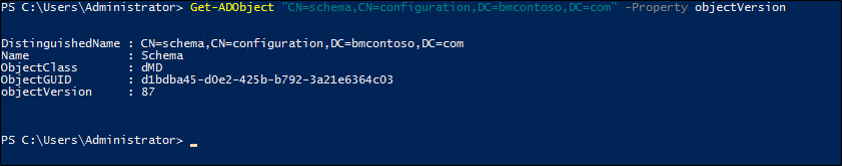

次の PowerShell コマンドレットを使用することもできます (オブジェクトをスキーマの名前付けコンテキスト情報に置き換えます)。

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

アップグレードの詳細については、「 ドメイン コントローラーを Windows Server 2016 にアップグレードする」を参照してください。

Microsoft Entra Device Registration を有効にする

このシナリオを構成するには、Microsoft Entra ID でデバイス登録機能を構成する必要があります。

これを行うには、組織での Microsoft Entra 参加の設定の手順に従ってください。

AD FS を設定する

- 新しい AD FS 2016 ファームを作成します。

- または、AD FS 2012 R2 から AD FS 2016 にファームを 移行 する

- カスタム パスを使用して Microsoft Entra Connect Sync をデプロイし、AD FS を Microsoft Entra ID に接続します。

デバイスの書き戻しとデバイス認証を構成する

注

Express Settings を使用して Microsoft Entra Connect Sync を実行した場合は、適切な AD オブジェクトが自動的に作成されています。 ただし、ほとんどの AD FS シナリオでは、Microsoft Entra Connect Sync はカスタム設定で実行され、AD FS を構成するため、以下の手順が必要です。

AD FS デバイス認証用の AD オブジェクトを作成する

AD FS ファームがまだデバイス認証用に構成されていない場合 (AD FS 管理コンソールの [サービス - > デバイス登録] に表示される場合があります)、次の手順に従って正しい AD DS オブジェクトと構成を作成します。

![[デバイス登録の概要] 画面を示すスクリーンショット。](media/configure-device-based-conditional-access-on-premises/device1.png)

注

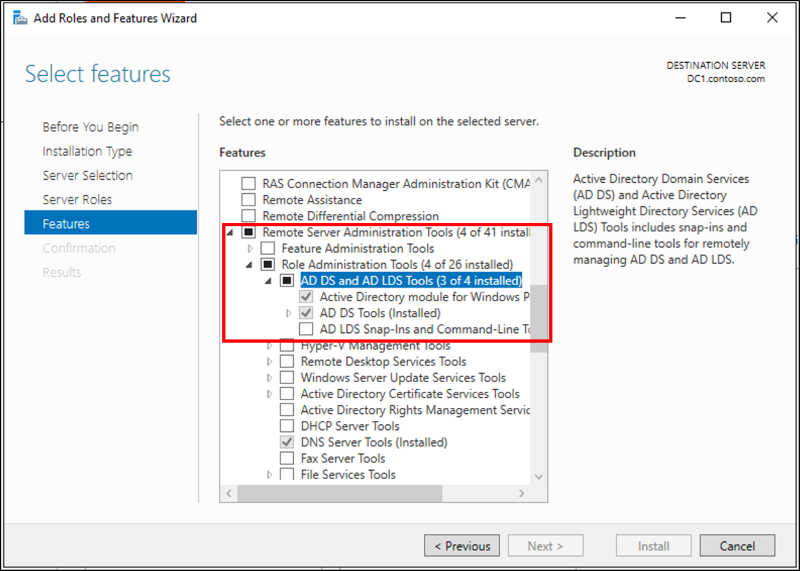

次のコマンドには Active Directory 管理ツールが必要であるため、フェデレーション サーバーもドメイン コントローラーでない場合は、まず次の手順 1 を使用してツールをインストールします。 それ以外の場合は、手順 1 をスキップできます。

- 役割と機能の追加ウィザードを実行し、リモート サーバー管理ツール ->Role 管理ツール ->AD DS と AD LDS ツール ->Windows PowerShell 用の Active Directory モジュールと AD DS ツールの両方を選択します。

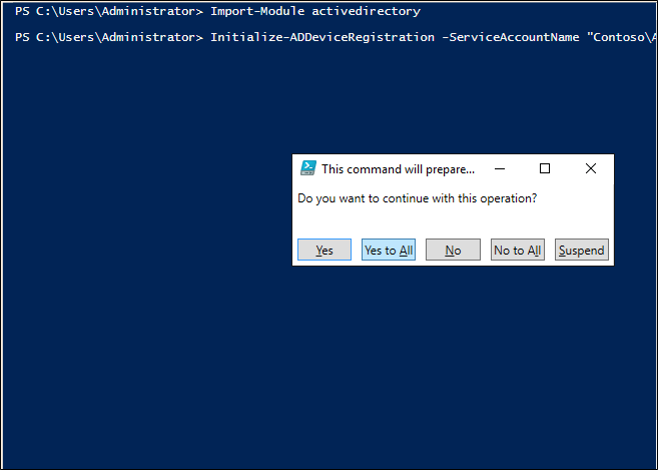

- AD FS プライマリ サーバーで、エンタープライズ管理者 (EA) 特権を持つ AD DS ユーザーとしてログインしていることを確認し、管理者特権の PowerShell プロンプトを開きます。 次に、次の PowerShell コマンドを実行します。

Import-module activedirectory

PS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>" 3. ポップアップウィンドウで「はい」をクリックします。

注

AD FS サービスが GMSA アカウントを使用するように構成されている場合は、"domain\accountname$" という形式でアカウント名を入力します。

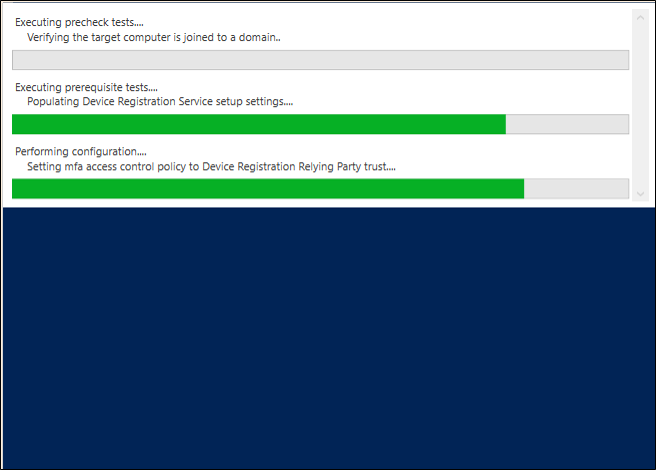

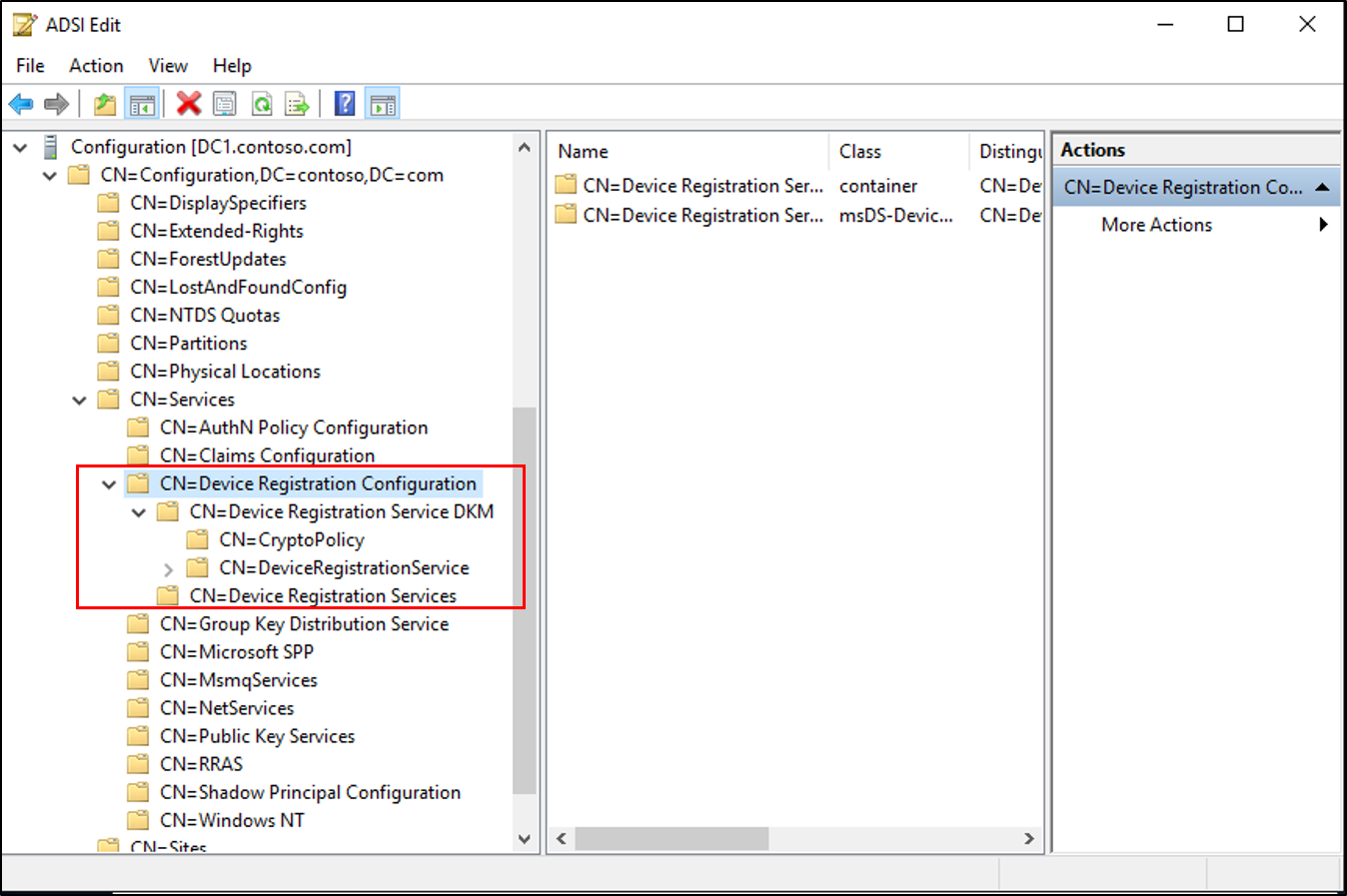

上記の PSH では、次のオブジェクトが作成されます。

- AD ドメイン パーティションの下の RegisteredDevices コンテナー

- [構成] の [デバイス登録サービス] コンテナーとオブジェクト --> サービス --> デバイス登録の構成

- デバイス登録サービスの DKM コンテナーとオブジェクトの構成 --> サービス --> デバイス登録の構成

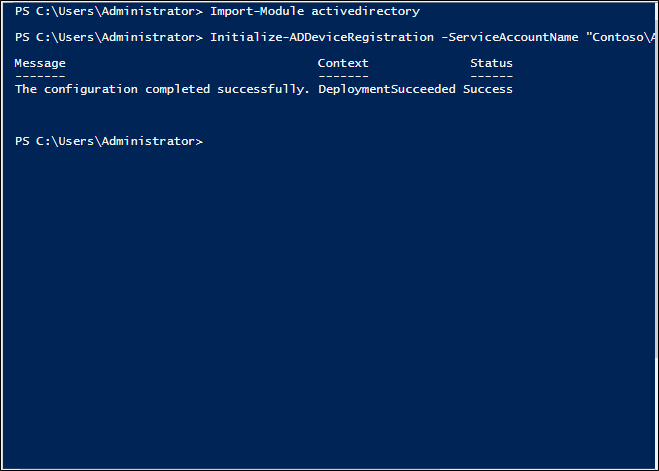

- これが完了すると、正常に完了したメッセージが表示されます。

AD でサービス接続ポイント (SCP) を作成する

ここで説明するように Windows 10 ドメイン参加 (Microsoft Entra ID への自動登録を使用) を使用する場合は、次のコマンドを実行して AD DS にサービス接続ポイントを作成します

- Windows PowerShell を開き、次を実行します。

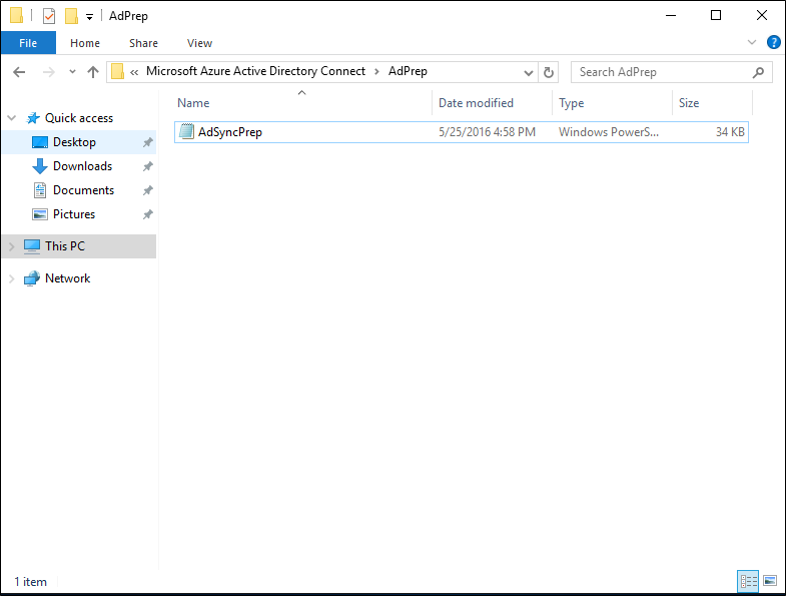

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

注

必要に応じて、Microsoft Entra Connect Sync サーバーから AdSyncPrep.psm1 ファイルをコピーします。 このファイルは Program Files\Microsoft Entra Connect\AdPrep にあります

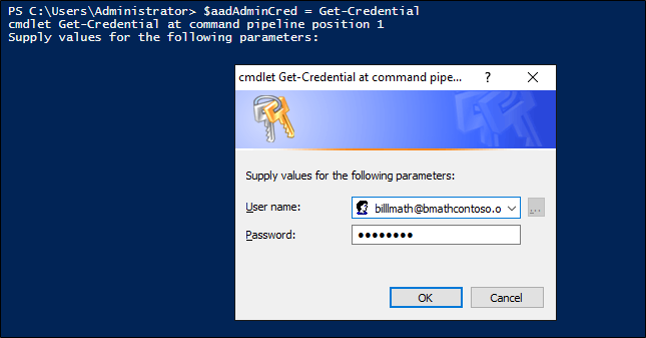

- Microsoft Entra 条件付きアクセス管理者の資格情報を指定します。

PS C:>$aadAdminCred = Get-Credential

- 次の PowerShell コマンドを実行します

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

[AD コネクタ アカウント名] は、オンプレミスの AD DS ディレクトリを追加するときに Microsoft Entra Connect Sync で構成したアカウントの名前です。

上記のコマンドを使用すると、Windows 10 クライアントは AD DS で serviceConnectionpoint オブジェクトを作成することで、参加する正しい Microsoft Entra ドメインを見つけることができます。

デバイスの書き戻し用に AD を準備する

AD DS オブジェクトとコンテナーが、Microsoft Entra ID からのデバイスの書き戻しに対して正しい状態であることを確認するには、次の手順を実行します。

- Windows PowerShell を開き、次を実行します。

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

[AD コネクタ アカウント名] は、オンプレミスの AD DS ディレクトリを domain\accountname 形式で追加するときに Microsoft Entra Connect Sync で構成したアカウントの名前です。

上記のコマンドは、AD DS へのデバイス ライトバック用に次のオブジェクトを作成します (まだ存在しない場合)、指定した AD コネクタ アカウント名へのアクセスが許可されます

- AD ドメイン パーティション内の RegisteredDevices コンテナー

- [構成] の [デバイス登録サービス] コンテナーとオブジェクト --> サービス --> デバイス登録の構成

Microsoft Entra Connect Sync でデバイスの書き戻しを有効にする

まだ行っていない場合は、ウィザードをもう一度実行し、[ Customize Synchronization Options]\(同期オプションのカスタマイズ\) を選択し、デバイスライトバックのボックスをオンにして、上記のコマンドレットを実行したフォレストを選択して、Microsoft Entra Connect Sync でデバイスの書き戻しを有効にします。

AD FS でデバイス認証を構成する

管理者特権の PowerShell コマンド ウィンドウを使用して、次のコマンドを実行して AD FS ポリシーを構成します。

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

構成を確認する

参考までに、デバイスの書き戻しと認証を機能させるために必要な AD DS デバイス、コンテナー、およびアクセス許可の包括的な一覧を次に示します。

CN=RegisteredDevices,DC=<domain で ms-DS-DeviceContainer 型のオブジェクト>

- AD FS サービス アカウントへの読み取りアクセス権

- Microsoft Entra Connect Sync AD コネクタ アカウントへの読み取り/書き込みアクセス

Container CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<ドメイン>

上記のコンテナー内にあるデバイス登録サービス DKM

CN=<guid>, CN=Device Registration での serviceConnectionpoint 型のオブジェクト

Configuration,CN=Services,CN=Configuration,DC=<ドメイン>

新しいオブジェクトの指定した AD コネクタ アカウント名への読み取り/書き込みアクセス

CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain> での msDS-DeviceRegistrationServiceContainer 型のオブジェクト

上記のコンテナー内の msDS-DeviceRegistrationService 型のオブジェクト

動作を確認する

新しい要求とポリシーを評価するには、まずデバイスを登録します。 たとえば、Microsoft Entra では、[システム -> バージョン情報] の [設定] アプリを使用して Windows 10 コンピューターに参加するか ここで追加の手順に従って自動デバイス登録で Windows 10 ドメイン参加を設定します。 Windows 10 モバイル デバイスへの参加については、こちらのドキュメントを参照 してください。

最も簡単な評価のために、要求の一覧を表示するテスト アプリケーションを使用して AD FS にサインオンします。

isManaged、isCompliant、trusttypeなどの新しい要求を表示できます。 Windows Hello for Business を有効にすると、 prt 要求も表示されます。

その他のシナリオの構成

Windows 10 ドメイン参加済みコンピューターの自動登録

Windows 10 ドメインに参加しているコンピューターの自動デバイス登録を有効にするには、 ここで手順 1 と 2 に従います。

- AD DS のサービス接続ポイントが存在し、適切なアクセス許可を持っていることを確認します (このオブジェクトは上記で作成しましたが、二重チェックしても問題ありません)。

- AD FS が正しく構成されていることを確認する

- AD FS システムで正しいエンドポイントが有効になっており、要求規則が構成されていることを確認する

- ドメインに参加しているコンピューターの自動デバイス登録に必要なグループ ポリシー設定を構成する

Windows Hello for Business

Windows Hello for Business で Windows 10 を有効にする方法については、「組織内で Windows Hello for Business を有効にする」を参照してください。

MDM の自動登録

登録済みデバイスの MDM の自動登録を有効にするには、次の手順に従います。

トラブルシューティング

- "DRS サービス オブジェクトが必要なすべての属性なしで見つかりました" など、間違った状態で既に存在するオブジェクトに関して不平を言うエラーが

Initialize-ADDeviceRegistrationで発生した場合は、以前に Microsoft Entra Connect Sync PowerShell コマンドを実行し、AD DS で部分的な構成を行っている可能性があります。 <下のオブジェクトを手動で削除して>やり直してください。 - Windows 10 ドメイン参加済みクライアントの場合

- デバイス認証が機能していることを確認するには、ドメインに参加しているクライアントにテスト ユーザー アカウントとしてサインオンします。 プロビジョニングをすばやくトリガーするには、少なくとも 1 回はデスクトップをロックしてロック解除します。

- AD DS オブジェクトの STK キー資格情報リンクを確認する手順 (同期を 2 回実行する必要がありますか?

- デバイスが既に登録されている Windows コンピューターを登録しようとしたときにエラーが発生したが、デバイスを登録できないか、既に登録解除している場合は、レジストリにデバイス登録構成のフラグメントが存在する可能性があります。 これを調査して削除するには、次の手順に従います。

- Windows コンピューターで Regedit を開き、HKLM\Software\Microsoft\Enrollments に移動します。

- このキーの下には、GUID フォームにサブキーがあります。 最大 17 個の値を持ち、"EnrollmentType" が "6" [MDM joined] または "13" (Microsoft Entra joined) のサブキーに移動します。

- EnrollmentType を 0 に変更する

- デバイスの登録または登録をもう一度試す