Windows LAPS と Windows Server Active Directory の概要

Windows ローカル管理者パスワード ソリューション (Windows LAPS) と Windows Server Active Directory の使用を開始する方法について説明します。 この記事では、Windows LAPS を使用して Windows Server Active Directory にパスワードをバックアップするための基本的な手順と、バックアップしたパスワードを取得する方法について説明します。

ドメインの機能レベルとドメイン コントローラーの OS バージョンの要件

ドメインが、2016 以前のドメインの機能レベル (DFL) で構成されている場合は、Windows LAPS パスワード暗号化期間を有効にすることができません。 パスワード暗号化を使用しない場合、クライアントは、クリア テキスト (Active Directory ACL によってセキュリティで保護) にパスワードを格納するようにのみ構成でき、DC はローカル DSRM アカウントを管理するようには構成できません。

ドメインが 2016 DFL に達したら、Windows LAPS パスワード暗号化を有効にすることができます。 ただし、引き続き WS2016 DC を実行している場合、これらの WS2016 DC は Windows LAPS をサポートしていないため、DSRM アカウント管理機能を使用できません。

これらの制限事項を認識していれば、WS2016 より前のサポートされているオペレーティング システムをドメイン コントローラーで使用しても問題ありません。

次の表は、サポート有無の違いがあるさまざまなシナリオの概要を示しています。

| ドメインの詳細 | クリア テキストのパスワード ストレージのサポートあり | 暗号化されたパスワード ストレージのサポートあり (ドメインに参加しているクライアントの場合) | DSRM アカウント管理のサポートあり (DC の場合) |

|---|---|---|---|

| 2016 以前の DFL | はい | いいえ | いいえ |

| 2016 の DFL (WS2016 DC が 1 つ以上) | はい | はい | あり。ただし、WS2019 以降の DC の場合のみ |

| 2016 DFL (WS2019 以降の DC のみ) | はい | イエス | はい |

最新の機能およびセキュリティ強化をご利用いただくために、Microsoft は、クライアント、サーバー、およびドメイン コントローラーで利用可能な最新のオペレーティング システムへのアップグレードを強くお勧めしています。

Windows Server Active Directory スキーマの更新

Windows Server Active Directory スキーマは、Windows LAPS を使用する前に更新する必要があります。 このアクションを実行するには、Update-LapsADSchema コマンドレットを使用します。 これは、フォレスト全体で 1 回限りの操作です。 この操作は、Windows LAPS を使用して更新された Windows Server 2022 または Windows Server 2019 ドメイン コントローラーで実行できますが、Windows LAPS PowerShell モジュールをサポートしていれば、ドメイン コントローラー以外でも実行できます。

PS C:\> Update-LapsADSchema

ヒント

-Verbose パラメーターを渡して、Update-LapsADSchema コマンドレット (または LAPS PowerShell モジュールの他のコマンドレット) の実行内容に関する詳細情報を確認します。

パスワードを更新するアクセス許可を管理対象デバイスに付与する

管理対象デバイスには、そのパスワードを更新するためのアクセス許可が付与されている必要があります。 このアクションを実行するには、デバイスが含まれる組織単位 (OU) に継承可能なアクセス許可を設定します。 そのためには Set-LapsADComputerSelfPermission が使用されます。例えば次のようにします。

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

ヒント

ドメインのルートに継承可能なアクセス許可を設定する場合は、DN 構文を使用してドメイン ルート全体を指定することで可能になります。 たとえば、-Identity パラメーターに 'DC=laps,DC=com' を指定します。

拡張権限のアクセス許可のクエリを実行する

一部のユーザーまたはグループには、管理対象デバイスの OU に対する拡張権限のアクセス許可が既に付与されている場合があります。 このアクセス許可は、機密属性を読み取る権限を付与するため、問題があります (すべての Windows LAPS パスワード属性が機密としてマークされます)。 これらのアクセス許可が付与されているユーザーを確認する方法の 1 つは、Find-LapsADExtendedRights コマンドレットを使用することです。 次に例を示します。

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

この例の出力では、信頼されたエンティティ (SYSTEM および Domain Admins) のみがこの特権を持っています。 それ以外のアクションは不要です。

デバイス ポリシーを構成する

いくつかの手順を実行して、デバイス ポリシーを構成します。

ポリシー展開メカニズムを選択する

最初の手順では、デバイスにポリシーを適用する方法を選択します。

ほとんどの環境では、Windows LAPS グループ ポリシーを使用して、Windows Server Active Directory ドメイン参加済みデバイスに必要な設定を展開します。

ご使用のデバイスが Microsoft Entra ID にハイブリッド参加もしている場合は、Microsoft Intune と Windows LAPS 構成サービス プロバイダー (CSP) を使用してポリシーをデプロイできます。

特定のポリシーを構成する

少なくとも、BackupDirectory 設定を値 2 (パスワードを Windows Server Active Directory にバックアップする) に構成する必要があります。

AdministratorAccountName 設定を構成しない場合、Windows LAPS の既定では、既定の組み込みローカル管理者アカウントを管理することになります。 この組み込みアカウントは、既知の相対識別子 (RID) を使用することで自動的に識別されるものであり、名前を使用することで識別されるものではありません。 組み込みのローカル管理者アカウントの名前は、デバイスの既定のロケールによって異なります。

カスタム ローカル管理者アカウントを構成する場合は、そのアカウントの名前を使用して AdministratorAccountName 設定を構成する必要があります。

重要

カスタム ローカル管理者アカウントを管理するように Windows LAPS を構成する場合は、そのアカウントが作成されていることを確認する必要があります。 Windows LAPS でアカウントの作成は行われません。 RestrictedGroups CSP を使用してアカウントを作成することをお勧めします。

組織に必要に応じて、PasswordLength などの他の設定を構成できます。

特定の設定を構成しない場合は、既定値が適用されます。これらの既定値を必ず理解しておいてください。 たとえば、パスワード暗号化を有効にしても、ADPasswordEncryptionPrincipal 設定を構成していない場合、パスワードは暗号化され、ドメイン管理のみが暗号化を解除できます。 AdPasswordEncryptionPrincipal は、ドメイン管理以外のユーザーが復号化できるようにする場合に、別の設定で構成できます。

Windows Server Active Directory のパスワードを更新する

Windows LAPS は、現在アクティブなポリシーを定期的 (1 時間ごと) に処理し、グループ ポリシー変更通知に応答します。 この応答は、ポリシーと変更通知に基づいて行われます。

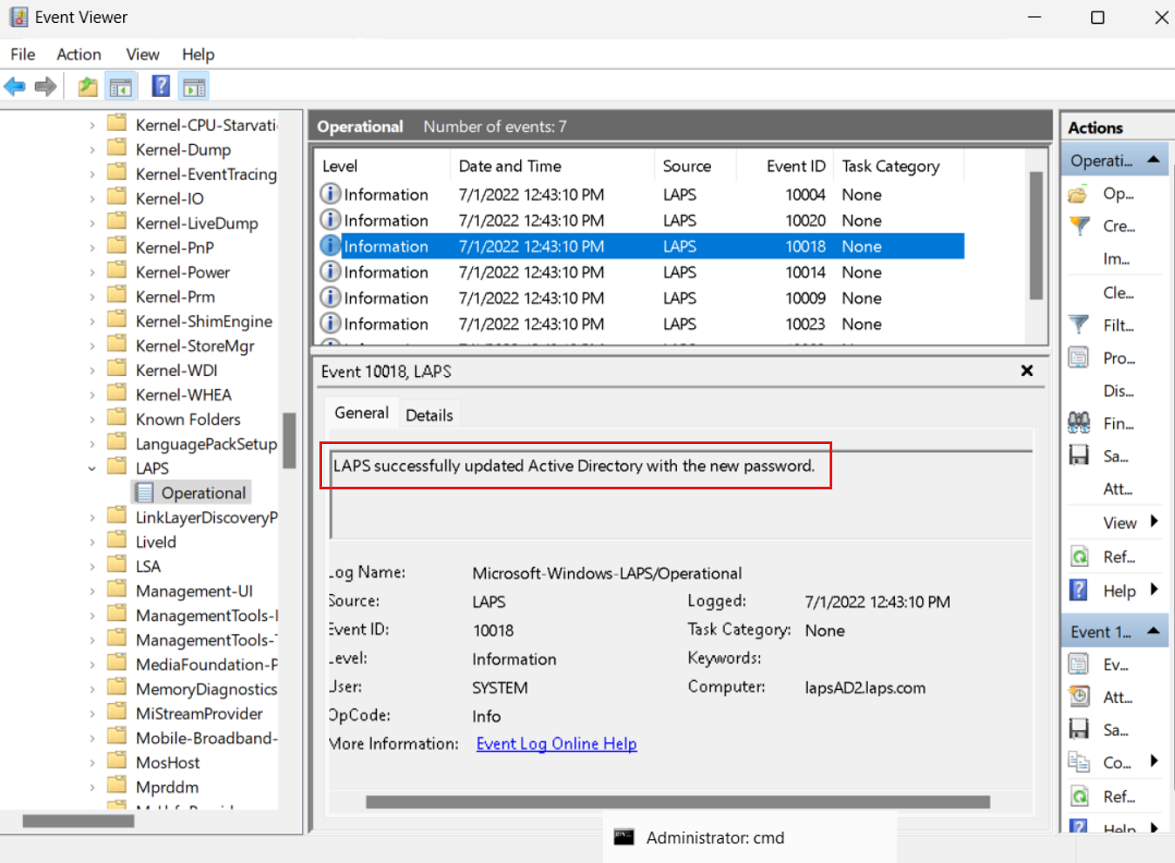

Windows Server Active Directory でパスワードが正常に更新されたことを確認するには、イベント ログで 10018 イベントを探します。

ポリシー適用後の待機を避けるには、PowerShell コマンドレット Invoke-LapsPolicyProcessing を実行します。

Windows Server Active Directory からパスワードを取得する

Get-LapsADPassword コマンドレットを使用して、Windows Server Active Directory からパスワードを取得します。 次に例を示します。

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

この出力結果は、パスワード暗号化が有効になっていることを示します (Source を参照)。 パスワード暗号化を使用するには、ドメインが Windows Server 2016 ドメイン機能レベル以降用に構成されている必要があります。

パスワードをローテーションする

Windows LAPS は、各ポリシー処理サイクル中に Windows Server Active Directory からパスワードの有効期限を読み取ります。 パスワードの有効期限が切れている場合は、すぐに新しいパスワードが生成されて保存されます。

状況によっては (セキュリティ違反の後やアドホック テストの場合など)、パスワードを早期にローテーションすることをお勧めします。 パスワードのローテーションを手動で強制するには、Reset-LapsPassword コマンドレットを使用します。

Set-LapsADPasswordExpirationTime コマンドレットを使用して、Windows Server Active Directory に格納されている、スケジュールされたパスワードの有効期限を設定できます。 次に例を示します。

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

Windows LAPS は、次に現行ポリシーを処理するためにウェイクアップしたときに、変更されたパスワードの有効期限を確認し、パスワードをローテーションします。 それまで待てない場合は、Invoke-LapsPolicyProcessing コマンドレットを実行できます。

Reset-LapsPassword コマンドレットを使用すると、パスワードの即時ローテーションを強制的にローカルで実行できます。

関連項目

- Microsoft Entra ID での Windows Local Administrator Password Solution

- Microsoft Entra ID での Windows Local Administrator Password Solution

- RestrictedGroups CSP

- Microsoft Intune

- Windows LAPS の Microsoft Intune サポート

- Windows LAPS CSP

- Windows LAPS のトラブルシューティング ガイダンス

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示