Windows ローカル管理者パスワード ソリューション (Windows LAPS) の基本的な設計およびセキュリティの概念について説明します。これには次の内容が含まれます。

- アーキテクチャ

- 基本的なシナリオの流れ

- バックグラウンド ポリシーの処理サイクル

- Microsoft Entra パスワード

- Windows Server Active Directory のパスワード

- 認証後のパスワードのリセット

- アカウントのパスワードの改ざん防止

- Windows セーフ モード

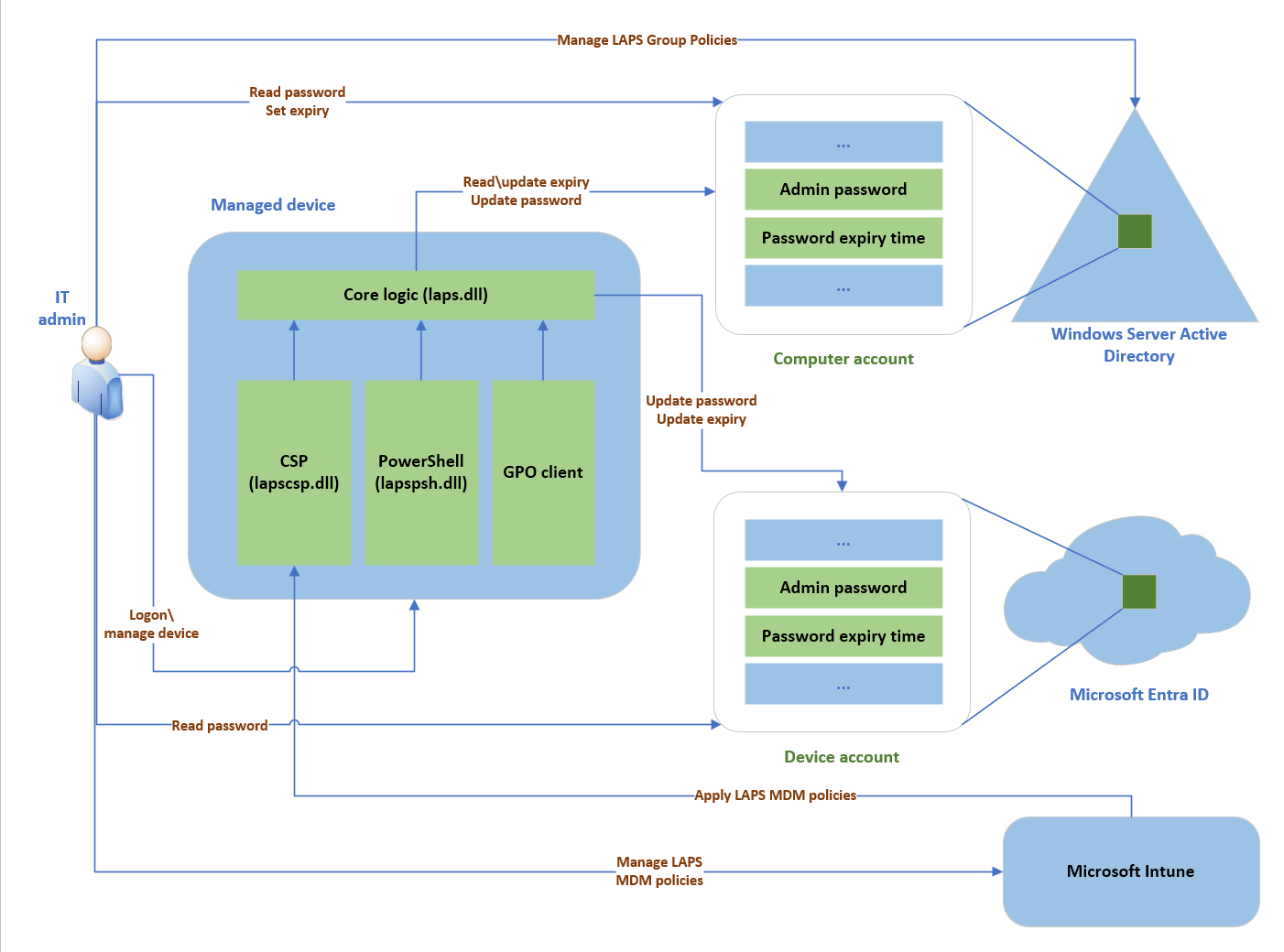

Windows LAPS のアーキテクチャ

次の図は、Windows LAPS のアーキテクチャを示しています。

Windows LAPS アーキテクチャ図には、いくつかの重要な構成要素が含まれています。

IT 管理者: Windows LAPS の展開に関係する可能性があるさまざまな IT 管理者の役割をまとめて表しています。 IT 管理者の役割は、ポリシーの構成、格納されているパスワードの有効期限終了または取得、マネージド デバイスの操作に関係します。

マネージド デバイス: ローカル管理者アカウントを管理する、Microsoft Entra 参加済みまたは Windows Server Active Directory 参加済みのデバイスを表します。 この機能は、いくつかの主要バイナリ (コア ロジック用の laps.dll、構成サービス プロバイダー (CSP) ロジック用の lapscsp.dll、PowerShell コマンドレット ロジック用の lapspsh.dll) で構成されています。 グループ ポリシーを使用して Windows LAPS を構成することもできます。 Windows LAPS は、グループ ポリシー オブジェクト (GPO) の変更通知に応答します。 マネージド デバイスは、Windows Server Active Directory ドメイン コントローラーにすることができ、ディレクトリ サービス修復モード (DSRM) アカウント パスワードをバックアップするように構成できます。

Windows Server Active Directory: オンプレミスの Windows Server Active Directory 展開。

Microsoft Entra ID: クラウドで実行されている Microsoft Entra デプロイ。

Microsoft Intune: お勧めの Microsoft デバイス ポリシー管理ソリューション。クラウドでも動作します。

基本的なシナリオの流れ

基本的な Windows LAPS シナリオの最初の手順は、組織向けに Windows LAPS ポリシーを構成することです。 次の構成オプションを使用することをお勧めします。

Microsoft Entra 参加済みデバイス: Microsoft Intune を使用します。

Windows Server Active Directory 参加済みデバイス: グループ ポリシーを使用します。

Microsoft Intune で登録されている Microsoft Entra ハイブリッド参加済みデバイス: Microsoft Intune を使用します。

マネージド デバイスが Windows LAPS を有効にするポリシーで構成されると、そのデバイスでは構成されたローカル アカウント パスワードの管理を開始します。 パスワードの有効期限が切れると、デバイスにより、現在のポリシーの長さと複雑さの要件に準拠した新しいランダムなパスワードが生成されます。

新しいパスワードが検証されると、デバイスによってパスワードが、Windows Server Active Directory と Microsoft Entra ID のいずれかの構成されたディレクトリに格納されます。 また、現在のポリシーのパスワード有効期間設定に基づいた、関連するパスワード有効期限が計算され、ディレクトリに格納されます。 パスワード有効期限に達すると、デバイスによってパスワードが自動的にローテーションされます。

ローカル アカウントのパスワードが関連ディレクトリに格納されると、承認された IT 管理者がパスワードにアクセスできます。 Microsoft Entra ID に格納されているパスワードは、ロールベースのアクセス制御モデルによるセキュリティで保護されます。 Windows Server Active Directory に格納されているパスワードは、アクセス制御リスト (ACL) によって、および必要に応じてパスワード暗号化によってもセキュリティで保護されます。

通常予想される有効期限の前にパスワードをローテーションできます。 次のいずれかの方法を使用して、予定される有効期限の前にパスワードをローテーションします。

-

Reset-LapsPasswordコマンドレットを使用して、マネージド デバイス自体のパスワードを手動でローテーションします。 - Windows LAPS CSP で ResetPassword 実行アクションを呼び出します。

- ディレクトリ内のパスワードの有効期限を変更します (Windows Server Active Directory にのみ適用されます)。

- マネージド アカウントがマネージド デバイスに対する認証に使用されるときに、自動ローテーションをトリガーします。

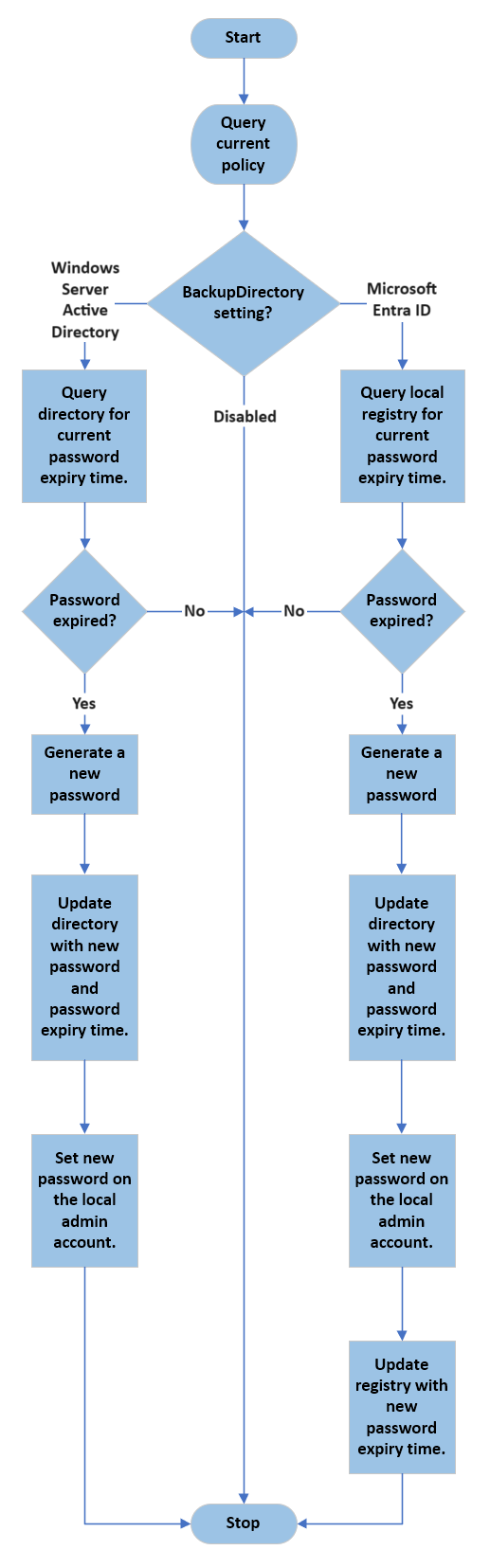

バックグラウンド ポリシーの処理サイクル

Windows LAPS では、1 時間ごとに起動するバックグラウンド タスクを使用して、現在アクティブなポリシーを処理します。 このタスクは Windows タスク スケジューラ タスクでは実装されず、構成することもできません。

バックグラウンド タスクを実行すると、次の基本的なフローが実行されます。

Microsoft Entra ID フローと Windows Server Active Directory フローの際立った主な違いは、パスワード有効期限の確認方法に関連するものです。 どちらのシナリオでも、パスワード有効期限は、最新のパスワードと一緒にディレクトリに格納されます。

Microsoft Entra シナリオでは、マネージド デバイスは Microsoft Entra ID をポーリングしません。 代わりに、現在のパスワード有効期限はデバイスでローカルに保持されます。

Windows Server Active Directory シナリオでは、マネージド デバイスは定期的にディレクトリをポーリングしてパスワード有効期限を照会し、パスワード有効期限が切れた場合に対処します。

ポリシー処理サイクルを手動で開始する

Windows LAPS は、グループ ポリシーの変更通知に応答します。 ポリシー処理サイクルは、次の 2 つの方法で手動により開始できます。

グループ ポリシーの更新を強制します。 次に例を示します。

gpupdate.exe /target:computer /forceInvoke-LapsPolicyProcessingコマンドレットを実行します。 この方法は、より広い範囲が対象となるため、推奨されます。

ヒント

以前にリリースされた Microsoft LAPS (レガシ Microsoft LAPS) は、グループ ポリシー (GPO) クライアント側拡張機能 (CSE) として構築されました。 GPO CSE は、グループ ポリシーの更新サイクルごとに読み込まれ、呼び出されます。 レガシ Microsoft LAPS のポーリング サイクルの頻度は、グループ ポリシーの更新サイクルの頻度と同じです。 Windows LAPS は CSE として構築されていないため、ポーリング サイクルは 1 時間に 1 回にハードコーディングされています。 Windows LAPS は、グループ ポリシーの更新サイクルの影響を受けません。

Microsoft Entra パスワード

Microsoft Entra ID にパスワードをバックアップすると、マネージド ローカル アカウントのパスワードが Microsoft Entra デバイス オブジェクトに格納されます。 Windows LAPS は、マネージド デバイスのデバイス ID を使用して Microsoft Entra ID に対する認証を行います。 Microsoft Entra ID に格納されるデータは安全性が高いですが、保護を強化するために、パスワードは保持される前にさらに暗号化されます。 この追加の暗号化層は、承認されたクライアントにパスワードが返される前に解除されます。

既定では、グローバル管理者、クラウド デバイス管理者、Intune 管理者の各ロールのメンバーのみがクリア テキストのパスワードを取得できます。

Windows Server Active Directory のパスワード

以降のセクションでは、Windows Server Active Directory での Windows LAPS の使用に関する重要な情報について説明します。

パスワードのセキュリティ

Windows Server Active Directory にパスワードをバックアップすると、マネージド ローカル アカウントのパスワードはコンピューター オブジェクトに格納されます。 Windows LAPS では、次の 2 つのメカニズムを使用してこれらのパスワードをセキュリティで保護します。

- ACL

- 暗号化されたパスワード

ACL

Windows Server Active Directory の最も重要なパスワード セキュリティでは、組織単位 (OU) を含むコンピューター オブジェクトに設定されている ACL を使用します。 ACL は、コンピューター オブジェクト自体に継承されます。

Set-LapsADReadPasswordPermission コマンドレットを使用すると、さまざまなパスワード属性の読み取りができるユーザーを指定できます。 同様に、Set-LapsADResetPasswordPermission コマンドレットを使用すると、パスワード有効期限属性の読み取りおよび設定ができるユーザーを指定できます。

暗号化されたパスワード

副次的なパスワード セキュリティには、Windows Server Active Directory パスワード暗号化機能が使用されます。 Windows Server Active Directory パスワード暗号化を使用するには、ドメインが Windows Server 2016 ドメイン機能レベル (DFL) 以降で実行される必要があります。 有効にすると、パスワードが最初に暗号化され、特定のセキュリティ プリンシパル (グループまたはユーザー) のみがその暗号化を解除できます。 パスワード暗号化はマネージド デバイス自体で行われ、その後、デバイスによってパスワードがディレクトリに送信されます。

重要

- Windows Server Active Directory に Windows LAPS パスワードを格納する場合は、パスワード暗号化を有効にすることを強くお勧めします。

- Microsoft では、Windows Server 2016 DFL より前の DFL を実行しているドメインで、以前に暗号化が解除された LAPS パスワードの取得はサポートされていません。 Windows Server 2016 より前のバージョンを実行しているドメイン コントローラーがドメインに昇格されたかどうかで、この操作が正常に動作する場合、しない場合があります。

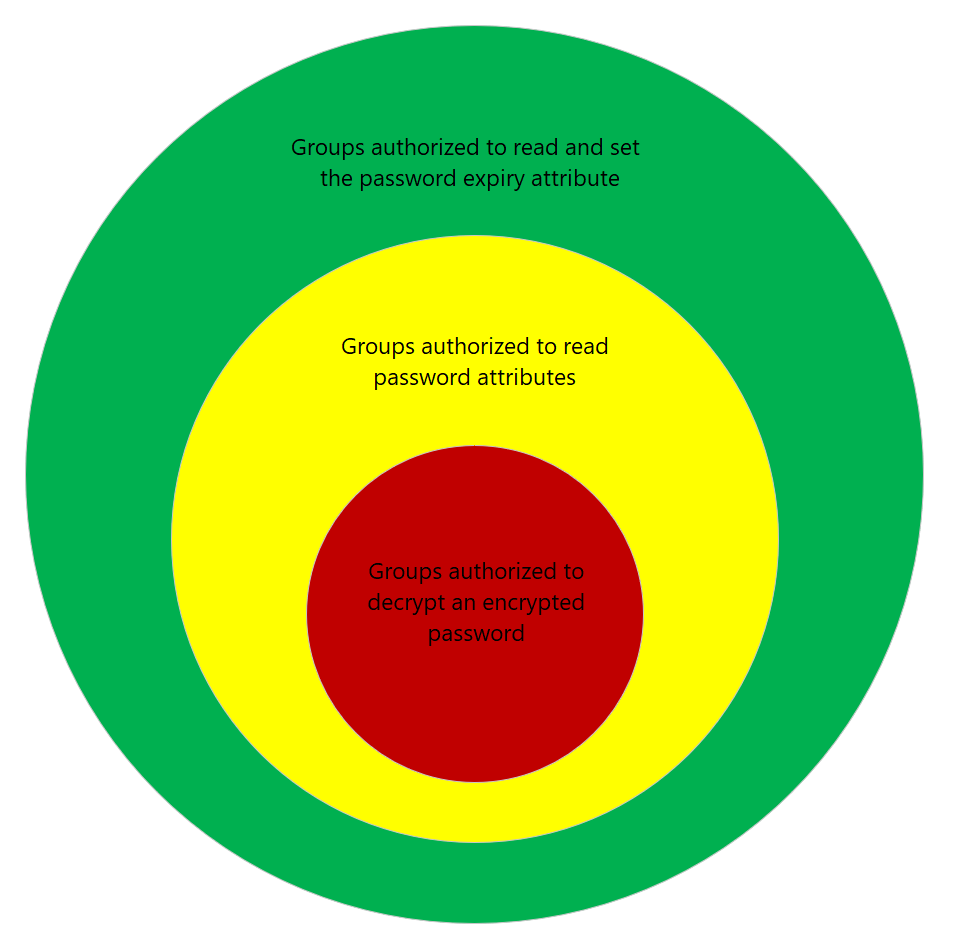

ユーザー グループのアクセス許可

パスワード取得のセキュリティ モデルを設計するときは、次の図の情報を考慮してください。

この図は、推奨される Windows Server Active Directory パスワード セキュリティ階層とその相互関係を示しています。

最も外側の円 (緑) は、ディレクトリにあるコンピューター オブジェクトのパスワード有効期限属性を読み取りまたは設定するためのアクセス許可が付与されているセキュリティ プリンシパルで構成されます。 この機能は慎重に扱うべきアクセス許可ですが、非破壊的と見なされます。 このアクセス許可を取得した攻撃者が、マネージド デバイスをより頻繁にローテーションするようにマネージド デバイスを強制する可能性はあります。

中間の円 (黄色) は、ディレクトリ内のコンピューター オブジェクトに対するパスワード属性の読み取りまたは設定を行うためのアクセス許可が付与されているセキュリティ プリンシパルで構成されます。 この機能は慎重に扱うべきアクセス許可であり、慎重に監視する必要があります。 最も安全な方法は、Domain Admins セキュリティ グループのメンバーに対してこのレベルのアクセス許可を予約することです。

内側の円 (赤) は、パスワード暗号化が有効になっている場合にのみ適用されます。 重要な連絡先は、ディレクトリ内のコンピューター オブジェクトの暗号化されたパスワード属性に対する暗号化解除アクセス許可が付与されているグループまたはユーザーで構成されます。 中間の円のアクセス許可と同様に、この機能は慎重に扱うべきアクセス許可であり、慎重に監視する必要があります。 最も安全な方法は、Domain Admins グループのメンバーに対してこのレベルのアクセス許可を予約することです。

重要

組織内のマネージド マシンの機密性に合わせてセキュリティ階層をカスタマイズすることを検討してください。 たとえば、現場の IT ワーカー デバイスにヘルプ デスク管理者がアクセスできるようにしてもかまいませんが、企業のエグゼクティブ ノート PC に対してより厳しい境界を設定する必要がある可能性があります。

パスワードの暗号化

Windows LAPS パスワード暗号化機能は、Cryptography API: Next Generation のデータ保護 API (CNG DPAPI) に基づいています。 CNG DPAPI では複数の暗号化モードがサポートされていますが、Windows LAPS では、単一の Windows Server Active Directory セキュリティ プリンシパル (ユーザーまたはグループ) のみに対してパスワードの暗号化がサポートされています。 基になる暗号化は、Advanced Encryption Standard 256 ビット キー (AES-256) 暗号化に基づいています。

ADPasswordEncryptionPrincipal ポリシー設定を使用して、パスワード暗号化用の特定のセキュリティ プリンシパルを設定できます。 ADPasswordEncryptionPrincipal が指定されていない場合、Windows LAPS では、マネージド デバイスのドメインの Domain Admins グループに対してパスワードを暗号化します。 マネージド デバイスでパスワードを暗号化する前に、そのデバイスは必ず、指定されたユーザーまたはグループが解決可能であることを確認します。

ヒント

- Windows LAPS では、1 つのセキュリティ プリンシパルのみに対してパスワードの暗号化がサポートされています。 CNG DPAPI では複数のセキュリティ プリンシパルに対する暗号化がサポートされていますが、このモードは Windows LAPS ではサポートされていません。暗号化されたパスワードのバッファーのサイズが肥大化するためです。 複数のセキュリティ プリンシパルに暗号化解除のアクセス許可を付与する必要がある場合は、制約を解決するために、関連するすべてのセキュリティ プリンシパルをメンバーとして含むラッパー グループを作成できます。

- パスワードの暗号化を解除する権限を持つセキュリティ プリンシパルは、パスワードが暗号化された後に変更できません。

暗号化されたパスワードの履歴

Windows LAPS では、Windows Server Active Directory ドメイン参加済みクライアントとドメイン コントローラーのパスワード履歴機能がサポートされています。 パスワード履歴は、パスワード暗号化が有効になっている場合にのみサポートされます。 Windows Server Active Directory にクリア テキストのパスワードを格納する場合、パスワード履歴はサポートされません。

暗号化されたパスワードの履歴が有効になっており、パスワードをローテーションする時間になると、マネージド デバイスはまず Windows Server Active Directory から暗号化されたパスワードの現在のバージョンを読み取ります。 次に、現在のパスワードがパスワード履歴に追加されます。 構成された最大履歴制限に準拠するために、履歴内の以前のバージョンのパスワードが必要に応じて削除されます。

ヒント

パスワード履歴機能を動作させるには、Windows Server Active Directory から暗号化されたパスワードの現在のバージョンを読み取るための SELF アクセス許可が、マネージド デバイスに付与されている必要があります。 この要件は、Set-LapsADComputerSelfPermission コマンドレットを実行すると自動的に処理されます。

重要

マネージド デバイスに、任意のデバイス (そのデバイス自体を含む) の暗号化されたパスワードを暗号化解除するためのアクセス許可を付与しないようにすることをお勧めします。

DSRM パスワードのサポート

Windows LAPS では、Windows Server ドメイン コントローラー上の DSRM アカウント パスワードのバックアップがサポートされています。 DSRM アカウントのパスワードは、パスワード暗号化が有効になっている場合に限り、Windows Server Active Directory にのみバックアップできます。 それ以外の場合、この機能は、Windows Server Active Directory 参加済みクライアントでの暗号化されたパスワードのサポートの仕組みとほぼ同じように動作します。

Microsoft Entra ID への DSRM パスワードのバックアップはサポートされていません。

重要

DSRM パスワード バックアップが有効になっている場合、任意のドメイン コントローラーの現在の DSRM パスワードを取得できます (そのドメイン内の少なくとも 1 つのドメイン コントローラーにアクセスできる場合)。

ドメイン内のすべてのドメイン コントローラーがダウンしている致命的なシナリオを考えてみましょう。 このような状況では、Active Directory のベスト プラクティスに従って定期的なバックアップを維持している限り、「 Active Directory ディザスター リカバリーシナリオ中にパスワードを取得する」で説明されている手順を使用して、バックアップから DSRM パスワードを回復できます。

認証後のパスワードのリセット

Windows LAPS では、ローカル管理者アカウントが認証に使用されたことが検出された場合、ローカル管理者アカウントのパスワードの自動ローテーションがサポートされます。 この機能は、クリア テキストのパスワードが使用できる時間を制限することを目的としています。 目的のアクションを完了する時間をユーザーに与える猶予期間を構成できます。

認証後のパスワードのリセットは、ドメイン コントローラーの DSRM アカウントについてはサポートされていません。

アカウントのパスワードの改ざん防止

Windows LAPS がローカル管理者アカウントのパスワードを管理するように構成されている場合、そのアカウントは偶発的または不注意な改ざんから保護されます。 この保護は、DSRM アカウントが Windows Server Active Directory ドメイン コントローラーで Windows LAPS によって管理されている場合、そのアカウントにまで拡張されます。

アカウントのパスワードを変更しようとする予期しない試みは、Windows LAPS によって拒否され、STATUS_POLICY_CONTROLLED_ACCOUNT (0xC000A08B) エラー、または ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654) エラーが発生します。 このような拒否はそれぞれ、Windows LAPS イベント ログ チャネルに 10031 イベントで記録されます。

Windows セーフ モードでの無効化

Windows がセーフ モード、DSRM モード、またはその他の既定以外のブート モードで起動されると、Windows LAPS は無効になります。 マネージド アカウントのパスワードは、有効期限切れの状態であっても、この期間中はバックアップされません。

Windows LAPS とスマート カード ポリシーの統合

Windows LAPS マネージド アカウントは、"対話型ログオン: Windows Hello for Business またはスマート カードが必要" ポリシー (SCForceOption とも呼ばれます) が有効になっている場合に除外されます。 「追加のスマート カード グループ ポリシー設定とレジストリ キー」を参照してください。

Windows LAPS ポリシーを新しいクライアント デバイスに適用する方法

次のセクションでは、Windows LAPS ポリシーを新しいクライアント デバイスに適用する方法について説明します。

Windows LAPS ポリシーを使用した新しい OS インストール シナリオ

Windows LAPS は Windows オペレーティング システムに組み込まれています。 Windowsの基本的なセキュリティ機能であり、アンインストールすることはできません。 そのため、新しい OS のインストール時に Windows LAPS ポリシーが与える可能性がある影響に注意することが重要です。

主な注意点は、Windows LAPS が常に "オン" になることです。 Windows LAPS ポリシーがデバイスに適用されると、すぐに Windows LAPS によってポリシーの適用が開始されます。 この動作は、ある時点で OS の展開ワークフローに、Windows LAPS ポリシーが有効になっている OU へのデバイスのドメイン参加が含まれている場合に中断を引き起こす可能性があります。 Windows LAPS ポリシーが、展開ワークフローがログインしているのと同じローカル アカウントを対象にしており、結果としてローカル アカウント パスワードが即座に変更されると、ワークフローが中断される可能性があります (自動サインイン中に再起動した後など)。

この問題を軽減する 1 つ目の手法は、クリーン "ステージング" 組織単位 (OU) を使用することです。 ステージング OU は、必要最小限のポリシーセットを適用するデバイスのアカウントの一時的なホームと見なされるため、Windows LAPS ポリシーを適用してはなりません。 OS 展開ワークフローの終了時にのみ、デバイスのアカウントが最終的な宛先の OU に移動されます。 Microsoft では、一般的なベスト プラクティスとして、クリーン ステージング OU を使用することをお勧めします。

2 つ目の手法は、OS 展開ワークフローで使用されるアカウントとは異なるアカウントを対象にするように Windows LAPS ポリシーを構成することです。 ベスト プラクティスとして、OS 展開ワークフローの最後に不要なローカル アカウントをすべて削除する必要があります。

レガシ LAPS ポリシーを使用した新しい OS インストール シナリオ

このシナリオには、「Windows LAPS ポリシーを使用した新しい OS インストール シナリオ」と同じ基本的な懸念事項がありますが、Windows LAPS のレガシ LAPS エミュレーション モードのサポートに関連するいくつかの特殊な問題があります。

ここでも、主な注意点は、Windows LAPS が常に "オン" になることです。 レガシ LAPS ポリシーがデバイスに適用されると (レガシ LAPS エミュレーション モードの条件がすべて満たされていると仮定)、すぐに Windows LAPS によってポリシーの適用が開始されます。 この動作は、ある時点で OS の展開ワークフローに、レガシ LAPS ポリシーが有効になっている OU へのデバイスのドメイン参加が含まれている場合に中断を引き起こす可能性があります。 レガシ LAPS ポリシーが、展開ワークフローがログインしているのと同じローカル アカウントを対象にしており、結果としてローカル アカウント パスワードが即座に変更されると、ワークフローが中断される可能性があります (自動サインイン中に再起動した後など)。

この問題を軽減する 1 つ目の手法は、クリーン "ステージング" 組織単位 (OU) を使用することです。 ステージング OU は、必要最小限のポリシーセットを適用するデバイスのアカウントの一時的なホームと見なされるため、レガシ LAPS ポリシーを適用してはなりません。 OS 展開ワークフローの終了時にのみ、デバイスのアカウントが最終的な宛先の OU に移動されます。 Microsoft では、一般的なベスト プラクティスとして、クリーン ステージング OU を使用することをお勧めします。

2 つ目の手法は、OS 展開ワークフローで使用されるアカウントとは異なるアカウントを対象にするようにレガシ LAPS ポリシーを構成することです。 ベスト プラクティスとして、OS 展開ワークフローの最後に不要なローカル アカウントをすべて削除する必要があります。

3 つ目の手法は、OS 展開ワークフローの開始時にレガシ LAPS エミュレーション モードを無効にし、OS 展開ワークフローの最後で (必要に応じて) 有効にすることです。

Windows LAPS OS イメージのロールバックの検出と軽減

ライブ OS イメージが以前のバージョンに戻されると、多くの場合、ディレクトリに格納されているパスワードがデバイスにローカルに格納されているパスワードと一致しなくなった"破損状態" の状況になります。 たとえば、Hyper-V 仮想マシンが以前のスナップショットに復元されるときに、この問題が発生する可能性があります。

問題が発生すると、IT 管理者は永続化された Windows LAPS パスワードを使用してデバイスにサインインできなくなります。 この問題は、Windows LAPS がパスワードをローテーションするまで解決されませんが、現在のパスワードの有効期限によっては、数日または数週間は発生しない可能性があります。

Windows LAPS では、新しいパスワードが永続化されると同時にランダムな GUID をディレクトリに書き込み、その後にローカル コピーを保存することで、この問題が軽減されます。 GUID は msLAPS-CurrentPasswordVersion 属性に格納されます。 すべての処理サイクル中に、msLAPS-CurrentPasswordVersion guid が照会され、ローカル コピーと比較されます。 2 つの GUID が異なる場合、パスワードはすぐにローテーションされます。

この機能は、パスワードを Active Directory にバックアップする場合にのみサポートされます。 Microsoft Entra ID はサポートされていません。

重要

Windows LAPS ロールバックの検出と軽減策は、コンピューターに有効なコンピューター アカウント パスワードがあり、Active Directory への認証が可能な場合にのみ機能します。 ロールバックによって発生する一致しない状態によっては、その条件が満たされる場合とそうでない場合があります。 マシンが認証できなくなった場合は、マシン アカウントのパスワードのリセットなど、他の回復手順が必要になります。 Windows LAPS パスワード履歴機能が有効になっている場合は、元に戻したコンピューター上の Windows LAPS アカウントが引き続き役立つ場合があります。

重要

Windows LAPS OS イメージのロールバック検出/緩和機能は、Windows Server 11 24H2、Windows Server 2025 以降でサポートされています。 この機能は、最新の Update-LapsADSchema PowerShell コマンドレットが実行されるまで機能しません。このコマンドレットは、新しい msLAPS-CurrentPasswordVersion スキーマ属性を Active Directory スキーマに追加します。

関連項目

次の手順

Windows LAPS 設計の基本的な概念を理解したので、次のいずれかのシナリオを開始します。