Windows Server 2022 以降、DNS クライアントは DNS over-HTTPS (DoH) をサポートしています。 DoH が有効になっている場合、Windows Server の DNS クライアントと DNS サーバー間の DNS クエリは、プレーン テキストではなく、セキュリティで保護された HTTPS 接続を通過します。 暗号化された接続を介して DNS クエリを渡すことで、信頼されていないサード パーティによる傍受から保護されます。

DoH をサポートするように DNS クライアントを構成する

ネットワーク インターフェイス用に選択されたプライマリまたはセカンダリ DNS サーバーが既知の DoH サーバーの一覧にある場合にのみ、DoH を使用するように Windows Server クライアントを構成できます。 DNS クライアントを構成して、DoH を必須とするか、DoH を要求するか、従来のプレーンテキスト DNS クエリのみを使用するかを選択できます。 デスクトップ エクスペリエンスを備えた Windows Server で DoH をサポートするように DNS クライアントを構成するには、次の手順を実行します。

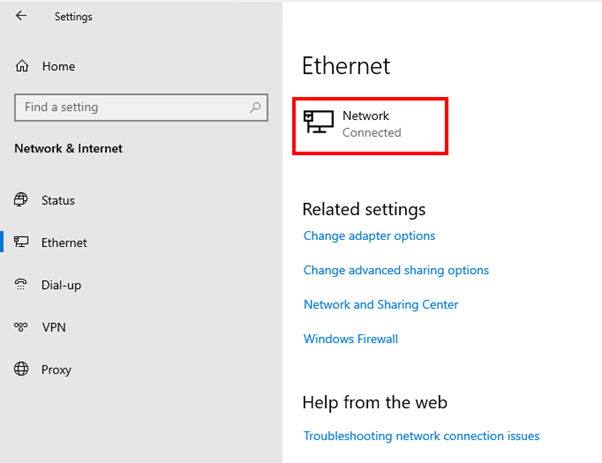

[Windows 設定] コントロール パネルで、[ ネットワーク] と [インターネット] を選択します。

On the Network & Internet page, select Ethernet.

イーサネット画面で、DoH 用に構成するネットワーク インターフェイスを選択します。

On the Network screen, scroll down to DNS settings and select the Edit button.

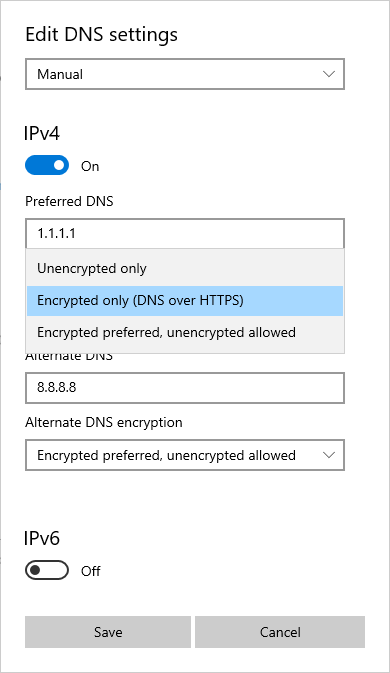

[DNS 設定の編集] 画面で、[自動 IP 設定] または [手動 IP 設定] ドロップダウンから [手動] を選択します。 この設定では、優先 DNS サーバーと代替 DNS サーバーを構成できます。 これらのサーバーのアドレスが既知の DoH サーバーの一覧に存在する場合は、[ 優先 DNS 暗号化 ] ドロップダウンが有効になります。 優先 DNS 暗号化を設定するには、次の設定のいずれかを選択できます。

暗号化のみ (HTTPS 経由の DNS)。 この設定を選択すると、すべての DNS クエリ トラフィックが HTTPS を通過します。 この設定は、DNS クエリ トラフィックに最適な保護を提供します。 ただし、ターゲット DNS サーバーが DoH クエリをサポートできない場合は、DNS 解決が行われないことも意味します。

暗号化が推奨されていますが、非暗号化も許可されています。 この設定を選択すると、DNS クライアントは DoH の使用を試み、それが不可能な場合は暗号化されていない DNS クエリにフォールバックします。 この設定は DoH 対応 DNS サーバーに最適な互換性を提供しますが、DNS クエリが DoH からプレーン テキストに切り替えられる場合、通知は提供されません。

Unencrypted only. 指定された DNS サーバーへの DNS クエリ トラフィックはすべて暗号化されません。 この設定により、従来のプレーンテキスト DNS クエリを使用するように DNS クライアントが構成されます。

Select Save to apply the DoH settings to the DNS client.

Set-DNSClientServerAddress コマンドレットを使用して PowerShell を使用してクライアントの DNS サーバー アドレスを構成する場合、DoH 設定は、サーバーのフォールバック設定が既知の DoH サーバー テーブルの一覧にあるかどうかによって異なります。 At present you can't configure DoH settings for the DNS client on Windows Server 2022 using Windows Admin Center or sconfig.cmd.

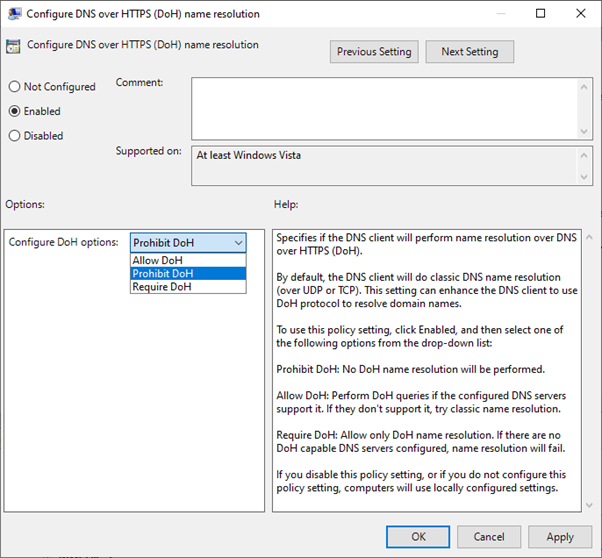

グループ ポリシーを使用した DoH の構成

Windows Server 2022 のローカルおよびドメインのグループ ポリシー設定には、 HTTPS (DoH) の名前解決ポリシー経由の DNS の構成 が含まれます。 これを使用して、DoH を使用するように DNS クライアントを構成できます。 このポリシーは、 Computer Configuration\Policies\Administrative Templates\Network\DNS Client ノードにあります。 有効にすると、このポリシーは次の設定で構成できます。

Allow DoH. 指定された DNS サーバーがプロトコルをサポートしている場合、クエリは DoH を使用して実行されます。 サーバーが DoH をサポートしていない場合は、暗号化されていないクエリが発行されます。

Prohibit DoH. DNS クライアント クエリでの DoH の使用を禁止します。

Require DoH. DoH を使用してクエリを実行する必要があります。 構成された DNS サーバーが DoH をサポートしていない場合、名前解決は失敗します。

Windows Server DNS Server サービスでは DoH クエリがサポートされていないため、Active Directory Domain Services が DNS に大きく依存するため、ドメインに参加しているコンピューターに対して DoH を必須にするオプションを有効にしないでください。 Active Directory Domain Services ネットワーク上の DNS クエリ トラフィックを暗号化する必要がある場合は、このトラフィックを保護するために IPsec ベースの接続セキュリティ規則を実装することを検討してください。 詳細については、「 IKEv2 を使用したエンド ツー エンド IPsec 接続 のセキュリティ保護」を参照してください。

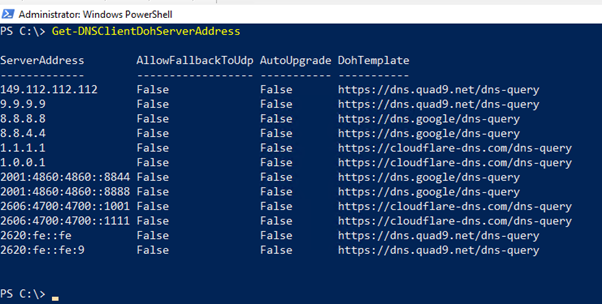

既知のサーバー の一覧にある DoH サーバーを特定する

Windows Server には、DoH をサポートすることが知られているサーバーの一覧が付属しています。

Get-DNSClientDohServerAddress PowerShell コマンドレットを使用して、この一覧に表示されている DNS サーバーを確認できます。

既知の DoH サーバーの既定の一覧は次のとおりです。

| Server Owner | DNS サーバーの IP アドレス |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad 9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

既知のサーバーの一覧に新しい DoH サーバーを追加する

Add-DnsClientDohServerAddress PowerShell コマンドレットを使用して、新しい DoH サーバーを既知のサーバーの一覧に追加できます。 DoH テンプレートの URL を指定し、セキュリティで保護されたクエリが失敗した場合にクライアントが暗号化されていないクエリにフォールバックすることを許可するかどうかを指定します。 このコマンドの構文は次のとおりです。

Add-DnsClientDohServerAddress -ServerAddress '<resolver-IP-address>' -DohTemplate '<resolver-DoH-template>' -AllowFallbackToUdp $False -AutoUpgrade $True

DoH で名前解決ポリシー テーブルを使用する

名前解決ポリシー テーブル (NRPT) を使用して、特定の DNS サーバーを使用するように特定の DNS 名前空間に対するクエリを構成できます。 DNS サーバーが DoH をサポートすることがわかっている場合、そのドメインに関連するクエリは、暗号化されていない方法ではなく、DoH を使用して実行されます。