この記事では、Windows Server のネットワーク ポリシー サーバー (NPS) の概要について説明します。 NPS を使用して、接続要求の認証と承認に組織全体のネットワーク アクセス ポリシーを作成して適用できます。 リモート認証ダイヤルイン ユーザー サービス (RADIUS) プロキシとして NPS を構成することもできます。 NPS を RADIUS プロキシとして使用すると、NPS はリモート NPS RADIUS サーバーまたはその他の RADIUS サーバーに接続要求を転送します。 プロキシ構成を使用すると、接続要求を負荷分散し、認証と承認のために適切なドメインに転送できます。 NPS は、Windows Server にネットワーク ポリシーおよびアクセス サービス (NPAS) の役割をインストールするときにインストールされます。

NPS features

NPS を使用して、ネットワーク アクセスの認証、承認、およびアカウンティングを一元的に構成および管理できます。 NPS には、その目的に対して次の機能が用意されています。

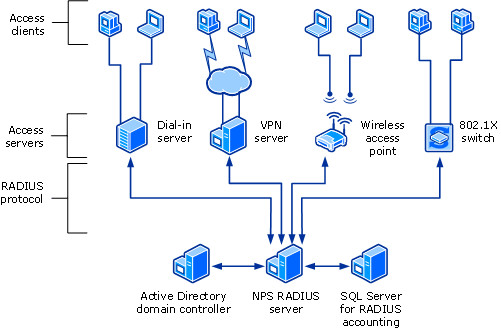

RADIUS server. NPS は、ワイヤレス、認証スイッチ、リモート アクセス ダイヤルアップ、仮想プライベート ネットワーク (VPN) 接続の一元化された認証、承認、およびアカウンティングを実行します。 NPS を RADIUS サーバーとして使用する場合は、次のコンポーネントを構成します。

- ワイヤレス アクセス ポイントや VPN サーバーなどのネットワーク アクセス サーバー。 NPS で RADIUS クライアントとして構成します。

- NPS が接続要求の承認に使用するネットワーク ポリシー。

- RADIUS accounting. このコンポーネントは省略可能です。 構成した場合、NPS はアカウンティング情報をローカル ハード ディスクのログ ファイルまたは Microsoft SQL Server データベースに記録します。

For more information, see RADIUS server.

RADIUS proxy. NPS を RADIUS プロキシとして使用する場合は、NPS に指示する接続要求ポリシーを構成します。

- 他の RADIUS サーバーに転送する接続要求を指定します。

- これらの接続要求の転送先となるターゲット RADIUS サーバーを定義します。

さらに、リモート RADIUS サーバー グループ内の 1 台以上のコンピューターに、ログ記録のためにアカウンティング データを転送するように NPS を構成できます。 NPS を RADIUS プロキシ サーバーとして構成するには、次のリソースを参照してください。

- 他の RADIUS サーバーに転送する接続要求を指定します。

RADIUS accounting. イベントをローカル ログ ファイルまたは SQL Server のローカルまたはリモート インスタンスにログ記録するように NPS を構成できます。 For more information, see NPS logging.

NPS は、これらの機能を任意に組み合わせて構成することができます。 たとえば、1 つの NPS 展開を VPN 接続用の RADIUS サーバーとして構成できます。 RADIUS プロキシと同じ展開を構成して、特定の接続要求を転送することもできます。 具体的には、別のドメインでの認証と承認のために、一部の要求をリモート RADIUS サーバー グループのメンバーに転送できます。

Important

以前のバージョンの Windows Server では、NPAS にはネットワーク アクセス保護 (NAP)、正常性登録機関 (HRA)、ホスト資格情報承認プロトコル (HCAP) が含まれていました。 NAP、HRA、HCAP は Windows Server 2012 R2 で非推奨となり、Windows Server 2016 以降では使用できません。 Windows Server 2016 より前のオペレーティング システムを使用する NAP 展開がある場合、NAP 展開を Windows Server 2016 以降に移行することはできません。

Windows Server のインストール オプションと NPS

NPS 機能の可用性は、Windows Server をインストールするときに選択するオプションによって異なります。

- デスクトップ エクスペリエンス搭載サーバーのインストール オプションを使用する場合は、Windows Server で NPAS ロールを使用できます。 このロールは、Standard エディションと Datacenter エディションで使用できます。

- Server Core インストール オプションを使用する場合、NPAS ロールは使用できません。

RADIUS サーバーと RADIUS プロキシ

NPS は RADIUS サーバー、RADIUS プロキシ、またはその両方として使用できます。 以下のセクションでは、これらの使用に関する詳細情報を提供します。

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. RADIUS サーバーとして、NPS は一元的な接続認証、承認、およびさまざまな種類のネットワーク アクセスのアカウンティングを実行します。 ネットワーク アクセスの種類の例としては、ワイヤレス、認証スイッチ、ダイヤルアップ、VPN リモート アクセス、ルーター間接続などがあります。

Note

NPS を RADIUS サーバーとして展開する方法の詳細については、「ネットワーク ポリシー サーバーの展開」を参照してください。

NPS では、ワイヤレス、スイッチ、リモート アクセス、または VPN 機器の異種セットの使用がサポートされています。 Windows Server で使用できるリモート アクセス サービスで NPS を使用できます。

NPS では、Active Directory Domain Services (AD DS) ドメイン、またはローカルのセキュリティ アカウント マネージャー (SAM) のユーザー アカウント データベースを使用して、接続要求に対するユーザー資格情報の認証を行います。 NPS を実行しているサーバーが AD DS ドメインのメンバーである場合、NPS はディレクトリ サービスをユーザー アカウント データベースとして使用します。 この場合、NPS はシングル サインオン ソリューションの一部です。 ネットワーク アクセス制御 (ネットワークへのアクセスの認証と承認) と AD DS ドメインへのサインインには、同じ資格情報セットが使用されます。

Note

NPS は、ユーザー アカウントのダイヤルイン プロパティとネットワーク ポリシーを使用し、接続を承認します。

インターネット サービス プロバイダー (ISP) とネットワーク アクセスを維持する組織では、課題が増えました。 使用するネットワーク アクセス機器の種類に関係なく、すべての種類のネットワーク アクセスを単一の管理ポイントから管理する必要があります。 RADIUS 標準は、同種環境でも異種環境でも、この機能をサポートします。 RADIUS は、(RADIUS クライアントとして使用される) ネットワーク アクセス機器が、RADIUS サーバーに認証および承認要求を送信するためのクライアント/サーバー プロトコルです。

RADIUS サーバーは、ユーザー アカウント情報にアクセスでき、ネットワーク認証資格情報を確認できます。 ユーザー資格情報が認証され、接続試行が承認された場合、RADIUS サーバーは、指定された条件に基づいてユーザー アクセスを承認します。 その後、RADIUS サーバーは、ネットワーク アクセス接続をアカウンティング ログに記録します。 RADIUS を使用すると、ネットワーク アクセス ユーザーの認証、承認、アカウンティングのデータを、各アクセス サーバーではなく中央の場所で収集および管理できます。

NPS を RADIUS サーバーとして使用する

NPS は、次の場合に RADIUS サーバーとして使用できます。

- アクセス クライアントのユーザー アカウント データベースとして、AD DS ドメインまたはローカル SAM ユーザー アカウント データベースを使用しています。

- 複数のダイヤルアップ サーバー、VPN サーバー、またはデマンド ダイヤル ルーターでリモート アクセスを使用しており、ネットワーク ポリシーの構成と接続ログとアカウンティングの両方を一元化する必要があります。

- ダイヤルアップ、VPN、またはワイヤレス アクセスをサービス プロバイダーにアウトソーシングしている。 アクセス サーバーは、RADIUS を使用して組織内のメンバーが行った接続を認証および承認します。

- 異種のアクセス サーバーの組み合わせによる認証、承認、およびアカウンティングを一元化する場合。

次の図は、さまざまなアクセス クライアントの RADIUS サーバーとしての NPS を示しています。

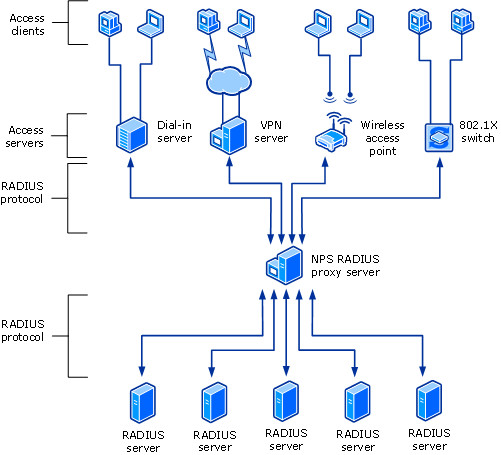

RADIUS proxy

RADIUS プロキシとして、NPS は認証メッセージとアカウンティング メッセージを NPS RADIUS サーバーおよびその他の RADIUS サーバーに転送します。 NPS を RADIUS プロキシとして使用すると、RADIUS クライアントと RADIUS サーバー間で RADIUS メッセージがルーティングされます。 RADIUS クライアントは、ネットワーク アクセス サーバーとも呼ばれます。 RADIUS サーバーは、ユーザー認証、承認、接続試行のアカウンティングを実行します。

NPS では、RADIUS クライアントとリモート RADIUS サーバー グループの数に制限なく構成できます。 また、IP アドレス範囲を指定して RADIUS クライアントを構成することもできます。

NPS を RADIUS プロキシとして使用する場合は、RADIUS アクセスおよびアカウンティング メッセージが流れる中央の切り替えまたはルーティング ポイントとして機能します。 NPS は、転送されるメッセージについての情報をアカウンティング ログに記録します。

NPS を RADIUS プロキシとして使用する

NPS は、次の場合に RADIUS プロキシとして使用できます。

あなたは、外部委託されたダイヤルアップ、VPN、またはワイヤレス ネットワーク アクセス サービスを複数の顧客に提供するサービス プロバイダーです。 ネットワーク接続ストレージ (NAS) システムは、NPS RADIUS プロキシに接続要求を送信します。 NPS RADIUS プロキシは、接続要求のユーザー名の領域部分に基づいて、接続要求を RADIUS サーバーに転送します。 お客様はそのサーバーを維持します。このサーバーは、接続の試行を認証および承認できます。

次のいずれかのドメインのメンバーではないユーザー アカウントに対して認証と承認を提供する必要があります。

- NPS デプロイがメンバーになっているドメイン。

- NPS 展開がメンバーであるドメインとの双方向の信頼を持つドメイン。

ユーザー アカウントの例としては、信用されていないドメインにおけるアカウント、一方的に信頼されたドメイン、その他のフォレストなどがあります。 接続要求を NPS RADIUS サーバーに送信するようにアクセス サーバーを構成するのではなく、接続要求を NPS RADIUS プロキシに送信するようにアクセス サーバーを構成できます。 NPS RADIUS プロキシは、ユーザー名の領域名部分を使用し、正しいドメインまたはフォレスト内の NPS RADIUS サーバーに要求を転送します。 あるドメインまたはフォレスト内のユーザー アカウントに対する接続試行は、別のドメインまたはフォレスト内の NAS システムに対して認証できます。

Windows アカウント データベースではないデータベースを使用して、認証と承認を実行する必要があります。 この場合、指定された領域名と一致する接続要求は、ユーザー アカウントと承認データの別のデータベースにアクセスできる RADIUS サーバーに転送されます。 他のユーザー データベースの例としては、NetIQ eDirectory と構造化クエリ言語 (SQL) データベースがあります。

多数の接続要求を処理する必要がある場合。 この場合、接続およびアカウンティング要求を複数の RADIUS サーバーに分散して送信するようにクライアントを構成するのではなく、接続およびアカウンティング要求を 1 つの NPS RADIUS プロキシに送信するようにクライアントを構成できます。 NPS RADIUS プロキシは動的に接続要求およびアカウンティング要求の負荷が複数の RADIUS サーバー間で分散されるようにし、多数の RADIUS クライアントおよび認証が 1 秒あたりに処理されるペースを向上します。

アウトソーシング サービスのプロバイダーに RADIUS 認証および承認を提供し、イントラネット ファイアウォール構成を最小限にする場合。 イントラネット ファイアウォールは、イントラネットと境界ネットワーク (イントラネットとインターネットの間のネットワーク) の間にあります。 境界ネットワークに NPS を配置する場合は、境界ネットワークとイントラネット間のファイアウォールで、NPS と複数のドメイン コントローラー間のトラフィックフローを許可する必要があります。 NPS の展開を NPS プロキシに置き換える場合、ファイアウォールは、NPS プロキシとイントラネット内の 1 つまたは複数の NPS 展開の間の RADIUS トラフィックのフローのみを許可する必要があります。

Important

フォレストの機能レベルが Windows Server 2003 以上であり、フォレスト間に双方向の信頼関係がある場合、NPS は RADIUS プロキシのないフォレスト間の認証をサポートします。 ただし、認証方法として証明書で次のいずれかのフレームワークを使用する場合は、フォレスト間の認証に RADIUS プロキシを使用する必要があります。

- 拡張認証 Protocol-Transport 層セキュリティ (EAP-TLS)

- 保護された拡張認証プロトコル トランスポート層セキュリティ (PEAP-TLS)

次の図は、RADIUS クライアントと RADIUS サーバー間の RADIUS プロキシとしての NPS を示しています。

NPS を利用すると、組織はユーザーの認証、承認、およびアカウンティングに対する制御を維持しながら、リモート アクセス インフラストラクチャをサービス プロバイダーにアウトソースできます。

NPS 構成は、次のシナリオに対して作成できます。

- Wireless access

- 組織のダイヤルアップまたは VPN リモート アクセス

- アウトソースされたダイヤルアップまたはワイヤレス アクセス

- Internet access

- ビジネス パートナー向けのエクストラネット リソースへの認証されたアクセス

RADIUS サーバーおよび RADIUS プロキシの構成例

次の構成例は、どのように NPS を RADIUS サーバーおよび RADIUS プロキシとして構成できるかを示しています。

RADIUS サーバーとしての NPS

この例では、次の構成を使用します。

- NPS は RADIUS サーバーとして構成されます。

- 既定の接続要求ポリシーは、構成されている唯一のポリシーです。

- ローカル NPS RADIUS サーバーは、すべての接続要求を処理します。

NPS RADIUS サーバーは、NPS RADIUS サーバーのドメインおよび信頼されたドメイン内にあるユーザー アカウントを認証および承認できます。

RADIUS プロキシとしての NPS

この例では、NPS は接続要求を転送する RADIUS プロキシとして構成されています。 要求は、信頼されていない 2 つのドメインのリモート RADIUS サーバー グループに転送されます。

既定の接続要求ポリシーが削除されます。 信頼されていない 2 つのドメインそれぞれに要求を転送するために、2 つの新しい接続要求ポリシーが作成されます。

この例では、NPS はローカル サーバー上の接続要求を処理しません。

RADIUS サーバーと RADIUS プロキシの両方としての NPS

この例では、次の 2 つの接続要求ポリシーを使用します。

- 接続要求がローカルで処理されることを指定する既定の接続要求ポリシー。

- 新しい接続要求ポリシー。 接続要求は、NPS RADIUS サーバーまたは信頼されていないドメイン内の他の RADIUS サーバーに転送されます。

2 番目のポリシーの名前はプロキシ ポリシーです。 ポリシーの順序付けされた一覧に最初に表示されます。

- 接続要求がプロキシ ポリシーと一致する場合、接続要求はリモート RADIUS サーバー グループ内の RADIUS サーバーに転送されます。

- 接続要求がプロキシ ポリシーと一致せず、既定の接続要求ポリシーと一致する場合、NPS はローカル サーバーで接続要求を処理します。

- 接続要求がどちらのポリシーにも一致しない場合は、破棄されます。

リモート アカウンティング サーバーを備えた RADIUS サーバーとしての NPS

この例では、ローカル NPS RADIUS サーバーがアカウンティングを実行するように構成されていません。 RADIUS アカウンティング メッセージが NPS RADIUS サーバーまたはリモート RADIUS サーバー グループ内の他の RADIUS サーバーに転送されるように、既定の接続要求ポリシーが変更されます。

この例ではアカウンティング メッセージが転送されますが、認証メッセージと承認メッセージは転送されません。 ローカル NPS RADIUS サーバーは、ローカル ドメインとすべての信頼されたドメインに対して認証および承認機能を実行します。

リモート RADIUS ユーザーとローカル Windows ユーザー間のマッピングを含む NPS

この例では、NPS は RADIUS サーバーと RADIUS プロキシの両方として機能します。 NPS は、個々の接続要求を次のように処理します。

- 認証要求はリモート RADIUS サーバーに転送されます。

- 承認には、ローカルの Windows ユーザー アカウントが使用されます。

この構成を実装するには、接続要求ポリシーの条件として 、リモート RADIUS から Windows ユーザー マッピング 属性を構成します。 また、RADIUS サーバーでローカルにユーザー アカウントを作成します。 そのアカウントには、リモート RADIUS サーバーが認証を実行するリモート ユーザー アカウントと同じ名前が必要です。

Configuration

NPS を RADIUS サーバーとして構成するには、NPS コンソールまたはサーバー マネージャーで標準構成または高度な構成を使用できます。 NPS を RADIUS プロキシとして構成するには、高度な構成を使用する必要があります。

Standard configuration

標準構成では、次のシナリオで NPS を構成するのに役立つウィザードが用意されています。

- ダイヤルアップ接続または VPN 接続用の RADIUS サーバー

- 802.1X ワイヤレス接続またはワイヤード (有線) 接続用の RADIUS サーバー

ウィザードを使用して NPS を構成するには、NPS コンソールを開き、上記のいずれかのシナリオを選択し、ウィザードのリンクを選択します。

Advanced configuration

高度な構成を使用する場合は、NPS を RADIUS サーバーまたは RADIUS プロキシとして手動で構成します。

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

以降のセクションでは、提供される高度な構成項目について説明します。

RADIUS サーバーを構成する

NPS を RADIUS サーバーとして構成するには、RADIUS クライアント、ネットワーク ポリシー、RADIUS アカウンティングを構成する必要があります。

これらの構成の手順については、次の記事を参照してください。

RADIUS プロキシを構成する

NPS を RADIUS プロキシとして構成するには、RADIUS クライアント、リモートの RADIUS サーバー グループ、および接続要求ポリシーを構成する必要があります。

これらの構成の手順については、次の記事を参照してください。

NPS logging

NPS ログは RADIUS アカウンティングとも呼ばれます。 NPS を RADIUS サーバー、プロキシ、またはこれらの構成の任意の組み合わせとして使用するかに関係なく、要件を満たすように NPS ログを構成できます。

NPS ログ記録を構成するには、イベント ビューアーでログに記録して表示するイベントを構成し、ログに記録するその他の情報を決定する必要があります。 また、ユーザー認証とアカウンティング情報ログを格納する場所を決定する必要があります。 次のオプションを使用できます。

- ローカル コンピューターに格納されているテキスト ログ ファイル

- ローカル コンピューターまたはリモート コンピューター上の SQL Server データベース

詳細については、「 ネットワーク ポリシー サーバーアカウンティングの構成」を参照してください。