グループ ポリシーを使用して、Active Directory (AD) ドメインに参加しているデバイスの Mobile デバイス管理 (MDM) への自動登録をトリガーできます。

ローカル AD で作成されたグループ ポリシーは、ユーザー操作なしでIntuneへの登録をトリガーします。 この原因と影響のメカニズムは、多数のドメインに参加している大規模な量の企業デバイスを Microsoft Intune に自動的に一括登録することができることを意味します。 登録プロセスは、Microsoft Entra アカウントでデバイスにサインインするとバックグラウンドで開始されます。

要件:

- Active Directory 参加済みデバイスは、 サポートされているバージョンの Windows を実行している必要があります。

- 企業がモバイル デバイス管理 (MDM) サービスを構成しました。

- オンプレミスの Active Directoryは、(Microsoft Entra Connect 経由で) Microsoft Entra IDと統合する必要があります。

- サービス接続ポイント (SCP) の構成。 詳細については、「Microsoft Entra Connect を使用した SCP の構成」を参照してください。 SCP データを AD に発行しない環境については、「ハイブリッド参加対象デプロイMicrosoft Entra」を参照してください。

- クラシック エージェントを使用してデバイスをIntuneにまだ登録しないでください (エージェントを使用して管理されているデバイスは、

error 0x80180026での登録に失敗します)。 - 最小Windows Serverバージョン要件は、Microsoft Entra ハイブリッド参加の要件に基づいています。 詳細については、「Microsoft Entra ハイブリッド結合の実装を計画する方法」を参照してください。

ヒント

詳しくは、次のトピックをご覧ください。

自動登録は、MDM サービスの存在と PC のMicrosoft Entra登録に依存します。 企業が AD をMicrosoft Entra IDに登録すると、ドメインに参加している Windows PC が自動的にMicrosoft Entra登録されます。

注

Windows 10 Version 1709 では、登録プロトコルが更新され、デバイスがドメインに結合しているかどうかを確認します。 詳細については、「 [MS-MDE2]: モバイル デバイス登録プロトコル バージョン 2」を参照してください。 例については、「MS-MDE2 プロトコル ドキュメントの 4.3.1 RequestSecurityToken」を参照してください。

自動登録グループ ポリシーが有効になると、MDM 登録を開始するタスクがバックグラウンドで作成されます。 このタスクでは、ユーザーのMicrosoft Entra情報から既存の MDM サービス構成を使用します。 多要素認証が必要な場合、ユーザーは認証を完了するように求められます。 登録が構成されると、ユーザーは設定ページで状態を確認できます。

- バージョン 1709 Windows 10以降、グループ ポリシーと MDM で同じポリシーが構成されている場合、グループ ポリシーポリシーが MDM よりも優先されます。

- バージョン 1803 Windows 10以降、新しい設定を使用すると、MDM に優先順位を変更できます。 詳細については、「Windows グループ ポリシーと MDM ポリシーが優先Intune」を参照してください。

このポリシーが機能するためには、MDM サービス プロバイダがドメインに参加しているデバイス用に開始された MDM 登録をグループ ポリシーに許可していることを確認する必要があります。

デバイスのグループの自動登録を構成する

グループ ポリシーを使用して自動登録を構成するには、次の手順に従います。

- グループ ポリシー オブジェクト (GPO) を作成し、既定のMicrosoft Entra資格情報を使用してグループ ポリシー コンピューターの構成>管理テンプレート>Windows コンポーネント>MDM>自動 MDM 登録を有効にします。

- PC のセキュリティ グループを作成します。

- GPO をリンクします。

- セキュリティ グループを使用してフィルター処理を行います。

ポリシーが表示されない場合は、Windows バージョンの最新の ADMX を取得します。 この問題を修正するには、次の手順を使用します。 最新の MDM.admx は下位互換性があります。

目的のバージョンの管理用テンプレートをダウンロードします。

ドメイン コントローラーにパッケージをインストールします。

C:\Program Files (x86)\Microsoft Group Policyに移動し、インストールされているバージョンに応じて適切なサブディレクトリを見つけます。PolicyDefinitions フォルダーを

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitionsにコピーします。このフォルダーが存在しない場合は、ドメインの 中央ポリシー ストア にファイルをコピーします。

ポリシーが使用可能になるまで、SYSVOL DFSR レプリケーションが完了するのを待ちます。

1 台の PC の自動登録グループ ポリシーを構成する

この手順は、新しい自動登録ポリシーの動作を示す目的でのみ使用されます。 この手順は、エンタープライズでの運用環境には推奨されません。

GPEdit.mscを実行します。 [スタート] を選択し、テキストボックスの種類でgpedit。[最適一致] で、[グループ ポリシーの編集] を選択して起動します。

ローカル コンピュータ ポリシーで、[管理用テンプレート]>[Windows コンポーネント]>[MDM] を選択します。

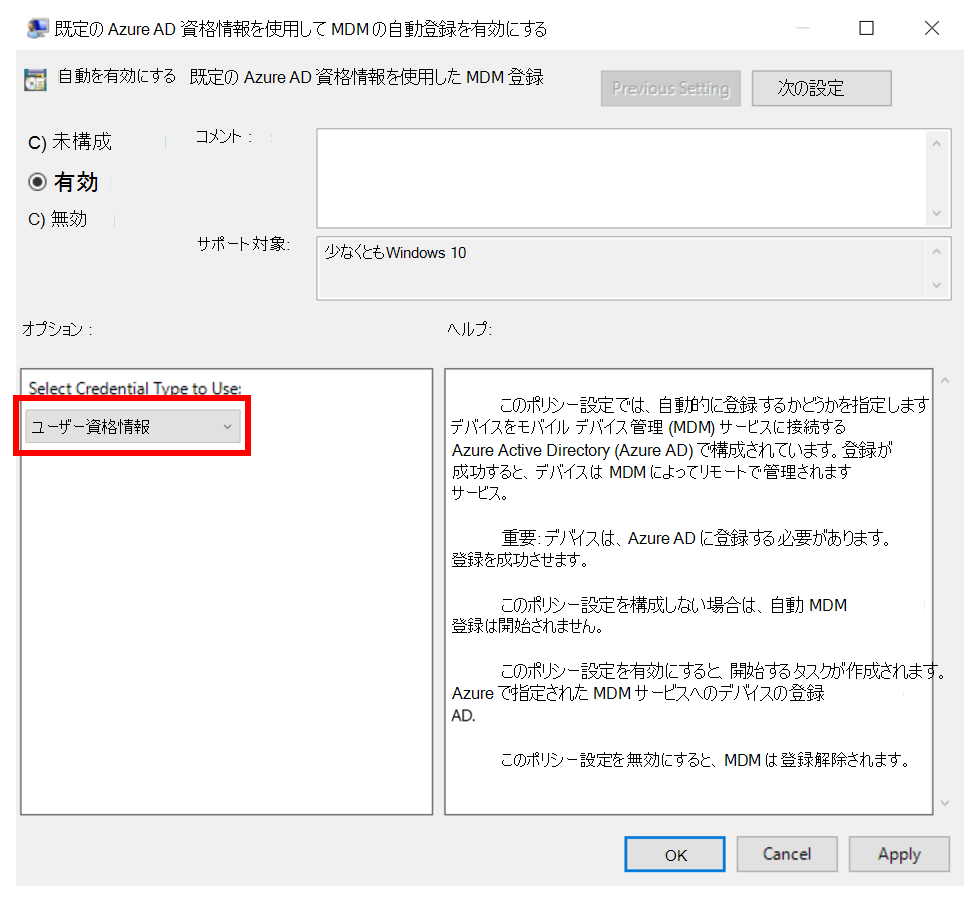

[既定のMicrosoft Entra資格情報を使用して MDM の自動登録を有効にする] をダブルクリックします。 [有効化] を選択し、ドロップダウンから[ユーザーの資格情報]、[使用する視覚情報の種類を選択する] を選択して、[OK] を選択します。

注

バージョン 1903 以降Windows 10、MDM.admx ファイルが更新され、[デバイス資格情報] オプションが含まれ、デバイスの登録に使用される資格情報が選択されました。 以前のリリースの既定の動作では、ユーザーの資格情報に戻されます。

デバイス資格情報は、Intune サブスクリプションがユーザー中心であるため、共同管理または Azure Virtual Desktop マルチセッション ホスト プールを使用するシナリオでのMicrosoft Intune登録でのみサポートされます。 ユーザー資格情報は、 Azure Virtual Desktop 個人用ホスト プールでサポートされています。

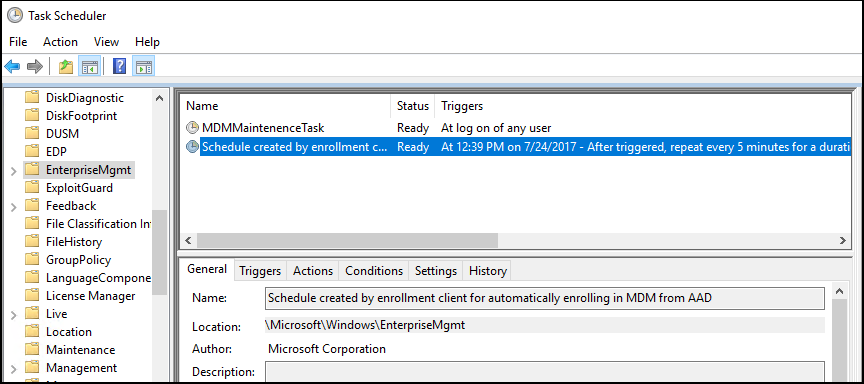

クライアントでグループ ポリシーの更新が行われると、タスクが作成され、1 日 5 分ごとに実行されるようにスケジュールされます。 このタスクは、Microsoft Entra IDから MDM に自動的に登録するために、登録クライアントによって作成されたスケジュールと呼ばれます。 スケジュールされたタスクを表示するには、タスク スケジューラ アプリを起動します。

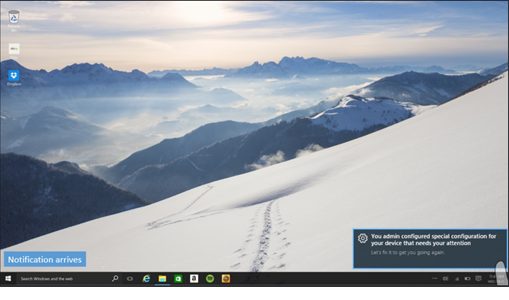

2 要素認証が必要な場合は、プロセスを完了するように求められます。 スクリーンショットの例を次に示します。

ヒント

この動作を回避するには、Microsoft Entra IDで条件付きアクセス ポリシーを使用します。 詳細については、「条件付きアクセスとは」を参照してください。

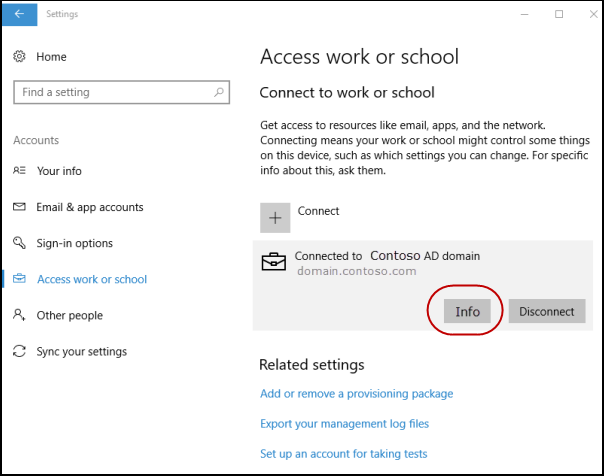

登録の確認

MDM への正常な登録を確認するには、 Start>Settings>Accounts>Access の職場または学校にアクセスするに移動し、ドメイン アカウントを選択します。[ 情報] を選択して、MDM 登録情報を表示します。

注

[情報] ボタンまたは登録情報が表示されない場合は、登録が失敗した可能性があります。 タスク スケジューラ アプリの状態を確認し、「MDM 登録の診断」を参照してください。

タスク スケジューラ アプリ

[スタート] を選択し、テキスト ボックスの種類 task scheduler を選択します。

[最適一致] で [タスク スケジューラ] を選択して起動します。

タスク スケジューラ ライブラリで、Microsoft > Windows を開き、[EnterpriseMgmt] を選択します。

タスクの結果を表示するには、スクロール バーを移動して 最後の実行結果を表示します。 [履歴] タブにログが表示されます。

メッセージ 0x80180026はエラー メッセージ (MENROLL_E_DEVICE_MANAGEMENT_BLOCKED) です。これは、MDM 登録の無効化ポリシーを有効にすることによって発生する可能性があります。

注

GPEdit コンソールには、デバイス上のorganizationによって設定されたポリシーの状態は反映されません。 ポリシーを設定するのは、ユーザーのみです。