Windows Information Protection (WIP) は、個人のデバイスで会社のデータ アクセスとセキュリティを管理するための軽量ソリューションです。 WIP のサポートは Windows に組み込まれています。

注

2022 年 7 月以降、Microsoft は Windows Information Protection (WIP) を非推奨としています。 Microsoft は引き続き、サポートされているバージョンの Windows で WIP をサポートします。 Windows の新しいバージョンには WIP の新機能は含まれません。また、今後のバージョンの Windows ではサポートされません。 詳細については、「Windows Information Protectionの日の入りを発表する」を参照してください。

データ保護のニーズに合わせて、Microsoft Purview Information ProtectionとMicrosoft Purview データ損失防止を使用することをお勧めします。 Purview を使用すると、構成のセットアップが簡略化され、高度な機能セットが提供されます。

Microsoft Entra IDとの統合

WIP は、MICROSOFT ENTRA ID サービスと統合されます。 WIP サービスでは、登録時および WIP ポリシーのダウンロード時に、ユーザーとデバイスのMicrosoft Entra統合認証がサポートされます。 Microsoft Entra IDとの WIP 統合は、モバイル デバイス管理 (MDM) 統合に似ています。 MDM との統合Microsoft Entraに関するページを参照してください。

WIP では、Workplace Join (WPJ) が使用されます。 WPJ は、個人用デバイスへの職場アカウント フローの追加と統合されています。 ユーザーが職場または学校Microsoft Entraアカウントをセカンダリ アカウントとしてマシンに追加した場合、そのデバイスは WPJ に登録されます。 ユーザーがデバイスに参加してMicrosoft Entra IDすると、MDM に登録されます。 一般に、プライマリ アカウントとして個人用アカウントを持つデバイスは個人用デバイスと見なされ、WPJ に登録する必要があります。 Microsoft Entra参加と MDM への登録を使用して、会社のデバイスを管理する必要があります。

個人用デバイスでは、Microsoft Entra アカウントをセカンダリ アカウントとしてデバイスに追加し、個人用アカウントをプライマリとして保持できます。 ユーザーは、Microsoft 365 アプリの次の更新プログラムなど、サポートされているMicrosoft Entra統合アプリケーションからデバイスにMicrosoft Entra アカウントを追加できます。 または、[設定] > [アカウント] > [職場または学校にアクセス] からMicrosoft Entra アカウントを追加することもできます。

通常の管理者以外のユーザーは MAM に登録できます。

Windows Information Protectionについて

WIP では 、組み込みのポリシーを 利用して、デバイス上の会社のデータを保護します。 個人用デバイスでユーザー所有のアプリケーションを保護するために、WPJ では、WIP ポリシーの適用を 、対応アプリ と WIP 対応アプリに制限します。 対応アプリは、会社のデータと個人データを区別し、WIP ポリシーに基づいて保護する対象を正しく決定できます。 WIP 対応アプリは、個人データを処理しないことを Windows に示しているため、Windows が自分の代わりにデータを保護しても安全です。

アプリケーションを WIP 対応にするには、アプリ開発者はアプリ リソース ファイルに次のデータを含める必要があります。

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

MAM 登録用のMicrosoft Entra テナントの構成

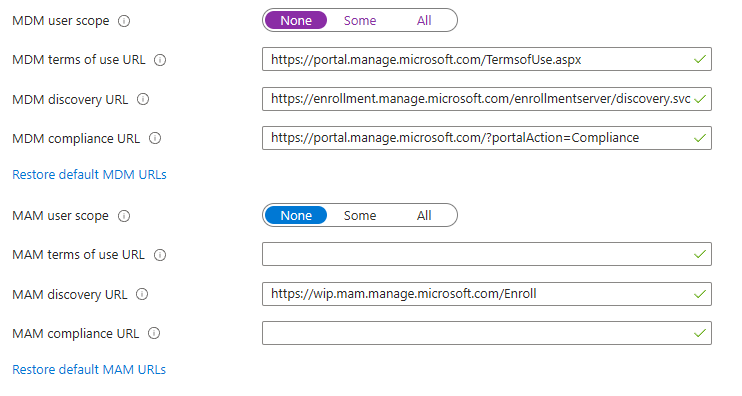

MAM 登録には、Microsoft Entra IDとの統合が必要です。 MAM サービス プロバイダーは、管理 MDM アプリを Microsoft Entra アプリ ギャラリーに発行する必要があります。 Microsoft Entra IDの同じクラウドベースの管理 MDM アプリは、MDM と MAM の両方の登録をサポートします。 MDM アプリを既に発行している場合は、MAM 登録と使用条件 URL を含むように更新する必要があります。 このスクリーンショットは、IT 管理者構成の管理アプリを示しています。

organization内の MAM サービスと MDM サービスは、さまざまなベンダーによって提供される可能性があります。 会社の構成に応じて、IT 管理者は通常、MAM と MDM ポリシーを構成するために、1 つまたは 2 つのMicrosoft Entra管理アプリを追加する必要があります。 たとえば、MAM と MDM の両方が同じベンダーによって提供されている場合、IT 管理は、このベンダーから、organizationの MAM ポリシーと MDM ポリシーの両方を含む 1 つの管理アプリを追加する必要があります。 または、organizationの MAM サービスと MDM サービスが 2 つの異なるベンダーによって提供されている場合は、2 つのベンダーの 2 つの管理アプリを、Microsoft Entra IDの会社用に構成する必要があります。1 つは MAM 用、もう 1 つは MDM 用です。

注

organizationの MDM サービスがMicrosoft Entra IDと統合されておらず、自動検出を使用する場合は、MAM 用の管理アプリを 1 つだけ構成する必要があります。

MAM 登録

MAM 登録は、[ MS-MDE2] プロトコルの MAM 拡張機能に基づいています。 MAM 登録では、フェデレーション認証Microsoft Entra ID唯一の認証方法としてサポートされています。

MAM 登録のプロトコルの変更を次に示します。

- MDM 検出はサポートされていません。

- DMAcc CSP の APPAUTH ノードは省略可能です。

- [MS-MDE2] プロトコルの MAM 登録バリエーションは、クライアント認証証明書をサポートしていないため、[MS-XCEP] プロトコルをサポートしていません。 サーバーは、ポリシー同期中にクライアント認証にMicrosoft Entra トークンを使用する必要があります。 ポリシー同期セッションは、サーバー証明書認証を使用して一方向 TLS/SSL 経由で実行する必要があります。

MAM 登録のプロビジョニング XML の例を次に示します。

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

この例では ポーリング ノードが提供されていないため、デバイスの既定値は 24 時間に 1 回です。

サポートされている CSP

WIP では、次の構成サービス プロバイダー (CSP) がサポートされています。 その他の CSP はすべてブロックされます。 一覧は、顧客からのフィードバックに基づいて後で変更される可能性があることに注意してください。

- Windows Information Protectionエンタープライズで許可されているアプリの構成用の AppLocker CSP。

- ClientCertificate VPN と Wi-Fi 証明書をインストールするための CSP をインストールします。

- 条件付きアクセスのサポートには DeviceStatus CSP が必要です。

- DevInfo CSP。

- DMAcc CSP。

- ポーリング スケジュールの構成と MDM 検出 URL の DMClient CSP。

- EnterpriseDataProtection CSP には、Windows Information Protection ポリシーがあります。

- 条件付きアクセスのサポートに必要な正常性構成証明 CSP。

- Windows Hello for Business PIN 管理のための PassportForWork CSP。

- NetworkIsolation および DeviceLock 領域専用のポリシー CSP。

- Windows Information Protection ログを取得するための CSP のレポート。

- RootCaTrustedCertificates CSP。

- IT 部門が MAM を使用してクラウド専用リソースへのアクセスと保護を計画しているデプロイでは、VPNv2 CSP を省略する必要があります。

- IT 部門が MAM を使用してクラウド専用リソースへのアクセスと保護を計画しているデプロイでは、WiFi CSP を省略する必要があります。

デバイス ロック ポリシーと EAS

MAM では、MDM のようなデバイス ロック ポリシーがサポートされています。 ポリシーは、ポリシー CSP と PassportForWork CSP の DeviceLock 領域によって構成されます。

同じデバイスにExchange ActiveSync (EAS) ポリシーと MAM ポリシーの両方を構成することはお勧めしません。 ただし、両方が構成されている場合、クライアントは次のように動作します。

- 既に MAM ポリシーを持つデバイスに EAS ポリシーが送信されると、Windows は、既存の MAM ポリシーが構成された EAS ポリシーに準拠しているかどうかを評価し、EAS への準拠を報告します。

- デバイスが準拠していることが判明した場合、EAS はメールの同期を許可するためにサーバーとのコンプライアンスを報告します。MAM では、必須の EAS ポリシーのみがサポートされます。 EAS コンプライアンスを確認するには、デバイス管理者権限は必要ありません。

- デバイスが非準拠であることが判明した場合、EAS はデバイスに独自のポリシーを適用し、結果の一連のポリシーは両方のスーパーセットになります。 EAS ポリシーをデバイスに適用するには、管理者権限が必要です。

- EAS ポリシーが既にあるデバイスが MAM に登録されている場合、デバイスには MAM と EAS の両方のポリシー セットがあり、結果として得られるポリシーのセットは両方のスーパーセットになります。

ポリシー同期

MAM ポリシー同期は、MDM の後にモデル化されます。 MAM クライアントは、Microsoft Entra トークンを使用して、ポリシー同期のためにサービスに対して認証を行います。

MAM 登録を MDM に変更する

Windows では、MAM ポリシーと MDM ポリシーの両方を同じデバイスに適用することはできません。 管理者によって構成されている場合、ユーザーは MAM 登録を MDM に変更できます。

注

ユーザーが Windows Home エディションで MAM から MDM にアップグレードすると、Windows Information Protectionにアクセスできなくなります。 Windows Home エディションでは、ユーザーがアップグレードできるように MDM ポリシーをプッシュすることはお勧めしません。

MDM 登録用に MAM デバイスを構成するには、管理者が DMClient CSP で MDM 検出 URL を構成する必要があります。 この URL は、MDM 登録に使用されます。

MAM 登録を MDM に変更するプロセスでは、MDM ポリシーが正常に適用された後、MAM ポリシーがデバイスから削除されます。 通常、Windows Information Protection ポリシーがデバイスから削除されると、EDP CSP RevokeOnUnenroll が false に設定されていない限り、WIP で保護されたドキュメントへのユーザーのアクセスが取り消されます (選択的ワイプ)。 MAM から MDM への登録変更で選択的ワイプを防ぐには、管理者は次のことを確認する必要があります。

- organizationの MAM ポリシーと MDM ポリシーはどちらも Windows Information Protectionをサポートします。

- EDP CSP Enterprise ID は、MAM と MDM の両方で同じです。

- EDP CSP RevokeOnMDMHandoff が false に設定されています。

MAM デバイスが MDM 登録用に適切に構成されている場合は、[設定] > [アカウント] > [職場または学校にアクセスする] に [デバイス管理にのみ登録する] リンクが表示されます。 ユーザーはこのリンクを選択し、資格情報を入力すると、登録が MDM に変更されます。 Microsoft Entra アカウントは影響を受けることはありません。