この記事では、Enterprise および Education 用接続キャッシュ ノードの HTTPS サポートを構成する方法について説明します。

概要

Microsoft Connected Cache for Enterprise の一般提供 (GA) リリースにより、組織は HTTPS 経由でコンテンツを配信するようにキャッシュ ノードを構成できるようになりました。 この強化により、Connected Cache は、Intune管理された Win32 アプリケーションの安全な配信をサポートし、初めてコンテンツをMicrosoft Teamsできます。どちらも HTTPS トランスポートが必要です。 その他のすべてのコンテンツ タイプは引き続き HTTP 経由で配信されます。

より多くの Microsoft サービスとサード パーティの発行元が HTTPS 専用配信モデルを採用しているため、キャッシュ ノードで HTTPS を有効にすると、継続的な互換性と最適なパフォーマンスが確保されます。 HTTPS がサポートされていない場合、セキュリティで保護された URL を要求するクライアントは、接続されたキャッシュをバイパスし、クラウドベースのコンテンツ配信ネットワーク (CDN) を介したコンテンツ配信にフォールバックするため、帯域幅の使用量が増加し、キャッシュ効率が低下します。

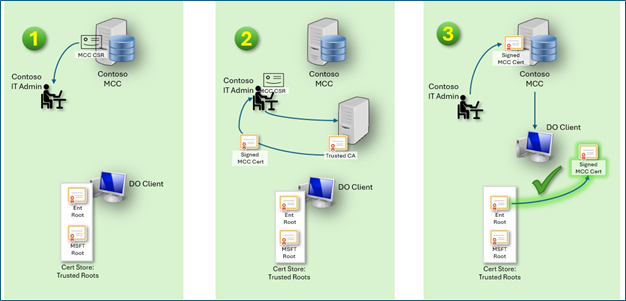

HTTPS 配信を有効にするには、管理者はホスト コンピューターから証明書署名要求 (CSR) を生成し、信頼された証明機関 (CA) を使用して署名し、署名された証明書をホスト コンピューターにインポートし直す必要があります。 次のページでは、このプロセスを効率化するための Windows 環境と Linux 環境の両方に関するガイド付きセットアップ手順とスクリプトを示します。

HTTPS サポートを有効にすることの利点

接続キャッシュ ノードで HTTPS サポートを有効にすると、organizationは、進化する Microsoft コンテンツ配信の要件と互換性を維持し、セキュリティとパフォーマンスの向上によるメリットが得られます。 主な利点は次のとおりです。

Microsoft Teamsコンテンツへのアクセス: Microsoft Teamsコンテンツは HTTPS 経由でのみ使用できます。 HTTPS がサポートされていない場合、Connected Cache はこのコンテンツをキャッシュまたは配信できないため、クラウドから直接ダウンロードされます。

Intuneマネージド Win32 アプリの引き続き配信: Microsoft Intuneは、すべてのマネージド Win32 アプリケーションに対して HTTPS のみの配信を間もなく適用します。 HTTPS がサポートされていないキャッシュ ノードはバイパスされ、クライアントは CDN 配信にフォールバックします。 適用日は TBD ですが、一度設定すると、顧客には事前に通知が届き、適応するのに十分な時間が与えられます。

帯域幅消費の削減とコスト効率の向上: 接続キャッシュは、HTTPS コンテンツをローカルにキャッシュすることで、クラウドベースの CDN への依存を最小限に抑え、エグレス コストを削減し、特に帯域幅が制約された環境で重要なネットワーク帯域幅を維持します。

セキュリティとコンプライアンス体制の強化: HTTPS は、エンタープライズ セキュリティ ポリシーと規制要件に合わせて、コンテンツの暗号化された認証された配信を保証します。 改ざん、盗聴、偽装から保護します。

シームレスなフォールバックとデュアル プロトコルのサポート: 接続キャッシュでは、HTTP と HTTPS の両方の配信がサポートされます。 HTTPS が構成されていないか失敗した場合、クライアントは自動的に CDN 配信にフォールバックします。 このデュアル プロトコル機能により、配信の最適化 (DO) によるダウンロード パフォーマンスやピアツーピア (P2P) 配信に影響を与えることなく、中断のないコンテンツ アクセスが保証されます。

HTTP 専用から HTTPS へのサポート

以前は、クライアントが HTTPS URL を介してコンテンツを要求した場合、接続キャッシュは TLS 証明書の処理をサポートしていなかったか、ポート 443 でリッスンしていないため、要求を処理できませんでした。 その結果、クライアントはすぐにキャッシュをバイパスし、CDN から直接コンテンツを取得します。

Connected Cache は以前、ハッシュ検証やコンテナーのセキュリティ強化などのメカニズムを通じて安全な配信を保証しましたが、これらの方法では、発行元が HTTPS 専用配信に移行する要件を満たすことができませんでした。 その結果、接続キャッシュでは、進化するパブリッシャー標準との互換性を維持し、既存と新しい両方のコンテンツ タイプへの継続的なアクセスを確保するために HTTPS がサポートされるようになりました。

重要

Microsoft Intuneは、すべてのマネージド Win32 アプリケーションに対して HTTPS のみの配信 (日付 TBD) を間もなく適用します。

Intuneコンテンツ配信のために接続キャッシュを続行するには、すべてのIntuneのお客様がこの日付より前にキャッシュ ノードの HTTPS セットアップを完了する必要があります。

Configuration Manager (SCCM) またはハイブリッド環境を使用しているお客様は、別のプロセスに従います。 これらのシナリオに関する追加のガイダンスは、近日中に公開される予定です。

TLS 証明書のセットアップ

セキュリティで保護された HTTPS 接続を確立するには、接続済みキャッシュが有効な TLS 証明書をクライアント デバイスに提示する必要があります。 証明書を内部で生成して配布したり、セキュリティと運用上のリスクをもたらす自己署名証明書に依存したりするのではなく、接続キャッシュでは次の理由から CSR ベースのモデルが使用されます。

セキュリティと信頼: CSR メソッドを使用すると、接続キャッシュで公開キーと秘密キーのペアをローカルで生成し、信頼された証明機関 (CA) によって署名された証明書をインポートできます。 CA 署名を顧客に延期すると、事前にインストールされている CA 信頼ストアを使用して、クライアント デバイスによって証明書が検証可能になります。

エンタープライズ互換性: 多くの組織は既に独自の PKI インフラストラクチャを管理しています。 CSR モデルを使用すると、IT 管理者は、既存の信頼できる CA を使用して証明書に署名できるため、エンタープライズ セキュリティ ポリシーとのシームレスな統合が保証されます。

秘密キーの公開を回避する: キャッシュ ノードでキー ペアを生成し、秘密キーをエクスポートしないようにすることで、CSR モデルにより、機密性の高い暗号化マテリアルがキャッシュ ノードに対してセキュリティで保護され、ローカルなままになります。

TLS 証明書のメンテナンス

Microsoft Connected Cache ノードで使用される TLS 証明書では、コンテンツの安全な配信を中断することなく確保するために、継続的なメンテナンスが必要です。 これには、証明書の有効性の監視、期限切れの証明書の更新、必要に応じて証明書の取り消しまたは無効化が含まれます。

期限切れの証明書を更新する

証明書を更新するには、CSR を再生成する必要はありません (手順 1)。 既存の CSR (手順 2) に再署名し、インポート コマンド (手順 3) を使用して結果の証明書をインポートすることをお勧めします。 署名プロセスを自動化できる場合は、定期的に署名してインポートするスクリプトを作成します。

HTTPS サポートを無効にする

HTTPS の配信が不要になった場合、または証明書が失効した場合は、接続キャッシュ ホスト マシンで指定された無効化スクリプトを実行します。

スクリプトはコンテナーの HTTPS 構成を削除しますが、キャッシュ ノードから証明書、キー ペア、または CSR は削除されません。

このアクションにより、接続済みキャッシュが HTTP のみの配信に戻されます。 HTTPS を必要とするコンテンツ (たとえば、Microsoft Teams、win32 アプリIntune) はキャッシュされなくなり、CDN 配信にフォールバックします。

証明書の保持ポリシー

- アクティブな証明書 は、有効期間中保持されます。

- 非アクティブな証明書 (期限切れまたは失効) は、監査とコンプライアンスの目的で非アクティブ化後 18 か月間保持されます。

このポリシーは、Microsoft の内部セキュリティとプライバシーの標準に準拠し、エンタープライズ展開全体での証明書の使用の追跡可能性を保証します。

今後の機能強化

証明書の状態を監視する

Connected Cache を使用すると、Azure portalを介して、すべてのアクティブな TLS 証明書と非アクティブな TLS 証明書を可視化できます。 各証明書エントリには、次のものが含まれます。

- Domain name

- 証明機関の発行 (CA)

- 問題と有効期限

- 拇印 ID

管理者は、証明書が有効で信頼されていることを確認するために、この一覧を定期的に確認する必要があります。 接続されたキャッシュは、証明書の有効期限が近づいているときにアラートを表示します。

証明書署名の自動化

自動化は理想的と思われるかもしれませんが、次の制約により、Connected Cache でエンタープライズに代わって証明書署名を安全に実行することはできません。

資格情報の管理: 証明書署名を自動化するには、エンタープライズまたはパブリック CA にアクセスするための資格情報を格納および管理するために接続キャッシュが必要です。 これにより、特にコンテナー化された Linux 環境で接続キャッシュが実行されるため、重大なセキュリティ リスクが発生します。

多様なエンタープライズ PKI モデル: 企業は、オンプレミス、クラウドベース、ハイブリッド モデルなど、さまざまな CA 構成を使用します。 署名を自動化するには、接続キャッシュですべてのバリエーションをサポートする必要があります。これは実用的でエラーが発生しやすいものです。

最小限の特権のセキュリティ原則: IT 管理者に署名を委任すると、承認された担当者のみが証明書を承認および配布でき、攻撃対象領域が減少します。

次のステップ

Microsoft Connected Cache ノードで HTTPS サポートを有効にするには、ホスト環境に基づく適切なセットアップ ガイドに従います。 これらのガイドでは、証明書署名要求 (CSR) を生成し、信頼された証明機関 (CA) で署名し、署名された証明書を接続キャッシュにインポートする方法について説明します。

Linux ホスト マシンで HTTPS サポートを設定するには、次を参照してください。

Windows ホスト コンピューターで HTTPS サポートを設定するには、次を参照してください。

- CLI/プロキシ ガイダンス: 近日公開予定です。