ユーザー アカウント制御設定の一覧

次の一覧は、UAC 動作を構成するために使用できる設定とその既定値を示しています。

管理組み込みの管理者アカウントの承認モード: 組み込みの管理者アカウントの承認モード管理動作を制御します。

- 有効: 組み込みの管理者アカウントは、承認モード管理使用します。 既定では、特権の昇格を必要とする操作は、操作の証明をユーザーに求めます。

- 無効 (既定値): 組み込みの管理者アカウントは、完全な管理者権限を持つすべてのアプリケーションを実行します。

UIAccess アプリケーションがセキュリティで保護されたデスクトップを使用せずに昇格を求めることを許可する: ユーザー インターフェイス アクセシビリティ (UIAccess または UIA) プログラムが、標準ユーザーが使用する昇格プロンプトに対してセキュリティで保護されたデスクトップを自動的に無効にできるかどうかを制御します。

- 有効: リモート アシスタンスを含む UIA プログラムは、昇格プロンプトのセキュリティで保護されたデスクトップを自動的に無効にします。 昇格ポリシーを 求めるメッセージを表示するときに [セキュリティで保護されたデスクトップに切り替える ] ポリシー設定を無効にしない場合は、セキュリティで保護されたデスクトップではなく、対話型ユーザーのデスクトップにプロンプトが表示されます。 この設定を使用すると、リモート管理者は昇格に適した資格情報を提供できます。 このポリシー設定では、管理者の UAC 昇格プロンプトの動作は変更されません。 このポリシー設定を有効にする場合は、 標準ユーザーの昇格プロンプトの動作 ポリシー設定の効果も確認する必要があります。[ 昇格要求を自動的に拒否する] として構成されている場合、昇格要求はユーザーに表示されません。

- 無効 (既定値): セキュリティで保護されたデスクトップは、対話型デスクトップのユーザーのみが無効にするか、昇格ポリシーの 設定を求めるメッセージが表示されたら、[セキュリティで保護されたデスクトップに切り替える ] を無効にすることで無効にすることができます。

管理承認モードでの管理者の昇格プロンプトの動作: 管理者の昇格プロンプトの動作を制御します。

- プロンプトなしで昇格する: 特権アカウントが、同意または資格情報を必要とせずに昇格を必要とする操作を実行できるようにします。 このオプションは、最も制約のある環境でのみ使用します。

- セキュリティで保護されたデスクトップで資格情報の入力を求める: 操作で特権の昇格が必要な場合は、セキュリティで保護されたデスクトップで特権ユーザー名とパスワードを入力するように求められます。 有効な資格情報を入力すると、そのユーザーが利用できる最も高い特権を使って操作が続行されます。

- セキュリティで保護されたデスクトップで同意を求める: 操作で特権の昇格が必要な場合、ユーザーはセキュリティで保護されたデスクトップで [許可] または [拒否] を選択するように求められます。 [許可]を選択すると、そのユーザーが利用できる最も高い特権で操作が続行されます。

- 資格情報の入力を求める: 操作で特権の昇格が必要な場合は、管理者ユーザー名とパスワードの入力を求められます。 有効な資格情報を入力すると、適用できる特権を使って操作が続行されます。

- 同意を求める: 操作で特権の昇格が必要な場合、ユーザーは [許可] または [拒否] を選択するように求められます。 [許可]を選択すると、そのユーザーが利用できる最も高い特権で操作が続行されます。

- Windows 以外のバイナリの同意を求める (既定値) : Microsoft 以外のアプリケーションの操作で特権の昇格が必要な場合、ユーザーはセキュリティで保護されたデスクトップで [許可] または [拒否] を選択するように求められます。 [許可]を選択すると、そのユーザーが利用できる最も高い特権で操作が続行されます。

標準ユーザーの昇格プロンプトの動作: 標準ユーザーの昇格プロンプトの動作を制御します。

- 資格情報の入力を求める (既定値): 操作で特権の昇格が必要な場合、ユーザーは管理ユーザー名とパスワードの入力を求められます。 有効な資格情報を入力すると、適用できる特権を使って操作が続行されます。

- 昇格要求を自動的に拒否する: 操作で特権の昇格が必要な場合は、構成可能なアクセス拒否エラー メッセージが表示されます。 デスクトップを標準ユーザーとして実行している企業は、ヘルプ デスクの呼び出しを減らすためにこの設定を選択する場合があります。

- セキュリティで保護されたデスクトップで資格情報の入力を求める: 操作で特権の昇格が必要な場合は、セキュリティで保護されたデスクトップで別のユーザー名とパスワードを入力するように求められます。 有効な資格情報を入力すると、適用できる特権を使って操作が続行されます。

アプリケーションのインストールを検出し、昇格のプロンプトを表示する: コンピューターのアプリケーション インストール検出の動作を制御します。

- 有効 (既定値): 特権の昇格を必要とするアプリ インストール パッケージが検出されると、管理者ユーザー名とパスワードの入力を求められます。 有効な資格情報を入力すると、適用できる特権を使って操作が続行されます。

- 無効: アプリのインストール パッケージは検出されず、昇格を求められます。 標準ユーザー デスクトップを実行し、Microsoft Intuneなどの委任されたインストール テクノロジを使用している企業は、このポリシー設定を無効にする必要があります。 この場合は、インストーラーの検出は必要ありません。

署名および検証された実行可能ファイルのみを昇格する: 特権の昇格を要求するすべての対話型アプリケーションに署名チェックを適用します。 IT 管理者は、ローカル デバイスの信頼された発行元証明書ストアに証明書を追加することで、実行を許可するアプリケーションを制御できます。

- 有効: 実行が許可される前に、特定の実行可能ファイルの証明書証明書パス検証を適用します。

- 無効 (既定値): 特定の実行可能ファイルの実行が許可される前に、証明書の認定パスの検証を適用しません。

セキュリティで保護された場所にインストールされている UIAccess アプリケーションのみを昇格する: ユーザー インターフェイス アクセシビリティ (UIAccess) の整合性レベルで実行を要求するアプリケーションが、ファイル システム内の安全な場所に存在する必要があるかどうかを制御します。

- 有効 (既定値): アプリがファイル システム内の安全な場所に存在する場合、UIAccess の整合性でのみ実行されます。

- 無効: アプリは、ファイル システム内の安全な場所に存在しない場合でも、UIAccess の整合性で実行されます。

セキュリティで保護された場所は、次のフォルダーに制限されます。

-

%ProgramFiles%、サブフォルダーを含む %SystemRoot%\system32\-

%ProgramFiles(x86)%、サブフォルダーを含む

注

Windows では、この設定の状態に関係なく、UIAccess 整合性レベルで実行するように要求するすべての対話型アプリにデジタル署名のチェックが適用されます。

管理承認モードですべての管理者を実行する: すべての UAC ポリシー設定の動作を制御します。

- 有効 (既定値): 承認モード管理有効です。 このポリシーを有効にし、関連する UAC 設定を構成する必要があります。 このポリシーを使用すると、組み込みの管理者アカウントと Administrators グループのメンバーが管理承認モードで実行できます。

- 無効: 承認モード管理し、関連するすべての UAC ポリシー設定が無効になっています。 手記:このポリシー設定が無効になっている場合、オペレーティング システムの全体的なセキュリティが低下Windows セキュリティ通知されます。

昇格を求めるメッセージを表示するときにセキュリティで保護されたデスクトップに切り替える: このポリシー設定は、昇格要求プロンプトを対話型ユーザーのデスクトップまたはセキュリティで保護されたデスクトップに表示するかどうかを制御します。

- 有効 (既定値): 管理者と標準ユーザーのプロンプト動作ポリシー設定に関係なく、すべての昇格要求がセキュリティで保護されたデスクトップに送信されます。

- 無効: すべての昇格要求が対話型ユーザーのデスクトップに移動します。 管理者および標準ユーザーのプロンプト動作ポリシー設定が使用されます。

ファイルとレジストリの書き込みエラーをユーザーの場所ごとに仮想化する: アプリケーションの書き込みエラーを定義されたレジストリとファイル システムの場所にリダイレクトするかどうかを制御します。 この設定は、管理者として実行され、実行時アプリケーション データを

%ProgramFiles%、%Windir%、%Windir%\system32、またはHKLM\Softwareに書き込むアプリケーションを軽減します。- 有効 (既定値): アプリの書き込みエラーは、実行時にファイル システムとレジストリの両方に対して定義されたユーザーの場所にリダイレクトされます。

- 無効: 保護された場所にデータを書き込むアプリは失敗します。

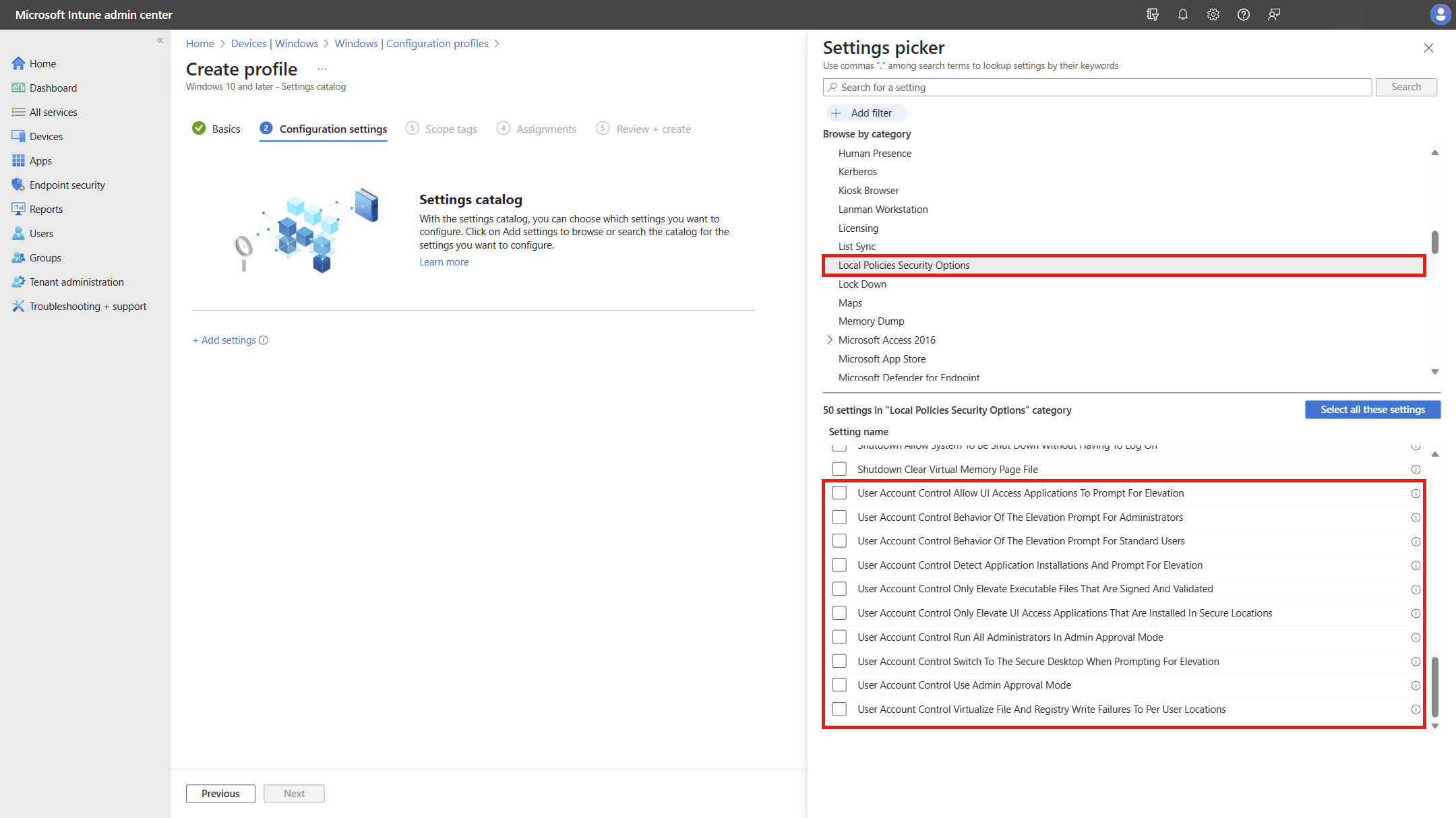

ユーザー アカウント制御の構成

UAC を構成するには、次を使用できます。

- Microsoft Intune

- CSP

- グループ ポリシー

- レジストリ

次の手順では、デバイスを構成する方法の詳細を示します。 ニーズに最適なオプションを選択します。

Microsoft Intuneを使用してデバイスを構成するには、設定カタログ ポリシーを作成し、カテゴリ Local Policies Security Optionsに一覧表示されている設定を使用します。

構成するデバイスまたはユーザーをメンバーとして含むセキュリティ グループにポリシーを割り当てます。