仮想スマート カードの展開

Warning

Windows Hello for Businessおよび FIDO2 セキュリティ キーは、Windows 用の最新の 2 要素認証方法です。 仮想スマート カードを使用しているお客様は、Windows Hello for Businessまたは FIDO2 に移行することをお勧めします。 新しい Windows インストールの場合は、Windows Hello for Businessまたは FIDO2 セキュリティ キーをお勧めします。

この記事では、仮想スマート カード認証ソリューションをデプロイするときに考慮すべき要素について説明します。

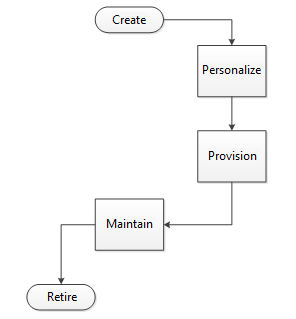

物理スマート カードなどの従来の ID デバイスは、次の図に示すように、任意のデプロイで予測可能なライフサイクルに従います。

デバイスの製造元が物理デバイスを作成し、organization購入して展開します。 デバイスは、一意のプロパティが設定されているパーソナル化ステージを通過します。 スマート カードでは、これらのプロパティは 管理者キー、 個人識別番号 (PIN)、 PIN ロック解除キー (PUK)、および物理的な外観です。 デバイス プロビジョニング フェーズ中に、サインイン証明書など、必要な証明書がインストールされます。 デバイスをプロビジョニングすると、使用できる状態になります。 デバイスを保守します。たとえば、カードが紛失または盗難にあったときにカードを交換したり、ユーザーが忘れたときに PIN をリセットしたりできます。 最後に、デバイスが目的の生涯を超えた場合、または従業員が退職した場合は、デバイスを廃止します。

このトピックには、仮想スマート カード ライフサイクルにおける次のフェーズに関する情報が含まれています。

仮想スマート カードの作成とカスタマイズ

企業は、展開するデバイスを購入します。 デバイスは、一意のプロパティが設定されているパーソナル化ステージを通過します。 スマート カードでは、これらのプロパティは管理者キー、個人識別番号 (PIN)、PIN ロック解除キー (PUK)、および物理的な外観です。 TPM 仮想スマート カードに提供されるセキュリティは、ホスト TPM で完全にプロビジョニングされます。

トラステッド プラットフォーム モジュールの準備

TPM 管理コンソールから起動される TPM プロビジョニング ウィザードでは、すべての手順を実行して TPM を使用できるように準備します。

仮想スマート カードを作成するときは、TPM で次のアクションを検討してください。

- 有効化とアクティブ化: TPM は多くのデバイスに組み込まれています。 場合によっては、BIOS を介して TPM を有効にしてアクティブ化する必要があります

- 所有権を取得する: TPM をプロビジョニングするときに、将来 TPM を管理するための所有者パスワードを設定し、 ストレージ ルート キーを確立します。 仮想スマート カードに対してハンマリング防止保護を提供するには、ユーザーまたはドメイン管理者が TPM 所有者パスワードをリセットできる必要があります。 TPM 仮想スマート カードを企業で使用する場合、ドメイン管理者は、ローカル レジストリではなく Active Directory に保存することで、TPM 所有者パスワードへのアクセスを制限する必要があります。 TPM 所有権が設定されている場合は、TPM をクリアして再初期化する必要があります

- 管理: 所有者パスワードを変更することで仮想スマート カードの所有権を管理でき、ロックアウト時間をリセットすることでハンマリング防止ロジックを管理できます

TPM は機能制限モードで動作する可能性があります。これは、オペレーティング システムが所有者パスワードをユーザーが使用できるかどうかを判断できない場合に発生する可能性があります。 機能の縮小モードでは、TPM を使用して仮想スマート カードを作成できますが、予期しない状況によってユーザーがデバイスの使用をブロックされないように、TPM を完全に準備状態にしておくことをお勧めします。

TPM 仮想スマート カードを作成する前に TPM の状態チェックを必要とするスマート カード展開管理ツールは、TPM WMI インターフェイスを使用してこれを行うことができます。

TPM 仮想スマート カードをインストールするために指定されたデバイスのセットアップによっては、仮想スマート カード展開を続行する前に TPM をプロビジョニングする必要がある場合があります。 プロビジョニングの詳細については、「 仮想スマート カードを使用する」を参照してください。

組み込みツールを使用した TPM の管理の詳細については、「トラステッド プラットフォーム モジュール サービスのグループ ポリシー設定」を参照してください。

作成

TPM 仮想スマート カードは、TPM を使用して物理スマート カードをシミュレートし、物理スマート カード ハードウェアと同じ機能を提供します。

仮想スマート カードは、オペレーティング システム内に、常に挿入される物理スマート カードとして表示されます。 Windows は、物理スマート カードと同じインターフェイスを使用するアプリケーションに仮想スマート カード リーダーと仮想スマート カードを提供します。 仮想スマート カードとの間のメッセージは TPM コマンドに変換され、スマート カード セキュリティの 3 つのプロパティを通じて仮想スマート カードの整合性が確保されます。

- エクスポート不可: 仮想スマート カード上のすべての個人情報はホスト コンピューター上の TPM を使用して暗号化されるため、異なる TPM を持つ別のコンピューターでは使用できません。 さらに、TPM は改ざんに対して耐性があり、エクスポートできないように設計されているため、悪意のあるユーザーは同じ TPM をリバース エンジニアリングしたり、同じ TPM を別のコンピューターにインストールしたりすることはできません。 詳細については、「 仮想スマート カードのセキュリティを評価する」を参照してください。

- 分離暗号化: TPM は、仮想スマート カードで使用される物理スマート カードによって提供される分離暗号化と同じプロパティを提供します。 暗号化されていない秘密キーのコピーは TPM 内でのみ読み込まれ、オペレーティング システムからアクセスできるメモリには読み込まれません。 これらの秘密キーを使用するすべての暗号化操作は、TPM 内で行われます。

- ハンマリング防止: ユーザーが PIN を誤って入力した場合、仮想スマート カードは TPM のハンマリング防止ロジックを使用して応答します。これにより、カードをブロックするのではなく、しばらくの間、それ以上の試行が拒否されます。 これはロックアウトとも呼ばれます。 詳細については、「ブロックされた仮想スマート カード」および「仮想スマート カードのセキュリティを評価する」を参照してください。

仮想スマート カードを作成するには、organizationのデプロイと予算のサイズに応じて、いくつかのオプションがあります。 最もコストの低いオプションは、 を使用して tpmvscmgr.exe 、ユーザーのコンピューターでカードを個別に作成することです。 または、仮想スマート カード管理ソリューションを購入して、より大規模な仮想スマート カード作成をより簡単に実現し、デプロイのさらにフェーズを支援することもできます。 仮想スマート カードは、従業員用にプロビジョニングするコンピューター、または従業員が既に所有しているコンピューターに作成できます。 どちらの方法でも、パーソナル化とプロビジョニングを一元的に制御する必要があります。 1 つのコンピューターが複数の従業員が使用することを目的としている場合は、1 つのコンピューターに複数の仮想スマート カードを作成できます。

TPM Virtual Smart Card コマンド ライン ツールの詳細については、「 Tpmvscmgr」を参照してください。

個人用設定

仮想スマート カードのパーソナル化中に、管理者キー、PIN、PUK の値が割り当てられます。 物理的なカードと同様に、管理者キーを知ることは、PIN をリセットしたり、将来カードを削除したりするために重要です。 (PUK を設定した場合、管理者キーを使用して PIN をリセットすることはできません)。

管理者キーはカードのセキュリティにとって重要であるため、デプロイ環境を検討し、適切な管理者キー設定戦略を決定することが重要です。 これらの戦略のオプションは次のとおりです。

- 均一: organizationにデプロイされたすべての仮想スマート カードの管理者キーは同じです。 同じキーを使用すると、メンテナンス インフラストラクチャが簡単になります (1 つのキーのみを格納する必要があります)、安全性が非常に低くなります。 この戦略は小規模な組織では十分かもしれませんが、管理者キーが侵害された場合は、そのキーを使用するすべての仮想スマート カードを再発行する必要があります

- ランダム、保存されていない: 管理者キーは、すべての仮想スマート カードにランダムに割り当てられ、記録されません。 これは、展開管理者が PIN をリセットする必要がなく、代わりに仮想スマート カードを削除して再発行する場合に有効なオプションです。 これは、管理者が仮想スマート カードの PUK 値を設定し、必要に応じてこの値を使用して PIN をリセットする場合に実行可能な戦略です

- ランダムに保存: 管理者キーをランダムに割り当て、中央の場所に保存します。 各カードのセキュリティは、他のセキュリティとは独立しています。 これは、管理者キー データベースが侵害されない限り、大規模なセキュリティで保護された戦略です

- 決定論的: 管理者キーは、関数または既知の情報の結果です。 たとえば、ユーザー ID を使用して、シークレットを使用して対称暗号化アルゴリズムを使用してさらに処理できるデータをランダムに生成できます。 この管理者キーは、必要に応じて同様に再生成でき、保存する必要はありません。 このメソッドのセキュリティは、使用されるシークレットのセキュリティに依存します。

PUK と管理者キーの手法は、ロック解除とリセット機能を提供しますが、さまざまな方法で行います。 PUK は、ユーザーの PIN リセットを有効にするためにコンピューターに入力される PIN です。

管理者キーの手法は、チャレンジ対応のアプローチを採用しています。 カードは、ユーザーがデプロイ管理者に ID を確認した後にランダムなデータのセットを提供します。 その後、管理者は管理者キーを使用してデータを暗号化し、暗号化されたデータをユーザーに返します。 暗号化されたデータが検証中にカードによって生成されたデータと一致する場合、カードは PIN リセットを許可します。 管理者キーには展開管理者以外のユーザーがアクセスできないため、他のパーティ (従業員を含む) によって傍受または記録することはできません。 これにより、PUK を使用する以外に重要なセキュリティ上の利点が得られます。これは、パーソナル化プロセス中の重要な考慮事項です。

TPM 仮想スマート カードは、Tpmvscmgr コマンド ライン ツールを使用して作成するときに、個別にカスタマイズできます。 または、組織は、自動化されたルーチンにパーソナル化を組み込むことができる管理ソリューションを購入できます。 このようなソリューションのもう 1 つの利点は、管理者キーの自動作成です。 Tpmvscmgr.exe を使用すると、ユーザーは独自の管理者キーを作成できます。これは、仮想スマート カードのセキュリティを損なう可能性があります。

仮想スマート カードをプロビジョニングする

プロビジョニングは、TPM 仮想スマート カードに特定の資格情報を読み込むプロセスです。 これらの資格情報は、ドメイン サインインなどの特定のサービスへのアクセス権をユーザーに付与するために作成された証明書で構成されます。 各仮想スマート カードで許可される証明書は最大 30 個です。 物理スマート カードと同様に、デプロイの環境と目的のセキュリティ レベルに基づいて、プロビジョニング戦略に関していくつかの決定を行う必要があります。

セキュリティで保護されたプロビジョニングの高い保証レベルでは、証明書を受け取る個人の ID に関する絶対的な確実性が必要です。 そのため、高保証プロビジョニングの 1 つの方法は、以前にプロビジョニングされた強力な資格情報 (物理スマート カードなど) を使用して、プロビジョニング中に ID を検証することです。 登録ステーションでの対人証明は別のオプションです。これは、個人がパスポートまたは運転免許証で自分の身元を簡単かつ安全に証明できるためです。ただし、これは大規模に不可能になる可能性があります。 同様のレベルの保証を実現するために、大規模なorganizationでは、従業員が自分の ID を個人的に確認できる上級者によって資格情報を使用して登録される "登録に代わって" 戦略を実装できます。 これにより、一連の信頼が作成され、提案された ID に対して個人が実際にチェックインされますが、1 つの中央登録ステーションからすべての仮想スマート カードをプロビジョニングする管理上の負担が生じないようにします。

高保証レベルが主な関心事ではないデプロイの場合は、セルフサービス ソリューションを使用できます。 これには、展開に応じて、オンライン ポータルを使用して資格情報を取得したり、証明書マネージャーを使用して証明書を単に登録したりできます。 仮想スマート カード認証は、プロビジョニングの方法と同じくらい強力であると考えてください。 たとえば、弱いドメイン資格情報 (パスワードのみなど) を使用して認証証明書を要求する場合、仮想スマート カード認証はパスワードのみを使用することと同じになり、2 要素認証の利点は失われます。

証明書マネージャーを使用して仮想スマート カードを構成する方法については、「 仮想スマート カードの概要: チュートリアル ガイド」を参照してください。

高保証およびセルフサービス ソリューションは、仮想スマート カード展開の前にユーザーのコンピューターが発行されたと仮定して、仮想スマート カード プロビジョニングにアプローチしますが、これは必ずしも当てはまるわけではありません。 仮想スマート カードが新しいコンピューターと共に展開されている場合は、ユーザーがそのコンピューターに接続する前に、そのコンピューターで仮想スマート カードを作成、カスタマイズ、プロビジョニングできます。

この状況では、プロビジョニングは比較的簡単になりますが、プロビジョニング中にコンピューターの受信者が想定されていた個人であることを確認するために、ID チェックを実施する必要があります。 これは、展開管理者またはマネージャーの監督下で初期 PIN を設定するように従業員に要求することで実現できます。

コンピューターをプロビジョニングするときは、仮想スマート カードに提供される資格情報の寿命も考慮する必要があります。 この選択は、organizationのリスクしきい値に基づいている必要があります。 有効期間が長い資格情報の方が便利ですが、有効期間中に侵害される可能性も高くなります。 資格情報の適切な有効期間を決定するには、デプロイ戦略で、暗号化の脆弱性 (資格情報を解読するのにかかる時間) と攻撃の可能性を考慮する必要があります。

侵害された仮想スマート カードの場合、管理者は、ノート PC の紛失や盗難など、関連する資格情報を取り消すことができる必要があります。 資格情報を取り消す場合、どの資格情報がどのユーザーとデバイスと一致するかのレコードが必要ですが、機能は Windows にネイティブに存在しません。 展開管理者は、レコードを維持するためにアドオン ソリューションを検討する必要がある場合があります。

企業アクセスに使用されるコンシューマー デバイス上の仮想スマート カード

従業員が仮想スマート カードをプロビジョニングし、ユーザーの認証に使用できる証明書を登録できるようにする手法があります。 これは、従業員が企業ドメインに参加していないデバイスから企業リソースにアクセスしようとすると便利です。 これらのデバイスをさらに定義して、ユーザーが Microsoft Store 以外のソースからアプリケーションをダウンロードして実行できないようにすることができます。

API を使用して、仮想スマート カードの完全なライフサイクルを管理するために使用できる Microsoft Store アプリを構築できます。 詳細については、「 仮想スマート カードをプログラムで作成および削除する」を参照してください。

レジストリの TPM ownerAuth

デバイスまたはコンピューターがドメインに参加していない場合、TPM ownerAuth はHKEY_LOCAL_MACHINEの下のレジストリに格納されます。 これにより、いくつかの脅威が公開されます。 脅威ベクトルのほとんどは BitLocker によって保護されますが、保護されていない脅威には次のものが含まれます。

- 悪意のあるユーザーは、デバイスがロックされる前にアクティブなローカル サインイン セッションを持つデバイスを所有しています。 悪意のあるユーザーは、仮想スマート カード PIN に対するブルートフォース攻撃を試み、企業シークレットにアクセスする可能性があります

- 悪意のあるユーザーが、アクティブな仮想プライベート ネットワーク (VPN) セッションを持つデバイスを所有している。 その後、デバイスが侵害されます

前のシナリオで提案されている軽減策は、Exchange ActiveSync (EAS) ポリシーを使用して、自動ロックアウト時間を 5 分から 30 秒の非アクティブ時間に短縮することです。 仮想スマート カードのプロビジョニング中に自動ロックアウトのポリシーを設定できます。 organizationにより多くのセキュリティが必要な場合は、ローカル デバイスから ownerAuth を削除する設定を構成することもできます。

TPM ownerAuth レジストリ キーの構成情報については、オペレーティング システムで使用できる TPM 所有者の承認情報のレベルを構成するグループ ポリシー設定に関するページを参照してください。

EAS ポリシーの詳細については、「Exchange ActiveSync ポリシー エンジンの概要」を参照してください。

マネージド カードとアンマネージド カード

次の表に、コンシューマー デバイスに存在するマネージド仮想スマート カードとアンマネージド仮想スマート カードの重要な違いを示します。

| 操作 | マネージド カードとアンマネージド カード | アンマネージド カード |

|---|---|---|

| ユーザーが PIN を忘れたときに PIN をリセットする | ○ | いいえ、そうではありません。 カードを削除して再作成します。 |

| ユーザーによる PIN の変更を許可する | はい | いいえ、そうではありません。 カードを削除して再作成します。 |

マネージド カード

マネージド仮想スマート カードは、IT 管理者または指定されたロール内の別のユーザーによって処理できます。 これにより、IT 管理者は、仮想スマート カードの作成から削除までの特定の側面に影響を与えたり、完全に制御したりできます。 これらのカードを管理するには、多くの場合、仮想スマート カード展開管理ツールが必要です。

マネージド カード作成

ユーザーは、管理者特権のコマンド プロンプトを使用して管理資格情報を使用して実行される組み込みツールである Tpmvscmgr コマンド ライン ツールを使用して、空の仮想スマート カードを作成できます。 仮想スマート カードは、既知のパラメーター (既定値など) を使用して作成する必要があります。また、未フォーマットのままにする必要があります (具体的には、/generate オプションを指定しないでください)。

次のコマンドは、(次のセクションで説明するように) 別のコンピューターから起動したスマート カード管理ツールによって後で管理できる仮想スマート カードを作成します。

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey DEFAULT /PIN PROMPT

または、既定の管理者キーを使用する代わりに、ユーザーはコマンド ラインで管理者キーを入力できます。

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey PROMPT /PIN PROMPT

どちらの場合も、カード管理システムは初期管理者キーを認識する必要があります。 要件は、カード管理システムが仮想スマート カードの所有権を取得し、IT 管理者が操作するカード管理ツールからしかアクセスできない値に管理者キーを変更できるようにすることです。 たとえば、既定値を使用する場合、管理者キーは次のように設定されます。

10203040506070801020304050607080102030405060708

このコマンド ライン ツールの使用方法については、「 Tpmvscmgr」を参照してください。

マネージド カード管理

仮想スマート カードを作成した後、ユーザーは、ドメインに参加しているコンピューターなど、登録ステーションへのリモート デスクトップ接続を開く必要があります。 クライアント コンピューターに関連付けられている仮想スマート カードは、リモート デスクトップ接続で使用できます。 ユーザーは、リモート セッション内でカード管理ツールを開いて、カードの所有権を取得し、ユーザーが使用できるようにプロビジョニングできます。 これにより、ユーザーは、ドメインに参加していないコンピューターからドメインに参加しているコンピューターへのリモート デスクトップ接続を確立できる必要があります。 これには、IPsec ポリシーなど、特定のネットワーク構成が必要になる場合があります。

ユーザーが PIN をリセットまたは変更する必要がある場合は、リモート デスクトップ接続を使用してこれらの操作を完了する必要があります。 組み込みのツールを使用して、PIN のロック解除と PIN の変更、またはスマート カード管理ツールを使用できます。

マネージド カードの証明書管理

物理スマート カードと同様に、仮想スマート カードには証明書の登録が必要です。

証明書の発行

ユーザーは、カードをプロビジョニングするために確立されたリモート デスクトップ セッション内から証明書を登録できます。 このプロセスは、ユーザーがリモート デスクトップ接続を介して実行するスマート カード管理ツールによって管理することもできます。 このモデルは、ユーザーが物理スマート カードを使用して登録要求に署名する必要があるデプロイで機能します。 リモート コンピューターにインストールされている場合、物理スマート カードのドライバーをクライアント コンピューターにインストールする必要はありません。 これは、スマート カード リダイレクト機能によって可能になります。これにより、クライアント コンピューターに接続されているスマート カードがリモート セッション中に使用できるようになります。

または、リモート デスクトップ接続を確立せずに、クライアント コンピューターの証明書管理コンソール (certmgr.msc) から証明書を登録することもできます。 また、ユーザーは要求を作成し、証明機関 (CA) へのアクセスを制御しているカスタム証明書登録アプリケーション (登録機関など) 内からサーバーに送信することもできます。 これには、証明書登録ポリシー (CEP) と証明書登録サービス (CES) の特定のエンタープライズ構成と展開が必要です。

証明書ライフサイクル管理

証明書は、リモート デスクトップ接続、証明書登録ポリシー、または証明書登録サービスを使用して更新できます。 更新要件は、更新ポリシーに基づいて、最初の発行要件とは異なる場合があります。

証明書失効には、慎重な計画が必要です。 失効する証明書に関する情報を確実に利用できる場合は、特定の証明書を簡単に取り消すことができます。 失効する証明書に関する情報を簡単に判断できない場合は、証明書の発行に使用されたポリシーの下でユーザーに発行されたすべての証明書を取り消す必要があります。 たとえば、これは、従業員が紛失または侵害されたデバイスを報告し、デバイスを証明書に関連付ける情報が利用できない場合に発生する可能性があります。

アンマネージド カード

管理されていない仮想スマート カードは、IT 管理者がサービスを受けることはできません。 organizationにスマート カード展開管理ツールが用意されておらず、リモート デスクトップ接続を使用してカードを管理するのが望ましくない場合は、アンマネージド カードが適している可能性があります。 管理されていないカードは IT 管理者がサービスを提供できないため、ユーザーが仮想スマート カードに関するヘルプを必要とする場合 (PIN のリセットやロック解除など)、ユーザーが使用できる唯一のオプションは、カードを削除して再度作成することです。 これにより、ユーザーの資格情報が失われ、再登録する必要があります。

アンマネージド カードの作成

ユーザーは、Tpmvscmgr コマンド ライン ツールを使用して仮想スマート カードを作成できます。これは管理者特権のコマンド プロンプトを使用して管理資格情報で実行されます。 次のコマンドは、証明書の登録に使用できるアンマネージド カードを作成します。

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey RANDOM /PIN PROMPT /generate

このコマンドは、ランダム化された管理者キーを使用してカードを作成します。 キーは、カードの作成後に自動的に破棄されます。 ユーザーが PIN を忘れた場合、または PIN を変更する場合は、カードを削除してもう一度作成する必要があります。 カードを削除するには、次のコマンドを実行します。

tpmvscmgr.exe destroy /instance <instance ID>

は<instance ID>、ユーザーがカードを作成するときに画面に出力される値です。 具体的には、最初に作成されたカードのインスタンス ID は ですROOT\SMARTCARDREADER\0000。

アンマネージド カードの証明書管理

organizationに固有のセキュリティ要件に応じて、ユーザーは最初に証明書管理コンソール (certmgr.msc) またはカスタム証明書登録アプリケーション内から証明書を登録できます。 後者の方法では、要求を作成し、証明機関にアクセスできるサーバーに送信できます。 これには、証明書登録ポリシーと証明書登録サービスの特定の組織の構成と展開が必要です。 Windows には組み込みのツール (特に Certreq.exe と Certutil.exe) があり、スクリプトを使用してコマンド ラインから登録を実行できます。

ドメイン資格情報のみを指定して証明書を要求する

ユーザーが証明書を要求する最も簡単な方法は、証明書要求用に用意されている組み込みコンポーネントを使用して登録を実行できるスクリプトを使用してドメイン資格情報を提供することです。

または、アプリケーション (基幹業務アプリなど) をコンピューターにインストールして、クライアントで要求を生成して登録を実行することもできます。 要求は HTTP サーバーに送信され、登録機関に転送できます。

もう 1 つのオプションは、インターネット エクスプローラーを介して使用できる登録ポータルにユーザーがアクセスできるようにする方法です。 Web ページでは、スクリプト API を使用して証明書の登録を実行できます。

別の証明書を使用して要求に署名する

個人情報 Exchange (.pfx) ファイルを使用して、ユーザーに短期証明書を提供できます。 ドメインに参加しているコンピューターからの要求を開始することで、.pfx ファイルを生成できます。 .pfx ファイルに他のポリシー制約を適用して、ユーザーの ID をアサートできます。

ユーザーは、 MY ストア (ユーザーの証明書ストア) に証明書をインポートできます。 また、organizationは、短期証明書の要求に署名し、仮想スマート カードを要求するために使用できるスクリプトをユーザーに提示できます。

ユーザーが物理スマート カードを使用して証明書要求に署名する必要があるデプロイの場合は、次の手順を使用できます。

- ユーザーがドメインに参加しているコンピューターで要求を開始する

- ユーザーが要求を完了するには、物理スマート カードを使用して要求に署名します

- ユーザーは、クライアント コンピューター上の仮想スマート カードに要求をダウンロードします

登録にワンタイム パスワードを使用する

仮想スマート カード証明書が発行される前にユーザーが強力に認証されるようにするもう 1 つのオプションは、SMS、電子メール、または電話を介してユーザーにワンタイム パスワードを送信することです。 その後、ユーザーは、アプリケーションからの証明書登録中に 1 回限りのパスワードを入力するか、組み込みのコマンド ライン ツールを呼び出すデスクトップ上のスクリプトを入力します。

証明書ライフサイクル管理: 証明書の更新は、最初の証明書登録に使用されるのと同じツールから行うことができます。 証明書登録ポリシーと証明書登録サービスを使用して自動更新を実行することもできます。

証明書失効には、慎重な計画が必要です。 失効する証明書に関する情報を確実に利用できる場合は、特定の証明書を簡単に取り消すことができます。 失効する証明書に関する情報を簡単に特定できない場合は、証明書の発行に使用されたポリシーの下でユーザーに発行されたすべての証明書を取り消す必要があります。 たとえば、従業員が紛失または侵害されたデバイスを報告し、デバイスを証明書に関連付ける情報を使用できない場合などです。

仮想スマート カードを維持する

メンテナンスは、仮想スマート カード ライフサイクルの重要な部分であり、管理の観点から最も重要な考慮事項の 1 つです。 仮想スマート カードを作成、カスタマイズ、プロビジョニングした後、便利な 2 要素認証に使用できます。 展開管理者は、いくつかの一般的な管理シナリオを認識する必要があります。これは、購入した仮想スマート カード ソリューションを使用するか、社内の方法でケース バイ ケースでアプローチできます。

更新: 仮想スマート カード資格情報の更新は、仮想スマート カードデプロイのセキュリティを維持するために必要な通常のタスクです。 更新は、新しい資格情報に必要なキー ペアを指定するユーザーからの署名済み要求の結果です。 ユーザーの選択またはデプロイの仕様に応じて、ユーザーは、以前に使用したのと同じキー ペアで資格情報を要求するか、新しく生成されたキー ペアを選択できます。

以前に使用したキーを使用して更新する場合、このキーを持つ強力な証明書が初期プロビジョニング中に発行されたため、追加の手順は必要ありません。 ただし、ユーザーが新しいキー ペアを要求する場合は、プロビジョニング中に資格情報の強度を確保するために使用したのと同じ手順を実行する必要があります。 悪意のあるユーザーがシステムに侵入しようとする高度な長期的な試みに対抗するために、新しいキーを使用した更新が定期的に行われる必要があります。 新しいキーが割り当てられると、新しいキーが同じ仮想スマート カード上の予想される個人によって使用されていることを確認する必要があります。

PIN のリセット: 従業員が PIN を忘れているため、仮想スマート カード PIN のリセットも頻繁に必要になります。 これを実現するには、デプロイの前の選択に応じて、PUK を使用するか (PUK が設定されている場合)、または管理キーでチャレンジ応答アプローチを使用する方法が 2 つあります。 PIN をリセットする前に、ユーザーの ID は、カード以外の何らかの方法 (おそらく、初期プロビジョニング中に使用した検証方法 (たとえば、対人証明) を使用して検証する必要があります。 これは、ユーザーが PIN を忘れた場合のユーザー エラーシナリオで必要です。 ただし、PIN が公開された後の脆弱性のレベルを特定するのが困難であるため、PIN が侵害された場合はリセットしないでください。 カード全体を再発行する必要があります。

ロックアウト リセット: PIN をリセットする際に頻繁に発生する前に、TPM ロックアウト時間をリセットする必要があります。これは、TPM のハンマリング防止ロジックが仮想スマート カードに対して複数の PIN エントリ エラーに関与するためです。 これは現在、デバイス固有です。

リタイア カード: 仮想スマート カード管理の最後の側面は、不要になったカードを廃止することです。 従業員が退職する場合は、ドメイン アクセスを取り消すことが望ましいです。 証明機関 (CA) からサインイン資格情報を取り消すことは、この目標を達成します。

オペレーティング システムを再インストールせずに同じコンピューターを他の従業員が使用する場合は、カードを再発行する必要があります。 以前のカードを再利用すると、元の従業員がorganizationを離れた後に PIN を変更し、新しいユーザーに属する証明書を乗っ取って未承認のドメイン アクセスを取得できます。 ただし、従業員が仮想スマート カード対応コンピューターを使用する場合は、仮想スマート カードに格納されている証明書を取り消す必要があります。

緊急対応

カード再発行

organizationの最も一般的なシナリオは仮想スマート カードの再発行です。これは、オペレーティング システムが再インストールされた場合や、仮想スマート カードが何らかの方法で侵害された場合に必要になる可能性があります。 Reissuance は基本的に、新しい PIN と管理者キーを確立し、関連付けられている証明書の新しいセットをプロビジョニングするカードの再作成です。 これは、仮想スマート カードで保護されたコンピューターが正しい PIN にアクセスできる敵対者に公開されている場合など、カードが侵害された場合にすぐに必要になります。 Reissuance は、カードのプライバシーの未知の露出に対する最も安全な応答です。 さらに、オペレーティング システムを再インストールすると、仮想スマート カード デバイス プロファイルが他のすべてのユーザー データと共に削除されるため、オペレーティング システムを再インストールした後に再発行が必要になります。

ブロックされた仮想スマート カード

TPM 仮想スマート カードのハンマリング防止動作は、物理スマート カードとは異なります。 物理スマート カードは、ユーザーが間違った PIN を数回入力した後、それ自体をブロックします。 TPM 仮想スマート カードは、ユーザーが間違った PIN を数回入力した後に、期限切れの遅延を入力します。 TPM が時間遅延モードの場合、ユーザーが TPM 仮想スマート カードを使用しようとすると、カードがブロックされていることがユーザーに通知されます。 さらに、統合されたロック解除機能を有効にすると、ユーザー インターフェイスを表示して仮想スマート カードのロックを解除し、PIN を変更できます。 仮想スマート カードのロックを解除しても、TPM ロックアウトはリセットされません。 ユーザーは、TPM ロックアウトをリセットするか、期限切れの遅延を待つ追加の手順を実行する必要があります。

[統合ブロック解除の許可] ポリシーの設定の詳細については、「 ログオン時に統合ブロック解除を許可する」画面を表示するを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示