Мониторинг Брандмауэра Azure

В этой статье рассматриваются следующие вопросы:

- Типы данных мониторинга, которые можно собирать для этой службы.

- Способы анализа данных.

Примечание.

Если вы уже знакомы с этой службой и (или) Azure Monitor и просто хотите знать, как анализировать данные мониторинга, см . раздел "Анализ " в конце этой статьи.

При наличии критически важных приложений и бизнес-процессов, использующих ресурсы Azure, необходимо отслеживать и получать оповещения для системы. Служба Azure Monitor собирает и агрегирует метрики и журналы из каждого компонента системы. Azure Monitor предоставляет представление о доступности, производительности и устойчивости, а также уведомляет вас о проблемах. Вы можете использовать портал Azure, PowerShell, Azure CLI, REST API или клиентские библиотеки для настройки и просмотра данных мониторинга.

- Дополнительные сведения об Azure Monitor см. в обзоре Azure Monitor.

- Дополнительные сведения о том, как отслеживать ресурсы Azure в целом, см. в статье "Мониторинг ресурсов Azure" с помощью Azure Monitor.

Журналы и метрики можно использовать Брандмауэр Azure для мониторинга трафика и операций в брандмауэре. Эти журналы и метрики служат нескольким основным целям, в том числе:

Анализ трафика: используйте журналы для проверки и анализа трафика, передаваемого через брандмауэр. Этот анализ включает изучение разрешенного и запрещенного трафика, проверки исходных и целевых IP-адресов, URL-адресов, номеров портов, протоколов и т. д. Эти аналитические сведения важны для понимания шаблонов трафика, выявления потенциальных угроз безопасности и устранения проблем с подключением.

Метрики производительности и работоспособности: Брандмауэр Azure метрики предоставляют метрики производительности и работоспособности, такие как данные, пропускная способность, количество попаданий правил и задержка. Отслеживайте эти метрики, чтобы оценить общую работоспособность брандмауэра, определить узкие места производительности и обнаружить аномалии.

Аудит тропы. Журналы действий позволяют выполнять аудит операций, связанных с ресурсами брандмауэра, захватывая такие действия, как создание, обновление или удаление правил и политик брандмауэра. Просмотр журналов действий помогает сохранить историческую запись изменений конфигурации и обеспечить соответствие требованиям к безопасности и аудиту.

Типы ресурсов

Azure использует концепцию типов ресурсов и идентификаторов для идентификации всего в подписке. Типы ресурсов также являются частью идентификаторов ресурсов для каждого ресурса, работающего в Azure. Например, для виртуальной машины используется Microsoft.Compute/virtualMachinesодин тип ресурса. Список служб и связанных с ними типов ресурсов см. в разделе "Поставщики ресурсов".

Azure Monitor аналогично упорядочивает основные данные мониторинга в метрики и журналы на основе типов ресурсов, которые также называются пространствами имен. Различные метрики и журналы доступны для различных типов ресурсов. Служба может быть связана с несколькими типами ресурсов.

Дополнительные сведения о типах ресурсов для Брандмауэр Azure см. в Брандмауэр Azure справочнике по данным мониторинга.

Хранилище данных

Для Azure Monitor:

- Данные метрик хранятся в базе данных метрик Azure Monitor.

- Данные журнала хранятся в хранилище журналов Azure Monitor. Log Analytics — это средство в портал Azure, которое может запрашивать это хранилище.

- Журнал действий Azure — это отдельное хранилище с собственным интерфейсом в портал Azure.

При необходимости можно перенаправить данные журнала метрик и действий в хранилище журналов Azure Monitor. Затем с помощью Log Analytics можно запрашивать данные и сопоставлять их с другими данными журнала.

Многие службы могут использовать параметры диагностики для отправки данных метрик и журналов в другие расположения хранилища за пределами Azure Monitor. Примеры включают служба хранилища Azure, размещенные партнерские системы и системы партнеров, отличные от Azure, с помощью Центров событий.

Подробные сведения о том, как Azure Monitor хранит данные, см. на платформе данных Azure Monitor.

Метрики платформы Azure Monitor

Azure Monitor предоставляет метрики платформы для большинства служб. Эти метрики перечислены ниже.

- По отдельности определяется для каждого пространства имен.

- Хранится в базе данных метрик временных рядов Azure Monitor.

- Упрощенный и способный поддерживать оповещения практически в режиме реального времени.

- Используется для отслеживания производительности ресурса с течением времени.

Коллекция: Azure Monitor автоматически собирает метрики платформы. Настройка не требуется.

Маршрутизация. Вы также можете направлять метрики платформы в журналы Azure Monitor или Log Analytics, чтобы запросить их с другими данными журнала. Дополнительные сведения см. в параметре диагностики метрик. Сведения о настройке параметров диагностики для службы см. в статье "Создание параметров диагностики" в Azure Monitor.

Список всех метрик, которые можно собрать для всех ресурсов в Azure Monitor, см. в статье "Поддерживаемые метрики в Azure Monitor".

Список доступных метрик для Брандмауэр Azure см. в Брандмауэр Azure справочнике по данным мониторинга.

Журналы ресурсов Azure Monitor

Журналы ресурсов предоставляют аналитические сведения об операциях, выполненных ресурсом Azure. Журналы создаются автоматически, но их необходимо перенаправить в журналы Azure Monitor, чтобы сохранить или запросить их. Журналы организованы по категориям. Заданное пространство имен может содержать несколько категорий журналов ресурсов.

Коллекция. Журналы ресурсов не собираются и хранятся, пока не создадите параметр диагностики и перенаправите журналы в одно или несколько расположений. Создавая параметр диагностики, нужно указать, какие категории журналов должны собираться. Существует несколько способов создания и обслуживания параметров диагностики, включая портал Azure, программно и хотя Политика Azure.

Маршрутизация: рекомендуемая по умолчанию — маршрутизация журналов ресурсов в журналы Azure Monitor, чтобы запросить их с другими данными журнала. Также доступны другие расположения, такие как служба хранилища Azure, Центры событий Azure и некоторые партнеры по мониторингу Майкрософт. Дополнительные сведения см. в журналах ресурсов Azure и назначениях журналов ресурсов.

Подробные сведения о сборе, хранении и маршрутизации журналов ресурсов см. в разделе "Параметры диагностики" в Azure Monitor.

Список всех доступных категорий журналов ресурсов в Azure Monitor см. в статье "Поддерживаемые журналы ресурсов" в Azure Monitor.

Все журналы ресурсов в Azure Monitor имеют одинаковые поля заголовков, а затем поля для конкретной службы. Общая схема показана в разделе Схема журнала ресурсов Azure Monitor.

Доступные категории журналов ресурсов, связанные таблицы Log Analytics и схемы журналов для Брандмауэр Azure, см. в Брандмауэр Azure справочнике по данным мониторинга.

Книга Брандмауэра Azure предоставляет настраиваемый холст для анализа данных Брандмауэра Azure. Она позволяет создавать многофункциональные визуальные отчеты на портале Azure. Вы можете подключиться к нескольким брандмауэрам, развернутым в Azure, и объединить их возможности в едином интерактивном взаимодействии.

Вы также можете подключиться к учетной записи хранения и извлечь записи журнала JSON для журналов доступа и производительности. После скачивания JSON-файлов их можно преобразовать в формат CSV и просматривать в Excel, Power BI или другом средстве визуализации данных.

Совет

Если вы знакомы с Visual Studio и основными понятиями изменения значений констант и переменных в C#, можно использовать инструменты преобразования журналов, доступные на сайте GitHub.

Журнал действий Azure

Журнал действий содержит события уровня подписки, отслеживающие операции для каждого ресурса Azure, как видно извне этого ресурса; например, создание нового ресурса или запуск виртуальной машины.

Коллекция: события журнала действий автоматически создаются и собираются в отдельном хранилище для просмотра в портал Azure.

Маршрутизация. Вы можете отправлять данные журнала действий в журналы Azure Monitor, чтобы их можно было анализировать вместе с другими данными журнала. Также доступны другие расположения, такие как служба хранилища Azure, Центры событий Azure и некоторые партнеры по мониторингу Майкрософт. Дополнительные сведения о маршрутизации журнала действий см. в разделе "Обзор журнала действий Azure".

Структурированные журналы Брандмауэр Azure

Структурированные журналы — это тип данных журнала, упорядоченных в определенном формате. Они используют предопределенную схему для структуры данных журнала таким образом, чтобы упростить поиск, фильтрацию и анализ. В отличие от неструктурированных журналов, которые состоят из текста свободной формы, структурированные журналы имеют согласованный формат, который компьютеры могут анализировать и анализировать.

структурированные журналы Брандмауэр Azure предоставляют более подробное представление событий брандмауэра. К ним относятся такие сведения, как исходные и конечные IP-адреса, протоколы, номера портов и действия, выполняемые брандмауэром. Они также включают дополнительные метаданные, такие как время события и имя экземпляра Брандмауэр Azure.

В настоящее время для Брандмауэр Azure доступны следующие категории журналов диагностики:

- Журнал правил приложений

- Журнал правил сети

- Журнал DNS-прокси

В этих категориях журналов используется режим диагностики Azure. В этом режиме все данные из любого параметра диагностики будут собираться в таблицу AzureDiagnostics.

Структурированные журналы позволяют использовать таблицы с определенными ресурсами вместо существующей таблицы AzureDiagnostics . Если требуются оба набора журналов, нужно создать по крайней мере два параметра диагностики для каждого брандмауэра.

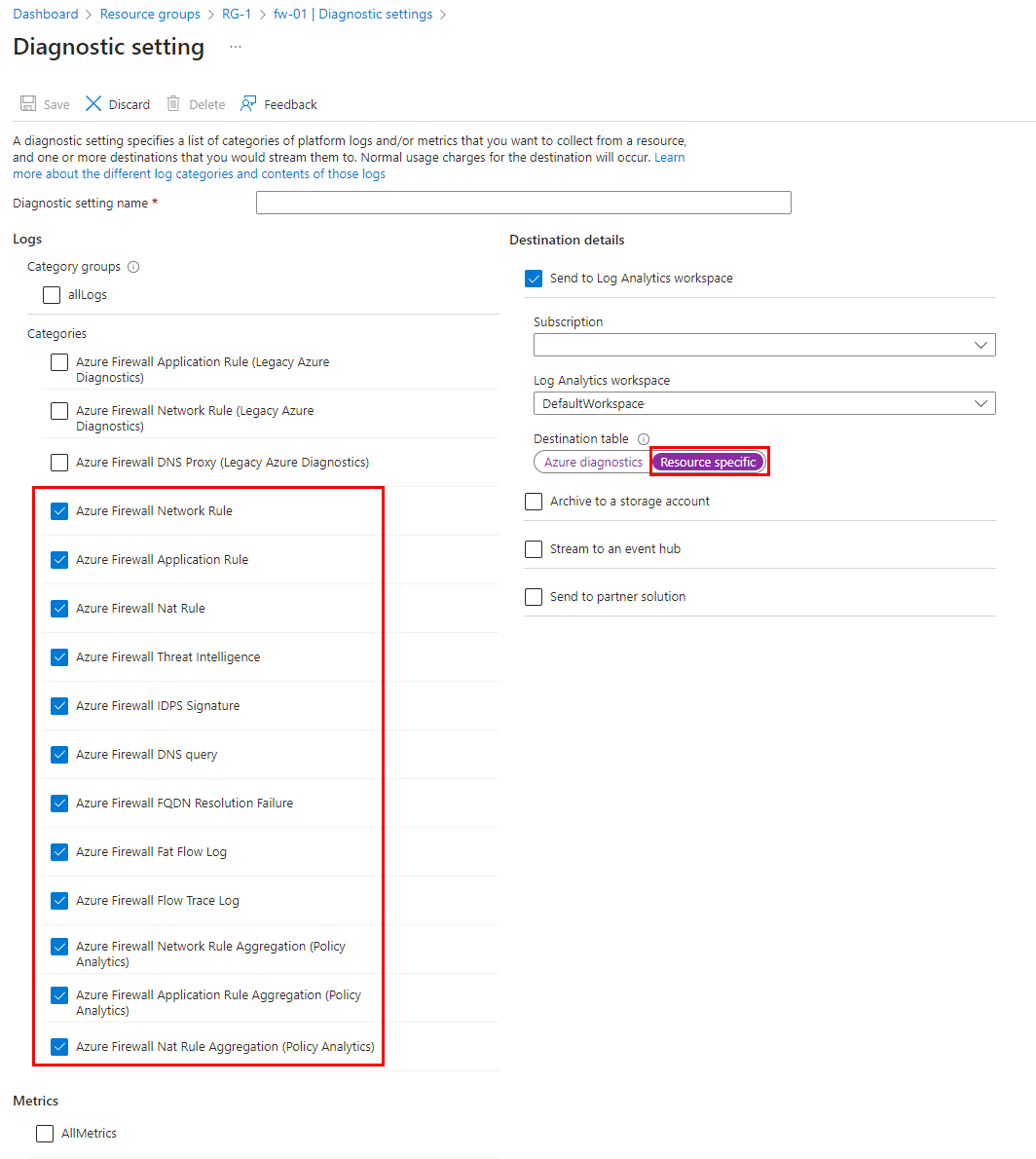

Режим конкретного ресурса

В зависящем от ресурса режиме отдельные таблицы в выбранной рабочей области создаются для каждой категории, выбранной в параметре диагностики. Этот метод рекомендуется, так как он:

- может снизить общие затраты на ведение журнала до 80 %.

- упрощает работу с данными в запросах журнала.

- упрощает обнаружение схем и их структуры.

- повышает производительность при задержке приема и времени запроса.

- позволяет предоставлять права Azure RBAC в определенной таблице.

Новые таблицы, относящиеся к ресурсам, теперь доступны в параметре диагностики, который позволяет использовать следующие категории:

- Журнал правил сети — содержит все данные журнала правил сети. Каждое совпадение между плоскостью данных и правилом сети приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила.

- Журнал правил NAT — содержит все данные журнала событий DNAT (преобразование сетевых адресов назначения). Каждое совпадение между плоскостью данных и правилом DNAT приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила.

- Журнал правил приложения — содержит все данные журнала правил приложения. Каждое совпадение между плоскостью данных и правилом приложения приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила.

- Журнал аналитики угроз — содержит все события аналитики угроз.

- Журнал IDPS — содержит все пакеты плоскости данных, которые были сопоставлены с одной или несколькими сигнатурами IDPS.

- Журнал прокси-сервера DNS — содержит все данные журнала событий прокси-сервера DNS.

- Журнал сбоев при разрешении внутреннего полного доменного имени — содержит все внутренние запросы на разрешение полных доменных имен брандмауэра, которые привели к сбою.

- Журнал агрегирования правил приложения — содержит агрегированные данные журнала правил приложения для аналитики политик.

- Журнал агрегирования правил сети — содержит агрегированные данные журнала правил сети для аналитики политик.

- Журнал агрегирования правил NAT — содержит агрегированные данные журнала правил NAT для аналитики политик.

- Верхний журнал потоков — журнал "Верхние потоки" (толстые потоки) отображает верхние подключения, которые способствуют максимальной пропускной способности через брандмауэр.

- Трассировка потока — содержит сведения о потоке, флаги и период времени записи потоков. Вы можете просмотреть полный поток, такие как SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (потоки).

Включение структурированных журналов

Чтобы включить Брандмауэр Azure структурированные журналы, сначала необходимо настроить рабочую область Log Analytics в подписке Azure. Эта рабочая область используется для хранения структурированных журналов, созданных Брандмауэр Azure.

После настройки рабочей области Log Analytics можно включить структурированные журналы в Брандмауэр Azure, перейдя на страницу параметров диагностики брандмауэра в портал Azure. В этом случае необходимо выбрать таблицу назначения ресурса и выбрать тип событий, которые нужно регистрировать.

Примечание.

Нет необходимости включить эту функцию с флагом компонента или командами Azure PowerShell.

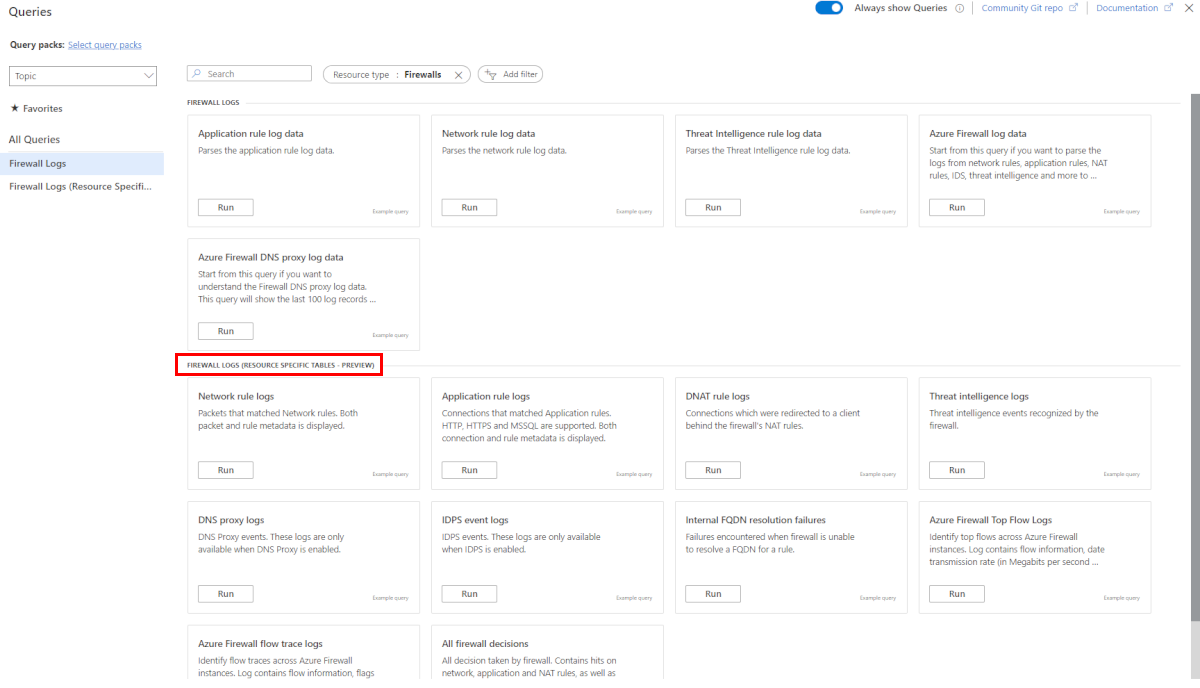

Структурированные запросы журнала

Список предопределенных запросов доступен в портал Azure. Этот список содержит предопределенный запрос журнала KQL (язык запросов Kusto) для каждой категории и присоединенный запрос, показывающий все события ведения журнала брандмауэра Azure в одном представлении.

Книга Брандмауэра Azure

Книга Брандмауэра Azure предоставляет настраиваемый холст для анализа данных Брандмауэра Azure. Она позволяет создавать многофункциональные визуальные отчеты на портале Azure. Вы можете использовать несколько брандмауэров, развернутых в Azure, и объединить их в единый интерактивный интерфейс.

Чтобы развернуть новую книгу, использующую структурированные журналы Брандмауэр Azure, ознакомьтесь с книгой Azure Monitor для Брандмауэр Azure.

Устаревшие журналы Диагностика Azure

Устаревшие журналы диагностики Azure — это исходные запросы журнала Брандмауэр Azure, которые выводят данные журнала в неструктурированном или текстовом формате свободной формы. Устаревшие категории журналов Брандмауэр Azure используют режим диагностика Azure, собирая все данные в таблице AzureDiagnostics. Если требуются как структурированные, так и диагностические журналы, необходимо создать по крайней мере два параметра диагностики для каждого брандмауэра.

В журналах диагностики поддерживаются следующие категории журналов:

- правило приложения Брандмауэр Azure

- правило сети Брандмауэр Azure

- Брандмауэр Azure DNS-прокси

Сведения о том, как включить ведение журнала диагностики с помощью портал Azure, см. в статье "Включение структурированных журналов".

Журнал правил приложений

Журнал правил приложения сохраняется в учетной записи хранения, передается в центры событий и /или отправляется в журналы Azure Monitor только в том случае, если включить его для каждого Брандмауэр Azure. Результаты каждого нового подключения, которое соответствует одному из настроенных правил приложения, находятся в журнале принятого или отклоненного подключения. Данные регистрируются в журнале в формате JSON, как показано в примере ниже:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Журнал правил сети

Журнал правил сети сохраняется в учетной записи хранения, передается в центры событий и /или отправляется в журналы Azure Monitor только в том случае, если включить его для каждого Брандмауэр Azure. Каждое новое подключение, которое соответствует одному из настроенных правил сети, регистрируется в журнале как принятое или отклоненное подключение. Данные регистрируются в журнале в формате JSON, как показано в примере ниже.

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Журнал DNS-прокси

Журнал прокси-сервера DNS сохраняется в учетной записи хранения, передается в центры событий и /или отправляется в журналы Azure Monitor только в том случае, если он включен для каждого Брандмауэр Azure. Этот журнал отслеживает сообщения DNS на DNS-сервере, настроенном с помощью DNS-прокси. Данные регистрируются в журнале в формате JSON, как показано в примере ниже:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Выполнено.

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Сбой:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Формат сообщения:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Анализ данных мониторинга

Существует множество средств для анализа данных мониторинга.

Средства Azure Monitor

Azure Monitor поддерживает следующие основные средства:

Обозреватель метрик— средство в портал Azure, позволяющее просматривать и анализировать метрики для ресурсов Azure. Дополнительные сведения см. в разделе "Анализ метрик" с помощью обозревателя метрик Azure Monitor.

Log Analytics— средство в портал Azure, позволяющее запрашивать и анализировать данные журнала с помощью языка запросов Kusto (KQL). Дополнительные сведения см. в статье Начало работы с запросами журнала в Azure Monitor.

Журнал действий, имеющий пользовательский интерфейс в портал Azure для просмотра и базового поиска. Для более подробного анализа необходимо направлять данные в журналы Azure Monitor и выполнять более сложные запросы в Log Analytics.

Средства, которые позволяют более сложной визуализации, включают:

- Панели мониторинга, позволяющие объединить различные виды данных в одну область в портал Azure.

- Книги, настраиваемые отчеты, которые можно создать в портал Azure. Книги могут включать текст, метрики и запросы журналов.

- Grafana — открытое средство платформы, которое работает на операционных панелях мониторинга. С помощью Grafana можно создавать панели мониторинга, содержащие данные из нескольких источников, отличных от Azure Monitor.

- Power BI— служба бизнес-аналитики, которая предоставляет интерактивные визуализации в различных источниках данных. Вы можете настроить Power BI на автоматический импорт данных журналов из Azure Monitor, чтобы воспользоваться этими визуализациями.

Средства экспорта Azure Monitor

Вы можете получить данные из Azure Monitor в другие средства с помощью следующих методов:

Метрики. Используйте REST API для метрик для извлечения данных метрик из базы данных метрик Azure Monitor. API поддерживает выражения фильтров для уточнения полученных данных. Дополнительные сведения см . в справочнике по REST API Azure Monitor.

Журналы: используйте REST API или связанные клиентские библиотеки.

Другим вариантом является экспорт данных рабочей области.

Сведения о начале работы с REST API для Azure Monitor см . в пошаговом руководстве по REST API мониторинга Azure.

Запросы Kusto

Данные мониторинга можно анализировать в хранилище журналов Azure Monitor или Log Analytics с помощью языка запросов Kusto (KQL).

Внимание

При выборе журналов в меню службы на портале Log Analytics откроется область запроса, заданная текущей службой. Эта область означает, что запросы журналов будут включать только данные из этого типа ресурса. Если вы хотите выполнить запрос, содержащий данные из других служб Azure, выберите журналы в меню Azure Monitor . Подробные сведения см. в статье Область запросов журнала и временной диапазон в Azure Monitor Log Analytics.

Список распространенных запросов для любой службы см. в интерфейсе запросов Log Analytics.

видны узлы

Оповещения Azure Monitor заранее уведомляют вас о конкретных условиях, обнаруженных в данных мониторинга. Оповещения позволяют выявлять и устранять проблемы в системе, прежде чем клиенты заметят их. Дополнительные сведения см. в оповещениях Azure Monitor.

Существует множество источников распространенных оповещений для ресурсов Azure. Примеры распространенных оповещений для ресурсов Azure см. в примерах запросов оповещений журнала. Сайт базовых оповещений Azure Monitor (AMBA) предоставляет полуавтомативный метод реализации важных оповещений метрик платформы, панелей мониторинга и рекомендаций. Сайт применяется к постоянно расширяющемуся подмножество служб Azure, включая все службы, которые являются частью целевой зоны Azure (ALZ).

Общая схема оповещений стандартизирует потребление уведомлений об оповещениях Azure Monitor. Дополнительные сведения см. в разделе "Общая схема оповещений".

Типов оповещений

Вы можете получать оповещения о любых источниках данных метрик или журналов на платформе данных Azure Monitor. Существует множество различных типов оповещений в зависимости от служб, которые вы отслеживаете, и данных мониторинга, которые вы собираете. Различные типы оповещений имеют различные преимущества и недостатки. Дополнительные сведения см. в разделе "Выбор правильного типа оповещений мониторинга".

В следующем списке описаны типы оповещений Azure Monitor, которые можно создать:

- Оповещения метрик оценивают метрики ресурсов через регулярные интервалы. Метрики могут быть метриками платформы, пользовательскими метриками, журналами из Azure Monitor, преобразованными в метрики или метриками Application Insights. Оповещения метрик также могут применять несколько условий и динамические пороговые значения.

- Оповещения журнала позволяют пользователям использовать запрос Log Analytics для оценки журналов ресурсов на предопределенной частоте.

- Оповещения журнала действий активируются при возникновении нового события журнала действий, соответствующего определенным условиям. Работоспособность ресурсов оповещения и оповещения о работоспособности служб — это оповещения журнала действий, которые сообщают о работоспособности службы и ресурсов.

Некоторые службы Azure также поддерживают оповещения интеллектуального обнаружения, оповещения Prometheus или рекомендуемые правила генерации оповещений.

Для некоторых служб можно отслеживать масштаб, применяя одно правило генерации оповещений метрик к нескольким ресурсам одного типа, которые существуют в одном регионе Azure. Для каждого отслеживаемого ресурса отправляются отдельные уведомления. Сведения о поддерживаемых службах и облаках Azure см. в статье "Мониторинг нескольких ресурсов с помощью одного правила генерации оповещений".

Оповещение о метриках Брандмауэр Azure

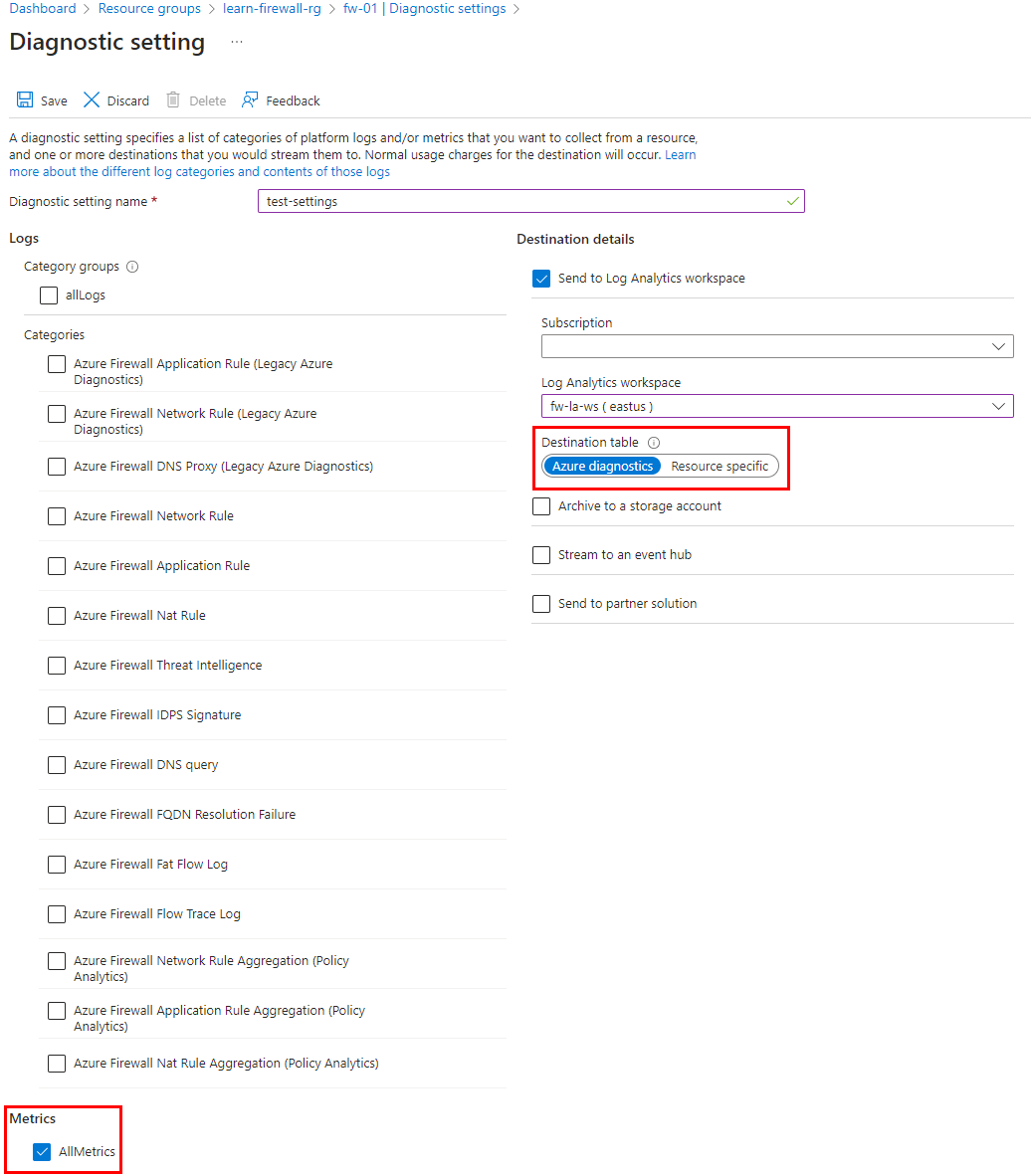

Метрики предоставляют критически важные сигналы для отслеживания работоспособности ресурсов. Поэтому важно отслеживать метрики для ресурса и следить за любыми аномалиями. Но что делать, если метрики Брандмауэр Azure перестают поступать? Это может указывать на потенциальную проблему конфигурации или что-то более зловеще, как сбой. Отсутствующие метрики могут произойти из-за публикации маршрутов по умолчанию, которые блокируют Брандмауэр Azure от отправки метрик или количества работоспособных экземпляров, спускающихся до нуля. В этом разделе описано, как настроить метрики в рабочей области Log Analytics и оповещения об отсутствии метрик.

Настройка метрик в рабочей области Log Analytics

Первым шагом является настройка доступности метрик в рабочей области Log Analytics с помощью параметров диагностика в брандмауэре.

Чтобы настроить параметры диагностики, как показано на следующем снимке экрана, перейдите на страницу ресурсов Брандмауэр Azure. Это отправляет метрики брандмауэра в настроенную рабочую область.

Примечание.

Параметры диагностика для метрик должны быть отдельной конфигурацией, чем журналы. Журналы брандмауэра можно настроить для использования Диагностика Azure или конкретного ресурса. Однако метрики брандмауэра всегда должны использовать Диагностика Azure.

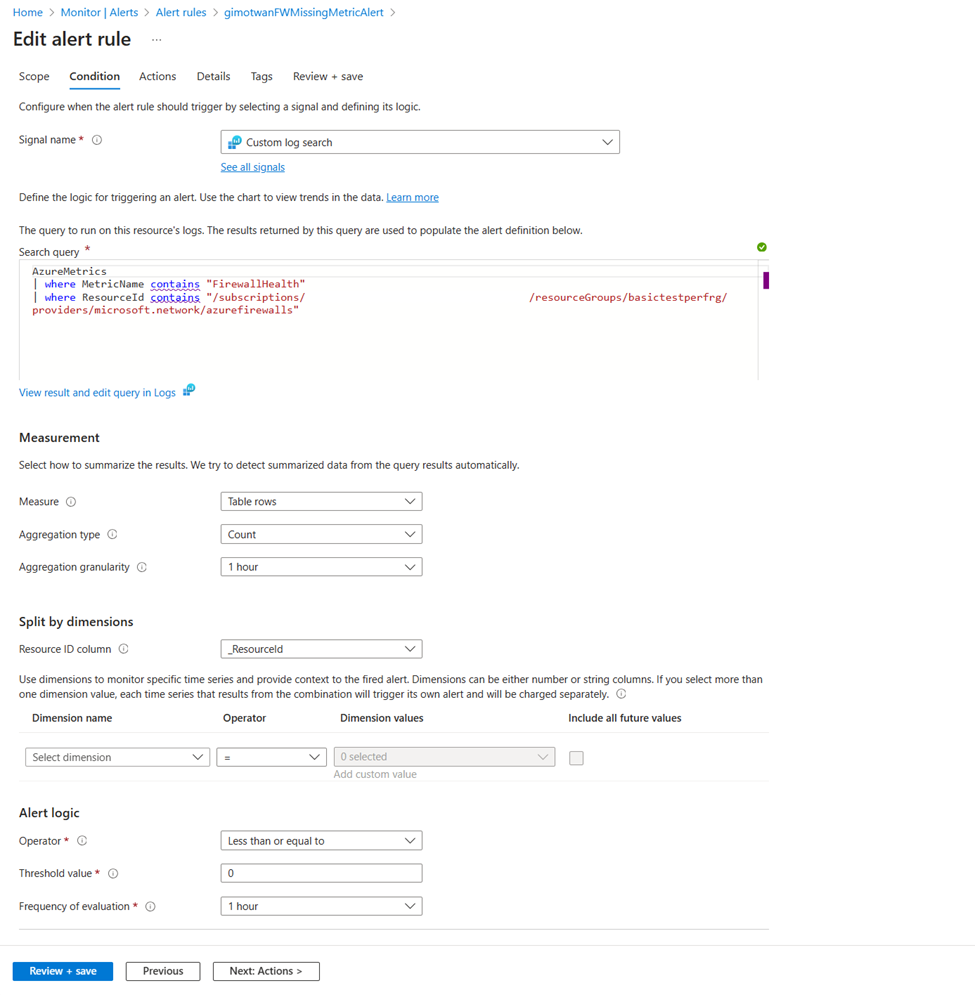

Создание оповещения для отслеживания метрик брандмауэра без сбоев

Перейдите к рабочей области, настроенной в параметрах метрик диагностика. Проверьте, доступны ли метрики с помощью следующего запроса:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Затем создайте оповещение для отсутствующих метрик в течение 60 минут. Чтобы настроить новые оповещения о отсутствующих метриках, перейдите на страницу "Оповещение" в рабочей области Log Analytics.

правила генерации оповещений Брандмауэр Azure

Вы можете задать оповещения для любой метрики, записи журнала или записи журнала действий, указанной в справочнике по данным мониторинга Брандмауэр Azure.

Рекомендации Помощника

Для некоторых служб, если критические условия или неизбежные изменения происходят во время операций ресурсов, на странице обзора службы на портале отображается оповещение. Дополнительные сведения и рекомендуемые исправления для оповещения в рекомендациях Помощника см. в разделе "Мониторинг" в меню слева. Во время обычных операций рекомендации помощника не отображаются.

Дополнительные сведения о Помощнике по Azure см. в обзоре Помощника по Azure.

Связанный контент

- Дополнительные сведения о метриках, журналах и других важных значениях, созданных для Брандмауэр Azure, см. в Брандмауэр Azure справочнике по данным мониторинга.

- Общие сведения о мониторинге ресурсов Azure см. в статье "Мониторинг ресурсов Azure" с помощью Azure Monitor .