Справочник по данным мониторинга Брандмауэр Azure

В этой статье содержатся все справочные сведения о мониторинге для этой службы.

Дополнительные сведения о данных, собираемых для Брандмауэр Azure, и их использовании см. в Брандмауэр Azure мониторинга.

Метрики

В этом разделе перечислены все автоматически собранные метрики платформы для этой службы. Эти метрики также являются частью глобального списка всех метрик платформы, поддерживаемых в Azure Monitor.

Сведения о хранении метрик см. в обзоре метрик Azure Monitor.

Поддерживаемые метрики для Microsoft.Network/azureFirewalls

В следующей таблице перечислены метрики, доступные для типа ресурса Microsoft.Network/azureFirewalls.

- Все столбцы могут не присутствовать в каждой таблице.

- Некоторые столбцы могут находиться за пределами области просмотра страницы. Выберите "Развернуть таблицу ", чтобы просмотреть все доступные столбцы.

Заголовки таблиц

- Категория — группа метрик или классификация.

- Метрика — отображаемое имя метрик, как оно отображается в портал Azure.

- Имя в REST API — имя метрики, указанное в REST API.

- Единица измерения.

- Агрегирование — тип агрегирования по умолчанию. Допустимые значения: среднее (среднее), минимальное (минимальное), максимальное (максимальное), общее (сумма), число.

- Измерения - , доступные для метрики.

- Интервалы интервалов - времени, по которым выборка метрики выполняется. Например, указывает,

PT1Mчто метрика выборка выполняется каждую минуту, каждые 30 минут,PT30MPT1Hкаждый час и т. д. - Экспорт DS— можно ли экспортировать метрики в журналы Azure Monitor с помощью параметров диагностики. Сведения об экспорте метрик см. в статье "Создание параметров диагностики" в Azure Monitor.

| Метрика | Имя в REST API | Единица измерения | Агрегат | Измерения | Интервалы времени | Экспорт DS |

|---|---|---|---|---|---|---|

| Количество попаданий правил приложения Число попаданий в правила приложения |

ApplicationRuleHit |

Count | Total (Sum) | Status, , ReasonProtocol |

PT1M | Да |

| Обработанные данные Общий объем данных, обработанных этим брандмауэром |

DataProcessed |

Байт | Total (Sum) | <none> | PT1M | Да |

| Состояние работоспособности брандмауэра Указывает общую работоспособность этого брандмауэра |

FirewallHealth |

Процент | По средней | Status, Reason |

PT1M | Да |

| Проба задержки Оценка средней задержки брандмауэра по измерению пробы задержки |

FirewallLatencyPng |

Миллисекунды | По средней | <none> | PT1M | Да |

| Количество попаданий в правила сети Число попаданий в сетевые правила |

NetworkRuleHit |

Count | Total (Sum) | Status, , ReasonProtocol |

PT1M | Да |

| Использование портов SNAT Процент исходящих портов SNAT, используемых в данный момент |

SNATPortUtilization |

Процент | Среднее, максимальное | Protocol |

PT1M | Да |

| Пропускная способность Пропускная способность, обрабатываемая этим брандмауэром |

Throughput |

BitsPerSecond | По средней | <none> | PT1M | No |

Состояние работоспособности брандмауэра

В предыдущей таблице метрика состояния работоспособности брандмауэра имеет два измерения:

- Состояние: возможные значения Healthy (Работоспособен), Degraded (Снижение работоспособности), Unhealthy (Не работоспособен).

- Причина: указывает на причину соответствующего состояния брандмауэра.

Если порты SNAT используются более 95%, они считаются исчерпанными, а работоспособность составляет 50 % с состоянием=Понижение и причина=SNAT-порт. Брандмауэр сохраняет обработку трафика и существующие подключения не затрагиваются. Однако новые подключения могут не быть установлены периодически.

Если порты SNAT используются менее чем на 95 %, брандмауэр считается работоспособным и отображается уровень работоспособности 100 %.

Если сведения об использовании портов SNAT отсутствуют, отображается состояние работоспособности 0 %.

Использование портов SNAT

Для метрики использования портов SNAT при добавлении дополнительных общедоступных IP-адресов в брандмауэр доступны дополнительные порты SNAT, что снижает использование портов SNAT. Кроме того, при масштабировании брандмауэра по разным причинам (например, ЦП или пропускной способности) больше портов SNAT также становятся доступными.

Фактически этот процент использования портов SNAT может сократиться без добавления общедоступных IP-адресов, так как служба масштабируется. Вы можете напрямую контролировать количество общедоступных IP-адресов, доступных для увеличения портов, доступных в брандмауэре. Но вы не можете напрямую управлять масштабированием брандмауэра.

Если брандмауэр сталкивается с нехваткой портов SNAT, необходимо добавить по крайней мере пять общедоступных IP-адресов. Это увеличивает количество доступных портов SNAT. Дополнительные сведения см. на странице Функции брандмауэра Azure.

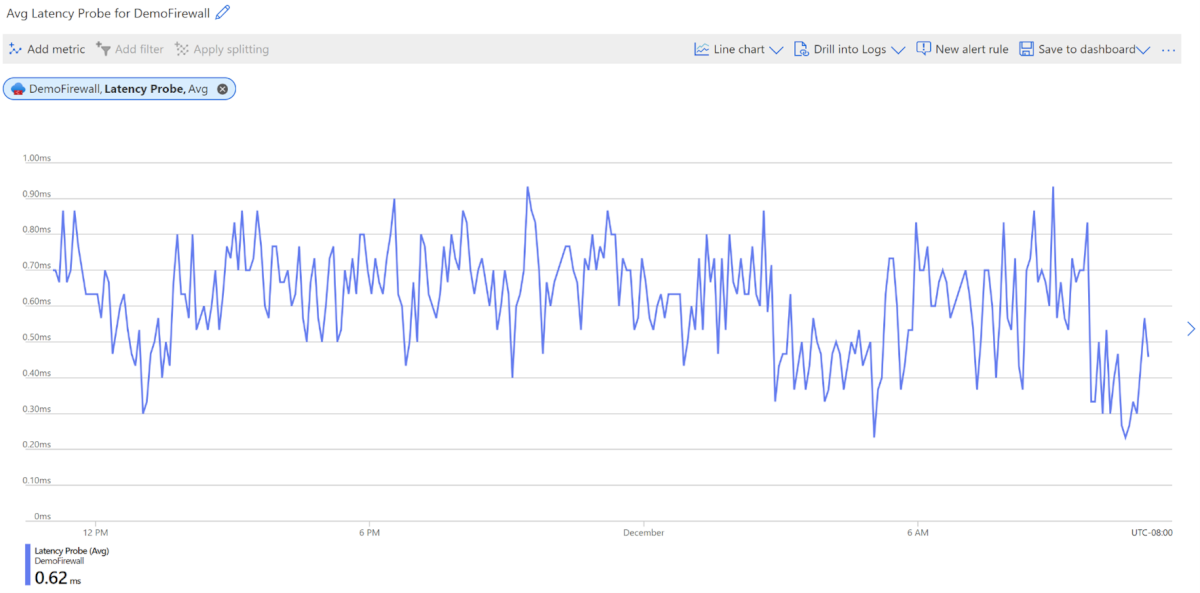

Проверка задержки AZFW

Метрика проверки задержки AZFW измеряет общую или среднюю задержку Брандмауэр Azure в миллисекундах. Администраторы могут использовать эту метрику в следующих целях:

- Диагностика того, является ли Брандмауэр Azure причиной задержки в сети

- Отслеживайте и оповещайте, если возникают проблемы с задержкой или производительностью, поэтому ИТ-команды могут активно взаимодействовать.

- Могут возникнуть различные причины, которые могут привести к высокой задержке в Брандмауэр Azure. Например, высокая загрузка ЦП, высокая пропускная способность или возможная проблема с сетью.

Какие метрики метрики пробы задержки AZFW (и не):

- Что он измеряет: задержка Брандмауэр Azure на платформе Azure

- То, что это не замечает: метрика не фиксирует сквозную задержку для всего сетевого пути. Вместо этого он отражает производительность брандмауэра, а не то, сколько задержки Брандмауэр Azure вводится в сеть.

- Отчеты об ошибках: если метрика задержки не работает правильно, она сообщает значение 0 на панели мониторинга метрик, указывая на сбой пробы или прерывание.

Факторы, влияющие на задержку:

- Высокая загрузка ЦП.

- Высокая пропускная способность или загрузка трафика

- Проблемы с сетью на платформе Azure

Пробы задержки: от ICMP до TCP Проба задержки в настоящее время использует технологию сетки Ping Майкрософт, которая основана на ICMP (Protcol сообщения через Интернет). ICMP подходит для быстрых проверок работоспособности, таких как запросы связи, но это может не точно представлять трафик приложения реального мира, который обычно зависит от TCP. Однако пробы ICMP определяют приоритеты по-разному на платформе Azure, что может привести к изменению номеров SKU. Чтобы уменьшить эти несоответствия, Брандмауэр Azure планирует перейти на пробы на основе TCP.

- Пики задержки: при пробах ICMP периодические пики являются нормальными и являются частью стандартного поведения сети узла. Они не должны быть неправильно интерпретированы как проблемы брандмауэра, если они не являются постоянными.

- Средняя задержка. В среднем задержка Брандмауэр Azure, как ожидается, будет варьироваться от 1 мс до 10 мс, от dpending до размера SKU брандмауэра и развертывания.

Рекомендации по мониторингу задержки

Задайте базовый план: установите базовые показатели задержки в условиях легкого трафика для точного сравнения при обычном или пиковом использовании.

Мониторинг шаблонов: ожидайте случайные пики задержки в рамках обычных операций. Если высокая задержка сохраняется за пределами этих нормальных вариаций, это может указывать на более глубокую проблему, требующую исследования.

Рекомендуемое пороговое значение задержки. Рекомендуемая рекомендация заключается в том, что задержка не должна превышать 3x базовых показателей. Если это пороговое значение пересекается, рекомендуется дальнейшее исследование.

Проверьте ограничение правила: убедитесь, что правила сети находятся в пределах ограничения правила 20K. Превышение этого ограничения может повлиять на производительность.

Подключение нового приложения: проверьте наличие новых подключенных приложений, которые могут быть добавлены значительные нагрузки или вызывают проблемы с задержкой.

Запрос на поддержку. Если вы наблюдаете непрерывную задержку, которая не соответствует ожидаемому поведению, рассмотрите возможность отправки запроса в службу поддержки для дальнейшей помощи.

Измерения метрик

Дополнительные сведения о измерениях метрик см. в разделе "Многомерные метрики".

Эта служба имеет следующие измерения, связанные с ее метриками.

- Протокол

- Причина

- Состояние

Журналы ресурсов

В этом разделе перечислены типы журналов ресурсов, которые можно собирать для этой службы. Раздел извлекает из списка всех типов категорий журналов ресурсов, поддерживаемых в Azure Monitor.

Поддерживаемые журналы ресурсов для Microsoft.Network/azureFirewalls

| Категория | Отображаемое имя категории | Таблица журналов | Поддерживает базовый план журнала | Поддерживает преобразование времени приема | Примеры запросов | Затраты на экспорт |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Правило приложения службы "Брандмауэр Azure" | AZFWApplicationRule Содержит все данные журнала правил приложения. Каждое совпадение между плоскостью данных и правилом приложения приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила. |

No | No | Запросы | Да |

AZFWApplicationRuleAggregation |

агрегирование сетевого правила Брандмауэр Azure (аналитика политик) | AZFWApplicationRuleAggregation Содержит агрегированные данные журнала правил приложений для Аналитики политик. |

No | No | Да | |

AZFWDnsQuery |

Брандмауэр Azure DNS-запрос | AZFWDnsQuery Содержит все данные журнала событий DNS-прокси. |

No | No | Запросы | Да |

AZFWFatFlow |

журнал потока жира Брандмауэр Azure | AZFWFatFlow Этот запрос возвращает верхние потоки между Брандмауэр Azure экземплярами. Журнал содержит сведения о потоке, скорость передачи дат (в мегабитах в секунду) и период времени записи потоков. Следуйте документации, чтобы включить ведение журнала верхнего потока и подробные сведения о том, как она записывается. |

No | No | Запросы | Да |

AZFWFlowTrace |

Журнал трассировки потока Брандмауэр Azure | AZFWFlowTrace Журналы потоков между Брандмауэр Azure экземплярами. Журнал содержит сведения о потоке, флаги и период времени записи потоков. Следуйте документации, чтобы включить ведение журнала трассировки потока и подробные сведения о том, как она записывается. |

Да | Нет | Запросы | Да |

AZFWFqdnResolveFailure |

Сбой разрешения полного доменного имени Брандмауэр Azure | No | No | Да | ||

AZFWIdpsSignature |

подпись idPS Брандмауэр Azure | AZFWIdpsSignature Содержит все пакеты плоскости данных, которые были сопоставлены с одной или несколькими сигнатурами IDPS. |

No | No | Запросы | Да |

AZFWNatRule |

правило NAT Брандмауэр Azure | AZFWNatRule Содержит все данные журнала событий DNAT (преобразование сетевых адресов назначения). Каждое совпадение между плоскостью данных и правилом DNAT приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила. |

No | No | Запросы | Да |

AZFWNatRuleAggregation |

агрегирование правил NAT Брандмауэр Azure (аналитика политик) | AZFWNatRuleAggregation Содержит агрегированные данные журнала правил NAT для Аналитики политик. |

No | No | Да | |

AZFWNetworkRule |

Правило сети службы "Брандмауэр Azure" | AZFWNetworkRule Содержит все данные журнала правил сети. Каждое совпадение между плоскостью данных и правилом сети приводит к созданию записи журнала с пакетом плоскости данных и атрибутами соответствующего правила. |

No | No | Запросы | Да |

AZFWNetworkRuleAggregation |

агрегирование правил приложений Брандмауэр Azure (аналитика политик) | AZFWNetworkRuleAggregation Содержит агрегированные данные журнала правил сети для Аналитики политик. |

No | No | Да | |

AZFWThreatIntel |

аналитика угроз Брандмауэр Azure | AZFWThreatIntel Содержит все события аналитики угроз. |

No | No | Запросы | Да |

AzureFirewallApplicationRule |

правило приложения Брандмауэр Azure (устаревшая версия Диагностика Azure) | AzureDiagnostics Журналы из нескольких ресурсов Azure. |

No | No | Запросы | No |

AzureFirewallDnsProxy |

Брандмауэр Azure DNS-прокси (устаревшая версия Диагностика Azure) | AzureDiagnostics Журналы из нескольких ресурсов Azure. |

No | No | Запросы | No |

AzureFirewallNetworkRule |

сетевое правило Брандмауэр Azure (устаревшая версия Диагностика Azure) | AzureDiagnostics Журналы из нескольких ресурсов Azure. |

No | No | Запросы | No |

Брандмауэр Azure имеет два новых журнала диагностики, которые помогают отслеживать брандмауэр, но в настоящее время эти журналы не отображают сведения о правиле приложения.

- Верхние потоки

- Трассировка потока

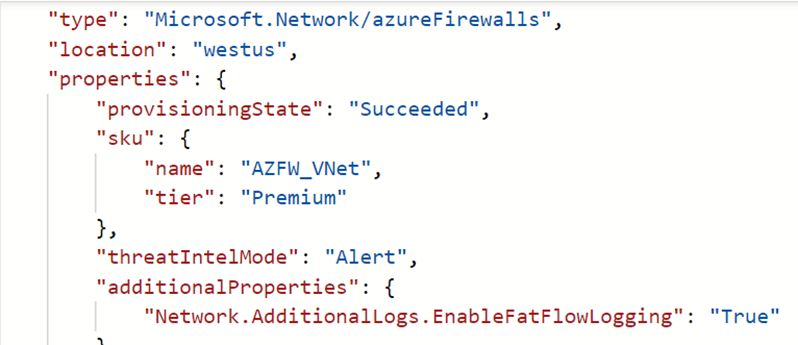

Верхние потоки

Верхний журнал потоков известен в отрасли как журнал потоков жира и в предыдущей таблице как Брандмауэр Azure журнал потока жира. В журнале верхних потоков отображаются самые высокие подключения, которые способствуют максимальной пропускной способности через брандмауэр.

Совет

Активируйте журналы топ-потоков только при устранении конкретной проблемы, чтобы избежать чрезмерного использования ЦП Брандмауэр Azure.

Скорость потока определяется как скорость передачи данных в мегабитах в секунду. Это мера объема цифровых данных, которые могут передаваться по сети за период времени через брандмауэр. Протокол Top Flows периодически выполняется каждые три минуты. Минимальное пороговое значение для рассмотрения верхнего потока — 1 Мбит/с.

Включите журнал "Основные потоки" с помощью следующих команд Azure PowerShell:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Чтобы отключить журналы, используйте ту же предыдущую команду Azure PowerShell и задайте значение False.

Например:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Существует несколько способов проверить успешность обновления, но вы можете перейти к обзору брандмауэра и выбрать представление JSON в правом верхнем углу. Ниже приведен пример.

Сведения о создании параметра диагностики и включении таблицы для конкретных ресурсов см. в статье "Создание параметров диагностики" в Azure Monitor.

Трассировка потока

Журналы брандмауэра показывают трафик через брандмауэр в первой попытке TCP-подключения, известного как пакет SYN . Однако такая запись не показывает полного пути передачи пакета в подтверждения TCP. В результате сложно устранить неполадки, если пакет удален или асимметричная маршрутизация. Журнал трассировки потока Брандмауэр Azure решает эту проблему.

Совет

Чтобы избежать чрезмерного использования дисков, вызванных журналами трассировки потока в Брандмауэр Azure с множеством коротких подключений, активируйте журналы только при устранении конкретной проблемы в целях диагностики.

Можно добавить следующие свойства:

SYN-ACK: флаг ACK, указывающий подтверждение пакета SYN.

FIN: завершен флаг исходного потока пакетов. В потоке TCP больше не передаются данные.

FIN-ACK: флаг ACK, указывающий подтверждение пакета FIN.

RST: Флаг сброса указывает, что исходный отправитель не получает больше данных.

INVALID (потоки): указывает, что пакет не может быть идентифицирован или не имеет никакого состояния.

Например:

- Пакет TCP приземляется в экземпляре Масштабируемые наборы виртуальных машин, который не имеет предыдущей истории для этого пакета.

- Пакеты Bad CheckSum

- Запись таблицы отслеживания подключений заполнена, а новые подключения не могут быть приняты

- Чрезмерно отложенные пакеты ACK

Включите журнал трассировки потока с помощью следующих команд Azure PowerShell или перейдите на портале и найдите параметр "Включить ведение журнала TCP-подключений".

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Это изменение может занять несколько минут. После регистрации функции рассмотрите возможность немедленного выполнения обновления Брандмауэр Azure, чтобы изменения вступят в силу немедленно.

Чтобы проверить состояние регистрации AzResourceProvider, можно выполнить команду Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Чтобы отключить журнал, его можно отменить с помощью следующей команды или отменить регистрацию в предыдущем примере портала.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Сведения о создании параметра диагностики и включении таблицы для конкретных ресурсов см. в статье "Создание параметров диагностики" в Azure Monitor.

Таблицы журналов Azure Monitor

В этом разделе перечислены таблицы журналов Azure Monitor, относящиеся к этой службе, которые доступны для запроса Log Analytics с помощью запросов Kusto. Таблицы содержат данные журнала ресурсов и, возможно, больше в зависимости от собираемых и перенаправленных к ним данных.

Брандмауэр Azure Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Журнал действий

В связанной таблице перечислены операции, которые можно записать в журнале действий для этой службы. Эти операции представляют собой подмножество всех возможных операций поставщика ресурсов в журнале действий.

Дополнительные сведения о схеме записей журнала действий см . в схеме журнала действий.

Связанный контент

- Описание Брандмауэр Azure мониторинга см. в разделе "Мониторинг Брандмауэр Azure".

- Дополнительные сведения о мониторинге ресурсов Azure см. в статье "Мониторинг ресурсов Azure" с помощью Azure Monitor .