Использование Брандмауэр Azure для защиты Office 365

С помощью встроенных тегов службы и тегов FQDN можно использовать Брандмауэр Azure, чтобы разрешить исходящее взаимодействие с конечными точками и IP-адресами Office 365.

Примечание.

Теги службы Office 365 и теги FQDN поддерживаются только в политике Брандмауэр Azure. Они не поддерживаются в классических правилах.

Создание тегов

Для каждого продукта и категории Office 365 Брандмауэр Azure автоматически извлекает необходимые конечные точки и IP-адреса и создает теги соответствующим образом:

- Имя тега: все имена начинаются с Office365 и за ними следует:

- Продукт: Exchange/ Skype/ SharePoint / Common

- Категория: оптимизация/ разрешение / значение по умолчанию

- Обязательный или не обязательный (необязательный)

- Тип тега:

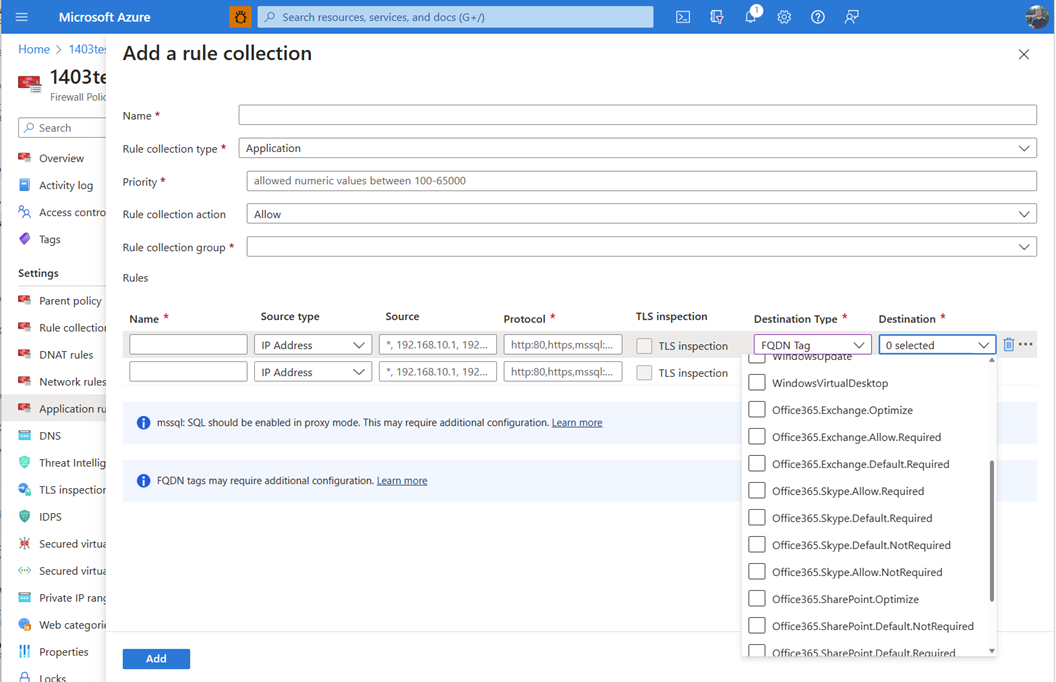

- Тег FQDN представляет только необходимые полные доменные имена для конкретного продукта и категории, которые взаимодействуют по протоколу HTTP/HTTPS (порты 80/443) и могут использоваться в правилах приложений для защиты трафика к этим полным доменным именам и протоколам.

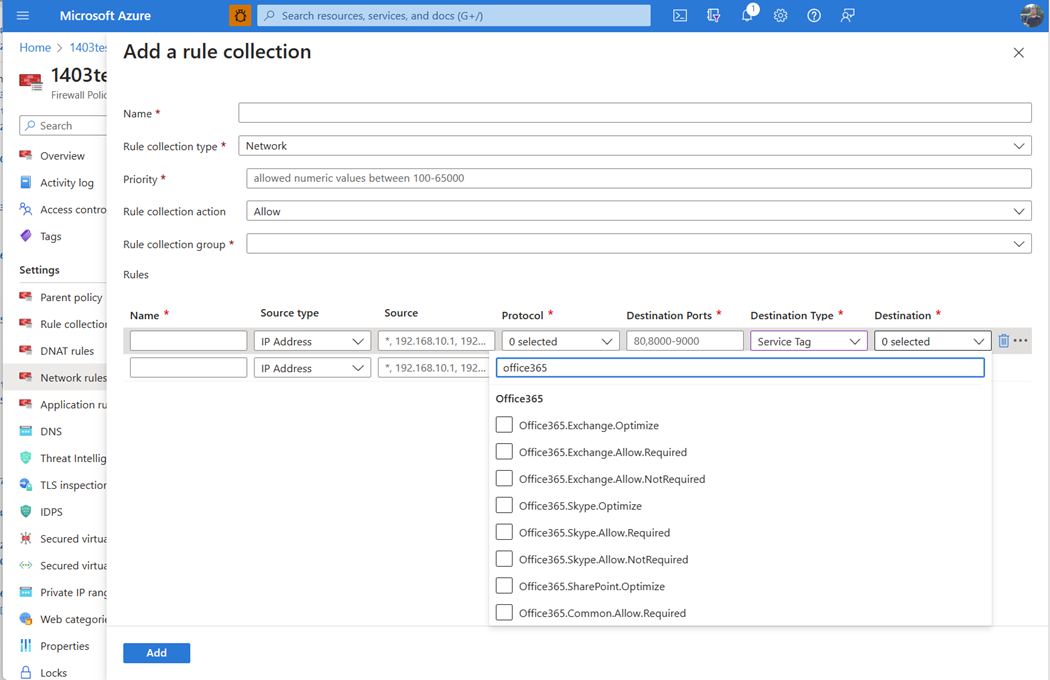

- Тег службы представляет только необходимые IPv4-адреса и диапазоны для конкретного продукта и категории и может использоваться в правилах сети для защиты трафика к этим IP-адресам и любому требуемому порту.

Вы должны принять тег, доступный для определенного сочетания продуктов, категорий и обязательных / не обязательных в следующих случаях:

- Для тега службы — эта конкретная комбинация существует и содержит указанные адреса IPv4.

- Для правила полного доменного имени — это конкретное сочетание существует и требует полных доменных имен, перечисленных для обмена данными с портами 80/443.

Теги обновляются автоматически с любыми изменениями необходимых адресов IPv4 и полных доменных имен. Новые теги могут создаваться автоматически в будущем, а также при добавлении новых сочетаний продуктов и категорий.

Коллекция правил сети:

Коллекция правил приложения:

Правила конфигурации

Эти встроенные теги обеспечивают детализацию для разрешения и защиты исходящего трафика в Office 365 на основе ваших предпочтений и использования. Исходящий трафик можно разрешить только определенным продуктам и категориям для конкретного источника. Вы также можете использовать Брандмауэр Azure проверку TLS класса Premium и поставщики удостоверений для отслеживания некоторых трафика. Например, трафик к конечным точкам в категории по умолчанию, который можно рассматривать как обычный исходящий трафик Из Интернета. Дополнительные сведения о категориях конечных точек Office 365 см. в статье "Новые категории конечных точек Office 365".

При создании правил убедитесь, что необходимо определить необходимые TCP-порты (для сетевых правил) и протоколы (для правил приложений) в соответствии с требованиями Office 365. Если для определенного сочетания продуктов, категорий и обязательных или не требуется как тег службы, так и тег FQDN, необходимо создать репрезентативные правила для обоих тегов, чтобы полностью покрыть необходимые сообщения.

Ограничения

Если для определенного сочетания продуктов, категорий и обязательных или не обязательных доменных имен требуется только полное доменное имя, но используется TCP-порты, не относящиеся к 80/443, для этого сочетания не создается тег FQDN. Правила приложения могут охватывать только HTTP, HTTPS или MSSQL. Чтобы разрешить обмен данными с этими полными доменными именами, создайте собственные правила сети с этими полными доменными именами и портами. Дополнительные сведения см. в разделе "Использование полного доменного имени" в правилах сети.

Следующие шаги

- Дополнительные сведения см. в разделе "Защита Office365 и Windows365 с помощью Брандмауэр Azure".

- Дополнительные сведения о сетевом подключении Office 365: обзор сетевого подключения Microsoft 365