Использование многофакторной проверки подлинности Microsoft Entra с Synapse SQL (поддержка SSMS для MFA)

Synapse SQL поддерживает подключения из SQL Server Management Studio (SSMS) при использовании универсальной проверки подлинности Active Directory.

В этой статье обсуждаются отличия между различными вариантами проверки подлинности, а также ограничения, связанные с использованием универсальной проверки подлинности.

Скачивание последней версии SSMS. Скачайте последнюю версию SSMS на клиентский компьютер, воспользовавшись страницей Скачивание SQL Server Management Studio (SSMS).

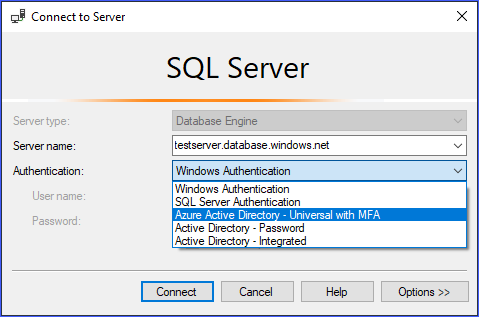

Для всех функций, описанных в этой статье, используйте по крайней мере версию 17.2 за июль 2017 года. Диалоговое окно "Последнее подключение" должно выглядеть следующим образом:

Пять параметров аутентификации

Универсальная аутентификация Active Directory поддерживает два неинтерактивных метода аутентификации: Active Directory - Password и Active Directory - Integrated.

Существуют две неинтерактивные модели проверки подлинности, которые можно использовать во многообразных приложениях (ADO.NET, JDCB, ODC). При использовании этих двух методов никогда не отображаются всплывающие диалоговые окна:

Active Directory - PasswordActive Directory - Integrated

Интерактивный метод заключается в том, что также поддерживает многофакторную проверку подлинности (MFA) Microsoft Entra:

Active Directory - Universal with MFA

Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям во время выполнения требований пользователей к простому процессу входа. Она обеспечивает надежную аутентификацию с использованием ряда простых вариантов подтверждения: телефонного звонка, текстового сообщения, смарт-карты с ПИН-кодом или уведомления в мобильном приложении. Пользователи сами выбирают предпочтительный способ подтверждения. Интерактивная многофакторная проверка подлинности в Microsoft Entra ID может вызывать всплывающее диалоговое окно для подтверждения.

Описание многофакторной проверки подлинности см. в разделе "Многофакторная проверка подлинности".

Параметр доменного имени или идентификатора клиента Microsoft Entra

Начиная с SSMS версии 17 пользователи, импортированные в текущий Active Directory из других каталогов Azure Active Directory в качестве гостевых пользователей, могут предоставить доменное имя Microsoft Entra или идентификатор клиента при подключении.

К гостевым пользователям относятся пользователи, приглашенные из других каталогов Azure AD, учетные записи Майкрософт, такие как outlook.com, hotmail.com и live.com, или другие учетные записи, например, gmail.com. Эта информация позволяет службе универсальной аутентификации Active Directory с MFA определить правильный центр аутентификации. Этот параметр также является обязательным для поддержки учетных записей Майкрософт (MSA), таких как outlook.com, hotmail.com или live.com, и сторонних учетных записей.

Все эти пользователи, которые хотят пройти проверку подлинности с помощью универсальной проверки подлинности, должны ввести доменное имя или идентификатор клиента Microsoft Entra. Этот параметр представляет текущее доменное имя или клиент Microsoft Entra, с которым связан сервер Azure.

Например, если сервер Azure связан с доменом contosotest.onmicrosoft.com Microsoft Entra, где пользователь joe@contosodev.onmicrosoft.com размещается в качестве импортированного пользователя из домена contosodev.onmicrosoft.comMicrosoft Entra, доменное имя, необходимое для проверки подлинности этого пользователя contosotest.onmicrosoft.com.

Если пользователь является собственным пользователем идентификатора Microsoft Entra, связанного с Azure Server, и не является учетной записью MSA, имя домена или идентификатор клиента не требуется.

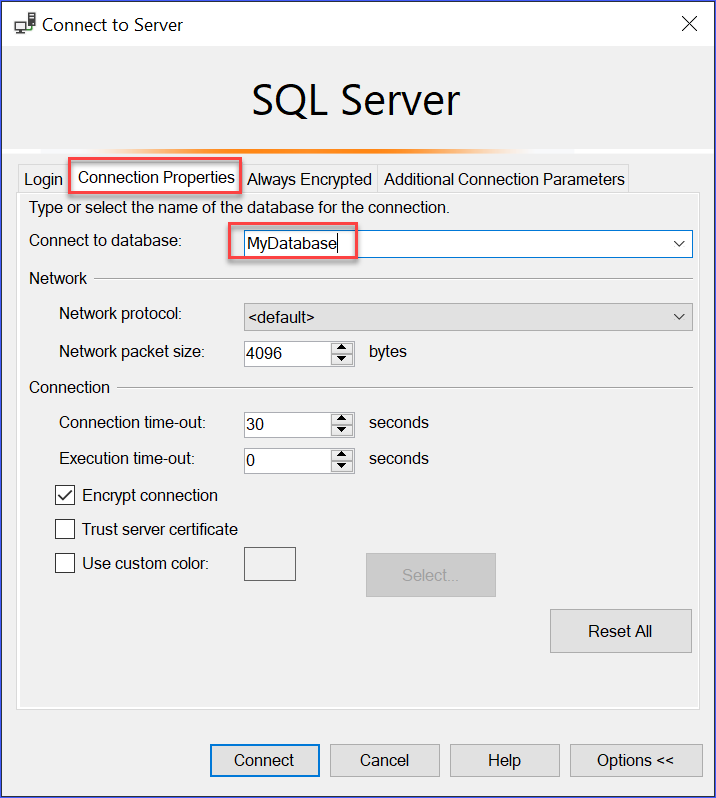

Чтобы ввести параметр (начиная с SSMS версии 17.2), заполните поля в диалоговом окне Подключение к базе данных, выбрав аутентификацию Active Directory — универсальная с поддержкой MFA, нажмите кнопку Параметры, введите данные в поле Имя пользователя, а затем щелкните вкладку Свойства подключения.

Установите флажок Доменное имя AD или идентификатор клиента и укажите центр аутентификации, введя доменное имя (contosotest.onmicrosoft.com) или GUID идентификатора клиента.

Если вы используете SSMS 18.x или более поздней версии, для гостевых пользователей больше не требуется имя домена AD или идентификатор арендатора, поскольку версия 18.x или более поздние распознают их автоматически.

Microsoft Entra business to business support

Пользователи Microsoft Entra, поддерживаемые для сценариев Microsoft Entra B2B в качестве гостевых пользователей (см. инструкцию Azure B2B для совместной работы с Synapse SQL только в составе членов группы, созданной в текущем идентификаторе Microsoft Entra, и сопоставляются вручную с помощью инструкции Transact-SQL CREATE USER в данной базе данных.

Например, если steve@gmail.com он приглашен в Azure AD contosotest (с доменом contosotest.onmicrosoft.comMicrosoft Entra), группа Microsoft Entra, например usergroup должна быть создана в идентификаторе Microsoft Entra, содержащего steve@gmail.com участника. Затем эту группу необходимо создать для определенной базы данных (то есть MyDatabase) администратором Microsoft Entra SQL или Microsoft Entra DBO, выполнив инструкцию Transact-SQL CREATE USER [usergroup] FROM EXTERNAL PROVIDER .

После создания пользователя базы данных пользователь steve@gmail.com сможет войти в MyDatabase с помощью параметра аутентификации SSMS Active Directory – Universal with MFA support.

Группа пользователей по умолчанию имеет только разрешение на подключение, и дополнительные возможности доступа к данным потребуется предоставить обычным способом.

Пользователь steve@gmail.com как гость должен установить флажок и добавить доменное имя AD contosotest.onmicrosoft.com в диалоговом окне SSMS Свойства подключения. Параметр доменного имени ИЛИ идентификатора клиента AD поддерживается только для универсального с параметрами подключения MFA, в противном случае он неактивен.

Ограничения универсальной проверки подлинности для Synapse SQL

- SSMS и SqlPackage.exe — единственные инструменты, в настоящее время поддерживающее MFA с помощью универсальной аутентификации Active Directory.

- SSMS версии 17.2 поддерживает одновременный доступ нескольких пользователей с помощью универсальной аутентификации с MFA. Версия 17.0 и 17.1 ограничивает вход для экземпляра SSMS с помощью универсальной проверки подлинности одной учетной записи Microsoft Entra. Чтобы войти в систему как другую учетную запись Microsoft Entra, необходимо использовать другой экземпляр SSMS. (Это ограничение относится только к универсальной аутентификации Active Directory. Вы можете войти на разные серверы, используя проверку пароля Active Directory, встроенную аутентификацию Active Directory или аутентификацию SQL Server).

- SSMS поддерживает универсальную аутентификацию Active Directory для отображения обозревателя объектов, редактора запросов и хранилища запросов.

- SSMS версии 17.2 поддерживает мастер DacFx для экспорта, извлечения и развертывания данных базы данных. После того, как пользователь пройдет универсальную аутентификацию в диалоговом окне начальной аутентификации, мастер DacFx функционирует так же, как и для всех других методов аутентификации.

- Конструктор таблиц SSMS не поддерживает универсальную аутентификацию.

- Для универсальной аутентификации Active Directory не требуется дополнительное программное обеспечение, за исключением того, что необходимо использовать поддерживаемую версию SSMS.

- Версия библиотеки аутентификации Active Directory (ADAL) для универсальной аутентификации была обновлена до последней выпущенной версии ADAL.dll — 3.13.9. Ознакомьтесь с библиотекой аутентификации Active Directory версии 3.14.1.

Следующие шаги

Дополнительные сведения см. в статье Подключение к Synapse SQL с помощью SQL Server Management Studio.