Настройка VPN-шлюз P2S для проверки подлинности идентификатора Microsoft Entra — зарегистрированное корпорацией Майкрософт приложение (предварительная версия)

В этой статье описана настройка VPN-шлюза типа "точка — сеть" (P2S) для проверки подлинности идентификатора идентификатора Microsoft Entra с помощью нового идентификатора приложения VPN-клиента Microsoft, зарегистрированного в Microsoft Azure.

Примечание.

Действия, описанные в этой статье, применяются к проверке подлинности идентификатора Microsoft Entra с помощью нового идентификатора vpn-приложения Azure VPN-приложения и связанных значений аудитории. Эта статья не относится к более старым, вручную зарегистрированным VPN-приложением Azure для вашего клиента. Инструкции по настройке VPN-клиента Azure вручную см. в разделе "Настройка P2S" с помощью зарегистрированного вручную VPN-клиента.

VPN-шлюз теперь поддерживает новый идентификатор приложения, зарегистрированный корпорацией Майкрософт, и соответствующие значения аудитории для последних версий VPN-клиента Azure. При настройке VPN-шлюза P2S с помощью новых значений аудитории вы пропустите процесс регистрации приложения VPN-клиента Azure вручную для клиента Microsoft Entra. Идентификатор приложения уже создан, и клиент автоматически может использовать его без дополнительных шагов регистрации. Этот процесс безопаснее, чем вручную регистрация VPN-клиента Azure, так как вам не нужно авторизовать приложение или назначать разрешения через роль глобального администратора.

Ранее вам требовалось вручную зарегистрировать (интегрировать) приложение VPN-клиента Azure с клиентом Microsoft Entra. Регистрация клиентского приложения создает идентификатор приложения, представляющий удостоверение приложения VPN-клиента Azure и требует авторизации с помощью роли глобального администратора. Чтобы лучше понять разницу между типами объектов приложений, см. сведения о том, как и почему приложения добавляются в идентификатор Microsoft Entra.

По возможности рекомендуется настроить новые шлюзы P2S с помощью идентификатора приложения VPN-клиента Microsoft Azure и соответствующих значений аудитории вместо того, чтобы вручную зарегистрировать приложение VPN-клиента Azure в клиенте. Если у вас есть ранее настроенный VPN-шлюз Azure, использующий проверку подлинности Идентификатора Microsoft Entra, можно обновить шлюз и клиенты, чтобы воспользоваться новым идентификатором приложения, зарегистрированным корпорацией Майкрософт. Обновление шлюза P2S с новым значением аудитории необходимо, если требуется, чтобы клиенты Linux подключались. VPN-клиент Azure для Linux не совместим со старыми значениями аудитории. Если у вас есть существующий шлюз P2S, который вы хотите обновить, чтобы использовать новое значение аудитории, см. статью "Изменить аудиторию" для VPN-шлюза P2S.

Рекомендации и ограничения:

VPN-шлюз P2S может поддерживать только одно значение аудитории. Она не поддерживает одновременно несколько значений аудитории.

В настоящее время более новый идентификатор приложения, зарегистрированного корпорацией Майкрософт, не поддерживает столько значений аудитории, сколько более старое, зарегистрированное вручную приложение. Если вам требуется значение аудитории, отличное от общедоступной или пользовательской, используйте старый зарегистрированный вручную метод и значения.

VPN-клиент Azure для Linux не совместим с шлюзами P2S, настроенными для использования старых значений аудитории, которые соответствуют зарегистрированным вручную приложению. VPN-клиент Azure для Linux поддерживает значения пользовательской аудитории.

-

Хотя возможно, что VPN-клиент Azure для Linux может работать в других дистрибутивах и выпусках Linux, VPN-клиент Azure для Linux поддерживается только в следующих выпусках:

- Ubuntu 20.04

- Ubuntu 22.04

VPN-клиент Azure для macOS и Windows является обратно совместимым с шлюзами P2S, настроенными для использования старых значений аудитории, которые соответствуют зарегистрированным вручную приложению. Значения пользовательской аудитории также можно использовать с этими клиентами.

В следующей таблице показаны версии VPN-клиента Azure, которые поддерживаются для каждого идентификатора приложения и соответствующих доступных значений аудитории.

| ИД приложения | Поддерживаемые значения аудитории | Поддерживаемые клиенты |

|---|---|---|

| Зарегистрированная корпорацией Майкрософт (предварительная версия) | — Общедоступная служба Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

-Линукс -Виндоус — macOS |

| Зарегистрировано вручную | — Общедоступная служба Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure для государственных организаций: 51bb15d4-3a4f-4ebf-9dca-40096fe32426— Azure Для Германии: 538ee9e6-310a-468d-afef-ea97365856a9— Microsoft Azure, управляемый 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Виндоус — macOS |

| Пользовательское | <custom-app-id> |

-Линукс -Виндоус — macOS |

Рабочий процесс "точка — сеть"

Для успешной настройки подключения P2S с помощью проверки подлинности Идентификатора Microsoft Entra требуется последовательность шагов.

В этой статье подробно описано, как выполнять следующее:

- Проверьте клиент.

- Настройте VPN-шлюз с соответствующими необходимыми параметрами.

- Создайте и скачайте пакет конфигурации VPN-клиента.

Статьи, приведенные в разделе "Дальнейшие действия ", помогут вам:

- Скачайте VPN-клиент Azure на клиентском компьютере.

- Настройте клиент с помощью параметров из пакета конфигурации VPN-клиента.

- Подключение.

Необходимые компоненты

В этой статье предполагается следующее:

VPN-шлюз

Некоторые параметры шлюза несовместимы с VPN-шлюзами P2S, используюющими проверку подлинности идентификатора Microsoft Entra. VPN-шлюз не может использовать номер SKU уровня "Базовый" или тип VPN на основе политик. Дополнительные сведения об номерах SKU шлюза см. в разделе "Сведения о номерах SKU шлюза". Дополнительные сведения о типах VPN см. в VPN-шлюз параметрах.

Если у вас еще нет работающего VPN-шлюза, совместимого с проверкой подлинности идентификатора Microsoft Entra, см. статью "Создание VPN-шлюза и управление ими" портал Azure. Создайте совместимый VPN-шлюз, а затем вернитесь к этой статье для настройки параметров P2S.

Клиент Microsoft Entra

- Действия, описанные в этой статье, требуют клиента Microsoft Entra. Дополнительные сведения см. в разделе "Создание нового клиента" в идентификаторе Microsoft Entra.

Добавление пула адресов VPN-клиента

Пул адресов клиента представляет собой диапазон частных IP-адресов, указанных вами. Клиенты, которые подключаются через подключение типа "точка — сеть", динамически получают IP-адреса из этого диапазона. Используйте диапазон частных IP-адресов, не пересекающихся с локальным расположением, из которого будет выполняться подключение, или виртуальной сетью, к которой вы хотите подключиться. Если вы настроите несколько протоколов и один из них будет SSTP, то заданный пул адресов поровну разделится между этими протоколами.

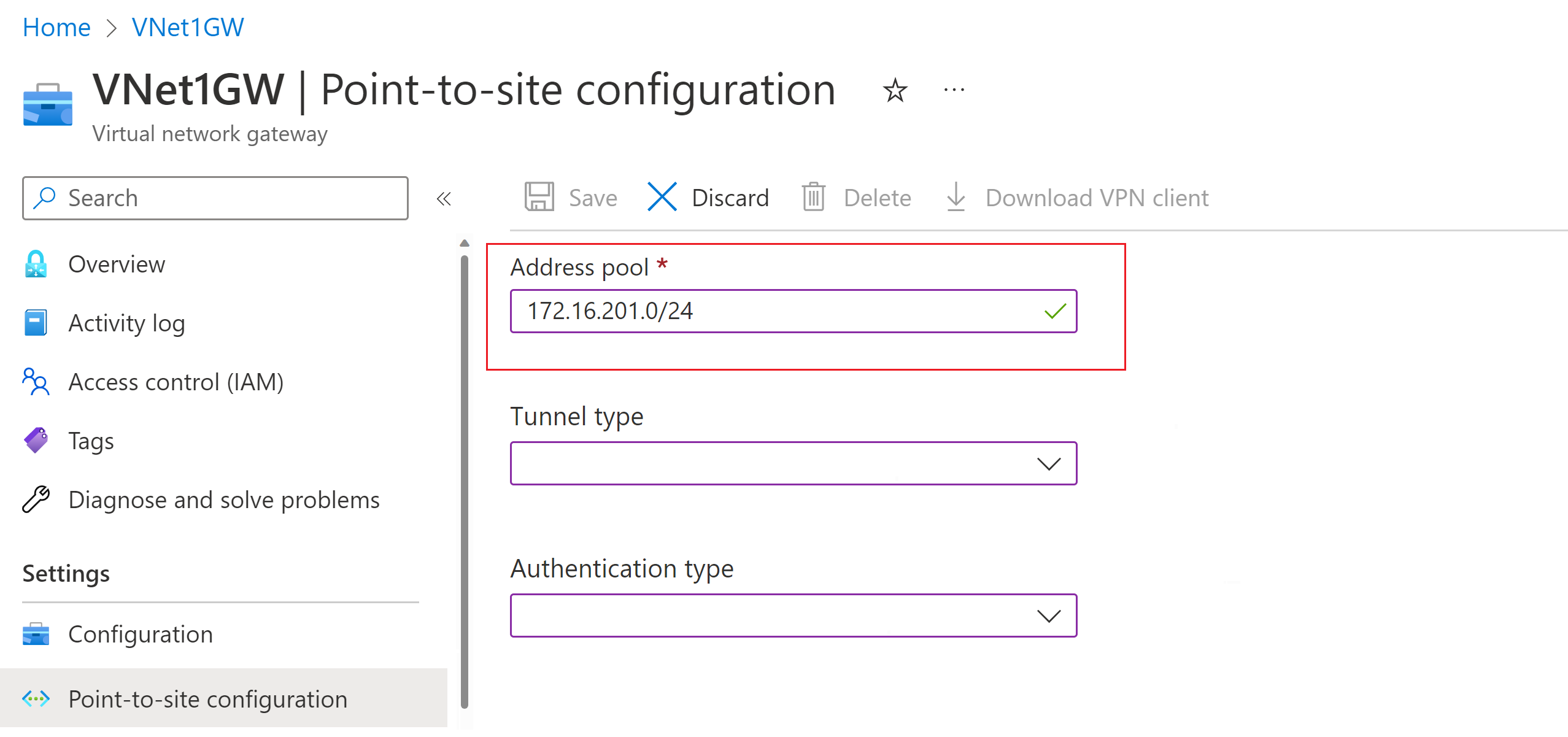

В портал Azure перейдите к VPN-шлюзу.

На странице шлюза в левой области выберите конфигурацию "Точка — сеть".

Щелкните Настроить, чтобы открыть страницу настройки.

На странице Конфигурация "точка — сеть" в поле Пул адресов добавьте диапазон частных IP-адресов, который вы хотите использовать. VPN-клиенты динамически получают IP-адрес из указанного вами диапазона. Минимальное значение для маски подсети: 29 бит в режиме "активный — пассивный" и 28 бит в режиме "активный — активный".

Перейдите к следующему разделу, чтобы настроить дополнительные параметры.

Настройка типа туннеля и проверки подлинности

Внимание

Портал Azure находится в процессе обновления полей Azure Active Directory до Entra. Если вы видите идентификатор Microsoft Entra, на который вы ссылаетесь, и вы еще не видите эти значения на портале, можно выбрать значения Azure Active Directory.

Укажите идентификатор арендатора, который вы хотите использовать для проверки подлинности. Сведения о поиске идентификатора клиента см. в статье "Как найти идентификатор клиента Microsoft Entra".

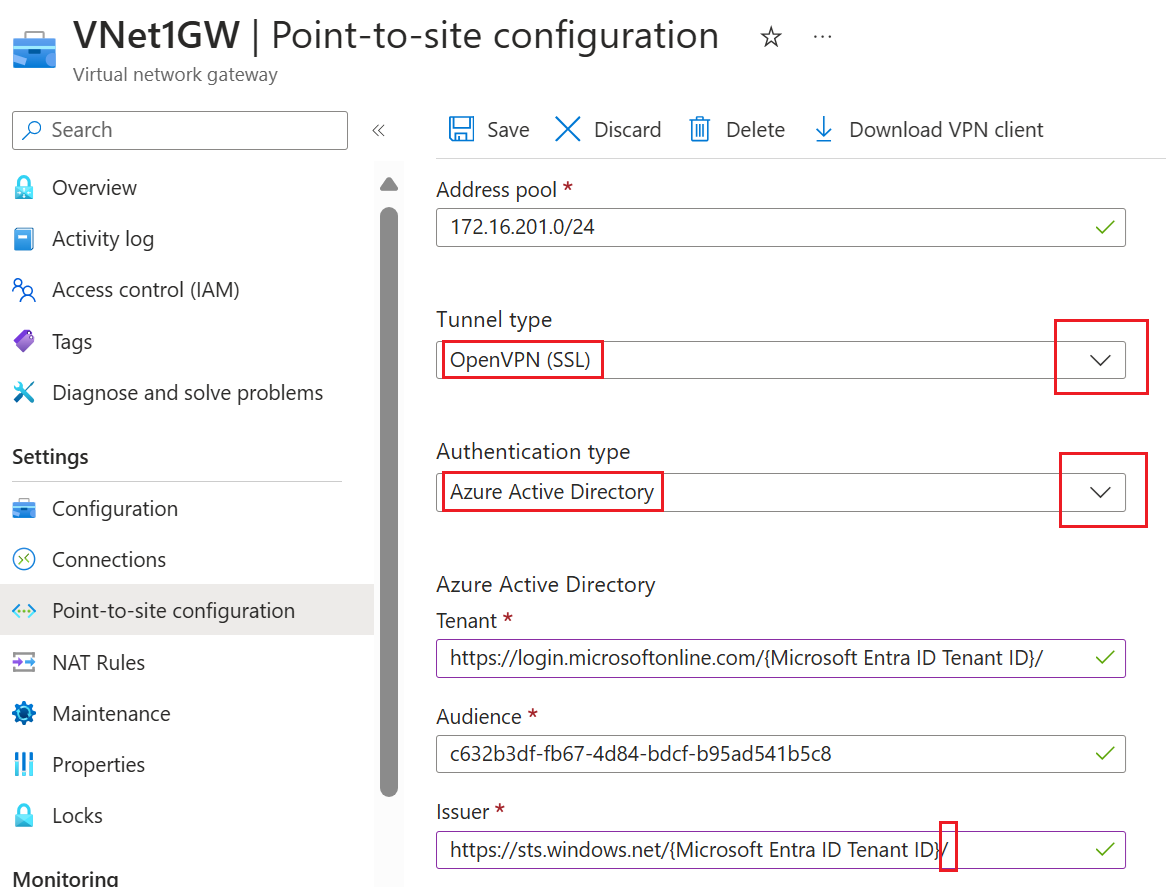

Настройте значения типа туннеля и проверки подлинности.

Задайте следующие значения.

- Пул адресов: пул адресов клиента

- Тип туннеля: OpenVPN (SSL)

- Тип проверки подлинности: идентификатор Microsoft Entra

Для значений идентификатора Microsoft Entra используйте следующие рекомендации для значений клиента, аудитории и издателя. Замените {Идентификатор клиента Microsoft ID Entra} идентификатором клиента, заботясь об удалении {} из примеров при замене этого значения.

Клиент: TenantID для клиента идентификатора Microsoft Entra ID. Введите идентификатор клиента, соответствующий конфигурации. Убедитесь, что URL-адрес клиента не имеет (обратную косую

\черту) в конце. Косая черта допустима.- Общедоступная служба Azure:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Общедоступная служба Azure:

Аудитория: соответствующее значение для идентификатора приложения VPN-клиента Microsoft, зарегистрированного в Microsoft Azure. Пользовательская аудитория также поддерживается для этого поля.

- Общедоступная служба Azure:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Общедоступная служба Azure:

Издатель: URL-адрес службы безопасных маркеров. Добавьте косую черту в конец значения издателя . В противном случае подключение может завершиться ошибкой. Пример:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Вам не нужно щелкнуть согласие администратора для vpn-приложения Azure VPN. Эта ссылка доступна только для зарегистрированных вручную VPN-клиентов, использующих старые значения аудитории. Откроется страница в портал Azure.

После завершения настройки параметров нажмите кнопку "Сохранить " в верхней части страницы.

Скачайте пакет конфигурации профиля VPN-клиента

В этом разделе описано, как создать и скачать пакет конфигурации профиля VPN-клиента Azure. Этот пакет содержит параметры, которые можно использовать для настройки профиля VPN-клиента Azure на клиентских компьютерах.

В верхней части страницы конфигурации "Точка — сеть" щелкните "Скачать VPN-клиент". Пакет конфигурации клиента создается несколько минут.

В браузере появится сообщение о том, что ZIP-файл конфигурации клиента доступен. Он получает такое же имя, как у вашего шлюза.

Распакуйте загруженный zip-файл.

Перейдите в распакованную папку "AzureVPN".

Запомните расположение файла azurevpnconfig.xml. Файл azurevpnconfig.xml содержит параметр для VPN-подключения. Вы также можете распространить этот файл среди всех пользователей, которым необходимо подключиться по электронной почте или другим способом. Для успешного подключения пользователю потребуются допустимые учетные данные идентификатора Microsoft Entra.

Настройка VPN-клиента Azure

Затем вы изучите пакет конфигурации профиля, настройте VPN-клиент Azure для клиентских компьютеров и подключитесь к Azure. См. статьи, перечисленные в разделе "Дальнейшие действия".

Следующие шаги

Настройте VPN-клиент Azure.

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру