Переход к управляемой совместной работе с Microsoft Entra B2B

Общие сведения о совместной работе помогают защитить внешний доступ к ресурсам. Используйте сведения, приведенные в этой статье, чтобы переместить внешнюю совместную работу в Microsoft Entra B2B.

- Обзор совместной работы B2B

- Дополнительные сведения: внешние удостоверения в идентификаторе Microsoft Entra

Подготовка к работе

Эта статья является номером 5 в серии из 10 статей. Мы рекомендуем ознакомиться с статьями по порядку. Перейдите к разделу "Дальнейшие действия ", чтобы просмотреть всю серию.

Управление совместной работой

Вы можете ограничить организации, с которыми пользователи сотрудничают (входящий и исходящий трафик), и кто в вашей организации может приглашать гостей. Большинство организаций позволяют бизнес-подразделениям решать вопросы совместной работы, а также делегировать утверждение и надзор. Например, организации в государственных учреждениях, образованиях и финансах часто не допускают открытого сотрудничества. Функции Microsoft Entra можно использовать для управления совместной работой.

Чтобы управлять доступом к клиенту, разверните одно или несколько следующих решений:

- Параметры внешней совместной работы — ограничение доменов электронной почты, в которые отправляются приглашения

- Перекрестные параметры доступа к клиенту — управление доступом к приложению гостями по пользователю, группе или клиенту (входящий трафик). Управление внешним клиентом Microsoft Entra и доступом к приложениям для пользователей (исходящий трафик).

- Подключение организации — определите, какие организации могут запрашивать пакеты доступа в службе управления правами

Определение партнеров для совместной работы

При необходимости задокументируйте организации, с которыми вы работаете, и домены пользователей организации. Ограничения на основе домена могут быть непрактическими. Один партнер совместной работы может иметь несколько доменов, и партнер может добавлять домены. Например, партнер с несколькими бизнес-подразделениями с отдельными доменами может добавлять дополнительные домены при настройке синхронизации.

Если пользователи используют Microsoft Entra B2B, вы можете обнаружить внешние клиенты Microsoft Entra, с которыми они сотрудничают, с журналами входа, PowerShell или книгой. Подробнее:

Вы можете включить будущую совместную работу с помощью следующих возможностей:

- Внешние организации — наиболее инклюзивное

- Внешние организации, но не отрицаемые организации

- Конкретные внешние организации — наиболее строгие

Примечание.

Если параметры совместной работы являются очень строгими, пользователи могут выйти за пределы платформы совместной работы. Мы рекомендуем включить широкую совместную работу, которую позволяют ваши требования к безопасности.

Ограничения на один домен могут препятствовать авторизованной совместной работе с организациями, имеющими другие, несвязанные домены. Например, начальная точка контакта с Contoso может быть сотрудником на основе США с адресом электронной почты с доменом .com . Однако если вы разрешаете .com только домен, можно опустить канадских сотрудников, имеющих .ca домен.

Вы можете разрешить определенным партнерам по совместной работе подмножество пользователей. Например, университет может ограничить учетные записи учащихся доступом к внешним клиентам, но может позволить преподавателям сотрудничать с внешними организациями.

Список разрешений и список блокировок с параметрами внешней совместной работы

Список разрешений или список блокировок можно использовать для организаций. Вы можете использовать список разрешений или блок-список, а не оба.

- Allowlist — ограничить совместную работу списком доменов. Другие домены находятся в списке блокировок.

- Список блокировок— разрешить совместную работу с доменами, а не в списке блокировок

Дополнительные сведения: разрешение или блокировка приглашений пользователям B2B из определенных организаций

Внимание

Списки разрешений и списки блокировок не применяются к пользователям в каталоге. По умолчанию они не применяются к OneDrive для бизнеса и спискам разрешений SharePoint, а эти списки являются отдельными. Однако вы можете включить интеграцию SharePoint-OneDrive B2B.

Некоторые организации имеют список блокировок доменов недопустимых субъектов от управляемого поставщика безопасности. Например, если организация работает с Contoso и использует .com домен, не связанная организация может использовать .org домен и пытаться фишинговую атаку.

Параметры доступа между клиентами

Вы можете контролировать входящий и исходящий доступ с помощью параметров доступа между клиентами. Кроме того, можно доверять многофакторной проверке подлинности, соответствующим устройствам и утверждениям microsoft Entra hybrid joined device (HAAJD) из внешних клиентов Microsoft Entra. При настройке политики организации она применяется к клиенту Microsoft Entra и применяется к пользователям в этом клиенте независимо от суффикса домена.

Вы можете включить совместную работу в облаках Майкрософт, например Microsoft Azure, управляемых 21Vianet или Azure для государственных организаций. Определите, находятся ли партнеры по совместной работе в другом microsoft Cloud.

Подробнее:

- Microsoft Azure, управляемый 21Vianet

- руководство разработчика Azure для государственных организаций

- Настройте параметры Microsoft Cloud для совместной работы B2B (предварительная версия).

Вы можете разрешить входящий доступ к определенным клиентам (allowlist) и задать политику по умолчанию для блокировки доступа. Затем создайте политики организации, которые разрешают доступ по пользователю, группе или приложению.

Вы можете заблокировать доступ к клиентам (блок-списку). Задайте для политики по умолчанию значение Allow и создайте политики организации, которые блокируют доступ к некоторым клиентам.

Примечание.

Параметры доступа между клиентами, входящий доступ не предотвращает отправку приглашений пользователям и не препятствует их активации. Однако он управляет доступом к приложению и выдает ли маркер гостевой пользователю. Если гость может активировать приглашение, политика блокирует доступ к приложению.

Чтобы управлять доступом к внешним организациям, настройте политики исходящего доступа аналогично входящего доступа: список разрешений и список блокировок. Настройте политики по умолчанию и организации.

Дополнительные сведения. Настройка параметров доступа между клиентами для совместной работы B2B

Примечание.

Параметры доступа между клиентами Microsoft Entra применяются к клиентам Microsoft Entra. Чтобы управлять доступом для партнеров, не использующих идентификатор Microsoft Entra, используйте параметры внешней совместной работы.

Управление правами и подключенные организации

Используйте управление правами, чтобы обеспечить автоматическое управление жизненным циклом гостевого жизненного цикла. Создайте пакеты доступа и опубликуйте их внешним пользователям или подключенным организациям, которые поддерживают клиенты Microsoft Entra и другие домены. При создании пакета доступа ограничьте доступ к подключенным организациям.

Дополнительные сведения. Что такое управление правами?

Управление доступом внешних пользователей

Чтобы начать совместную работу, пригласите или включите партнера для доступа к ресурсам. Пользователи получают доступ по следующим ресурсам:

- Активация приглашения службы совместной работы Microsoft Entra B2B

- Самостоятельная регистрация

- Запрос доступа к пакету доступа в управлении правами

При включении Microsoft Entra B2B можно пригласить гостевых пользователей со ссылками и приглашениями по электронной почте. Для самостоятельной регистрации и публикации пакетов доступа на портале My Access требуется дополнительная настройка.

Примечание.

Самостоятельная регистрация не применяет список разрешений или список блокировок во внешних параметрах совместной работы. Вместо этого используйте параметры доступа между клиентами. Списки разрешений и списки блокировок можно интегрировать с самостоятельной регистрации с помощью пользовательских соединителей API. См. раздел " Добавление соединителя API" в поток пользователя.

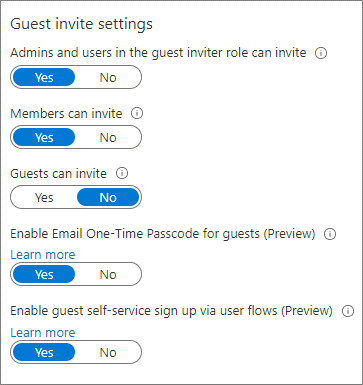

Приглашения гостевых пользователей

Вы можете определить, у кого будет возможность приглашать гостевых пользователей для работы с вашими ресурсами.

- Наиболее строгие: разрешить только администраторов и пользователей с ролью гостевого пригласителя

- См. раздел " Настройка параметров внешней совместной работы"

- Если требования к безопасности разрешены, разрешить всем участникам UserType приглашать гостей

- Определение возможности гостевого пользователя UserType приглашать гостей

Гостевой — это учетная запись пользователя Microsoft Entra B2B по умолчанию

Сведения о внешнем пользователе

Используйте управление правами Microsoft Entra для настройки вопросов, ответ на которые отвечают внешние пользователи. Вопросы, как представляется, утверждают, чтобы помочь им принять решение. Можно настроить наборы вопросов для каждой политики пакетов доступа, поэтому утверждающие имеют соответствующую информацию для доступа, которую они утверждают. Например, попросите поставщиков указать номер контракта поставщика.

Дополнительные сведения. Изменение параметров сведений об утверждении и запросе для пакета доступа в управлении правами

Если вы используете портал самообслуживания, используйте соединители API для сбора атрибутов пользователей во время регистрации. Используйте атрибуты для назначения доступа. Вы можете создать настраиваемые атрибуты на портале Azure и использовать их в потоке самообслуживания пользователей для самостоятельной регистрации. Чтение и запись этих атрибутов с помощью API Microsoft Graph.

Подробнее:

- Использование соединителей API для настройки и усовершенствования процессов самостоятельной регистрации пользователей

- Управление Azure AD B2C с помощью Microsoft Graph

Устранение неполадок активации приглашений пользователям Microsoft Entra

Приглашенные гостевые пользователи из партнера по совместной работе могут иметь проблемы с активацией приглашения. См. следующий список для устранения рисков.

- Домен пользователя не включен в список разрешений

- Ограничения домашнего клиента партнера предотвращают внешнюю совместную работу

- Пользователь не входит в клиент Microsoft Entra партнера. Например, пользователи в contoso.com находятся в Active Directory.

- Они могут активировать приглашения с помощью одноразового пароля электронной почты (OTP)

- См. активация приглашения на приглашение для совместной работы Microsoft Entra B2B

Доступ внешних пользователей

Как правило, есть ресурсы, которые можно поделиться с внешними пользователями, и некоторые из них нельзя. Вы можете контролировать доступ внешних пользователей.

Дополнительные сведения. Управление внешним доступом с помощью управления правами

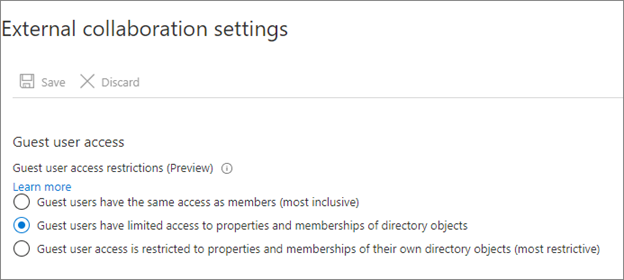

По умолчанию гостевые пользователи видят сведения и атрибуты о членах клиента и других партнерах, включая членство в группах. Рассмотрите возможность ограничения доступа внешних пользователей к этой информации.

Рекомендуется использовать следующие ограничения гостевых пользователей:

- Ограничение гостевого доступа к группам просмотра и другим свойствам в каталоге

- Использование параметров внешней совместной работы для ограничения гостей из групп чтения, которые они не являются членами

- Блокировка доступа к приложениям только для сотрудников

- Создание политики условного доступа для блокировки доступа к интегрированным приложениям Microsoft Entra для не гостевых пользователей

- Блокировать доступ к портал Azure

- Вы можете сделать необходимые исключения

- Создайте политику условного доступа со всеми гостевыми и внешними пользователями. Реализуйте политику для блокировки доступа.

Дополнительные сведения: условный доступ: облачные приложения, действия и контекст проверки подлинности

Удаление пользователей, которым не нужен доступ

Создайте процесс для проверки и удаления пользователей, которым не нужен доступ. Включите внешних пользователей в клиент в качестве гостей и пользователей с учетными записями участников.

Дополнительные сведения. Использование Управление идентификацией Microsoft Entra для просмотра и удаления внешних пользователей, у которых больше нет доступа к ресурсам

Некоторые организации добавляют внешних пользователей в качестве участников (поставщиков, партнеров и подрядчиков). Назначьте атрибут или имя пользователя:

- Поставщики — v-alias@contoso.com

- Партнеры — p-alias@contoso.com

- Подрядчики - c-alias@contoso.com

Оцените внешних пользователей с учетными записями участников, чтобы определить доступ. У вас могут быть гостевые пользователи, не приглашенные через управление правами или Microsoft Entra B2B.

Чтобы найти этих пользователей, выполните указанные ниже действия.

- Использование Управление идентификацией Microsoft Entra для проверки и удаления внешних пользователей, у которых больше нет доступа к ресурсам

- Использование примера скрипта PowerShell для access-reviews-samples/ExternalIdentityUse/

Переход текущих внешних пользователей на Microsoft Entra B2B

Если вы не используете Microsoft Entra B2B, скорее всего, у вас есть пользователи, не являющиеся сотрудниками в вашем клиенте. Мы рекомендуем перенести эти учетные записи в учетные записи внешних пользователей Microsoft Entra B2B, а затем изменить их UserType на Guest. Используйте идентификатор Microsoft Entra и Microsoft 365 для обработки внешних пользователей.

Включить или исключить:

- Гостевые пользователи в политиках условного доступа

- Гостевые пользователи в пакетах доступа и проверках доступа

- Внешний доступ к Microsoft Teams, SharePoint и другим ресурсам

Эти внутренние пользователи можно перенести при сохранении текущего доступа, имени участника-пользователя (UPN) и членства в группах.

Lear more: пригласить внешних пользователей в совместную работу B2B

Методы совместной работы с выводом из эксплуатации

Чтобы завершить переход к управляемой совместной работе, удалите нежелательные методы совместной работы. Вывод из эксплуатации основан на уровне контроля для совместной работы и состояния безопасности. См. сведения о том, как определить состояние безопасности для внешнего доступа.

Приглашение Microsoft Teams

По умолчанию Teams разрешает внешний доступ. Организация может взаимодействовать с внешними доменами. Чтобы ограничить или разрешить домены для Teams, используйте Центр администрирования Teams.

Общий доступ через SharePoint и OneDrive

Общий доступ через SharePoint и OneDrive добавляет пользователей, не входящих в процесс управления правами.

- Защита внешнего доступа к Microsoft Teams, SharePoint и OneDrive для бизнеса

- Блокировка использования OneDrive из Office

Электронные документы и метки конфиденциальности

Пользователи отправляют документы внешним пользователям по электронной почте. Метки конфиденциальности можно использовать для ограничения и шифрования доступа к документам.

См. сведения о метках конфиденциальности.

Неразрешенные средства совместной работы

Некоторые пользователи, скорее всего, используют Google Docs, Dropbox, Slack или Zoom. Вы можете заблокировать использование этих средств из корпоративной сети на уровне брандмауэра и с помощью управления мобильными приложениями для устройств, управляемых организацией. Однако это действие блокирует санкционированные экземпляры и не блокирует доступ с неуправляемых устройств. Блокировать инструменты, которые вы не хотите, и создавать политики для неуправляемого использования.

Дополнительные сведения об управлении приложениями см. в следующем разделе:

Следующие шаги

Используйте следующую серию статей, чтобы узнать о защите внешнего доступа к ресурсам. Рекомендуется следовать указанному заказу.

Определение состояния безопасности для внешнего доступа с помощью идентификатора Microsoft Entra

Обнаружение текущего состояния внешней совместной работы в организации

Безопасный внешний доступ с помощью групп в идентификаторе Microsoft Entra и Microsoft 365

Переход к управляемой совместной работе с Microsoft Entra B2B ( вы здесь)

Управление внешним доступом с помощью управления правами Microsoft Entra

Управление внешним доступом к ресурсам с помощью политик условного доступа

Преобразование локальных гостевых учетных записей в гостевые учетные записи Microsoft Entra B2B

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру