Устойчивый интерфейс пользователей с помощью Azure AD B2C

Процесс регистрации и входа в систему для пользователей состоит из следующих элементов:

- Интерфейсы, с которыми взаимодействует пользователь, например CSS, HTML и JavaScript

- Пользовательские потоки и настраиваемые политики, например регистрация, вход и изменение профиля

- Поставщики удостоверений (поставщики удостоверений) для приложения, такие как имя пользователя или пароль локальной учетной записи, Microsoft Outlook, Facebook и Google

Поток пользователя и настраиваемая политика

Чтобы помочь вам настроить наиболее распространенные задачи идентификации, Azure AD B2C предоставляет встроенные настраиваемые потоки пользователей. Вы также можете создавать собственные пользовательские политики , которые обеспечивают максимальную гибкость. Однако мы рекомендуем использовать пользовательские политики для решения сложных сценариев.

Выбор потока пользователя или настраиваемой политики

Выберите встроенные потоки пользователей, соответствующие вашим бизнес-требованиям. Таким образом, встроенные потоки Майкрософт можно свести к минимуму тестирование для проверки функциональных, производительности или масштабирования на уровне политики. Однако тестируйте приложения для функциональных возможностей, производительности и масштабирования.

С помощью пользовательских политик убедитесь, что тестирование на уровне политики обеспечивает функциональные, производительность или масштабирование. Проводите тестирование на уровне приложения.

Чтобы узнать больше, можно сравнить потоки пользователей и пользовательские полиции.

Выбор нескольких поставщиков удостоверений

При использовании внешнего поставщика удостоверений, например Facebook, создайте резервный план, если внешний idP недоступен.

Настройка нескольких поставщиков удостоверений

В процессе регистрации внешнего поставщика удостоверений добавьте проверенное утверждение удостоверения, например номер мобильного пользователя или адрес электронной почты. Зафиксируйте утверждения проверки в базовом экземпляре каталога Azure AD B2C. Если внешний идентификатор поставщика удостоверений недоступен, вернитесь к проверенной проверке подлинности и вернитесь к номеру телефона в качестве метода проверки подлинности. Другой вариант — отправить пользователю одноразовый секретный код (OTP) для входа.

Можно создать альтернативные пути проверки подлинности:

- Настройте политику регистрации, чтобы разрешить регистрацию с помощью локальной учетной записи и внешних поставщиков удостоверений.

- Настройте политику профиля, чтобы разрешить пользователям связывать другие удостоверения с учетной записью после входа в систему.

- Уведомите пользователей и разрешите им переключаться на альтернативных поставщиков удостоверений в случае сбоя.

Доступность многофакторной проверки подлинности

Если вы используете телефонную службу для многофакторной проверки подлинности, рассмотрите альтернативный поставщик услуг. Локальный поставщик услуг телефонов может столкнуться с нарушениями работы служб.

Выбор альтернативной многофакторной проверки подлинности

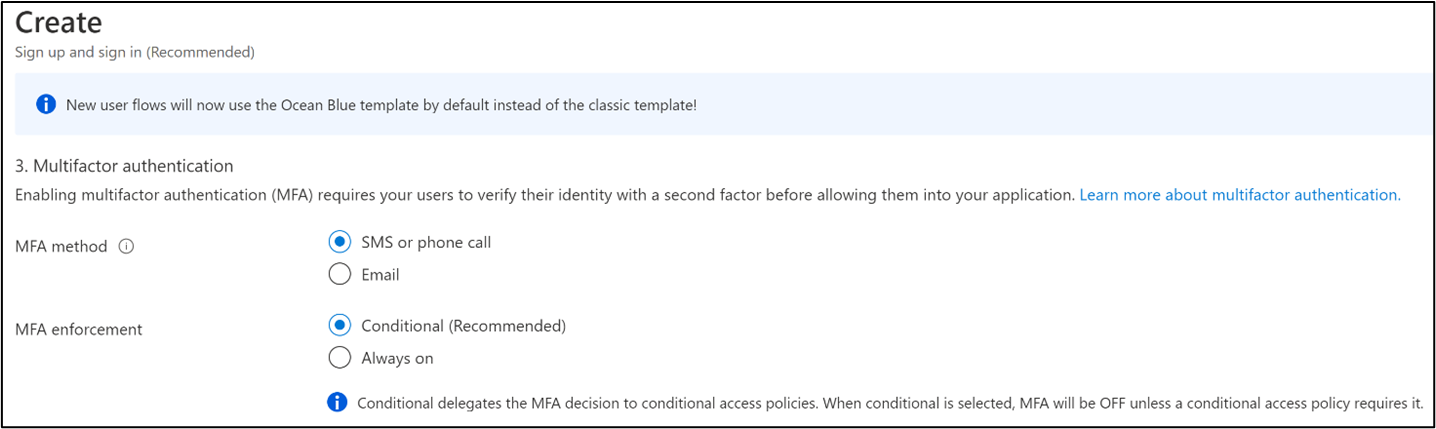

Служба Azure AD B2C имеет поставщик MFA на основе телефонов для доставки одноразовых секретных кодов (OTPs). Это голосовой звонок и текстовое сообщение для предварительно зарегистрированных номеров телефонов пользователя.

При использовании потоков пользователей существует два метода для создания устойчивости:

Изменение конфигурации потока пользователя: во время сбоя в доставке OTP на основе телефона измените метод доставки OTP на электронную почту. Повторно разверните поток пользователя.

Изменение приложений. Для задач идентификации, таких как регистрация и вход, определите два набора потоков пользователей. Настройте первый набор для использования OTP на основе телефонов, а второй — для отправки электронной почты OTP. Во время прерывания доставки OTP на основе телефона переключитесь с первого набора потоков пользователей на второй, оставляя потоки пользователей без изменений.

Если вы используете пользовательские политики, существует четыре метода для создания устойчивости. Список находится в порядке сложности. Повторное развертывание обновленных политик.

Включение выбора пользователей по телефону OTP или OTP электронной почты: предоставление обоих вариантов для самостоятельного выбора пользователей. Не изменяйте политики или приложения.

Динамически переключайтесь между телефоном OTP и OTP электронной почты: собирайте сведения о телефоне и электронной почте при регистрации. Определите пользовательскую политику для условного переключения во время прерывания телефона на электронную почту OTP. Не изменяйте политики или приложения.

Используйте приложение проверки подлинности: обновите пользовательскую политику для использования приложения проверки подлинности. Если MFA является телефоном или otP электронной почты, повторно разверните настраиваемые политики и используйте приложение проверки подлинности.

Примечание.

Пользователи настраивают интеграцию Authenticator во время регистрации.

Вопросы безопасности: если ни один из предыдущих методов не применяется, используйте вопросы безопасности. Эти вопросы предназначены для пользователей во время подключения или редактирования профиля. Ответы хранятся в отдельной базе данных. Этот метод не соответствует требованию MFA к тому, что у вас есть, например, телефон, но это то, что вы знаете.

Сеть доставки содержимого

Сети доставки содержимого (CDN) работают лучше и являются менее дорогими, чем хранилища BLOB-объектов для хранения пользовательского пользовательского пользовательского интерфейса потока. Содержимое веб-страницы передается из географическо распределенной сети высокодоступных серверов.

Периодически тестируйте доступность CDN и производительность распространения содержимого с помощью сквозного сценария и нагрузочного тестирования. Для всплесков из-за рекламных акций или трафика праздников пересмотрите оценки для нагрузочного тестирования.