Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это важно

Начиная с 1 мая 2025 г. Azure AD B2C больше не будет доступен для приобретения для новых клиентов. Дополнительные сведения см. в разделе "Вопросы и ответы".

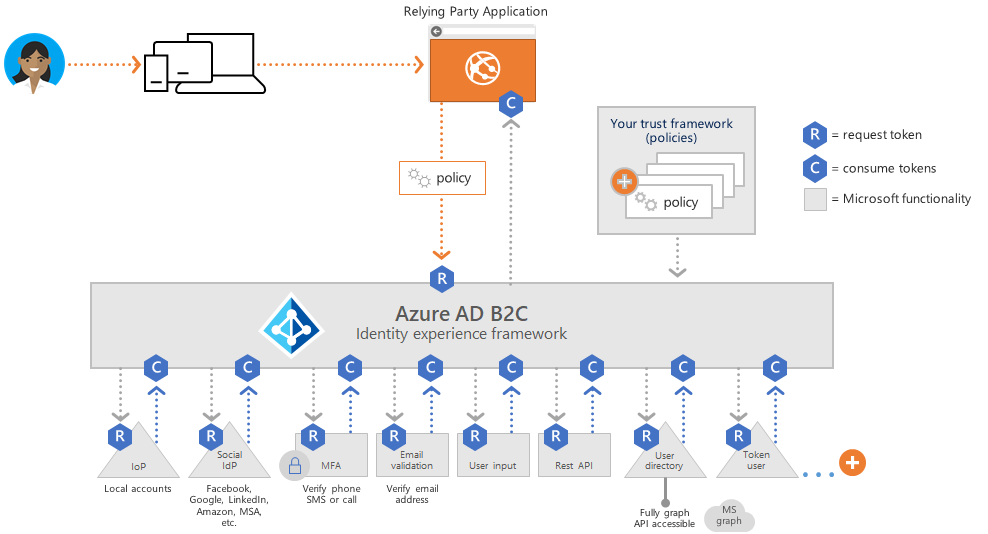

В Azure AD B2C можно определить бизнес-логику, которую пользователи следуют за доступом к приложению. Например, можно определить последовательность шагов, которые пользователи выполняют при входе, регистрации, редактировании профиля или сбросе пароля. После завершения последовательности пользователь получает маркер и получает доступ к приложению.

В Azure AD B2C существует два способа предоставления опыта работы с пользователями удостоверений.

Пользовательские потоки — это предопределенные, встроенные и настраиваемые политики, которые мы предоставляем, чтобы вы могли создавать сценарии регистрации, входа и редактирования политик за несколько минут.

Пользовательские политики позволяют создавать собственные пути пользователей для сложных сценариев работы с идентификацией, которые не поддерживаются потоками пользователей. Azure AD B2C использует пользовательские политики для обеспечения расширяемости.

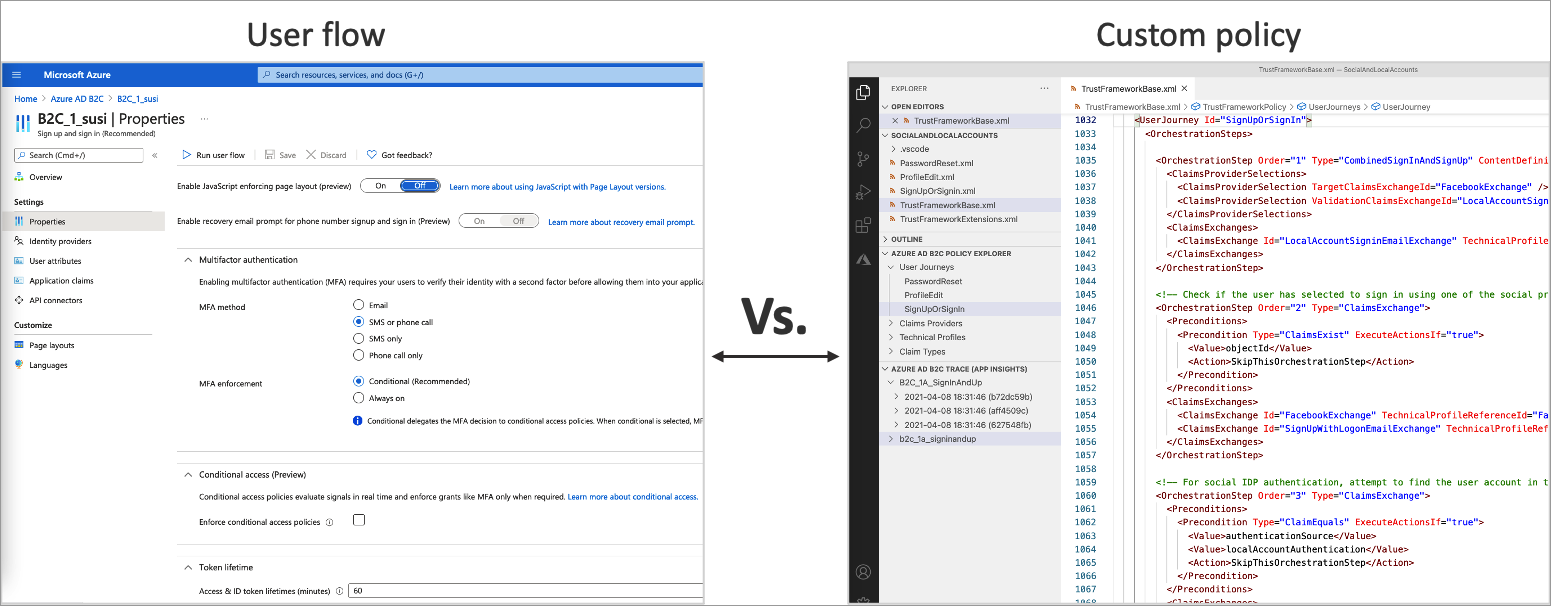

На следующем снимке экрана показан пользовательский интерфейс настроек потока пользователя, а также файлы конфигурации для настройки политики.

В этой статье приводится краткий обзор потоков пользователей и пользовательских политик, а также вы можете решить, какой метод подходит для ваших бизнес-потребностей.

Маршруты пользователей

Чтобы настроить наиболее распространенные задачи идентификации, портал Azure включает несколько предопределенных и настраиваемых политик, называемых потоками пользователей.

Вы можете настроить параметры потока пользователей таким образом, чтобы управлять взаимодействием с идентификацией в ваших приложениях.

- Типы учетных записей, используемые для входа, например социальных учетных записей, таких как Facebook, или локальные учетные записи, использующие адрес электронной почты и пароль для входа

- Атрибуты, собираемые от потребителя, такие как имя, фамилия, почтовый индекс или страна или регион проживания

- Многофакторная проверка подлинности

- Настройка пользовательского интерфейса

- Набор утверждений в маркере, который приложение получает после завершения потока пользователя

- Управление сеансами

- ... и многое другое

Большинство распространенных сценариев идентификации для приложений можно определить и эффективно реализовать с помощью потоков пользователей. Рекомендуется использовать встроенные потоки пользователей, если у вас нет сложных сценариев взаимодействия пользователей, требующих полной гибкости пользовательских политик.

Настраиваемые политики

Пользовательские политики — это файлы конфигурации, определяющие поведение пользовательского интерфейса клиента Azure AD B2C. Хотя потоки пользователей предопределяются на портале Azure AD B2C для наиболее распространенных задач идентификации, пользовательские политики можно полностью изменить разработчиком удостоверений, чтобы выполнить множество различных задач.

Настраиваемая политика полностью настраивается и управляется политикой. Он управляет доверием между сущностями в стандартных протоколах, таких как OpenID Connect, OAuth, SAML. Также несколько нестандартных, например, обмены утверждениями между системами на основе REST API. Платформа создает удобные и понятные интерфейсы с белыми метками.

Настраиваемая политика позволяет создавать пути взаимодействия пользователей с помощью любого сочетания шагов. Рассмотрим пример.

- Федерация с другими поставщиками удостоверений

- Проблемы многофакторной проверки подлинности первой и сторонней стороны

- Сбор входных данных пользователем

- Интеграция с внешними системами с помощью взаимодействия REST API

Каждое путешествие пользователя определяется политикой. Вы можете создать столько или меньше политик, сколько вам нужно, чтобы обеспечить лучший пользовательский интерфейс для вашей организации.

Пользовательская политика определяется несколькими XML-файлами, которые ссылаются друг на друга в иерархической цепочке. XML-элементы определяют схему утверждений, преобразования утверждений, определения контента, поставщики утверждений, технические профили, шаги оркестрации взаимодействия пользователей и другие аспекты взаимодействия с удостоверениями.

Значительная гибкость пользовательских политик наиболее подходит для создания сложных сценариев идентификации. Разработчики, настраивающие пользовательские политики, должны тщательно определять доверенные связи, чтобы включать конечные точки метаданных, точные определения обмена утверждениями и настраивать секреты, ключи и сертификаты, необходимые каждому поставщику удостоверений.

Узнайте больше о настраиваемых политиках в Azure Active Directory B2C.

Сравнение потоков пользователей и пользовательских политик

В следующей таблице приведено подробное сравнение сценариев, которые можно включить с помощью потоков пользователей Azure AD B2C и пользовательских политик.

| Контекст | Маршруты пользователей | Настраиваемые политики |

|---|---|---|

| Целевая аудитория | Все разработчики приложений с опытом идентификации или без нее. | Специалисты по идентификации, системные интеграторы, консультанты и внутренние группы удостоверений. Они удобны с потоками OpenID Connect и понимают поставщиков удостоверений и проверку подлинности на основе утверждений. |

| Метод конфигурации | Портал Azure с понятным пользовательским интерфейсом (UI). | Непосредственное редактирование XML-файлов и отправка на портал Azure. |

| Настройка пользовательского интерфейса |

Полная настройка пользовательского интерфейса , включая HTML, CSS и JavaScript. Поддержка мультилангуажа с пользовательскими строками. |

То же, что и потоки пользователей |

| Настройка атрибутов | Стандартные и настраиваемые атрибуты. | То же, что и потоки пользователей |

| Управление токенами и сеансами | Настройка поведения маркеров и сеансов. | То же, что и потоки пользователей |

| Поставщики удостоверений | Предопределенный локальный или социальный поставщик, например федерация с клиентами Microsoft Entra. | OIDC, OAUTH и SAML, соответствующие стандартам. Проверка подлинности также возможна с помощью интеграции с REST API. |

| Задачи идентификации |

Регистрация или вход через локальные или многочисленные социальные аккаунты. Самостоятельный сброс пароля. Изменение профиля. Многофакторная проверка подлинности. Потоки токенов доступа. |

Выполните те же задачи, что и потоки пользователей с помощью пользовательских поставщиков удостоверений или использования пользовательских областей. Подготовьте учетную запись пользователя в другой системе во время регистрации. Отправьте приветственное письмо с помощью собственного поставщика услуг электронной почты. Используйте хранилище пользователей за пределами Azure AD B2C. Проверьте предоставленные пользователем сведения с помощью доверенной системы с помощью API. |

Интеграция приложений

Вы можете создать множество потоков пользователей или пользовательские политики разных типов в клиенте и использовать их в приложениях по мере необходимости. Потоки пользователей и пользовательские политики можно повторно использовать в приложениях. Эта гибкость позволяет определять и изменять интерфейсы идентификации с минимальными изменениями в коде.

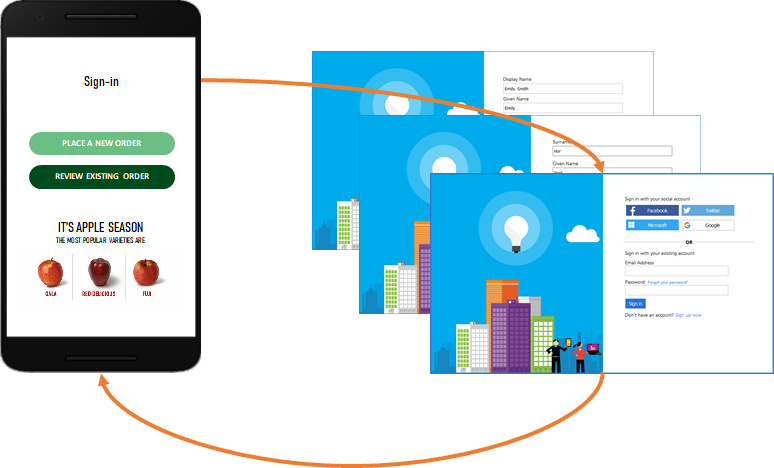

Когда пользователь хочет войти в приложение, приложение инициирует запрос авторизации к пользовательскому потоку или пользовательской конечной точке, предоставленной политикой. Поток пользователя или настраиваемая политика определяет и управляет взаимодействием пользователя. После завершения потока пользователя Azure AD B2C создает маркер, а затем перенаправляет пользователя обратно в приложение.

Несколько приложений могут использовать один и тот же поток пользователя или пользовательскую политику. Одно приложение может использовать несколько потоков пользователей или пользовательских политик.

Например, чтобы войти в приложение, используется пользовательский поток регистрации или входа в систему. После входа пользователя может потребоваться изменить свой профиль. Чтобы изменить профиль, приложение инициирует другой запрос авторизации, на этот раз с помощью потока редактирования профиля пользователя.

Ваше приложение активирует поток пользователей с помощью стандартного HTTP-запроса проверки подлинности, который включает название потока пользователей или пользовательскую политику. Индивидуализированный маркер получен в виде ответа.

Дальнейшие шаги

- Чтобы создать рекомендуемые потоки пользователей, следуйте инструкциям в руководстве по созданию потока пользователя.

- Сведения о версиях потока пользователей в Azure AD B2C.

- Дополнительные сведения о пользовательских политиках Azure AD B2C.