Добавление многофакторной проверки подлинности (MFA) в приложение

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

Многофакторная проверка подлинности (MFA) добавляет уровень безопасности в приложения, требуя, чтобы пользователи предоставили второй метод проверки удостоверения во время регистрации или входа. Внешние клиенты поддерживают два метода проверки подлинности в качестве второго фактора:

- Одноразовый секретный код электронной почты: после входа пользователя с помощью электронной почты и пароля он запрашивает секретный код, отправляемый в сообщение электронной почты. Чтобы разрешить использование одноразовых секретных кодов электронной почты для MFA, задайте для параметра "Электронная почта" метод проверки подлинности локальной учетной записи с паролем. Если вы выберете электронную почту с одноразовым секретным кодом, клиенты, использующие этот метод для первичного входа, не смогут использовать его для вторичной проверки MFA.

- Проверка подлинности на основе SMS: хотя SMS не является вариантом первой факторной проверки подлинности, он доступен в качестве второго фактора для MFA. Пользователям, которые входят в систему с помощью электронной почты и пароля, электронной почты и однократного секретного кода или социальных удостоверений, таких как Google или Facebook, предлагается ввести вторую проверку с помощью SMS. Наш SMS MFA включает автоматические проверки мошенничества. Если мы подозреваем в мошенничестве, мы попросите пользователя завершить CAPTCHA, чтобы подтвердить, что они не робот, прежде чем отправлять SMS-код для проверки.

В этой статье описывается, как применить MFA для клиентов, создав политику условного доступа Microsoft Entra и добавив MFA в поток пользователя регистрации и входа.

Совет

Чтобы попробовать эту функцию, перейдите на демонстрацию продуктов Woodgrove и запустите вариант использования Многофакторной проверки подлинности.

Необходимые компоненты

- Внешний клиент Microsoft Entra.

- Поток регистрации и входа.

- Приложение, зарегистрированное во внешнем клиенте и добавленное в поток регистрации и входа.

- Учетная запись с по крайней мере ролью администратора безопасности для настройки политик условного доступа и MFA.

Создание политики условного доступа

Создайте политику условного доступа в внешнем клиенте, которая запрашивает проверку подлинности пользователей при регистрации или входе в приложение. (Дополнительные сведения см. в разделе Общая политика условного доступа: требуется MFA для всех пользователей.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

Если у вас есть доступ к нескольким клиентам, используйте значок

параметров в верхнем меню, чтобы переключиться на внешний клиент из меню каталогов и подписок.

параметров в верхнем меню, чтобы переключиться на внешний клиент из меню каталогов и подписок.Перейдите к политикам условного доступа>защиты>и выберите "Создать политику".

Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

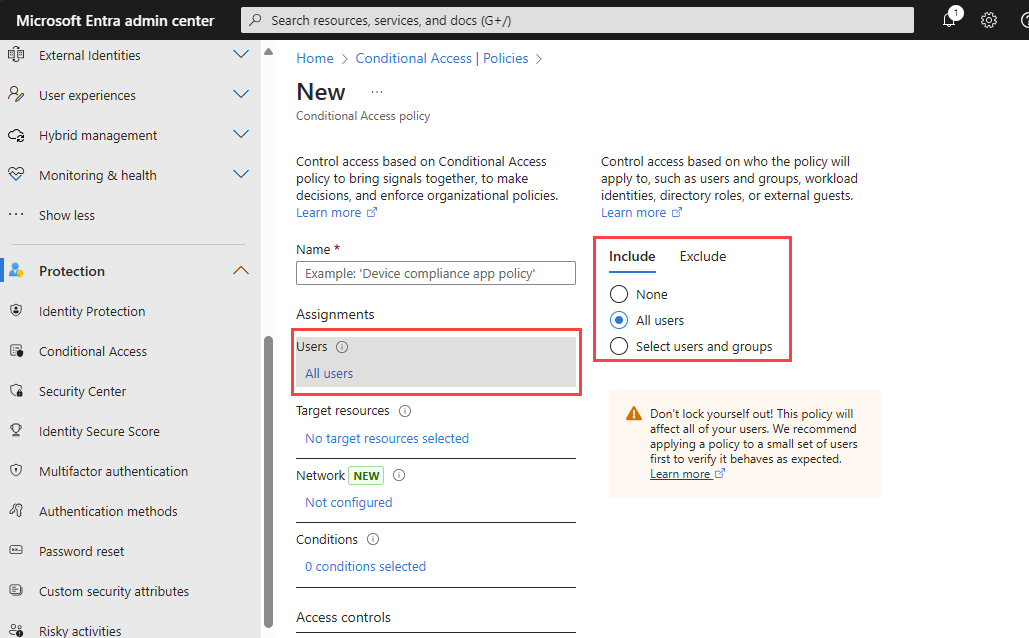

В разделе "Назначения" выберите ссылку в разделе "Пользователи".

a. На вкладке "Включить" выберите "Все пользователи".

b. На вкладке "Исключить " выберите "Пользователи и группы " и выберите учетные записи аварийного доступа или аварийного доступа вашей организации. Затем выберите Выбрать.

Выберите ссылку в разделе "Целевые ресурсы".

a. На вкладке "Включить" выберите один из следующих параметров:

Выберите все облачные приложения.

Выберите приложения и выберите ссылку в разделе "Выбрать". Найдите приложение, выберите его и нажмите кнопку "Выбрать".

b. На вкладке "Исключить " выберите все приложения, которые не требуют многофакторной проверки подлинности.

В разделе "Элементы управления доступом" выберите ссылку в разделе "Предоставление". Выберите "Предоставить доступ", выберите "Требовать многофакторную проверку подлинности" и нажмите кнопку "Выбрать".

Подтвердите параметры и задайте для параметра Включить политику значение Включить.

Нажмите Создать, чтобы создать и включить политику.

Включение однократного секретного кода электронной почты в качестве метода MFA

Включите метод проверки подлинности однократного секретного кода электронной почты во внешнем клиенте для всех пользователей.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

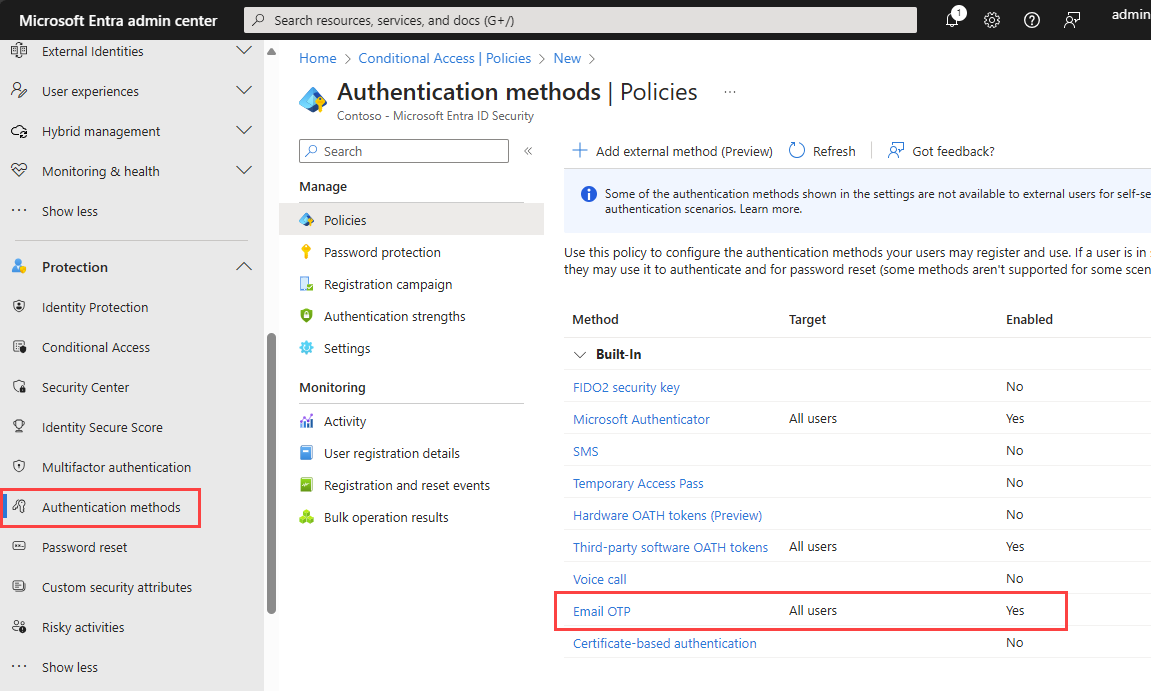

Перейдите к методам проверки подлинности защиты>.

В списке методов выберите "Электронная почта OTP".

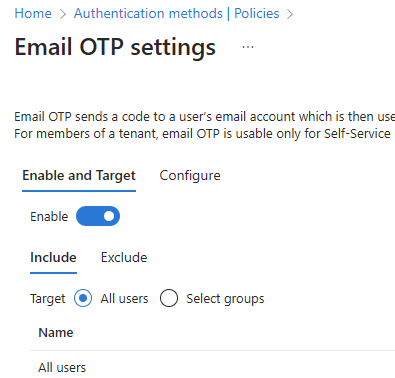

В разделе "Включить" и "Целевой" включите переключатель "Включить".

В разделе "Включить" рядом с "Целевой" выберите "Все пользователи".

Выберите Сохранить.

Включение SMS в качестве метода MFA

Включите метод проверки подлинности SMS во внешнем клиенте для всех пользователей.

Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

Перейдите к методам проверки подлинности защиты>.

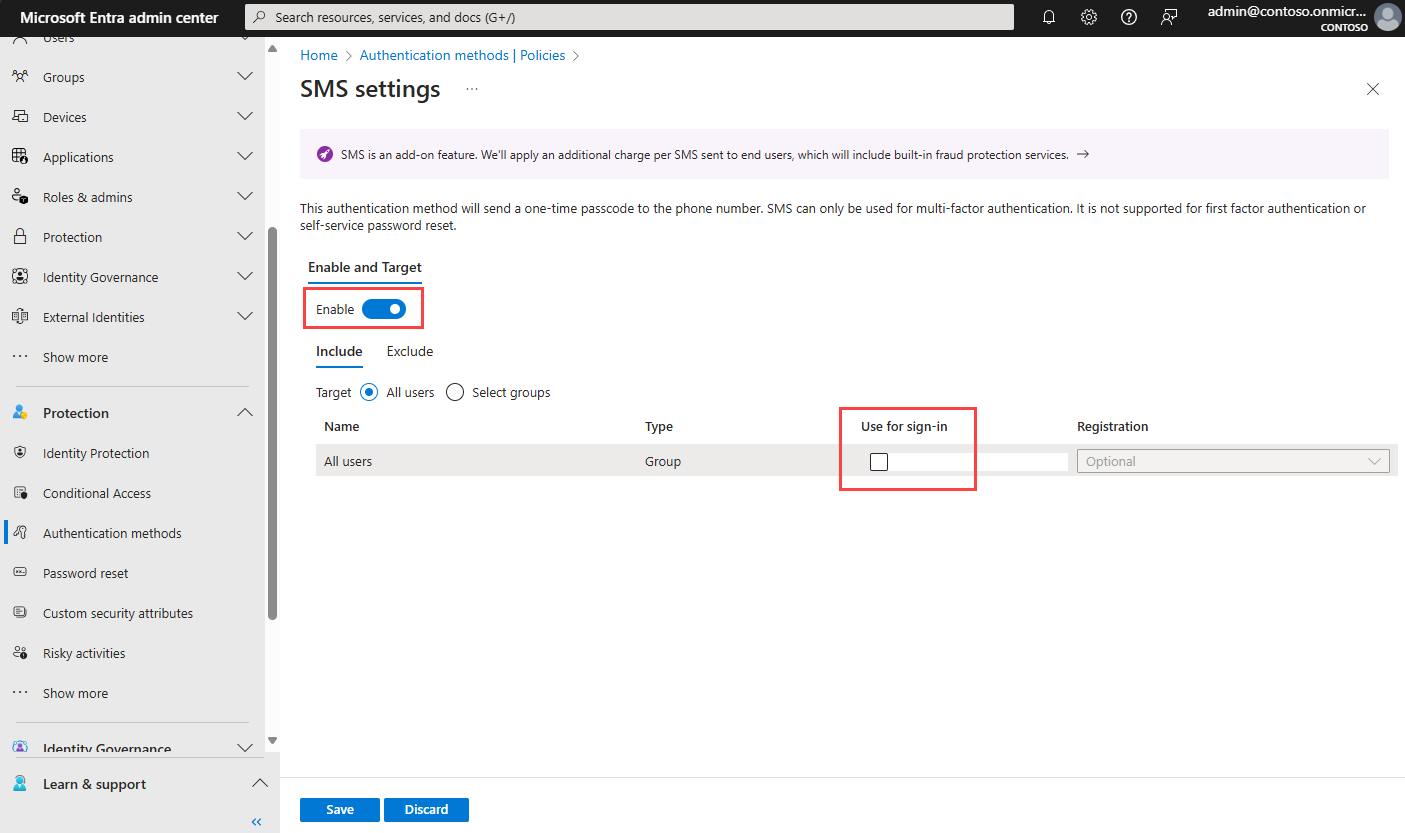

В списке методов выберите SMS.

В разделе "Включить" и "Целевой" включите переключатель "Включить".

В разделе "Включить" рядом с "Целевой" выберите "Все пользователи".

Отключите флажок "Использовать для входа". SMS не поддерживается во внешних клиентах для проверки подлинности первого фактора.

Выберите Сохранить.

Проверка входа

В частном браузере откройте приложение и выберите "Войти". Вам нужно будет указать другой метод проверки подлинности.