Защита удостоверений рабочей нагрузки

Защита идентификации Microsoft Entra могут обнаруживать, исследовать и исправлять удостоверения рабочей нагрузки для защиты приложений и субъектов-служб в дополнение к удостоверениям пользователей.

Удостоверение рабочей нагрузки — это удостоверение , которое позволяет приложению получать доступ к ресурсам, иногда в контексте пользователя. Эти удостоверения рабочей нагрузки отличаются от традиционных учетных записей пользователей, так как они:

- Не удается выполнить многофакторную проверку подлинности.

- Часто нет формального процесса жизненного цикла.

- Необходимо хранить свои учетные данные или секреты где-то.

Эти различия затрудняют управление удостоверениями рабочей нагрузки и подвергают их более высокому риску для компрометации.

Важный

Обнаружения видны только клиентам рабочей нагрузки Premium . Клиенты без удостоверений рабочей нагрузки Premium по-прежнему получают все обнаружения, но отчеты о деталях ограничены.

Заметка

Защита идентификаторов обнаруживает риск для отдельных клиентов, сторонних приложений SaaS и мультитенантных приложений. Управляемые удостоверения в настоящее время не находятся в области.

Необходимые условия

Чтобы использовать риск идентификации рабочей нагрузки, включая новую колонку "Удостоверения рабочей нагрузки рисков" и вкладку "Обнаружение удостоверений рабочей нагрузки" в колонке "Обнаружения рисков" на портале, необходимо иметь следующее.

- Лицензирование удостоверений рабочей нагрузки Premium: вы можете просматривать и получать лицензии в колонке удостоверений рабочей нагрузки.

- Одна из следующих ролей администратора, назначенных

- Администратор безопасности

- Оператор безопасности

- Пользователи средства чтения безопасности, назначенные роли администратора условного доступа, могут создавать политики, использующие риск в качестве условия.

Обнаружение рисков идентификации рабочей нагрузки

Мы обнаруживаем риск для удостоверений рабочей нагрузки в поведении входа и автономных индикаторах компрометации.

| Имя обнаружения | Тип обнаружения | Описание |

|---|---|---|

| Аналитика угроз Microsoft Entra | Автономный | Это обнаружение рисков указывает на некоторые действия, которые соответствуют известным шаблонам атак на основе внутренних и внешних источников аналитики угроз Майкрософт. |

| Подозрительные входы | Автономный | Это обнаружение рисков указывает на свойства или шаблоны входа, которые являются необычными для этого субъекта-службы. Обнаружение узнает о базовом поведении входа в систему для удостоверений рабочей нагрузки в клиенте. Это обнаружение занимает от 2 до 60 дней и возникает, если во время последующего входа отображается одно или несколько неизвестных свойств: IP-адрес / ASN, целевой ресурс, агент пользователя, изменение IP-адреса или не размещенного IP-адреса, страна IP, тип учетных данных. Из-за программного характера входа удостоверений рабочей нагрузки мы предоставляем метку времени для подозрительного действия вместо добавления определенного события входа. Вход, инициируемый после изменения авторизованной конфигурации, может активировать это обнаружение. |

| Администратор подтвердил компрометацию субъекта-службы | Автономный | Это обнаружение указывает, что администратор выбрал параметр "Подтвердить скомпрометирован" в пользовательском интерфейсе удостоверений рабочей нагрузки рисков или с помощью API riskyServicePrincipals. Чтобы узнать, какой администратор подтвердил скомпрометированную учетную запись, проверьте журнал рисков учетной записи (с помощью пользовательского интерфейса или API). |

| Утечка учетных данных | Автономный | Это обнаружение рисков указывает на утечку допустимых учетных данных учетной записи. Эта утечка может возникать, когда кто-то проверяет учетные данные в артефакте общедоступного кода на GitHub или когда учетные данные просочятся через нарушение данных. Когда служба утечки учетных данных Майкрософт получает учетные данные из GitHub, темного веб-сайта, вставки сайтов или других источников, они проверяются на наличие текущих допустимых учетных данных в идентификаторе Microsoft Entra, чтобы найти допустимые совпадения. |

| Вредоносное приложение | Автономный | Это обнаружение объединяет оповещения от защиты идентификаторов и Microsoft Defender для облака приложения, чтобы указать, когда корпорация Майкрософт отключает приложение для нарушения условий обслуживания. Рекомендуется проводить исследование приложения. Примечание. Эти приложения отображаются DisabledDueToViolationOfServicesAgreement в свойстве disabledByMicrosoftStatus связанных типов ресурсов приложения и субъекта-службы в Microsoft Graph. Чтобы предотвратить создание экземпляров в организации в будущем, вы не сможете удалить эти объекты. |

| Подозрительное приложение | Автономный | Это обнаружение означает, что защита идентификаторов или Microsoft Defender для облака приложения определили приложение, которое может нарушать условия обслуживания, но не отключило его. Рекомендуется проводить исследование приложения. |

| Аномальное действие субъекта-службы | Автономный | Эта схема обнаружения рисков обычно использует поведение субъекта-службы администрирования в идентификаторе Microsoft Entra ID и обнаруживает аномальные шаблоны поведения, такие как подозрительные изменения в каталоге. Обнаружение активируется для субъекта-службы администрирования, внося изменения или измененный объект. |

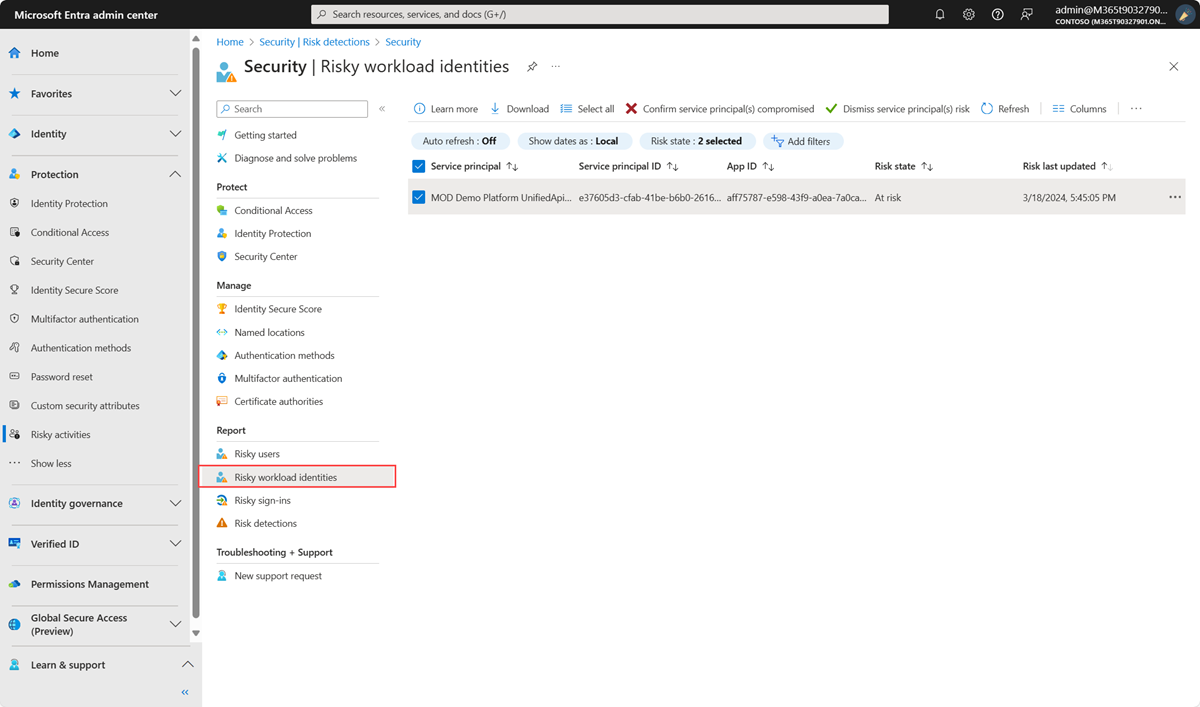

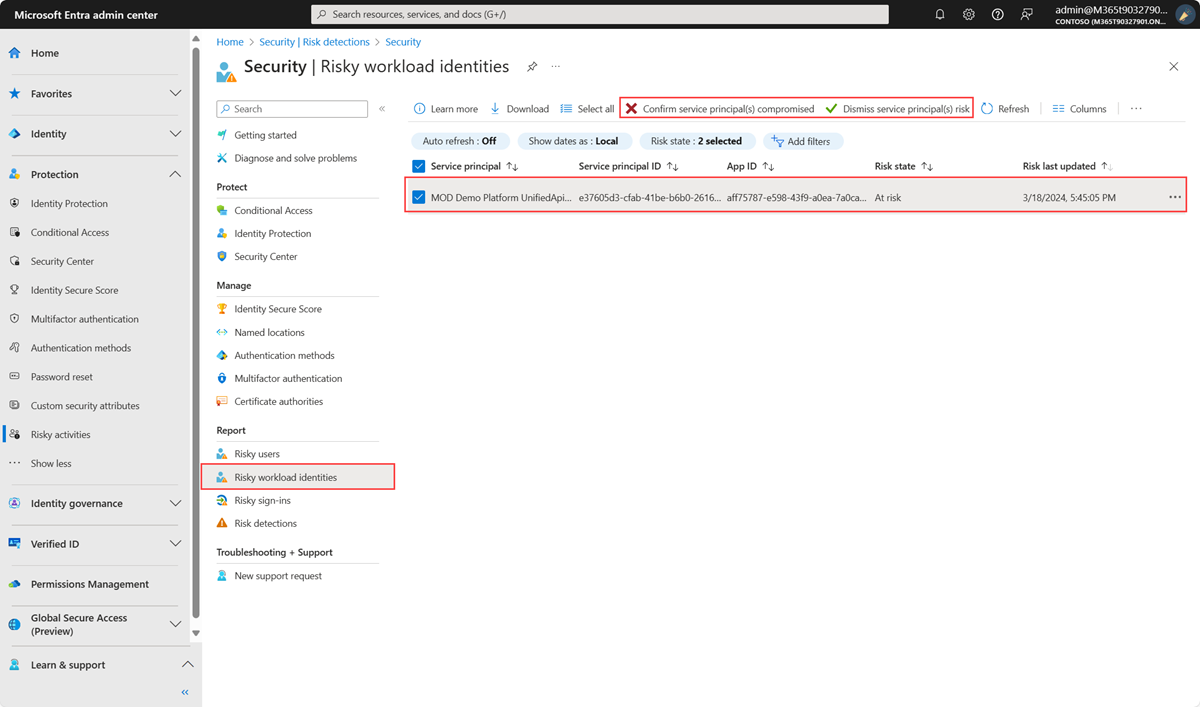

Определение удостоверений рискованных рабочих нагрузок

Организации могут найти удостоверения рабочей нагрузки, помеченные для риска в одном из двух расположений:

- Войдите в Центр администрирования Microsoft Entra как минимум средство чтения безопасности.

- Перейдите к удостоверениям рабочей нагрузки защиты удостоверений защиты>>идентификации.

API Microsoft Graph

Вы также можете запрашивать удостоверения рабочих нагрузок с помощью API Microsoft Graph. В API защиты идентификаторов есть две новые коллекции.

riskyServicePrincipalsservicePrincipalRiskDetections

Экспорт данных риска

Организации могут экспортировать данные, настроив параметры диагностики в идентификаторе Microsoft Entra, чтобы отправлять данные риска в рабочую область Log Analytics, архивировать данные в учетную запись хранения, передавать их в концентратор событий или отправлять их в решение SIEM.

Принудительное применение элементов управления доступом с помощью условного доступа на основе рисков

С помощью условного доступа для удостоверений рабочей нагрузки можно заблокировать доступ для определенных учетных записей, которые вы выбираете, когда защита идентификаторов помечает их как "под угрозой". Политику можно применить к субъектам-службам с одним клиентом, зарегистрированным в клиенте. Сторонние приложения SaaS, мультитенантные приложения и управляемые удостоверения выходят из области.

Для повышения безопасности и устойчивости удостоверений рабочей нагрузки для удостоверений непрерывного доступа (CAE) для удостоверений рабочей нагрузки — это мощный инструмент, который обеспечивает мгновенное применение политик условного доступа и любые обнаруженные сигналы риска. Удостоверения сторонних рабочих нагрузок с поддержкой CAE, обращающиеся к сторонним ресурсам, оснащены 24 часами маркеров длительной жизни (LLT), которые подвергаются непрерывным проверкам безопасности. Сведения о настройке клиентов удостоверений рабочей нагрузки для ЦС и актуальной области функций см. в документации по ЦС ЦС для удостоверений рабочей нагрузки.

Изучение удостоверений рискованных рабочих нагрузок

Защита идентификаторов предоставляет организациям два отчета, которые они могут использовать для изучения риска идентификации рабочей нагрузки. Эти отчеты представляют собой удостоверений рабочих нагрузок рисков и обнаружения рисков для удостоверений рабочей нагрузки. Все отчеты позволяют загружать события в . Формат CSV для дальнейшего анализа.

Некоторые ключевые вопросы, которые необходимо ответить во время исследования, включают:

- Отображаются ли учетные записи о подозрительном действии входа?

- Были ли несанкционированные изменения учетных данных?

- Были ли подозрительные изменения конфигурации учетных записей?

- Приобрела ли учетная запись несанкционированные роли приложения?

Руководство по операциям безопасности Microsoft Entra для приложений содержит подробные рекомендации по указанным выше областям исследования.

После того как вы определите, скомпрометировано ли удостоверение рабочей нагрузки, опустите риск учетной записи или подтвердите, что учетная запись скомпрометирована в отчете о удостоверениях рабочей нагрузки рискованно. Вы также можете выбрать "Отключить субъект-службу", если вы хотите заблокировать учетную запись от дальнейших входов.

Устранение удостоверений рискованных рабочих нагрузок

- Учетные данные инвентаризации, назначенные удостоверению опасной рабочей нагрузки, будь то для субъекта-службы или объектов приложения.

- Добавьте новые учетные данные. Корпорация Майкрософт рекомендует использовать сертификаты x509.

- Удалите скомпрометированные учетные данные. Если вы считаете, что учетная запись находится под угрозой, рекомендуется удалить все существующие учетные данные.

- Исправьте все секреты Azure KeyVault, к которым субъект-служба имеет доступ, сменив их.

Microsoft Entra Toolkit — это модуль PowerShell, который поможет вам выполнить некоторые из этих действий.