Настройка и включение политик риска

В условном доступе Microsoft Entra можно настроить два типа политик риска. Эти политики можно использовать для автоматизации реагирования на риски, позволяющие пользователям самостоятельно устранять риски при обнаружении риска:

Выбор приемлемых уровней риска

Организации должны решить уровень риска, который они хотят требовать контроля доступа для балансировки взаимодействия с пользователем и безопасности.

При выборе применения контроля доступа на уровне высокого риска снижается количество срабатываний политики и минимизация трений для пользователей. Однако он исключает из политики низкие и средние риски, которые могут не блокировать злоумышленника от использования скомпрометированного удостоверения. Выбор уровня низкого риска, чтобы требовать контроля доступа, вводит больше прерываний пользователей.

Настроенные надежные сетевые расположения используются Защита идентификации Microsoft Entra в некоторых обнаружениях рисков для уменьшения ложных срабатываний.

Следующие конфигурации политики включают управление сеансом частоты входа, требующее повторной проверки подлинности для рискованных пользователей и входа.

Рекомендация Майкрософт

Корпорация Майкрософт рекомендует использовать следующие конфигурации политик риска для защиты организации:

- Политика риска пользователей

- Требовать изменения безопасного пароля, если уровень риска пользователя является высоким. Многофакторная проверка подлинности Microsoft Entra требуется, прежде чем пользователь сможет создать новый пароль с обратной записью паролей, чтобы устранить их риск.

- Политика риска входа

- Требовать многофакторную проверку подлинности Microsoft Entra, если уровень риска входа — средний или высокий, что позволяет пользователям доказать, что это они с помощью одного из зарегистрированных методов проверки подлинности, исправляя риск входа.

Требование контроля доступа при низком уровне риска вызывает больше трений и прерываний пользователей, чем средний или высокий. Выбор блокировки доступа, а не разрешение параметров самостоятельного исправления, таких как безопасное изменение пароля и многофакторная проверка подлинности, влияет на пользователей и администраторов еще больше. Взвесьте эти варианты при настройке политик.

Исправление риска

Организации могут предпочесть блокировку доступа при обнаружении риска. Блокировка иногда запрещает полномочным пользователям выполнять нужные им действия. Лучшее решение заключается в настройке политик условного доступа на основе рисков пользователя и входа, позволяющих пользователям самостоятельно устранять проблемы.

Предупреждение

Пользователи должны зарегистрировать многофакторную проверку подлинности Microsoft Entra, прежде чем столкнуться с ситуацией, требующей исправления. Для гибридных пользователей, синхронизированных из локальной среды, необходимо включить обратную запись паролей. Незарегистрированные пользователи будут заблокированы. Для них потребуется вмешательство администратора.

Изменение пароля (я знаю свой пароль и хочу изменить его на что-то новое) за пределами потока исправления политик пользователей рискованного пользователя не соответствует требованию для безопасного изменения пароля.

Включение политик

Организации могут развертывать политики на основе рисков в условном доступе, выполнив следующие действия или использовать шаблоны условного доступа.

Перед включением этих политик организациями следует принять меры по изучению и устранению любых активных рисков.

Исключения политик

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

- Аварийный доступ или учетные записи с разрывом, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

- Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные субъектами-службами, не будут блокироваться политиками условного доступа, применяемыми к пользователям. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, нацеленные на субъекты-службы.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями.

Политика риска пользователей в условном доступе

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к условному доступу к защите>.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе "Облачные приложения" или "Включить">выберите "Все ресурсы" (прежнее название — "Все облачные приложения").

- В разделе Условия>Риск пользователя задайте для параметра Настроить значение Да.

- В разделе Настройте уровни риска пользователей, необходимые для применения политики выберите Высокий. Это руководство основано на рекомендациях Майкрософт и может отличаться для каждой организации.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ.

- Выберите "Требовать силу проверки подлинности", а затем выберите встроенную силу многофакторной проверки подлинности из списка.

- Выберите " Требовать изменение пароля".

- Выберите Выбрать.

- В разделе Сеанс.

- Выберите Частота входа.

- Убедитесь, что выбрано Каждый раз.

- Выберите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Сценарии без пароля

Для организаций, использующих методы проверки подлинности без пароля, внесите следующие изменения:

Обновление политики риска пользователей без пароля

- В разделе "Пользователи":

- Включите, выберите "Пользователи и группы" и нацельте пользователей без пароля.

- В разделе "Элементы управления доступом" блокировка> доступа для пользователей без пароля.

Совет

При развертывании методов без пароля может потребоваться два политика.

- Тот, который позволяет самостоятельно исправить для тех, кто не использует методы без пароля.

- Другой, который блокирует без пароля пользователей с высоким риском.

Исправление и разблокировка риска пользователя без пароля

- Требовать исследования администратора и исправления любого риска.

- Разблокируйте пользователя.

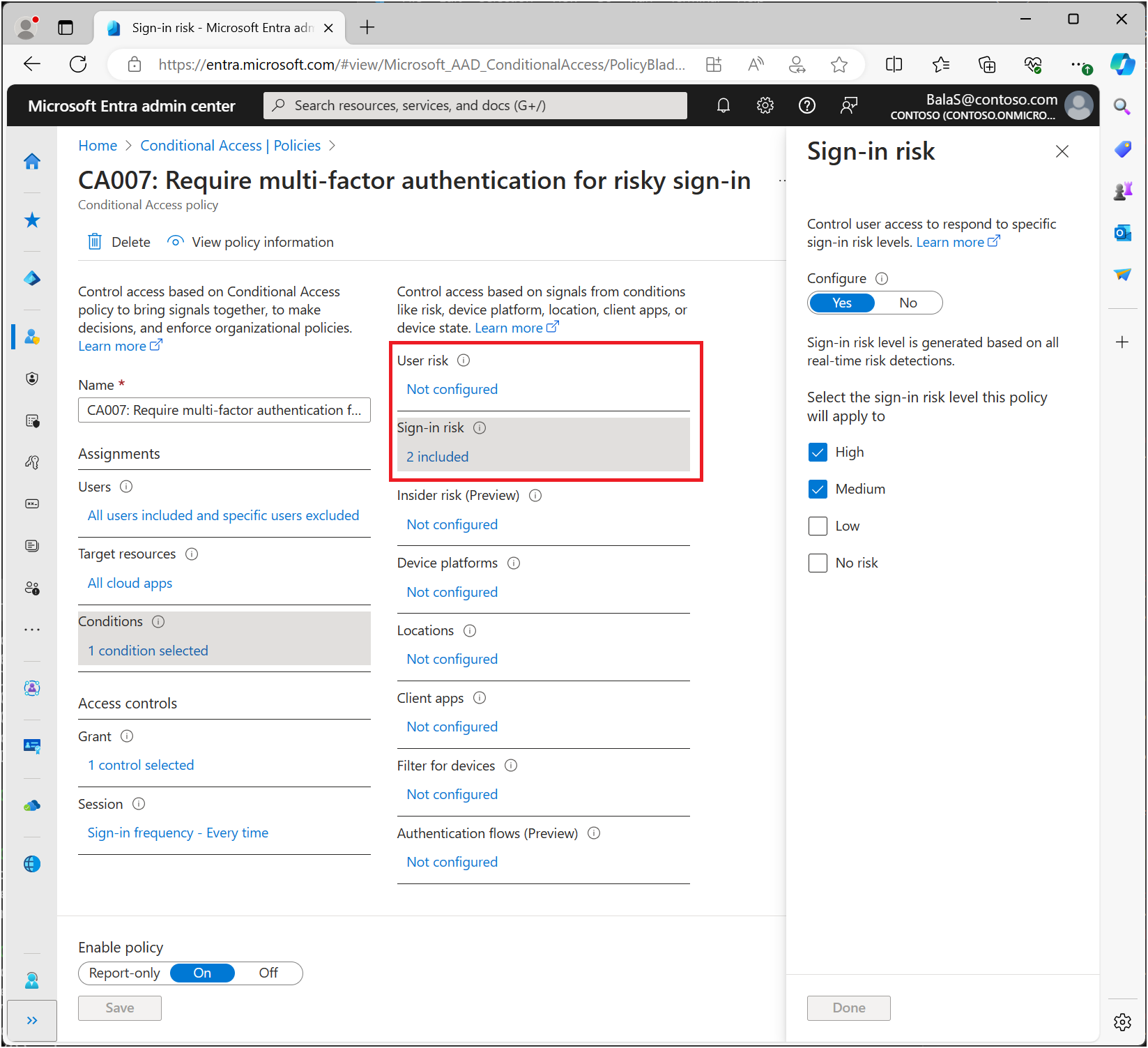

Политика риска входа в условном доступе

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к условному доступу к защите>.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе "Облачные приложения" или "Включить">выберите "Все ресурсы" (прежнее название — "Все облачные приложения").

- В разделе Условия>Риск при входе задайте для параметра Настроить значение Да.

- В разделе "Выбор уровня риска входа" эта политика будет применяться, выберите "Высокий " и "Средний". Это руководство основано на рекомендациях Майкрософт и может отличаться для каждой организации.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ.

- Выберите "Требовать силу проверки подлинности", а затем выберите встроенную силу многофакторной проверки подлинности из списка.

- Выберите Выбрать.

- В разделе Сеанс.

- Выберите Частота входа.

- Убедитесь, что выбрано Каждый раз.

- Выберите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Сценарии без пароля

Для организаций, использующих методы проверки подлинности без пароля, внесите следующие изменения:

Обновление политики риска без пароля

- В разделе "Пользователи":

- Включите, выберите "Пользователи и группы" и нацельте пользователей без пароля.

- В разделе "Выбор уровня риска входа" эта политика будет применяться, выберите "Высокий".

- В разделе "Элементы управления доступом" блокировка> доступа для пользователей без пароля.

Совет

При развертывании методов без пароля может потребоваться два политика.

- Тот, который позволяет самостоятельно исправить для тех, кто не использует методы без пароля.

- Другой, который блокирует без пароля пользователей с высоким риском.

Исправление и разблокирование риска входа без пароля

- Требовать исследования администратора и исправления любого риска.

- Разблокируйте пользователя.

Перенос политик риска в условный доступ

Если в Защита идентификации Microsoft Entra включены устаревшие политики рисков, необходимо запланировать их перенос в условный доступ:

Предупреждение

Устаревшие политики рисков, настроенные в Защита идентификации Microsoft Entra, будут прекращены 1 октября 2026 года.

Миграция на условный доступ

- Создайте эквивалентные политики на основе рисков пользователей и войдите в режим условного доступа в режиме только для отчетов. Вы можете создать политику с помощью предыдущих шагов или использовать шаблоны условного доступа на основе рекомендаций Майкрософт и требований организации.

- После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

- Отключите старые политики риска в защите идентификаторов.

- Перейдите к разделу "Защита идентификации защиты> идентификации">выберите политику риска пользователя или входа.

- Задайте для политики принудительного применения значение "Отключено".

- При необходимости создайте другие политики риска в условном доступе.