Установка агента подготовки Microsoft Entra

В этой статье описывается процесс установки агента подготовки Microsoft Entra и его первоначальное настройка в Центре администрирования Microsoft Entra.

Внимание

В следующих инструкциях по установке предполагается, что выполнены все предварительные требования.

Примечание.

Эта статья посвящена установке агента подготовки с помощью мастера. Сведения об установке агента подготовки Microsoft Entra с помощью интерфейса командной строки см. в статье "Установка агента подготовки Microsoft Entra с помощью интерфейса командной строки и PowerShell".

Дополнительные сведения и пример см. в следующем видео:

Групповые управляемые учетные записи служб

Групповая управляемая учетная запись службы (gMSA) — это управляемая доменная учетная запись, которая обеспечивает автоматическое управление паролями, упрощенное управление именами участников-служб, возможность делегировать управление другим администраторам. GMSA также расширяет эту функцию на нескольких серверах. Microsoft Entra Cloud Sync поддерживает и рекомендует использовать gMSA для запуска агента. Дополнительные сведения см. в разделе Групповые управляемые учетные записи служб.

Обновление существующего агента для использования gMSA

Чтобы обновить существующий агент для использования учетной записи управляемой службы группы, созданной во время установки, обновите службу агента до последней версии, выполнив AADConnectProvisioningAgent.msi. Теперь снова запустите мастер установки и укажите учетные данные для создания учетной записи при появлении запроса на это.

Установка агента

- В портал Azure выберите идентификатор Microsoft Entra.

- Слева выберите Microsoft Entra Connect.

- Слева выберите "Облачная синхронизация".

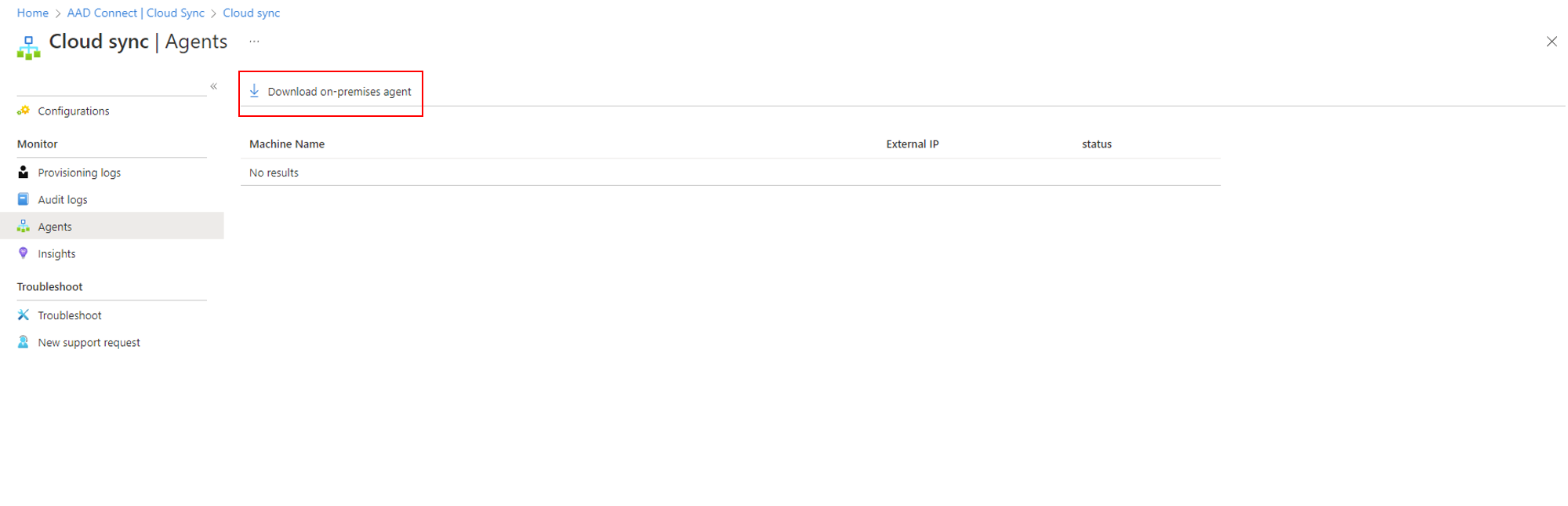

- Слева выберите агент.

- Выберите "Скачать локальный агент" и выберите "Принять условия" и "Скачать".

- После скачивания пакета агента подготовки Microsoft Entra Connect запустите файл установки AADConnectProvisioningAgentSetup.exe из папки загрузки.

Примечание.

При установке для использования облака для государственных организаций США:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Дополнительные сведения см. в разделе "Установка агента в облаке для государственных организаций США".

- На экране-заставку выберите "Я согласен с лицензией и условиями", а затем нажмите кнопку "Установить".

- После завершения операции установки мастер конфигурации запускается. Нажмите кнопку "Рядом ", чтобы запустить конфигурацию.

- На экране выбора расширения выберите подготовку на основе кадров (Workday и SuccessFactors) или облачную синхронизацию Microsoft Entra Connect и нажмите кнопку "Далее".

Примечание.

Если вы устанавливаете агент подготовки для использования с предварительной подготовкой приложений, выберите локальную подготовку приложений (идентификатор Microsoft Entra в приложение).

- Войдите с учетной записью по крайней мере роль администратора гибридного удостоверения. Если у вас включена расширенная безопасность Internet Explorer, он блокирует вход. Если это так, закройте установку, отключите расширенную безопасность Internet Explorer и перезапустите установку пакета агента подготовки Microsoft Entra Connect.

- На экране "Настройка учетной записи службы" выберите группу управляемой учетной записи службы (gMSA). Эта учетная запись используется для запуска службы агента. Если управляемая учетная запись службы уже настроена в домене другим агентом и вы устанавливаете второй агент, выберите "Создать gMSA ", так как система обнаруживает существующую учетную запись и добавляет необходимые разрешения для нового агента для использования учетной записи gMSA. При появлении запроса выберите один из следующих вариантов:

- Создайте gMSA , которая позволяет агенту создать учетную запись управляемой службы provAgentgMSA$ для вас. Учетная запись управляемой группы (например, CONTOSO\provAgentgMSA$) будет создана в том же домене Active Directory, где присоединен сервер узла. Чтобы использовать этот параметр, введите учетные данные администратора домена Active Directory (рекомендуется).

- Используйте настраиваемую gMSA и укажите имя управляемой учетной записи службы, созданной вручную для этой задачи.

Чтобы продолжить работу, щелкните Далее.

На экране Connect Active Directory, если имя домена отображается в разделе "Настроенные домены", перейдите к следующему шагу. В противном случае введите доменное имя Active Directory и нажмите кнопку "Добавить каталог".

Войдите с помощью учетной записи администратора домена Active Directory. Учетная запись администратора домена не должна иметь пароль с истекшим сроком действия. Если срок действия пароля истек или изменяется во время установки агента, необходимо перенастроить агент с новыми учетными данными. Эта операция добавляет локальный каталог. Нажмите кнопку "ОК", а затем нажмите кнопку "Далее ".

- На следующем снимка экрана показан пример contoso.com настроенного домена. Выберите Далее для продолжения.

На странице Конфигурация завершена щелкните Подтвердить. Эта операция регистрирует и перезапускает агент.

После завершения этой операции необходимо уведомить о том, что конфигурация агента успешно проверена. Вы можете выбрать " Выйти".

- Если вы по-прежнему получаете начальный экран-заставку, нажмите кнопку "Закрыть".

Проверка установки агента

Проверка агента выполняется на портале Azure и на локальном сервере, где выполняется агент.

Проверка агента на портале Azure

Чтобы убедиться, что агент зарегистрирован идентификатором Microsoft Entra, выполните следующие действия:

- Войдите на портал Azure.

- Выберите Microsoft Entra ID.

- Выберите Microsoft Entra Connect и выберите "Облачная синхронизация".

- На странице облачной синхронизации вы увидите установленные агенты. Убедитесь, что агент отображается и состояние работоспособно.

На локальном сервере

Чтобы убедиться, что агент выполняется, сделайте следующее.

- Войдите на сервер, используя учетную запись администратора.

- Откройте службы , перейдя к нему или перейдя в раздел Start/Run/Services.msc.

- В разделе "Службы" убедитесь, что microsoft Entra Connect Agent Updater и Microsoft Entra Connect Provisioning Agent присутствуют, а состояние выполняется.

Проверка версии агента подготовки

Чтобы проверить версию запущенного агента, выполните следующие действия.

- Перейдите к разделу "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent"

- Щелкните правой кнопкой мыши "AADConnectProvisioningAgent.exe" и выберите свойства.

- Щелкните вкладку сведений и номер версии будет отображаться рядом с версией продукта.

Внимание

После установки агента необходимо настроить и включить его перед началом синхронизации пользователей. Сведения о настройке нового агента см. в статье "Создание новой конфигурации для Microsoft Entra Cloud Sync".

Включение обратной записи паролей в облачной синхронизации

Вы можете включить обратную запись паролей в SSPR непосредственно на портале или с помощью PowerShell.

Включение обратной записи паролей на портале

Чтобы использовать обратную запись паролей и включить службу самостоятельного сброса пароля (SSPR) для обнаружения агента облачной синхронизации с помощью портала, выполните следующие действия:

- Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор удостоверений.

- Слева выберите "Защита", выберите "Сброс пароля", а затем выберите локальную интеграцию.

- Проверьте параметр включения обратной записи паролей для синхронизированных пользователей .

- (необязательно) Если обнаружены агенты подготовки Microsoft Entra Connect, можно также проверить параметр обратной записи паролей с помощью Microsoft Entra Cloud Sync.

- Укажите для параметра Разрешить пользователям разблокировать учетные записи без сброса пароля значение Да.

- Когда все будет готово, щелкните Сохранить.

Использование PowerShell

Чтобы использовать обратную запись паролей и включить службу самостоятельного сброса пароля (SSPR) для обнаружения агента облачной синхронизации, используйте Set-AADCloudSyncPasswordWritebackConfiguration командлет и учетные данные глобального администратора клиента:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Дополнительные сведения об использовании обратной записи паролей в Microsoft Entra Cloud Sync см. в руководстве . Включение обратной записи самостоятельного сброса пароля облачной синхронизации в локальную среду .

Установка агента в облаке для государственных организаций США

По умолчанию агент подготовки Microsoft Entra устанавливается в среде Azure по умолчанию. Если вы устанавливаете агент для государственных организаций США, внесите это изменение в шаге 7 предыдущей процедуры установки:

Вместо выбора открытого файла нажмите кнопку "Запустить>", а затем перейдите к файлу AADConnectProvisioningAgentSetup.exe. В поле "Запуск" после исполняемого файла введите ENVIRONMENTNAME=AzureUSGovernment и нажмите кнопку "ОК".

Синхронизация хэша паролей и FIPS в облаке

Если сервер заблокирован в соответствии со стандартом FIPS, MD5 (алгоритм дайджеста сообщений 5) отключен.

Чтобы включить md5 для синхронизации хэша паролей, сделайте следующее:

- Перейдите к %programfiles%\Агент подготовки Microsoft Azure AD Connect.

- Откройте файл AADConnectProvisioningAgent.exe.config.

- Перейдите к узлу configuration/runtime в начале файла.

<enforceFIPSPolicy enabled="false"/>Добавьте узел.- Сохранение изменений.

Для справки код должен выглядеть следующим фрагментом кода:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Сведения о безопасности и FIPS см. в разделе синхронизации хэша паролей Microsoft Entra, шифрования и соответствия FIPS.