Сквозная проверка подлинности Microsoft Entra: краткое руководство

Развертывание сквозной проверки подлинности Microsoft Entra

Сквозная проверка подлинности Microsoft Entra позволяет пользователям входить как в локальные, так и облачные приложения с помощью одинаковых паролей. Сквозная проверка подлинности выполняет вход пользователей, проверяя пароли непосредственно в локальная служба Active Directory.

Важный

При миграции с AD FS (или других технологий федерации) на сквозную проверку подлинности просмотрите ресурсы для переноса приложений в идентификатор Microsoft Entra.

Заметка

При развертывании сквозной проверки подлинности с помощью облака Azure для государственных организаций просмотрите рекомендации по гибридному удостоверению для Azure для государственных организаций.

Выполните следующие инструкции, чтобы развернуть сквозную проверку подлинности в клиенте:

Шаг 1. Проверка предварительных требований

Убедитесь, что выполнены следующие предварительные требования.

Важный

С точки зрения безопасности администраторы должны рассматривать сервер, на котором запущен агент PTA, как будто это контроллер домена. Серверы агента PTA должны быть защищены в той же строке, что и в разделе "Защита контроллеров домена против атаки"

В Центре администрирования Microsoft Entra

- Создайте учетную запись администратора гибридного удостоверения только для облака или учетную запись администратора гибридного удостоверения в клиенте Microsoft Entra. Таким образом, вы можете управлять конфигурацией клиента, если локальные службы завершаются ошибкой или становятся недоступными. Узнайте о добавлении учетной записи администратора гибридного удостоверения только для облака. Выполнение этого шага крайне важно, чтобы убедиться, что вы не заблокировались из вашего клиента.

- Добавьте одно или несколько имен личного домена в клиент Microsoft Entra. Пользователи могут войти с помощью одного из этих доменных имен.

В локальной среде

Определите сервер под управлением Windows Server 2016 или более поздней версии для запуска Microsoft Entra Connect. Если он еще не включен, включите TLS 1.2 на сервере. Добавьте сервер в тот же лес Active Directory, что и пользователи, пароли которых необходимо проверить. Следует отметить, что установка агента сквозной проверки подлинности в версиях Windows Server Core не поддерживается.

Установите последнюю версию Microsoft Entra Connect на сервере, определенном на предыдущем шаге. Если у вас уже запущена Microsoft Entra Connect, убедитесь, что версия поддерживается.

Заметка

Microsoft Entra Connect версии 1.1.557.0, 1.1.558.0, 1.1.561.0 и 1.1.614.0 связаны с синхронизацией хэша паролей. Если вы не планируете использовать синхронизацию хэша паролей в сочетании с сквозной проверкой подлинности, ознакомьтесь с заметками о выпуске Microsoft Entra Connect.

Определите один или несколько дополнительных серверов (под управлением Windows Server 2016 или более поздней версии с включенным протоколом TLS 1.2), где можно запускать автономные агенты проверки подлинности. Эти дополнительные серверы необходимы для обеспечения высокой доступности запросов для входа. Добавьте серверы в тот же лес Active Directory, что и пользователи, пароли которых необходимо проверить.

Важный

В рабочих средах рекомендуется использовать не менее 3 агентов проверки подлинности, работающих в клиенте. Существует ограничение в системе 40 агентов проверки подлинности для каждого клиента. Рекомендуется обрабатывать все серверы, на которых работают агенты проверки подлинности, как системы уровня 0 (см . справочник).

Если между серверами и идентификатором Microsoft Entra существует брандмауэр, настройте следующие элементы:

Убедитесь, что агенты проверки подлинности могут отправлять исходящие запросы к идентификатору Microsoft Entra по следующим портам:

Номер порта Как оно используется 80 Загружает списки отзыва сертификатов (CRLS) при проверке TLS/SSL-сертификата 443 Обрабатывает все исходящие связи со службой 8080 (необязательно) Агенты проверки подлинности сообщают о своем состоянии каждые десять минут через порт 8080, если порт 443 недоступен. Это состояние отображается в Центре администрирования Microsoft Entra. Порт 8080 не используется для входа пользователей. Если брандмауэр применяет правила в соответствии с исходящими пользователями, откройте эти порты для трафика из служб Windows, которые выполняются в качестве сетевой службы.

Если брандмауэр или прокси-сервер позволяют добавлять записи DNS в список разрешений, добавьте подключения к *.msappproxy.net и *.servicebus.windows.net. Если нет, разрешите доступ к диапазонам IP-адресов центра обработки данных Azure, которые обновляются еженедельно.

Избегайте всех форм встроенной проверки и завершения исходящих подключений TLS между агентом Сквозного руководства Azure и конечной точкой Azure.

Если у вас есть исходящий HTTP-прокси, убедитесь, что этот URL-адрес autologon.microsoftazuread-sso.com находится в списке разрешенных. Этот URL-адрес следует указать явно, так как подстановочный знак может не приниматься.

Агенты проверки подлинности должны получить доступ к login.windows.net и login.microsoftonline.com для первоначальной регистрации. Откройте брандмауэр для этих URL-адресов, а также.

Для проверки сертификата разблокируйте следующие URL-адреса: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 и ocsp.msocsp.com:80. Так как эти URL-адреса используются для проверки сертификатов с другими продуктами Майкрософт, у вас уже могут быть эти URL-адреса разблокированы.

предварительные требования для облака Azure для государственных организаций

Прежде чем включить сквозную проверку подлинности через Microsoft Entra Connect с шагом 2, скачайте последний выпуск агента PTA из Центра администрирования Microsoft Entra. Необходимо убедиться, что агент имеет версию 1.5.1742.0 или более позднюю версию. Проверка агента см. в разделе "Обновление агентов проверки подлинности"

После скачивания последнего выпуска агента перейдите к приведенным ниже инструкциям по настройке сквозной проверки подлинности через Microsoft Entra Connect.

Шаг 2. Включение функции

Включите сквозную проверку подлинности через Microsoft Entra Connect.

Важный

Вы можете включить сквозную проверку подлинности на основном или промежуточном сервере Microsoft Entra Connect. Настоятельно рекомендуется включить его с первичного сервера. Если вы настраиваете промежуточный сервер Microsoft Entra Connect в будущем, необходимо продолжить выбор сквозной проверки подлинности в качестве параметра входа. При выборе другого параметра будет отключена сквозная проверка подлинности на клиенте и переопределить параметр на основном сервере.

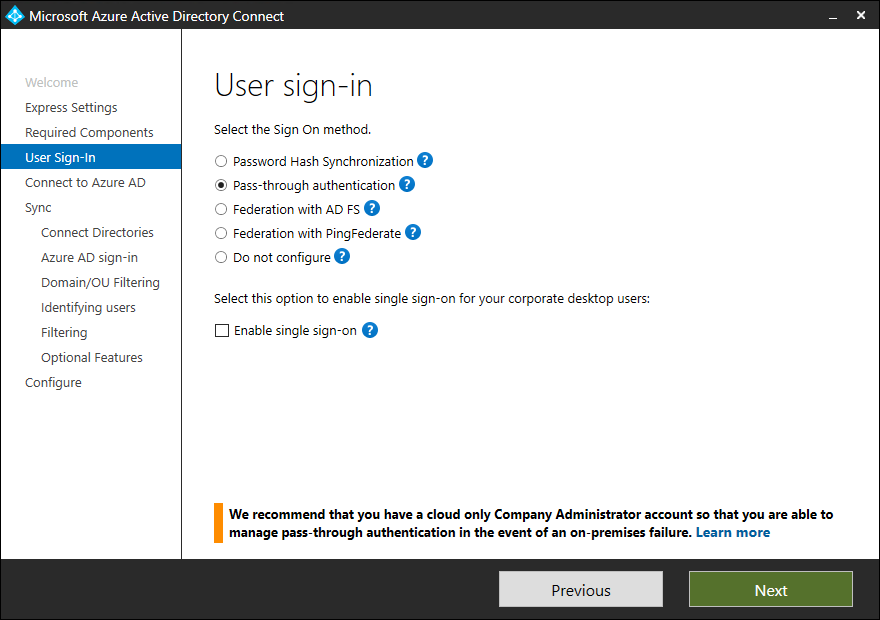

Если вы впервые устанавливаете Microsoft Entra Connect, выберите путь к пользовательской установке. На странице входа пользователя выберите сквозную проверку подлинности в качестве метода входа. При успешном завершении агент сквозной проверки подлинности устанавливается на том же сервере, что и Microsoft Entra Connect. Кроме того, функция сквозной проверки подлинности включена в клиенте.

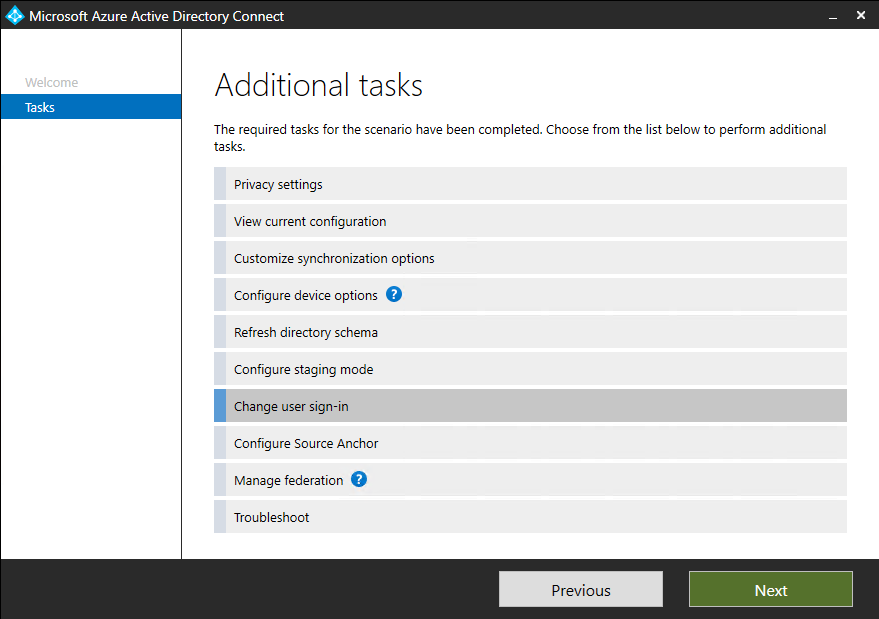

Если вы уже установили Microsoft Entra Connect с помощью экспресс-установки или пользовательского пути установки, выберите задачу "Изменить пользователя" в Microsoft Entra Connect и нажмите кнопку "Далее". Затем выберите сквозную проверку подлинности в качестве метода входа. При успешном завершении агент сквозной проверки подлинности устанавливается на том же сервере, что и Microsoft Entra Connect, и эта функция включена в клиенте.

Важный

Сквозная проверка подлинности — это функция уровня клиента. Включение влияет на вход пользователей во всех управляемых доменах в клиенте. Если вы переходите с службы федерации Active Directory (AD FS) (AD FS) на сквозную проверку подлинности, перед завершением работы инфраструктуры AD FS следует подождать не менее 12 часов. Это время ожидания заключается в том, чтобы пользователи могли войти в Exchange ActiveSync во время перехода. Дополнительные сведения о миграции с AD FS на сквозную проверку подлинности см. в наших планах развертывания, опубликованных здесь.

Шаг 3. Тестирование функции

Выполните следующие инструкции, чтобы убедиться, что вы включили сквозную проверку подлинности правильно:

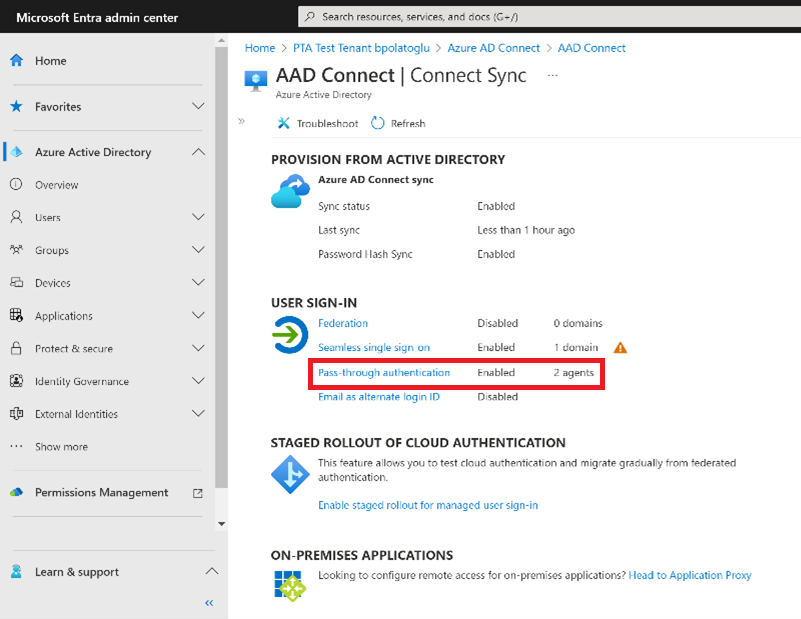

Войдите в Центр администрирования Microsoft Entra с учетными данными администратора гибридных удостоверений для вашего клиента.

Выберите идентификатор Microsoft Entra.

Выберите Microsoft Entra Connect.

Убедитесь, что функция сквозной проверки подлинности отображается как включенная.

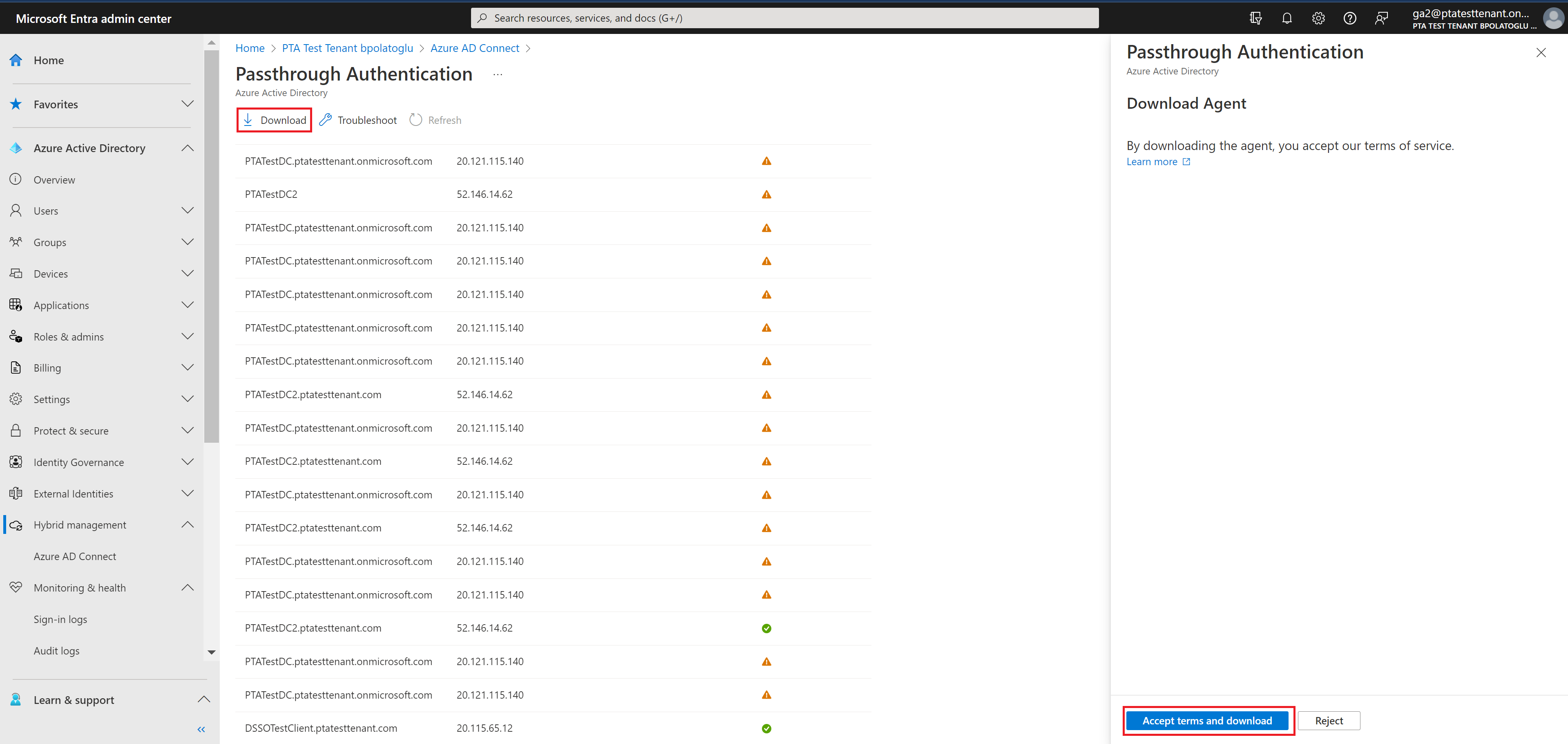

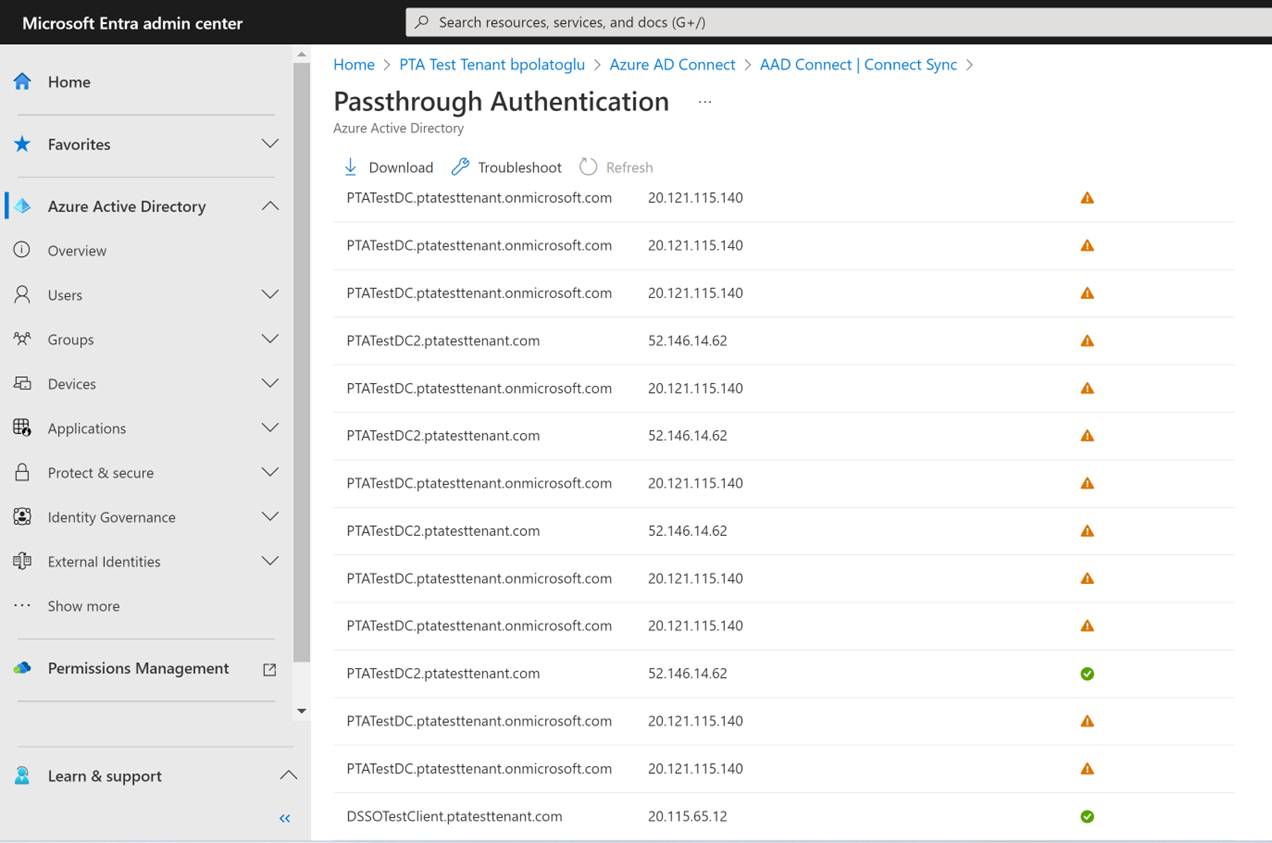

Выберите сквозную проверку подлинности. На панели сквозной проверки подлинности перечислены серверы, на которых установлены агенты проверки подлинности .

На этом этапе пользователи из всех управляемых доменов в клиенте могут войти с помощью сквозной проверки подлинности. Однако пользователи из федеративных доменов продолжают выполнять вход с помощью AD FS или другого поставщика федерации, настроенного ранее. При преобразовании домена из федеративного в управляемый домен все пользователи из этого домена автоматически начинают вход с помощью сквозной проверки подлинности. Функция сквозной проверки подлинности не влияет на облачных пользователей.

Шаг 4. Обеспечение высокой доступности

Если вы планируете развернуть сквозную проверку подлинности в рабочей среде, необходимо установить дополнительные автономные агенты проверки подлинности. Установите эти агенты проверки подлинности на серверах , отличных от одного из запущенных Microsoft Entra Connect. Эта настройка обеспечивает высокий уровень доступности для запросов на вход пользователей.

Важный

В рабочих средах рекомендуется использовать не менее 3 агентов проверки подлинности, работающих в клиенте. Существует ограничение в системе 40 агентов проверки подлинности для каждого клиента. Рекомендуется обрабатывать все серверы, на которых работают агенты проверки подлинности, как системы уровня 0 (см . справочник).

Установка нескольких агентов сквозной проверки подлинности обеспечивает высокую доступность, но не детерминированную балансировку нагрузки между агентами проверки подлинности. Чтобы определить, сколько агентов проверки подлинности требуется для вашего клиента, рассмотрите пиковую и среднюю нагрузку запросов на вход, которые вы ожидаете увидеть в клиенте. В качестве теста один агент проверки подлинности может обрабатывать 300 до 400 аутентификаций в секунду на стандартном 4-ядра ЦП, 16 ГБ ОЗУ сервера.

Чтобы оценить сетевой трафик, используйте следующее руководство по размеру:

- Каждый запрос имеет полезные данные (0,5K + 1K * num_of_agents) байтов, то есть данные из идентификатора Microsoft Entra в агент проверки подлинности. Здесь "num_of_agents" указывает количество агентов проверки подлинности, зарегистрированных в клиенте.

- Каждый ответ имеет полезные данные размером 1 КБ, то есть данные агента проверки подлинности до идентификатора Microsoft Entra.

Для большинства клиентов в общей сложности три агента проверки подлинности достаточно для обеспечения высокой доступности и емкости. Чтобы повысить задержку входа, необходимо установить агенты проверки подлинности рядом с контроллерами домена.

Чтобы начать, следуйте приведенным ниже инструкциям, чтобы скачать программное обеспечение агента проверки подлинности:

Чтобы скачать последнюю версию агента проверки подлинности (версии 1.5.193.0 или более поздней), войдите в Центр администрирования Microsoft Entra с учетными данными администратора гибридного удостоверения клиента.

Выберите идентификатор Microsoft Entra.

Выберите Microsoft Entra Connect, выберите сквозную проверку подлинности и выберите "Скачать агент".

Нажмите кнопку "Принять условия" и "Скачать ".

Заметка

Вы также можете напрямую скачать программное обеспечение агента проверки подлинности. Проверьте и примите условия обслуживания агента проверки подлинности перед установкой.

Существует два способа развертывания автономного агента проверки подлинности:

Во-первых, вы можете сделать это в интерактивном режиме, просто выполнив скачанный исполняемый файл агента проверки подлинности и предоставив учетные данные администратора гибридного удостоверения клиента при появлении запроса.

Во-вторых, можно создать и запустить скрипт автоматического развертывания. Это полезно, если вы хотите одновременно развернуть несколько агентов проверки подлинности или установить агенты проверки подлинности на серверах Windows, которые не имеют пользовательского интерфейса или не удается получить доступ к удаленному рабочему столу. Ниже приведены инструкции по использованию этого подхода:

- Выполните следующую команду, чтобы установить агент проверки подлинности:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q - Вы можете зарегистрировать агент проверки подлинности в нашей службе с помощью PowerShell. Создайте объект

$credУчетных данных PowerShell, содержащий имя пользователя и пароль гибридного администратора удостоверений для клиента. Выполните следующую команду, заменив<username>и<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Перейдите в C:\Program Files\Microsoft Azure AD Connect Authentication Agent и запустите следующий скрипт с помощью созданного

$credобъекта:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Важный

Если агент проверки подлинности установлен на виртуальной машине, вы не можете клонировать виртуальную машину, чтобы настроить другой агент проверки подлинности. Этот метод не поддерживается.

Шаг 5. Настройка возможностей smart Lockout

Smart Lockout помогает заблокировать плохих актеров, которые пытаются угадать пароли пользователей или использовать методы подбора, чтобы войти. Настроив параметры Smart Lockout в идентификаторе Microsoft Entra ID и (или) соответствующие параметры блокировки в локальная служба Active Directory, атаки можно отфильтровать до того, как они достигают Active Directory. Дополнительные сведения о настройке параметров Smart Lockout в клиенте для защиты учетных записей пользователей см. в этой статье .

Дальнейшие действия

- Перенос приложений на идентификатор Microsoft Entra: ресурсы, которые помогут перенести доступ к приложениям и проверку подлинности в идентификатор Microsoft Entra.

- Smart Lockout: узнайте, как настроить функцию Smart Lockout в клиенте для защиты учетных записей пользователей.

- Текущие ограничения. Узнайте, какие сценарии поддерживаются с сквозной проверкой подлинности и которые не являются.

- Технический подробный обзор. Общие сведения о том, как работает функция сквозной проверки подлинности.

- Часто задаваемые вопросы: поиск ответов на часто задаваемые вопросы.

- Устранение неполадок. Узнайте, как устранить распространенные проблемы с функцией сквозной проверки подлинности.

- Подробные сведения о безопасности. Получение технической информации о функции сквозной проверки подлинности.

- Гибридное присоединение к Microsoft Entra: настройте возможность гибридного соединения Microsoft Entra в клиенте для единого входа в облаке и локальных ресурсах.

- Microsoft Entra простой единый вход: узнайте больше об этой дополнительной функции.

- UserVoice: используйте форум Microsoft Entra для отправки новых запросов функций.