VPN Gateway 토폴로지 및 디자인

VPN Gateway 연결에 사용할 수 있는 다양한 구성 옵션이 있습니다. 다음 섹션의 다이어그램 및 설명을 사용하여 요구 사항을 충족하는 연결 토폴로지 선택 다이어그램은 주요 기준 토폴로지를 보여 주지만 다이어그램을 지침으로 사용하여 더 복잡한 구성을 빌드할 수 있습니다.

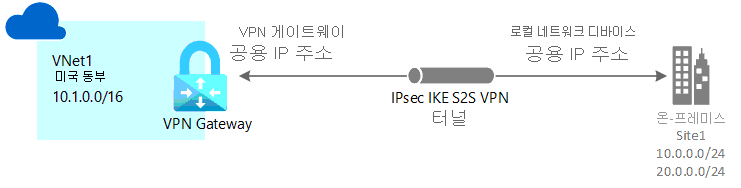

사이트 간 VPN

S2S(사이트 대 사이트) VPN 게이트웨이 연결은 IPsec/IKE(IKEv1 또는 IKEv2) VPN 터널을 통해 연결됩니다. 사이트 간 연결은 크로스-프레미스 및 하이브리드 구성에 사용할 수 있습니다. 사이트 간 연결에는 공용 IP 주소가 할당된 온-프레미스에 있는 VPN 디바이스가 필요합니다. VPN 디바이스 선택에 대한 자세한 내용은 VPN Gateway FAQ - VPN 디바이스를 참조하세요.

하나의 공용 IP를 사용하여 활성-대기 모드에서, 또는 두 개의 공용 IP를 사용하여 활성-활성 모드에서 VPN Gateway를 구성할 수 있습니다. 활성-대기 모드에서는 하나의 IPsec 터널이 활성 상태이고 다른 터널은 대기 상태입니다. 이 설정에서는 트래픽이 활성 터널을 통해 전달되고, 터널에 문제가 발생하는 경우 트래픽이 대기 터널로 전환됩니다. 두 IPsec 터널이 동시에 활성 상태로서 데이터가 두 터널을 동시에 통과하는 활성-활성 모드에서 VPN Gateway를 설정할 것을 권장합니다. 활성-활성 모드의 또 다른 장점은 고객이 더 높은 처리량을 경험한다는 것입니다.

가상 네트워크 게이트웨이에서 일반적으로 여러 온-프레미스 사이트에 연결하는 둘 이상의 VPN 연결을 만들 수 있습니다. 여러 연결을 사용하는 경우 경로 기반 VPN 유형(클래식 VNet을 사용하는 경우 동적 게이트웨이)을 사용해야 합니다. 각 가상 네트워크가 하나의 VPN Gateway만 사용할 수 있으므로 게이트웨이를 통한 모든 연결은 사용 가능한 대역폭을 공유합니다. 이러한 유형의 연결을 "다중 사이트" 연결이라고도 합니다.

S2S의 배포 모델 및 메서드

| 배포 모델/방법 | Azure Portal | PowerShell | Azure CLI |

|---|---|---|---|

| 리소스 관리자 | 자습서 | 자습서 | 자습서 |

| 클래식(레거시 배포 모델) | 자습서** | 자습서 | 지원되지 않음 |

( ** )는 이 메서드에 PowerShell이 필요한 단계가 포함되어 있음을 나타냅니다.

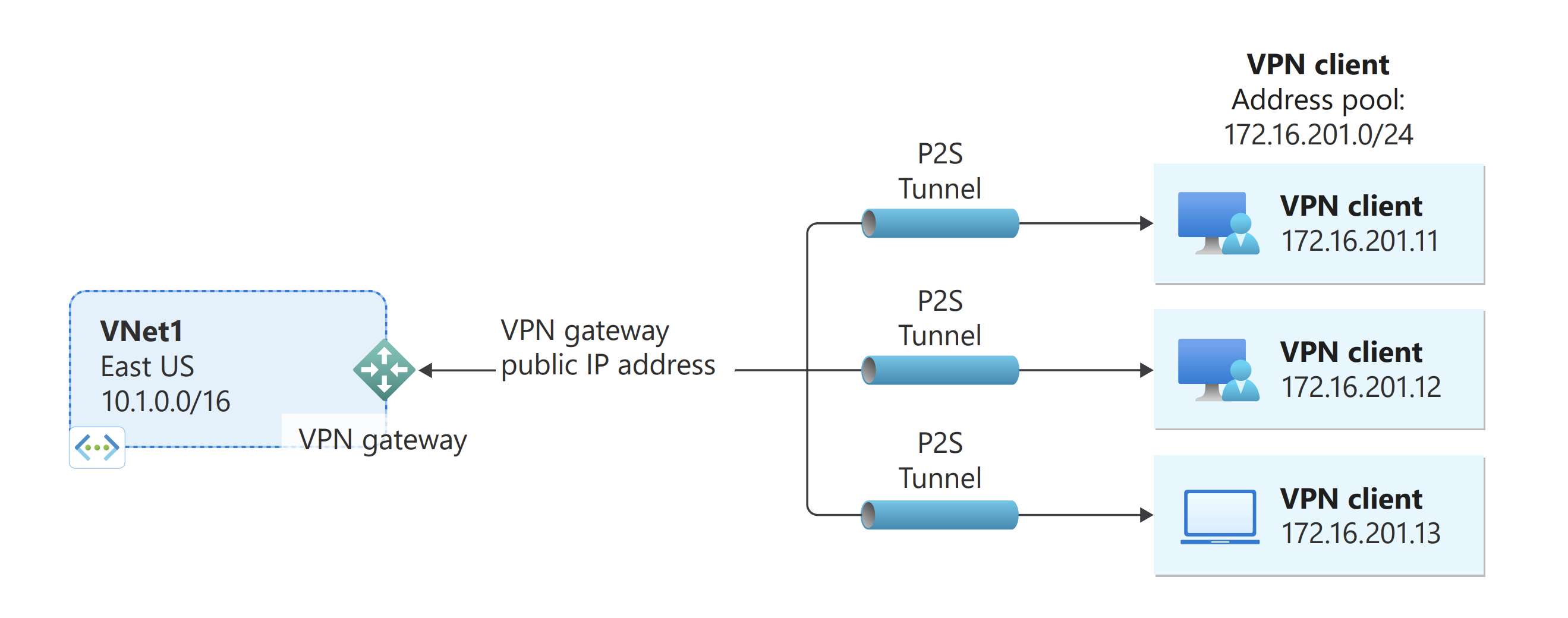

지점 및 사이트 간 VPN

P2S(지점 및 사이트 간 연결) VPN 게이트웨이 연결을 통해 개별 클라이언트 컴퓨터에서 가상 네트워크로 보안 연결을 만들 수 있습니다. 지점 및 사이트 간의 연결은 클라이언트 컴퓨터에서 시작하여 설정됩니다. 이 솔루션은 집 또는 회의실과 같은 원격 위치에서 Azure 가상 네트워크에 연결하려는 재택 근무자에게 유용합니다. 지점 및 사이트 간 VPN은 가상 네트워크에 연결해야 하는 클라이언트가 몇 명뿐인 경우 사이트 간 VPN 대신 사용할 수 있는 유용한 솔루션이기도 합니다.

사이트 간 연결과 달리 지점 및 사이트 간 연결에는 온-프레미스 공용 IP 주소 또는 VPN 디바이스가 필요하지 않습니다. 두 연결에 대한 모든 구성 요구 사항이 호환되는 한 지점 및 사이트 간 연결은 동일한 VPN 게이트웨이를 통해 사이트 간 연결에 사용할 수 있습니다. 지점 및 사이트 간 연결에 대한 자세한 내용은 지점 및 사이트 간 VPN 정보를 참조하세요.

P2S의 배포 모델 및 메서드

| Azure 네이티브 인증서 인증 | 배포 모델/방법 | Azure Portal | PowerShell |

|---|---|---|---|

| 리소스 관리자 | 자습서 | 자습서 | |

| 클래식(레거시 배포 모델) | 자습서 | 지원됨 |

| Microsoft Entra 인증 | 배포 모델/방법 | 아티클 |

|---|---|---|

| Resource Manager | 테넌트 만들기 | |

| Resource Manager | 액세스 구성 - 사용자 및 그룹 |

| RADIUS 인증 | 배포 모델/방법 | Azure Portal | PowerShell |

|---|---|---|---|

| 리소스 관리자 | 지원됨 | 자습서 | |

| 클래식(레거시 배포 모델) | 지원되지 않음 | 지원되지 않음 |

P2S VPN 클라이언트 구성

| 인증 | 터널 종류 | 구성 파일 생성 | VPN 클라이언트 구성 |

|---|---|---|---|

| Azure 인증서 | IKEv2, SSTP | Windows | 네이티브 VPN 클라이언트 |

| Azure 인증서 | OpenVPN | Windows | - OpenVPN 클라이언트 - Azure VPN 클라이언트 |

| Azure 인증서 | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure 인증서 | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN(SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN(SSL) | macOS | macOS |

| RADIUS - 인증서 | - | 아티클 | 아티클 |

| RADIUS - 암호 | - | 아티클 | 아티클 |

| RADIUS - 다른 방법 | - | 아티클 | 아티클 |

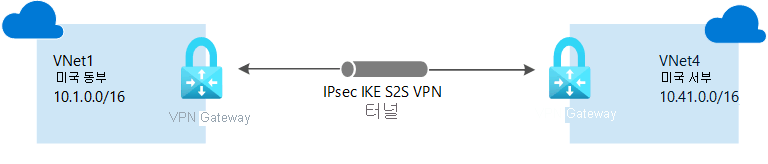

VNet 간 연결(IPsec/IKE VPN 터널)

가상 네트워크를 다른 가상 네트워크(VNet 간)에 커넥트 것은 가상 네트워크를 온-프레미스 사이트 위치에 연결하는 것과 유사합니다. 두 연결 유형 모두 VPN 게이트웨이를 사용하여 IPsec/IKE를 통한 보안 터널을 제공합니다. VNet 간 통신을 다중 사이트 연결 구성과 통합할 수도 있습니다. 이렇게 하면 프레미스 간 연결을 가상 네트워크 간 연결과 결합하는 네트워크 토폴로지를 설정할 수 있습니다.

연결하는 가상 네트워크는 다음과 같습니다.

- 동일하거나 다른 지역에 위치

- 동일하거나 다른 구독에 위치

- 동일하거나 다른 배포 모델

VNet 간 배포 모델 및 메서드

| 배포 모델/방법 | Azure Portal | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | 자습서+ | 자습서 | 자습서 |

| 클래식(레거시 배포 모델) | 자습서* | 지원됨 | 지원되지 않음 |

| Resource Manager와 클래식(레거시) 배포 모델 간의 커넥트 | 자습서* | 자습서 | 지원되지 않음 |

(+)는 이 배포 방법은 동일한 구독에 있는 VNet에 대해서만 사용할 수 있음을 나타냅니다.

( * )는 이 배포 방법에도 PowerShell이 필요함을 나타냅니다.

경우에 따라 VNet-VNet 대신 가상 네트워크 피어링을 사용하여 가상 네트워크를 연결하려고 할 수 있습니다. 가상 네트워크 피어링에서는 가상 네트워크 게이트웨이를 사용하지 않습니다. 자세한 내용은 가상 네트워크 피어링을 참조하세요.

사이트 간 및 ExpressRoute 공존 연결

ExpressRoute는 공용 인터넷을 경유하지 않는 WAN에서 Microsoft 서비스(Azure 포함)로의 직접 프라이빗 연결입니다. 사이트 간 VPN 트래픽은 공용 인터넷을 통해 암호화되어 이동합니다. 하나의 가상 네트워크에 대해 사이트 간 VPN과 ExpressRoute 연결을 구성하면 여러 가지 이점을 얻을 수 있습니다.

사이트 간 VPN을 ExpressRoute에 대한 보안 장애 조치(failover) 경로로 구성하거나 사이트 간 VPN을 사용하여 사용자 네트워크의 일부가 아니지만 ExpressRoute를 통해 연결된 사이트에 연결할 수 있습니다. 이 구성에는 동일한 가상 네트워크에 대해 두 개의 가상 네트워크 게이트웨이가 필요하며, 하나는 게이트웨이 유형 Vpn을 사용하고 다른 하나는 게이트웨이 유형 ExpressRoute를 사용해야 합니다.

S2S 및 ExpressRoute 공존 연결을 위한 배포 모델 및 메서드

| 배포 모델/방법 | Azure Portal | PowerShell |

|---|---|---|

| 리소스 관리자 | 지원됨 | 자습서 |

| 클래식(레거시 배포 모델) | 지원되지 않음 | 자습서 |

고가용성 연결

고가용성 연결에 대한 계획 및 디자인은 고가용성 연결을 참조하세요.

다음 단계

자세한 내용은 VPN Gateway FAQ를 참조하세요.

VPN Gateway 구성 설정에 대해 자세히 알아봅니다.

VPN Gateway BGP에 대한 고려 사항은 BGP 정보를 참조하세요.

구독 및 서비스 한도를 참조하세요.

Azure의 몇 가지 다른 주요 네트워킹 기능을 알아봅니다.