피싱 이메일 공격의 예

적용 대상:

- Microsoft Defender XDR

Microsoft Defender XDR 전자 메일을 통해 전달되는 악의적인 첨부 파일을 검색하는 데 도움이 될 수 있으며, 보안 분석가는 전자 메일 첨부 파일을 통해 Office 365 들어오는 위협에 대한 가시성을 가질 수 있습니다.

예를 들어 분석가에게 다단계 인시던트가 할당되었습니다.

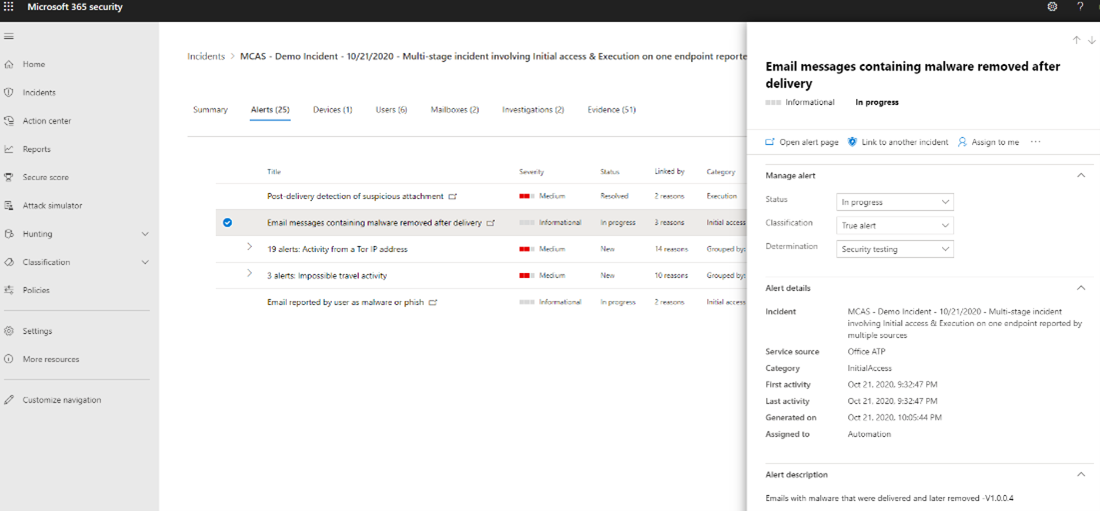

인시던트 경고 탭에 Office 365용 Defender 및 Microsoft Defender for Cloud Apps 경고가 표시됩니다. 분석가는 이메일 메시지 경고를 선택하여 Office 365용 Defender 경고를 드릴다운할 수 있습니다. 경고의 세부 정보가 측면 창에 표시됩니다.

아래로 스크롤하면 영향을 받은 악성 파일과 사용자를 보여 주는 추가 정보가 표시됩니다.

경고 열기 페이지를 선택하면 링크를 선택하여 다양한 정보를 자세히 볼 수 있는 특정 경고로 이동합니다. 패널 아래쪽에 있는 Explorer 메시지 보기를 선택하여 실제 전자 메일 메시지를 볼 수 있습니다.

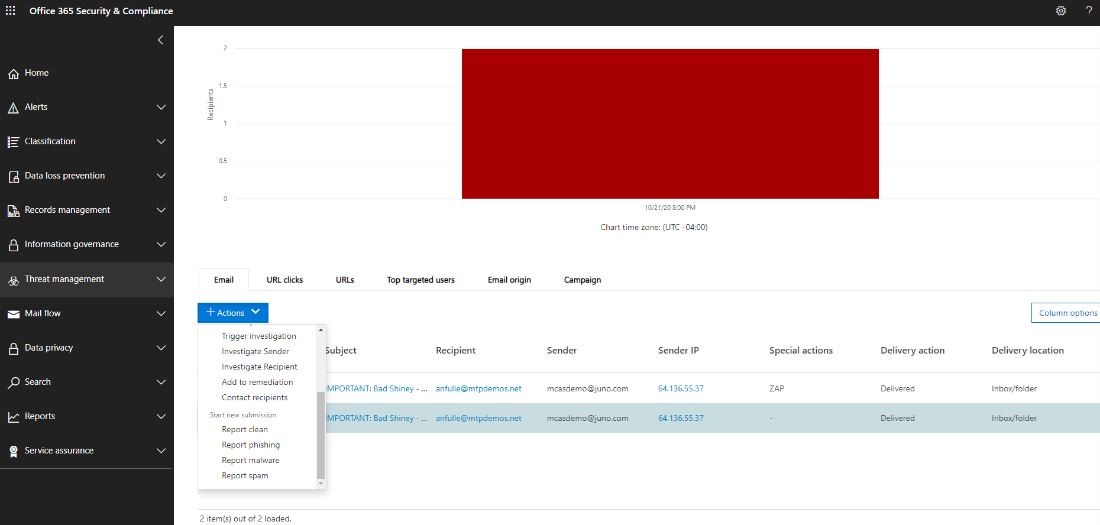

그러면 분석가가 이메일 제목, 받는 사람, 보낸 사람 및 기타 정보가 표시되는 위협 관리 페이지로 이동합니다. 특수 작업 아래의 ZAP는 분석가에게 0시간 자동 제거 기능이 구현되었다고 알려줍니다. ZAP는 organization 사서함에서 악성 및 스팸 메시지를 자동으로 검색하고 제거합니다. 자세한 내용은 Exchange Online의 ZAP(제로 아워 자동 제거)를 참조하세요.

작업을 선택하여 특정 메시지에 대해 다른 작업을 수행할 수 있습니다.

다음 단계

ID 기반 공격 조사 경로를 참조하세요.

참고 항목

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: Microsoft Defender XDR Tech Community의 Microsoft 보안 커뮤니티와 Engage.