자습서: 위협 인텔리전스 및 인프라 체인 수집

중요

2024년 6월 30일에는 Defender TI(Microsoft Defender 위협 인텔리전스) 독립 실행형 포털(https://ti.defender.microsoft.com)이 사용 중지되고 더 이상 액세스할 수 없게 됩니다. 고객은 Microsoft Defender 포털 또는 Microsoft Copilot for Security Defender TI를 계속 사용할 수 있습니다. 자세한 정보

이 자습서에서는 Microsoft Defender 포털에서 Microsoft Defender 위협 인텔리전스(Defender TI)를 사용하여 여러 유형의 지표 검색을 수행하고 위협 및 악의적 인텔리전스를 수집하는 방법을 안내합니다.

필수 구성 요소

Microsoft Entra ID 또는 개인 Microsoft 계정. 로그인 또는 계정 만들기

Defender TI Premium 라이선스.

참고

Defender TI Premium 라이선스가 없는 사용자는 무료 Defender TI 제품에 계속 액세스할 수 있습니다.

고지 사항

Defender TI에는 악의적인 인프라 및 악의적 위협 도구를 비롯한 실시간 관찰 및 위협 지표가 포함될 수 있습니다. Defender TI 내의 모든 IP 주소 및 도메인 검색은 안전하게 검색할 수 있습니다. Microsoft는 명확하고 현재의 위험을 초래하는 실제 위협으로 간주되는 온라인 리소스(예: IP 주소, 도메인 이름)를 공유합니다. 다음 자습서를 수행할 때 악의적인 시스템과 상호 작용하는 동안 최상의 판단을 사용하고 불필요한 위험을 최소화할 것을 요청합니다. Microsoft는 악의적인 IP 주소, 호스트 및 도메인을 디포징하여 위험을 최소화합니다.

시작하기 전에

면책 조항이 이전에 설명했듯이 의심스럽고 악의적인 지표는 사용자의 안전을 위해 훼손됩니다. Defender TI에서 검색할 때 IP 주소, 도메인 및 호스트에서 대괄호를 제거합니다. 브라우저에서 이러한 지표를 직접 검색하지 마세요.

지표 검색 수행 및 위협 및 악의적인 인텔리전스 수집

이 자습서에서는 Magecart 위반과 관련된 IOC(손상 지표)를 함께 연결하는 일련의 단계를 수행하고 그 과정에서 위협 및 악의적인 인텔리전스를 수집할 수 있습니다.

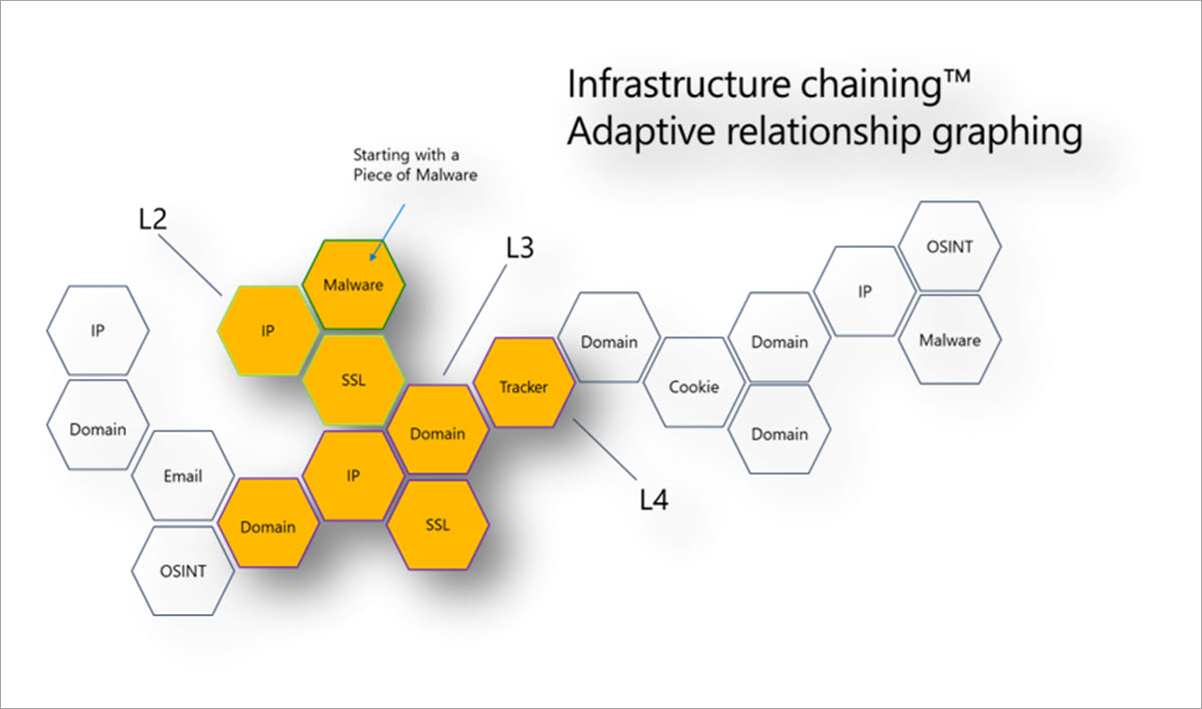

인프라 체인은 인터넷의 고도로 연결된 특성을 사용하여 겹치는 세부 정보 또는 공유 특성에 따라 하나의 IOC를 많은 IOC로 확장합니다. 인프라 체인을 구축하면 위협 사냥꾼 또는 인시던트 응답자가 악의적인 사용자의 디지털 존재를 프로파일러하고 이러한 데이터 집합을 빠르게 피벗하여 인시던트 또는 조사에 대한 컨텍스트를 만들 수 있습니다. 인프라 체인을 사용하면 organization 내에서 보다 효과적인 인시던트 심사, 경고 및 작업을 수행할 수 있습니다.

관련 가상 사용자: 위협 인텔리전스 분석가, 위협 사냥꾼, 인시던트 응답자, 보안 운영 분석가

Magecart 위반에 대한 배경

Microsoft는 수백 건의 온라인 소매 플랫폼 위반의 배후에 있는 사이버 범죄 그룹의 신디케이트인 Magecart의 활동을 프로파일링하고 따르고 있습니다. Magecart는 전자 상거래 웹 사이트에서 직접 또는 손상된 공급 업체를 통해 소비자가 온라인 결제 양식에 입력하는 중요한 데이터를 훔치는 스크립트를 삽입합니다.

다시 10 월에 2018, Magecart는 MyPillow의 온라인 웹 사이트에 침투, mypillow[.] com, 웹 스토어에 스크립트를 삽입하여 결제 정보를 도용합니다. 스크립트는 오타가 있는 도메인 mypiltow[.]에서 호스트되었습니다. com.

MyPillow 위반은 2 단계 공격이었고, 첫 번째 스키머는 불법으로 확인되고 제거되기 전에 짧은 시간 동안만 활성화되었습니다. 그러나 공격자는 여전히 MyPillow의 네트워크에 액세스할 수 있었고 2018년 10월 26일에 Microsoft는 새 도메인 인 livechatinc[.]을 등록했다고 확인했습니다. org.

Magecart 행위자가 일반적으로 합법적인 도메인과 가능한 한 유사한 도메인을 등록합니다. 따라서 분석가가 JavaScript 코드를 살펴보면 신용 카드 결제 정보를 캡처하고 Magecart의 자체 인프라에 푸시하는 Magecart의 삽입 스크립트를 놓칠 수 있습니다. 그러나 Microsoft의 가상 사용자는 DOM(문서 개체 모델)을 캡처하고 백 엔드의 크롤링에서 JavaScript에서 수행한 모든 동적 링크 및 변경 내용을 찾습니다. 해당 활동을 감지하고 삽입된 스크립트를 호스트하는 가짜 도메인을 MyPillow 웹스토어에 정확히 파악할 수 있습니다.

Magecart 위반 위협 인텔리전스 수집

Defender 포털의 Intel 탐색기 페이지에서 다음 단계를 수행하여 mypillow에서 인프라 체인을 수행합니다.] com.

Defender 포털에 액세스하고 Microsoft 인증 프로세스를 완료합니다. Defender 포털에 대해 자세히 알아보기

위협 인텔리전스>Intel 탐색기로 이동합니다.

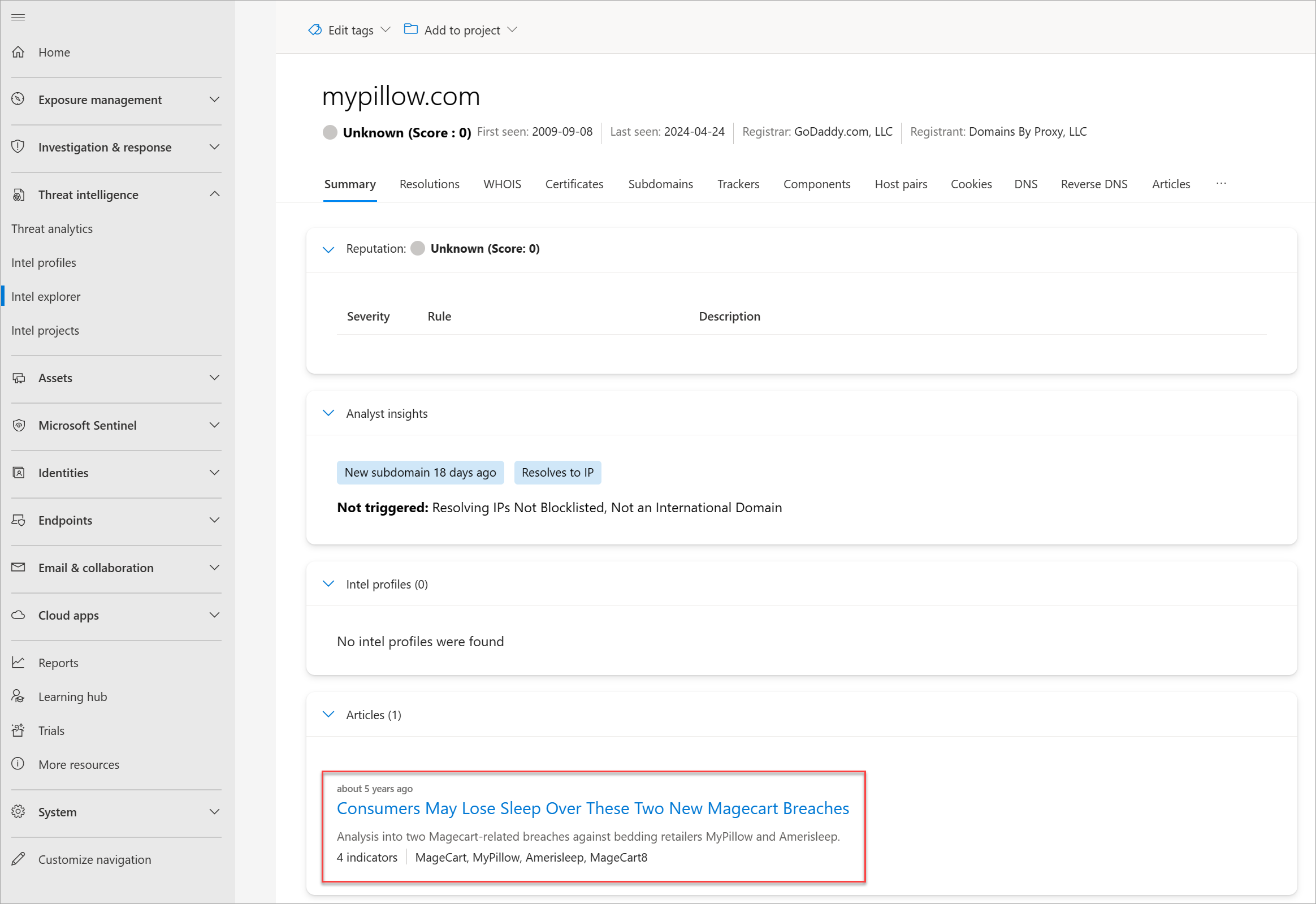

Search mypillow[.] Intel 탐색기 검색 창의 com. 이 도메인과 관련된 이러한 두 가지 돋보기 위반에 대해 소비자가 절전 모드를 잃을 수 있습니다 .

문서를 선택합니다. 이 관련 캠페인에 대한 다음 정보를 사용할 수 있어야 합니다.

- 이 문서는 2019년 3월 20일에 게시되었습니다.

- 2018년 10월 Magecart 위협 행위자 그룹이 MyPillow를 어떻게 위반했는지에 대한 통찰력을 제공합니다.

문서에서 공개 표시기 탭을 선택합니다. 다음 IOC를 나열해야 합니다.

- amerisleep.github[.] Io

- cmytuok[.] 맨 위로

- livechatinc[.] Org

- mypiltow[.] Com

Intel 탐색기 검색 창으로 돌아가기 드롭다운에서 모두를 선택하고 mypillow[.]를 쿼리합니다. com을 다시 사용합니다.

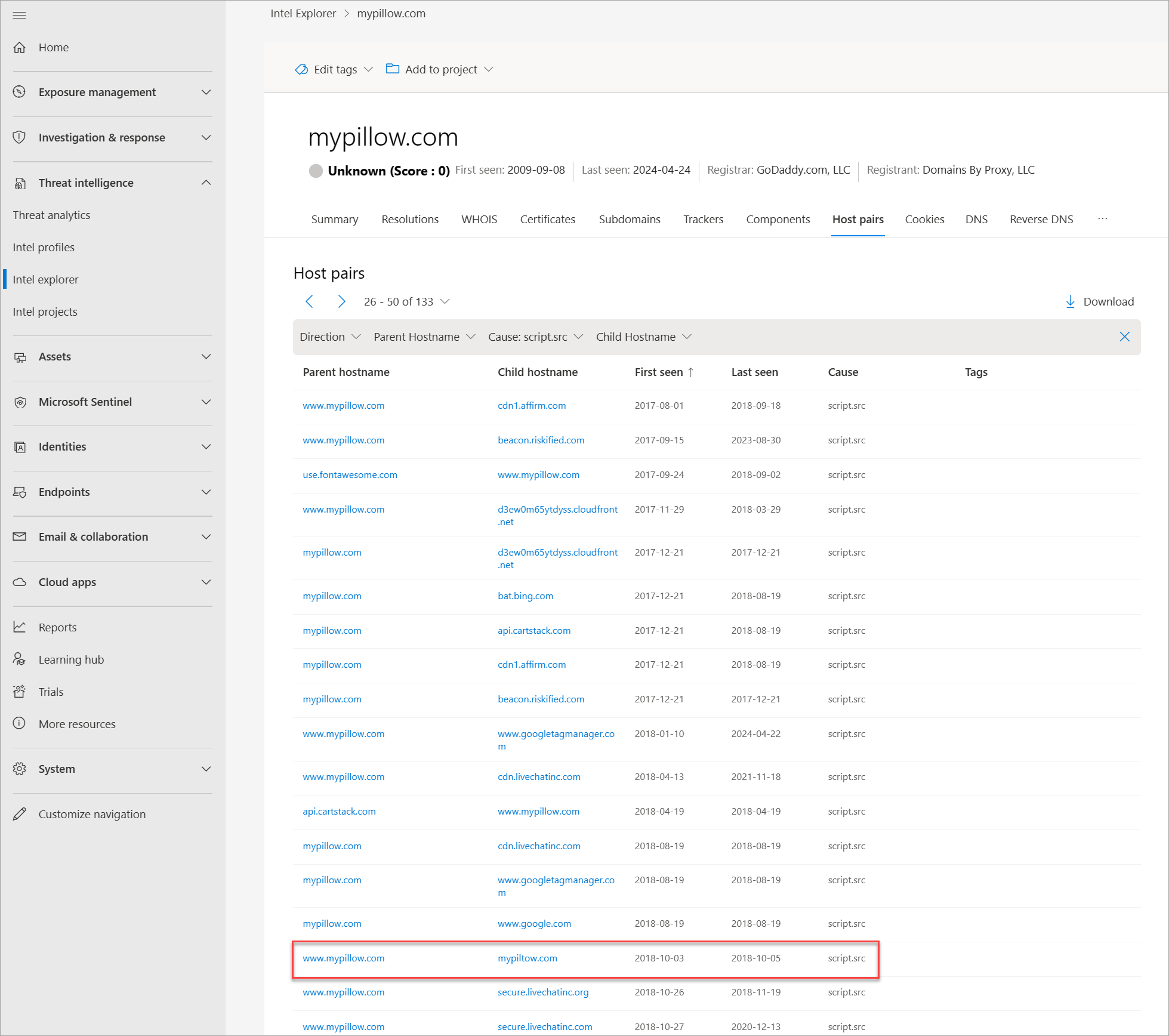

검색 결과의 호스트 쌍 탭을 선택합니다. 호스트 쌍은 pDNS(수동 도메인 이름 시스템) 및 WHOIS와 같은 기존 데이터 원본이 표시되지 않는 웹 사이트 간의 연결을 표시합니다. 또한 리소스가 사용되는 위치와 그 반대의 경우도 볼 수 있습니다.

처음 본 호스트 쌍을 정렬하고 script.src를 원인으로 필터링합니다. 2018년 10월에 발생한 호스트 쌍 관계를 찾을 때까지 페이지를 넘습니다. mypillow[.] com이 오타가 있는 도메인 mypiltow[.] 에서 콘텐츠를 끌어오고 있습니다. 2018년 10월 3일부터 5일까지 스크립트를 통해 com.

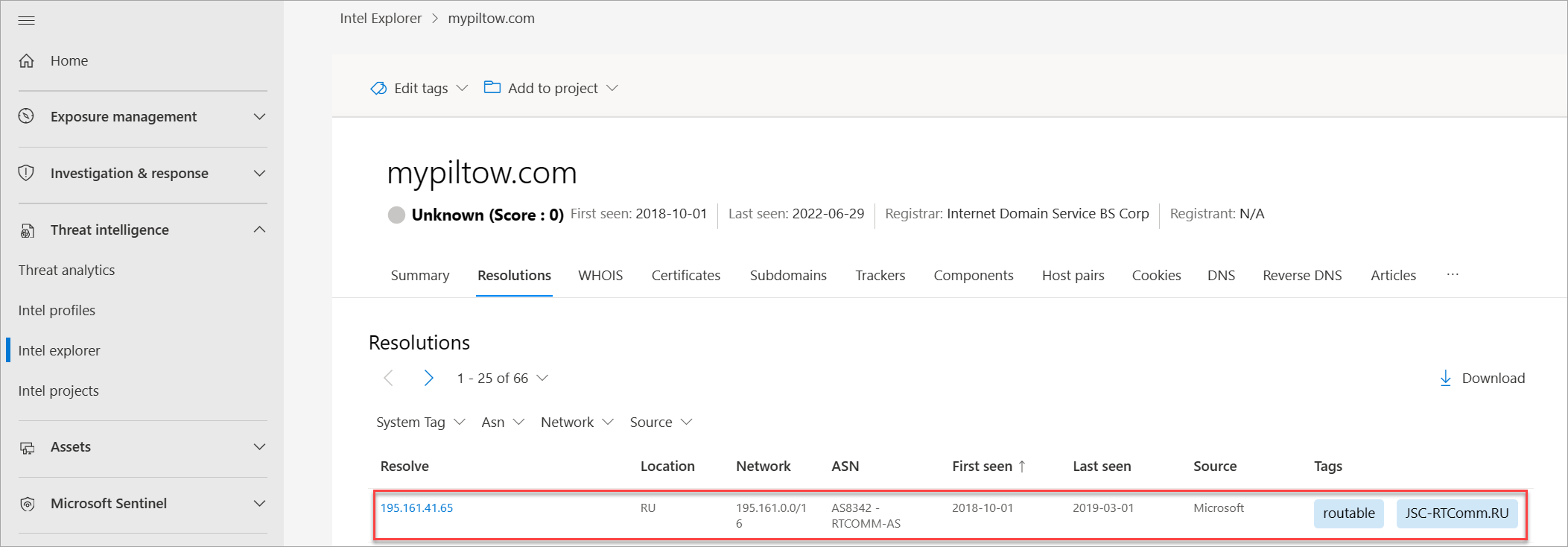

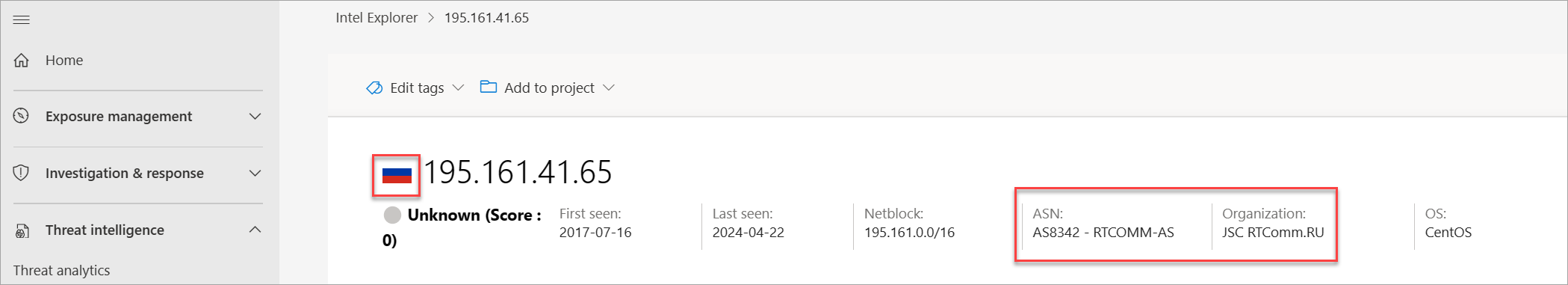

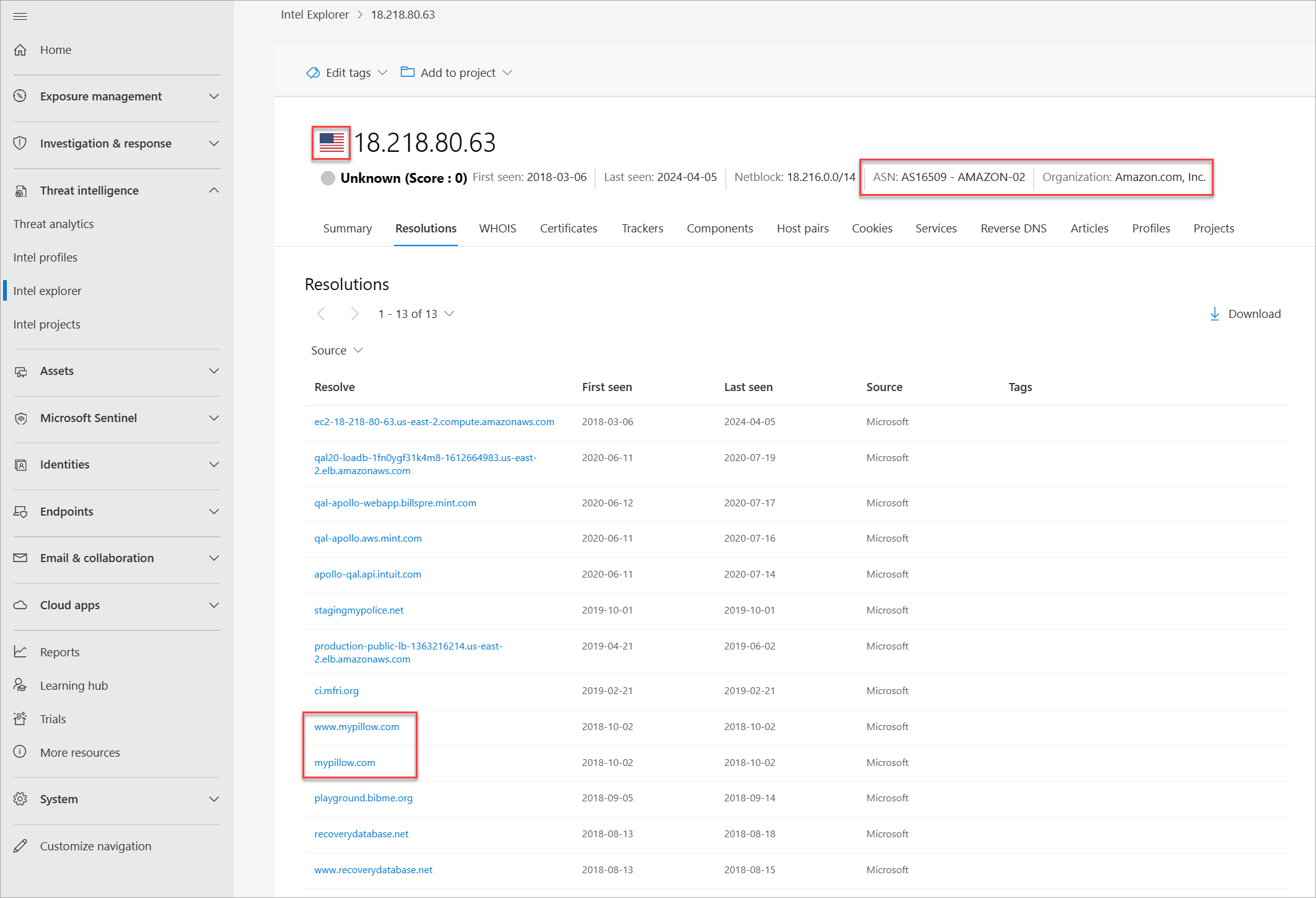

해결 방법 탭을 선택하고 mypiltow[.] IP 주소를 피벗합니다. com은 2018년 10월에 해결되었습니다.

mypillow[.]에 대해 이 단계를 반복합니다. com. 2018년 10월에 두 도메인의 IP 주소 간에 다음과 같은 차이점이 있습니다.

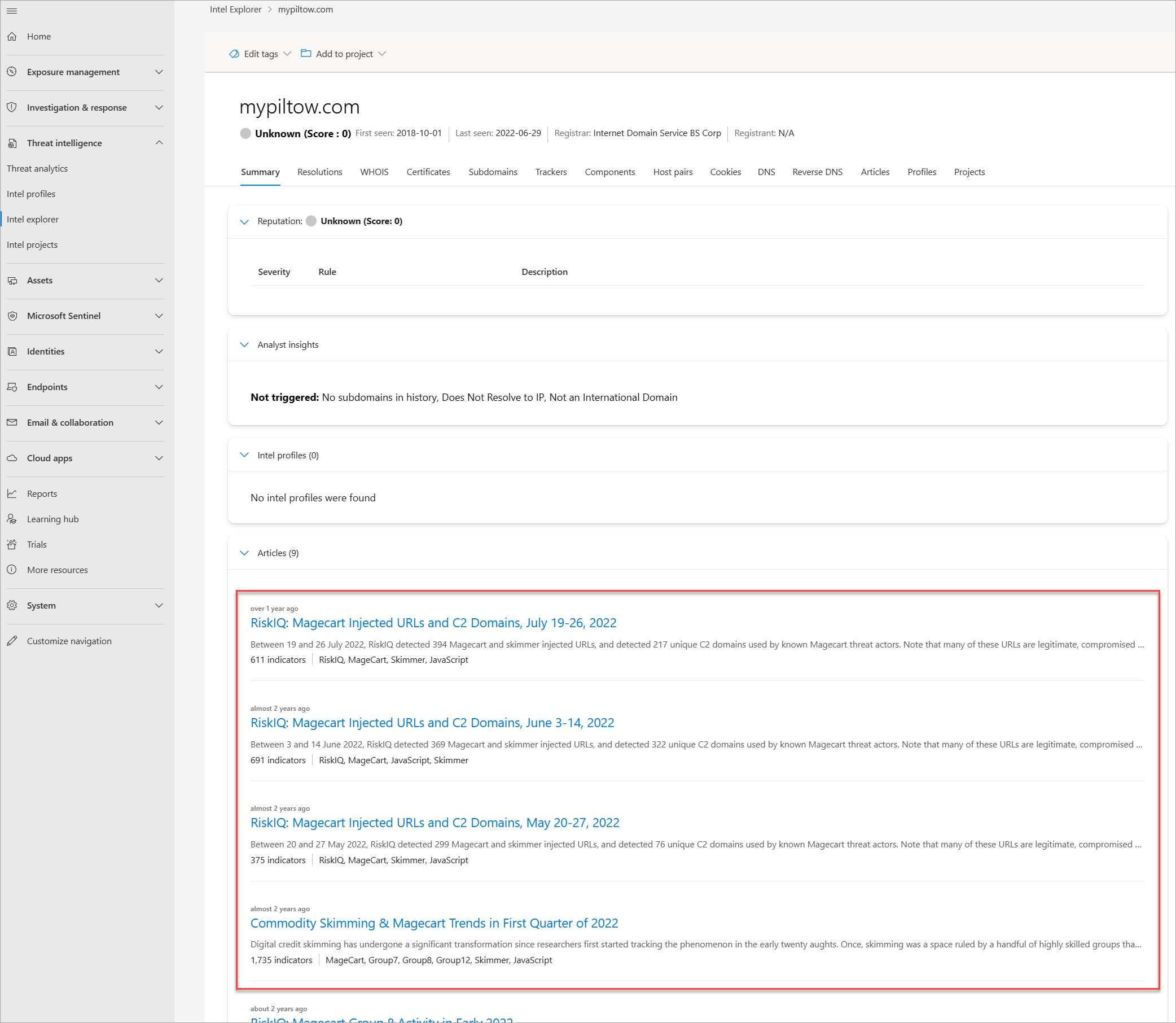

요약 탭을 선택하고 문서 섹션까지 아래로 스크롤합니다. mypiltow[.] 관련으로 게시된 다음 문서가 표시됩니다. com:

- RiskIQ: Magecart 삽입 URL 및 C2 도메인, 2022년 6월 3-14일

- RiskIQ: Magecart 삽입 URL 및 C2 도메인, 2022년 5월 20-27일

- 2022년 1분기 상품 스키밍 & 자장가 추세

- RiskIQ: Magecart Group 8 2022년 초 활동

- Magecart 그룹 8 부동산: 스키밍 그룹과 관련된 호스팅 패턴

- 호모글리프 공격에 사용되는 인터 스키밍 키트

- Magecart 그룹 8은 NutriBullet.com 혼합하여 증가하는 희생자 목록에 추가합니다.

이러한 각 문서를 검토하고 대상과 같은 추가 정보를 기록해 둡니다. 전술, 기술 및 절차(TTP); 및 기타 IOC - Magecart 위협 행위자 그룹에 대해 찾을 수 있습니다.

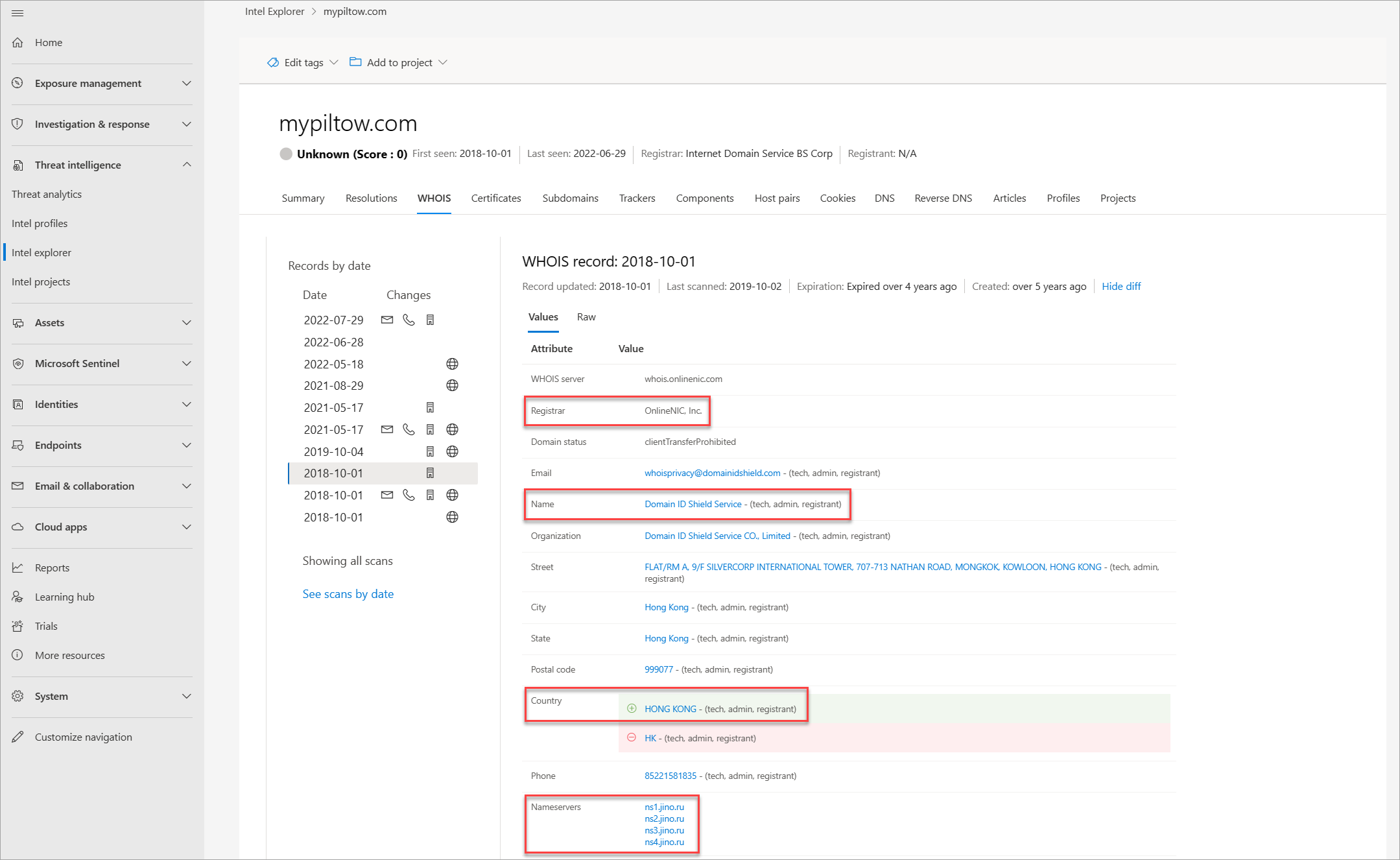

WHOIS 탭을 선택하고 mypillow[.] 사이의 WHOIS 정보를 비교합니다. com 및 mypiltow[.] com. 다음 세부 정보를 기록해 둡다.

mypillow의 WHOIS 레코드[.] 2011년 10월의 com은 My Pillow Inc.가 도메인을 명확하게 소유하고 있음을 나타냅니다.

mypiltow의 WHOIS 레코드[.] 2018년 10월 com은 도메인이 홍콩 특별 행정구에 등록되었으며 도메인 ID Shield 서비스 CO로 보호되는 개인 정보 보호임을 나타냅니다.

mypiltow[.] 등록자 com은 OnlineNIC, Inc.입니다.

지금까지 분석된 주소 기록과 WHOIS 세부 정보를 감안할 때, 분석가는 중국 개인 정보 보호 서비스가 주로 미국 기반 회사의 러시아 IP 주소를 보호하는 것이 이상하다는 것을 발견해야합니다.

Intel 탐색기 검색 창으로 다시 이동하여 livechatinc[.] 검색 org. 문서 Magecart 그룹 8 NutriBullet.com 자신의 성장 피해자 목록에 추가에 혼합 이제 검색 결과에 나타납니다.

문서를 선택합니다. 이 관련 캠페인에 대한 다음 정보를 사용할 수 있어야 합니다.

- 이 문서는 2020년 3월 18일에 게시되었습니다.

- 이 기사는 Nutribullet, Amerisleep 및 ABS-CBN도 Magecart 위협 행위자 그룹의 희생자임을 나타냅니다.

공개 표시기 탭을 선택합니다. 다음 IOC를 나열해야 합니다.

- URL: hxxps://coffemokko[.] com/tr/, hxxps://freshdepor[.] com/tr/, hxxps://prodealscenter[.] c4m/tr/, hxxps://scriptoscript[.] com/tr/, hxxps://swappastore[.] com/tr/

- 도메인: 3lift[.] org, abtasty[.] net, adaptivecss[.] org, adorebeauty[.] org, all-about-sneakers[.] org, amerisleep.github[.] io, ar500arnor[.] com, authorizecdn[.] com, bannerbuzz[.] info, battery-force[.] org, batterynart[.] com, blackriverimaging[.] org, braincdn[.] org, btosports[.] net, cdnassels[.] com, cdnmage[.] com, chicksaddlery[.] net, childsplayclothing[.] org, christohperward[.] org, citywlnery[.] org, closetlondon[.] org, cmytuok[.] top, coffemokko[.] com, coffetea[.] org, configsysrc[.] info, dahlie[.] org, davidsfootwear[.] org, dobell[.] su, elegrina[.] com, energycoffe[.] org, energytea[.] org, etradesupply[.] org, exrpesso[.] org, foodandcot[.] com, freshchat[.] info, freshdepor[.] com, greatfurnituretradingco[.] org, info-js[.] link, jewsondirect[.] com, js-cloud[.] com, kandypens[.] net, kikvape[.] org, labbe[.] biz, lamoodbighats[.] net, link js[.] link, livechatinc[.] org, londontea[.] net, mage-checkout[.] org, magejavascripts[.] com, magescripts[.] pw, magesecuritys[.] com, majsurplus[.] com, map-js[.] link, mcloudjs[.] com, mechat[.] info, melbounestorm[.] com, misshaus[.] org, mylrendyphone[.] com, mypiltow[.] com, nililotan[.] org, oakandfort[.] org, ottocap[.] org, parks[.] su, paypaypay[.] org, pmtonline[.] su, prodealscenter[.] com, replacemyremote[.] org, sagecdn[.] org, scriptoscript[.] com, security-payment[.] su, shop-rnib[.] org, slickjs[.] org, slickmin[.] com, smart-js[.] link, swappastore[.] com, teacoffe[.] net, top5value[.] com, track-js[.] link, ukcoffe[.] com, verywellfitnesse[.] com, walletgear[.] org, webanalyzer[.] net, zapaljs[.] com, zoplm[.] Com

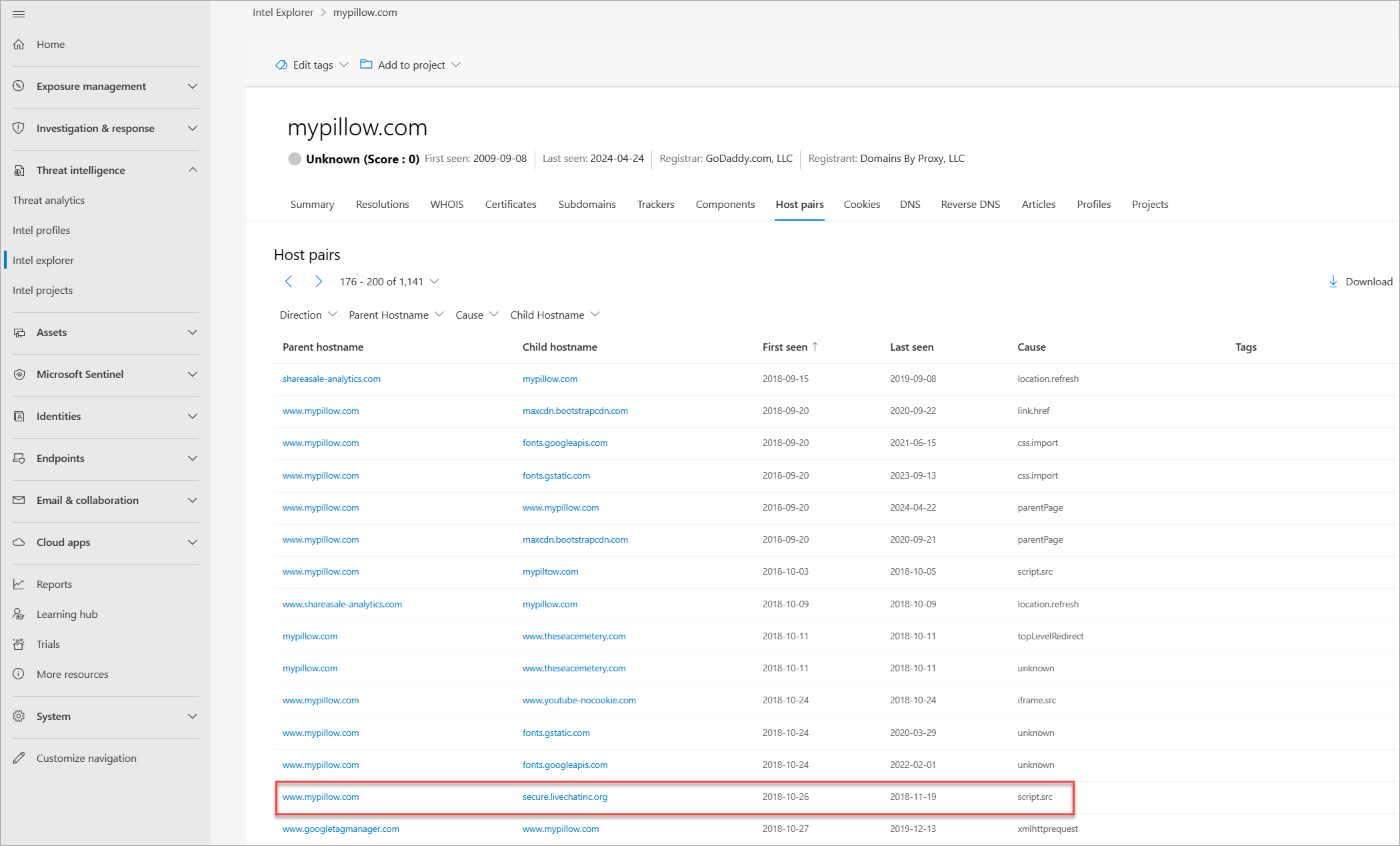

Intel 탐색기 검색 창으로 다시 이동하여 mypillow[.] 를 검색합니다. com. 그런 다음 호스트 쌍 탭으로 이동하여 처음 본 호스트 쌍을 정렬하고 2018년 10월에 발생한 호스트 쌍 관계를 찾습니다.

www.mypillow[.] com은 secure.livechatinc[.] 에 도달하는 것을 처음 관찰했습니다. 2018년 10월 26일 www.mypillow[.] 에서 스크립트 GET 요청이 관찰되었기 때문에 org com to secure.livechatinc[.] org. 이 관계는 2018년 11월 19일까지 지속되었습니다.

또한 secure.livechatinc[.] 조직 에서 www.mypillow[.] com 을 사용하여 후자의 서버(xmlhttprequest)에 액세스합니다.

mypillow[.] 검토 com의 호스트 쌍 관계. mypillow[.] com에는 도메인 이름 secure.livechatinc[.]와 유사한 다음 도메인과 호스트 쌍 관계가 있습니다. org:

- cdn.livechatinc[.] Com

- secure.livechatinc[.] Com

- api.livechatinc[.] Com

관계 원인은 다음과 같습니다.

- script.src

- iframe.src

- 알려지지 않은

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat은 온라인 소매점이 파트너 리소스로 웹 사이트에 추가할 수 있는 라이브 지원 채팅 서비스입니다. MyPillow를 비롯한 여러 전자 상거래 플랫폼이 이를 사용합니다. Livechat의 공식 사이트가 실제로 livechatinc[.] 이므로 이 가짜 도메인은 흥미롭습니다. com. 따라서 이 경우 위협 행위자는 최상위 도메인 오타스쿼트를 사용하여 MyPillow 웹 사이트에 두 번째 스키머를 배치했다는 사실을 숨깁니다.

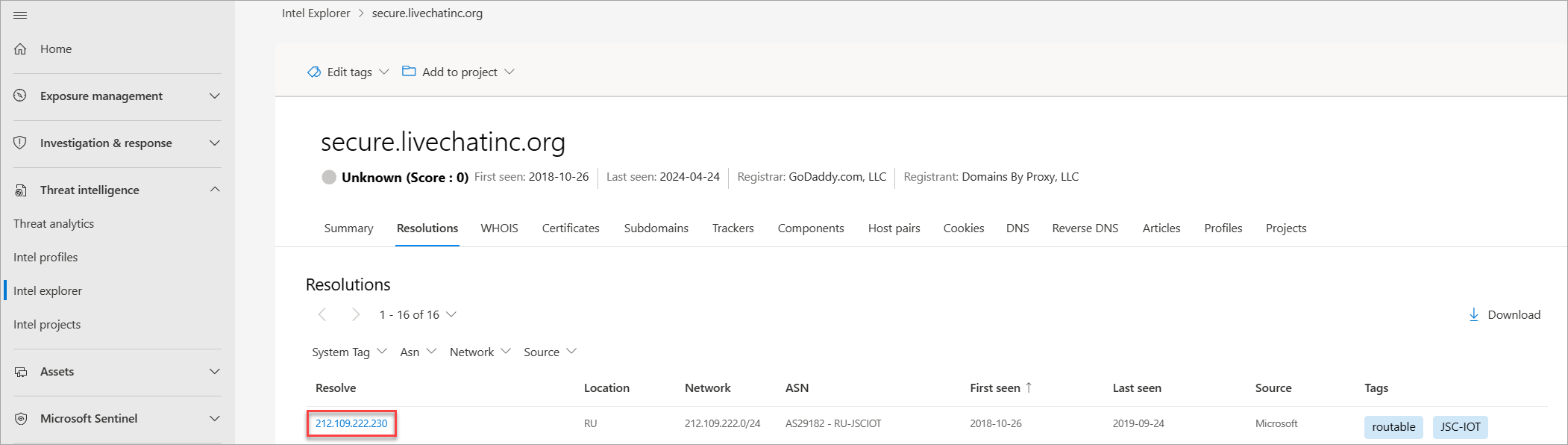

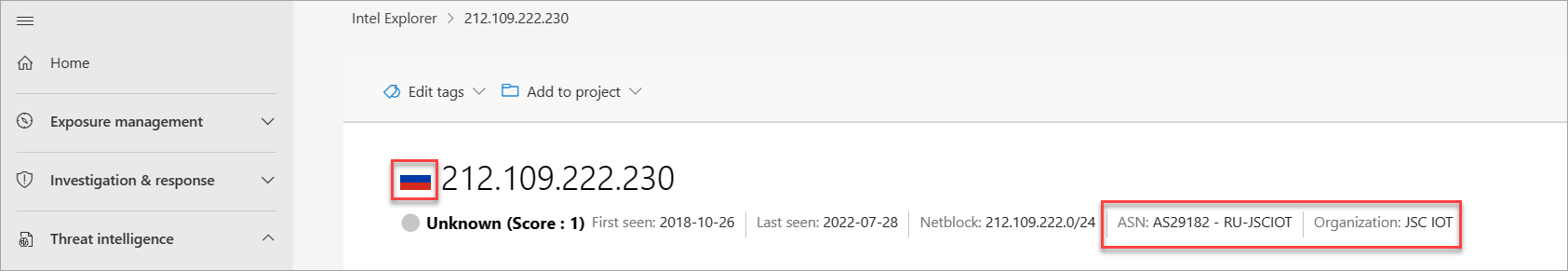

secure.livechatinc[.]를 사용하여 호스트 쌍 관계를 돌아가기 및 찾습니다. 조직 및 해당 호스트 이름을 피벗합니다. 해결 방법 탭은 이 호스트가 212.109.222[.]로 확인되었음을 나타내야 합니다. 2018년 10월 230일.

이 IP 주소는 러시아에서도 호스트되며 ASN organization JSC IOT입니다.

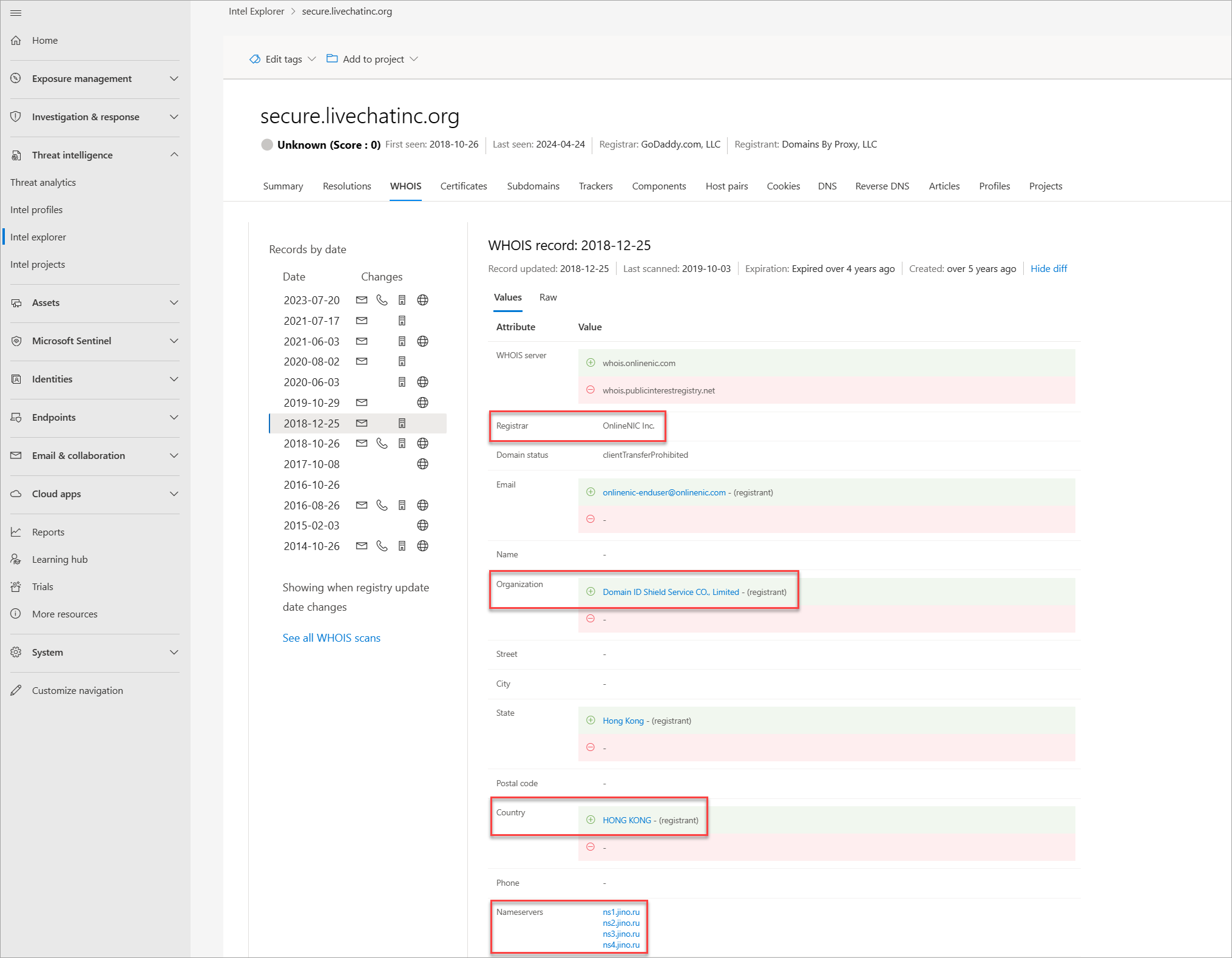

Intel 탐색기 검색 창으로 다시 이동하여 secure.livechatinc[.] 검색 org. 그런 다음 WHOIS 탭으로 이동하여 2018년 12월 25일부터 레코드를 선택합니다.

이 레코드에 사용되는 등록 기관은 Mypiltow[.] 등록에 사용되는 것과 동일한 OnlineNIC Inc.입니다. 같은 캠페인 중 com. 2018년 12월 25일의 기록에 따라 도메인은 동일한 중국 개인 정보 보호 서비스인 Domain ID Shield Service도 mypiltow[.] com.

12월 레코드는 2018년 10월 1일 mypiltow[.] 레코드에 사용된 것과 동일한 이름 서버를 사용했습니다. Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

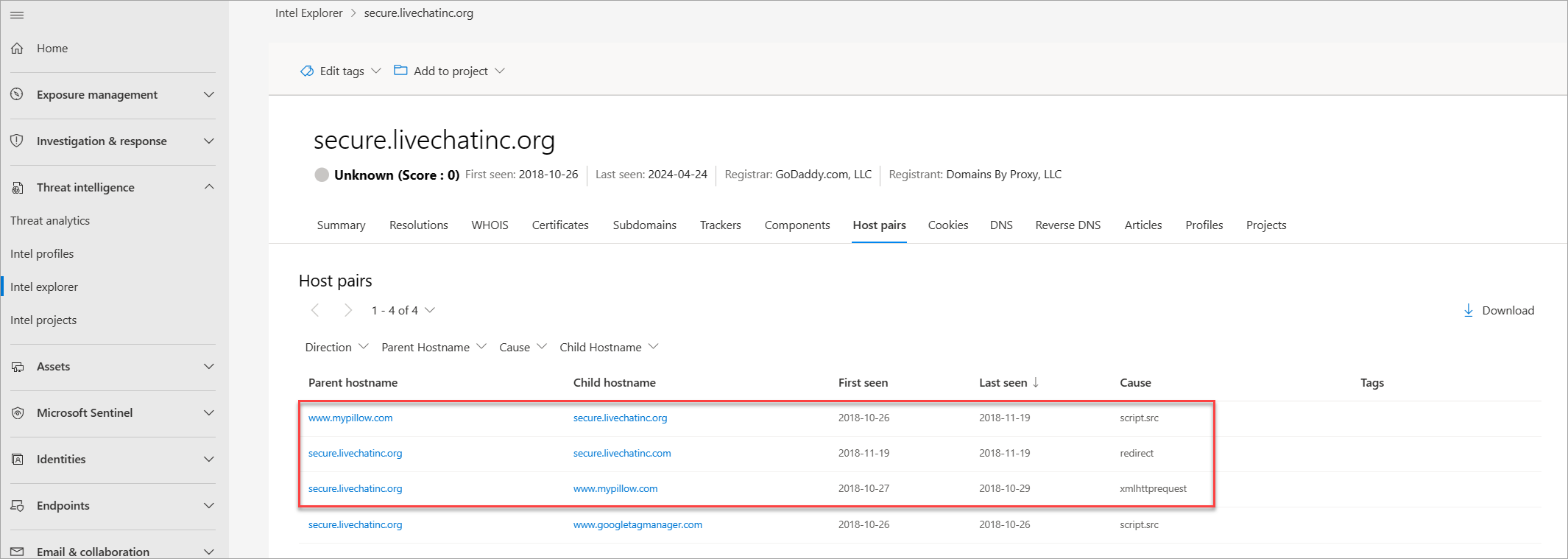

호스트 쌍 탭을 선택합니다. 2018년 10월부터 11월까지 다음과 같은 호스트 쌍 관계가 표시됩니다.

- secure.livechatinc[.] org 는 2022년 11월 19일에 사용자를 secure.livechatinc.com 리디렉션했습니다. 이 리디렉션은 탐지를 회피하는 난독 처리 기술일 가능성이 높습니다.

- www.mypillow[.] com 이 secure.livechatinc[.] 에 호스트된 스크립트를 끌어와서 org (fake LiveChat 사이트)는 2018년 10월 26일부터 2022년 11월 19일까지입니다. 이 기간 동안 www.mypillow[.] com의 사용자 구매가 잠재적으로 손상되었습니다.

- secure.livechatinc[.] 조직 에서 www.mypillow[.] 서버에서 데이터(xmlhttprequest)를 요청했습니다 . com은 2018년 10월 27일부터 29일까지 실제 MyPillow 웹 사이트를 호스팅합니다.

리소스를 정리합니다.

이 섹션에는 클린 리소스가 없습니다.

참고 항목

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기