인프라 연결

중요

2024년 6월 30일에는 Defender TI(Microsoft Defender 위협 인텔리전스) 독립 실행형 포털(https://ti.defender.microsoft.com)이 사용 중지되고 더 이상 액세스할 수 없게 됩니다. 고객은 Microsoft Defender 포털 또는 Microsoft Copilot for Security Defender TI를 계속 사용할 수 있습니다. 자세한 정보

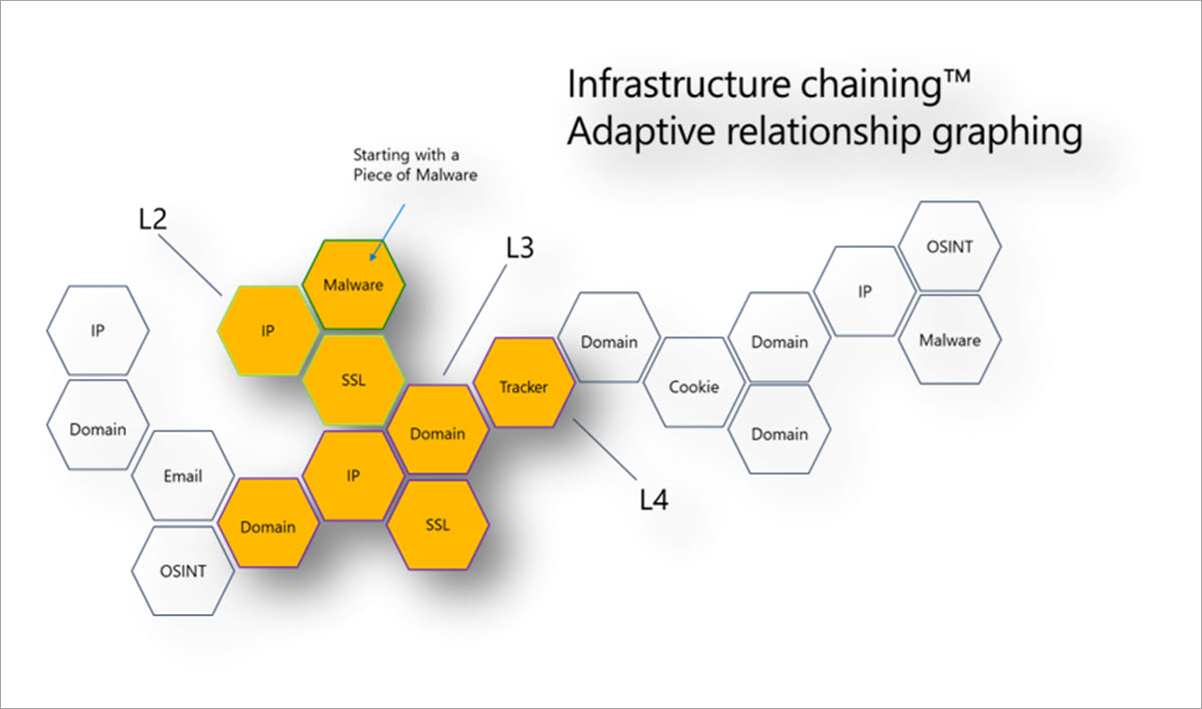

인프라 체인은 고도로 연결된 데이터 세트 간의 관계를 사용하여 조사를 빌드합니다. 이 프로세스는 위협 인프라 분석의 핵심이며 조직에서 인시던트 대응 중에 새로운 연결을 노출하고, 유사한 공격 활동을 그룹화하고, 가정을 입증할 수 있도록 합니다.

필수 구성 요소

다음 Defender TI 문서를 검토합니다.

시작점만 있으면 됩니다.

공격 캠페인은 간단한 지역 필터링에서 수동 OS 지문과 같은 복잡한 전술에 이르기까지 다양한 난독 처리 기술을 사용합니다. 이러한 기술은 잠재적으로 트랙에서 특정 시점 조사를 중지할 수 있습니다. 앞의 이미지는 인프라 체인의 개념을 강조 표시합니다. 데이터 보강 기능을 사용하면 IP 주소(명령 및 제어 서버)에 연결을 시도하는 맬웨어로 시작할 수 있습니다. 해당 IP 주소는 도메인 이름과 같은 일반 이름을 가진 TLS 인증서를 호스팅했을 수 있습니다. 해당 도메인은 코드에 고유한 추적기가 포함된 페이지에 연결될 수 있습니다(예: NewRelicID 또는 다른 곳에서 관찰했을 수 있는 다른 분석 ID). 또는 도메인이 역사적으로 조사에 빛을 비출 수 있는 다른 인프라에 연결되었을 수 있습니다. 기본 중요한 점은 컨텍스트에서 가져온 하나의 데이터 포인트가 특별히 유용하지 않을 수도 있지만 이 다른 모든 기술 데이터에 대한 자연스러운 연결을 관찰할 때 스토리를 결합하기 시작할 수 있다는 것입니다.

악의적 사용자의 외부 관점

악의적 사용자의 외부 관점은 방화벽 외부에서 작동하는 지속적으로 확장되는 웹 및 모바일 존재를 활용할 수 있게 해줍니다.

실제 사용자로서 웹 및 모바일 속성에 접근하고 상호 작용하면 Microsoft의 크롤링, 스캔 및 기계 학습 기술이 사용자 세션 데이터를 수집하고 피싱, 맬웨어, 악성 앱, 원치 않는 콘텐츠 및 도메인 침해를 대규모로 검색하여 악의적인 회피 기술을 무장 해제할 수 있습니다. 이 접근 방식은 악의적인 인프라와 관련된 위협 인텔리전스, 시스템 태그, 분석가 인사이트 및 평판 점수 의 형태로 실행 가능한 이벤트 기반 위협 경고 및 워크플로를 제공하는 데 도움이 됩니다.

더 많은 위협 데이터를 사용할 수 있게 되면 분석가가 데이터 세트와 해당 위협을 이해하기 위해 더 많은 도구, 교육 및 노력이 필요합니다. defender TI(Microsoft Defender 위협 인텔리전스)는 여러 데이터 원본에 단일 보기를 제공하여 이러한 노력을 통합합니다.

참고 항목

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기