3단계: Microsoft 365 사용자 계정 보호

소규모 비즈니스 지원 및 학습에 대한 모든 소규모 비즈니스 콘텐츠를 확인하세요.

사용자 로그인의 보안을 강화하려면 다음을 수행합니다.

- 비즈니스용 Windows Hello 사용

- Microsoft Entra 암호 보호 사용

- MFA(다단계 인증) 사용

- ID 및 장치 액세스 구성 배포

- Microsoft Entra ID Protection 자격 증명 손상으로부터 보호

비즈니스용 Windows Hello

Windows 11 Enterprise 비즈니스용 Windows Hello Windows 디바이스에서 서명할 때 암호를 강력한 2단계 인증으로 대체합니다. 2단계 인증 요소는 장치에 연결된 새로운 유형의 사용자 자격 증명과 생체 인식 또는 PIN입니다.

자세한 내용은 비즈니스용 Windows Hello 개요를 참조하세요.

암호 보호 Microsoft Entra

Microsoft Entra 암호 보호는 알려진 약한 암호 및 해당 변형을 검색하고 차단하며 organization 관련된 추가 약한 용어를 차단할 수도 있습니다. 기본 전역 금지 암호 목록은 Microsoft Entra 테넌트에서 모든 사용자에게 자동으로 적용됩니다. 사용자 지정 금지 암호 목록에서 추가 항목을 정의할 수 있습니다. 사용자가 암호를 변경하거나 재설정하면 해당 금지된 암호 목록은 강력한 암호를 사용하도록 확인됩니다.

자세한 내용은 Microsoft Entra 암호 보호 구성을 참조하세요.

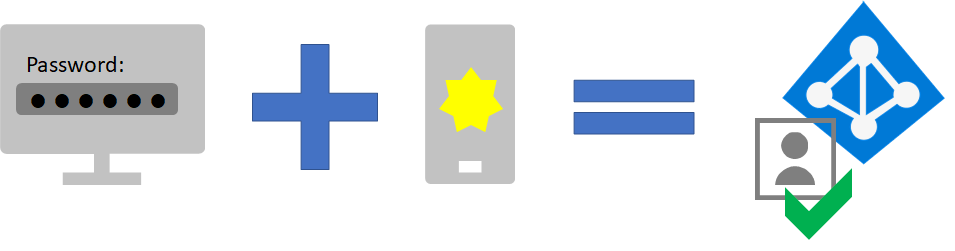

MFA

MFA에서는 사용자 로그인이 사용자 계정 비밀번호 외에 추가 확인을 받아야합니다. 악의적인 사용자가 사용자 계정 암호를 확인하더라도 액세스 권한이 부여되기 전에 스마트폰으로 전송되는 문자 메시지와 같은 추가 확인에 응답 할 수 있어야 합니다.

MFA를 사용하는 첫 번째 단계는 모든 관리자 계정(예를 들어, 권한 있는 계정이라고도 함)에 해당 항목을 요청하는 것입니다. 첫 번째 단계를 넘어서, Microsoft는 모든 사용자에 대해 MFA를 권장합니다.

사용자가 Microsoft 365 계획에 따라 MFA를 사용하도록하는 방법에는 세 가지가 있습니다.

| 계획 | 권장 사항 |

|---|---|

| 모든 Microsoft 365 플랜(Microsoft Entra ID P1 또는 P2 라이선스 없음) | Microsoft Entra ID 보안 기본값을 사용하도록 설정합니다. Microsoft Entra ID 보안 기본값에는 사용자 및 관리자를 위한 MFA가 포함됩니다. |

| Microsoft 365 E3(Microsoft Entra ID P1 라이선스 포함) | 공통 조건부 액세스 정책을 사용하여 다음 정책을 구성합니다. - 관리자에게 MFA 요구 - 모든 사용자에 대해 MFA 요구 - 레거시 인증 차단 |

| Microsoft 365 E5(Microsoft Entra ID P2 라이선스 포함) | Microsoft Entra ID Protection 활용하여 다음 두 가지 정책을 만들어 Microsoft에서 권장하는 조건부 액세스 및 관련 정책 집합을 구현하기 시작합니다. - 로그인 위험이 중간 이상인 경우 MFA 필요 - 위험이 높은 사용자는 암호를 변경해야 함 |

보안 기본값

보안 기본값은 2019년 10월 21일 이후에 생성된 Microsoft 365 및 Office 365 유료 또는 평가판 구독의 새로운 기능입니다. 이러한 구독에는 모든 사용자가 Microsoft Authenticator 앱과 함께 MFA를 사용해야 하는 보안 기본값이 설정되어 있습니다.

사용자는 스마트 폰에서 Microsoft Authenticator 앱으로 MFA에 14일 간 등록할 수 있으며, 이는 보안 기본값이 활성화된 후 처음 로그인 할 때부터 시작됩니다. 14일이 지나면 MFA 등록이 완료될 때까지 사용자가 로그인할 수 없습니다.

보안 기본값은 모든 조직이 기본적으로 사용되는 사용자 로그인에 대한 기본 보안 수준을 갖도록 합니다. 조건부 액세스 정책 또는 개별 계정으로 MFA를 위해 보안 기본값을 비활성화할 수 있습니다.

자세한 정보는 보안 기본값 개요를 참조하세요.

조건부 액세스 정책

조건부 액세스 정책은 로그인이 평가되고 액세스 권한이 부여되는 조건을 지정하는 규칙 집합입니다. 예를 들어 다음과 같은 조건부 액세스 정책을 만들 수 있습니다.

- 사용자 계정 이름이 Exchange, 사용자, 암호, 보안, SharePoint Exchange 관리자, SharePoint 관리자 또는 전역 관리자 역할이 할당된 사용자 그룹의 구성원인 경우, 액세스를 허용하기 전에 MFA가 필요합니다.

이 정책을 사용하면 이러한 관리자 역할에서 할당되거나 할당되지 않은 경우 MFA에 대한 개별 사용자 계정을 구성하지 않고 그룹 멤버 자격에 따라 MFA를 요구할 수 있습니다.

또한 Windows 11 실행하는 랩톱과 같은 규격 디바이스에서 로그인을 수행하도록 요구하는 등 고급 기능에 조건부 액세스 정책을 사용할 수도 있습니다.

조건부 액세스에는 Microsoft 365 E3 및 E5에 포함된 Microsoft Entra ID P1 라이선스가 필요합니다.

자세한 내용은 조건부 액세스 개요를 참조하세요.

이 방법들을 함께 사용

다음 사항에 유의해야 합니다.

- 조건부 액세스 정책을 사용하도록 설정한 경우 보안 기본값을 사용하도록 설정할 수 없습니다.

- 보안 기본값을 사용하도록 설정한 경우 조건부 액세스 정책을 사용하도록 설정할 수 없습니다.

보안 기본값을 사용하면 모든 새 사용자에게 MFA 등록 및 Microsoft Authenticator 앱 사용을 요구하는 메시지가 표시됩니다.

이 표는 보안 기본값 및 조건부 액세스 정책으로 MFA를 활성화한 결과를 보여줍니다.

| 메서드 | 사용 | 사용 안 함 | 추가 인증 방법 |

|---|---|---|---|

| 보안 기본값 | 조건부 액세스 정책을 사용할 수 없습니다 | 조건부 액세스 정책을 사용할 수 있습니다 | Microsoft Authenticator 앱 |

| 조건부 액세스 정책 | 이 중 하나가 사용되는 경우 보안 기본값을 사용할 수 없습니다. | 상기 수단을 모두 사용하지 않도록 설정한 경우, MFA 등록 중 사용자가 지정한 | 보안 기본값을 사용할 수 있습니다 |

제로 트러스트 ID 및 디바이스 액세스 구성

제로 트러스트 ID 및 디바이스 액세스 설정 및 정책은 조건부 액세스, Intune 및 Microsoft Entra ID Protection 정책과 결합된 필수 구성 요소 기능과 해당 설정을 사용하여 지정된 액세스 요청을 부여해야 하는지 여부와 조건에 따라 결정합니다. 이 결정은 로그인의 사용자 계정, 사용 중인 장치, 사용자가 액세스하기 위해 사용하는 앱, 액세스 요청을 만든 위치, 요청 위험에 대한 평가를 기준으로 합니다. 이 기능을 사용하여 승인된 사용자와 장치만 중요한 리소스에 액세스할 수 있도록 할 수 있습니다.

참고

Microsoft Entra ID Protection Microsoft 365 E5 포함된 Microsoft Entra ID P2 라이선스가 필요합니다.

ID 및 장치 액세스 정책은 세 계층으로 사용하도록 정의됩니다.

- 기준 보호는 앱과 데이터에 액세스하는 ID와 장치에 대한 최소 수준의 보안입니다.

- 중요 보호는 특정 데이터에 대한 추가 보안을 제공합니다. ID 및 장치에는 보안 및 장치 상태에 대해 더 높은 수준을 요구합니다.

- 규제가 엄격하거나 높은 수준으로 분류된 데이터를 포함하는 환경에 대한 보호는 높은 수준으로 분류되거나, 거래 비밀을 포함하거나, 데이터 규제가 적용되는 소량 데이터에 적합합니다. ID 및 장치에는 높은 수준의 보안 및 장치 상태 요구 사항이 많이 적용됩니다.

해당 계층과 관련 구성은 데이터, ID 및 장치에 대해 일관된 수준의 보호를 제공합니다.

Microsoft Teams, Exchange Online 및 SharePoint에 대한 특정 설정을 포함하여 조직에서 제로 트러스트 ID 및 장치 액세스 정책을 구성하고 배포하는 것이 매우 좋습니다. 자세한 내용은 제로 트러스트 ID 및 장치 액세스 구성을 참조하세요.

Microsoft Entra ID Protection

이 섹션에서는 공격자가 조직의 클라우드 서비스 및 데이터에 액세스하기 위한 사용자의 계정 이름 및 암호를 파악한 경우에 발생하는 자격 증명 침해로부터 보호하는 정책 구성 방법을 알아봅니다. Microsoft Entra ID Protection 공격자가 사용자 계정의 자격 증명을 손상시키는 것을 방지하는 여러 가지 방법을 제공합니다.

Microsoft Entra ID Protection 사용하면 다음을 수행할 수 있습니다.

| 기능 | 설명 |

|---|---|

| 조직의 ID에서 잠재적인 취약점 확인 및 해결 | Microsoft Entra ID 기계 학습을 사용하여 로그인 및 로그인 후 활동과 같은 변칙 및 의심스러운 활동을 검색합니다. 이 데이터를 사용하여 Microsoft Entra ID Protection 문제를 평가하고 조치를 취하는 데 도움이 되는 보고서 및 경고를 생성합니다. |

| 조직의 ID와 관련이 있는 의심스러운 동작을 감지하고 자동으로 대응 | 지정된 위험 수준에 도달했을 때 검색된 문제에 자동으로 대응하는 위험 기반 정책을 구성할 수 있습니다. 이러한 정책은 Microsoft Entra ID 및 Microsoft Intune 제공하는 다른 조건부 액세스 제어 외에도 자동으로 액세스를 차단하거나 암호 재설정 및 후속 로그인을 위한 Microsoft Entra 다단계 인증을 요구하는 등의 수정 작업을 수행할 수 있습니다. |

| 의심스러운 사건을 조사하여 관리 작업으로 해결 | 보안 인시던트에 대한 정보를 사용하여 위험 이벤트를 조사할 수 있습니다. 기본 워크플로는 조사를 추적하고 암호 재설정과 같은 수정 작업을 시작하는 데 사용할 수 있습니다. |

Microsoft Entra ID Protection 대한 자세한 내용을 참조하세요.

Microsoft Entra ID Protection 사용하도록 설정하는 단계를 참조하세요.

MFA 및 보안 로그인에 대한 관리자 기술 리소스

- Microsoft 365에 대한 MFA

- Microsoft 365의 ID 배포

- Azure Academy Microsoft Entra ID 교육 비디오

- Microsoft Entra 다단계 인증 등록 정책 구성

- ID 및 장치 액세스 구성

다음 단계

4단계를 계속 진행하여 선택한 ID 모델을 기반으로 ID 인프라를 배포합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기