고객 관리형 암호화 키 관리

고객은 미사용 데이터를 암호화하여 데이터를 보호하기 위한 데이터 프라이버시 및 규정 준수 요구 사항이 있습니다. 이는 데이터베이스 사본이 도난당한 경우 데이터가 노출되지 않도록 보호합니다. 미사용 데이터 암호화를 사용하면 도난당한 데이터베이스 데이터가 암호화 키 없이 다른 서버로 복원되지 않도록 보호됩니다.

기본적으로 모든 고객 데이터는 강력하게 관리되는 암호화 키로 암호화됩니다. Power Platform Microsoft Microsoft 모든 데이터의 데이터베이스 암호화 키를 저장하고 관리하므로 사용자는 직접 관리할 필요가 없습니다. 그러나 Power Platform은 Microsoft Dataverse 환경과 연결된 데이터베이스 암호화 키를 자체 관리할 수 있는 추가 데이터 보호 제어를 위해 이 고객 관리형 암호화 키(CMK)를 제공합니다. 이를 통해 필요에 따라 암호화 키를 교체하거나 교환할 수 있으며, 언제든지 서비스에 대한 키 액세스를 취소하면 Microsoft고객 데이터에 대한 액세스를 방지할 수도 있습니다.

Power Platform의 고객 관리형 키에 대해 자세히 알아보려면 고객 관리형 키 비디오를 시청하십시오.

이러한 암호화 키 작업은 고객 관리형 키(CMK)와 함께 사용할 수 있습니다.

- Azure Key Vault에서 RSA(RSA-HSM) 키를 만듭니다.

- 키에 대한 Power Platform 엔터프라이즈 정책을 만듭니다.

- 키 자격 증명 모음에 액세스할 수 있는 Power Platform 엔터프라이즈 정책 권한을 부여합니다.

- 엔터프라이즈 정책을 읽을 수 있도록 Power Platform 서비스 관리자를 부여합니다.

- 환경에 암호화 키를 적용합니다.

- 되돌리다/remove 환경's CMK 암호화를 Microsoft관리되는 키로 설정합니다.

- 새 엔터프라이즈 정책을 생성하고, CMK에서 환경을 제거하고, 새 엔터프라이즈 정책으로 CMK를 다시 적용하여 키를 변경합니다.

- CMK 키 자격 증명 모음 및/또는 키 권한을 취소하여 CMK 환경을 잠급니다.

- CMK 키를 적용하여 BYOK(bring-your-own-key) 환경을 CMK로 마이그레이션합니다.

현재 다음 앱 및 서비스에 저장된 모든 고객 데이터만 고객 관리형 키로 암호화할 수 있습니다.

- Dataverse (맞춤형 솔루션 및 Microsoft 서비스)

- Dataverse 모델 기반 앱용 Copilot

- Power Automate1

- Power Apps

- Dynamics 365용 채팅

- Dynamics 365 영업

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance(금융 및 운영)

- Dynamics 365 Intelligent Order Management(금융 및 운영)

- Dynamics 365 Project Operations(금융 및 운영)

- Dynamics 365 Supply Chain Management(금융 및 운영)

- Dynamics 365 Fraud Protection(금융 및 운영)

1 기존 흐름이 있는 환경에 고객 관리 키를 적용하는 경우 Power Automate 흐름 데이터는 Microsoft관리 키로 계속 암호화됩니다. 추가 정보: Power Automate 고객 관리형 키.

참고

Nuance 대화형 IVR 및 제작자 환영 콘텐츠는 고객 관리형 키 암호화에서 제외됩니다.

Microsoft Copilot Studio 자체 저장소와 Microsoft Dataverse에 데이터를 저장합니다. 이러한 환경에 고객 관리 키를 적용하면 Microsoft Dataverse의 데이터 스토리지만 키로 암호화됩니다. Microsoft Dataverse 비 데이터는 Microsoft관리되는 키로 계속 암호화됩니다.

참고

커넥터에 대한 연결 설정은 Microsoft-관리형 키로 계속 암호화됩니다.

고객 관리형 키 지원에 대한 정보는 위에 나열되지 않은 서비스는 담당자에게 문의하십시오.

참고

Power Apps 표시 이름, 설명 및 연결 메타데이터는 Microsoft관리형 키로 계속 암호화됩니다.

참고

다운로드 결과 연결 및 솔루션 확인 중에 솔루션 확인기 적용으로 생성된 기타 데이터는 Microsoft-관리형 키로 계속 암호화됩니다.

Power Platform 통합이 활성화된 재무 및 운영 앱이 있는 환경도 암호화할 수 있습니다. Power Platform 통합이 없는 재무 및 운영 환경에서는 계속해서 기본 관리 키를 사용하여 데이터를 암호화합니다. Microsoft 추가 정보: 금융 및 운영 앱의 암호화

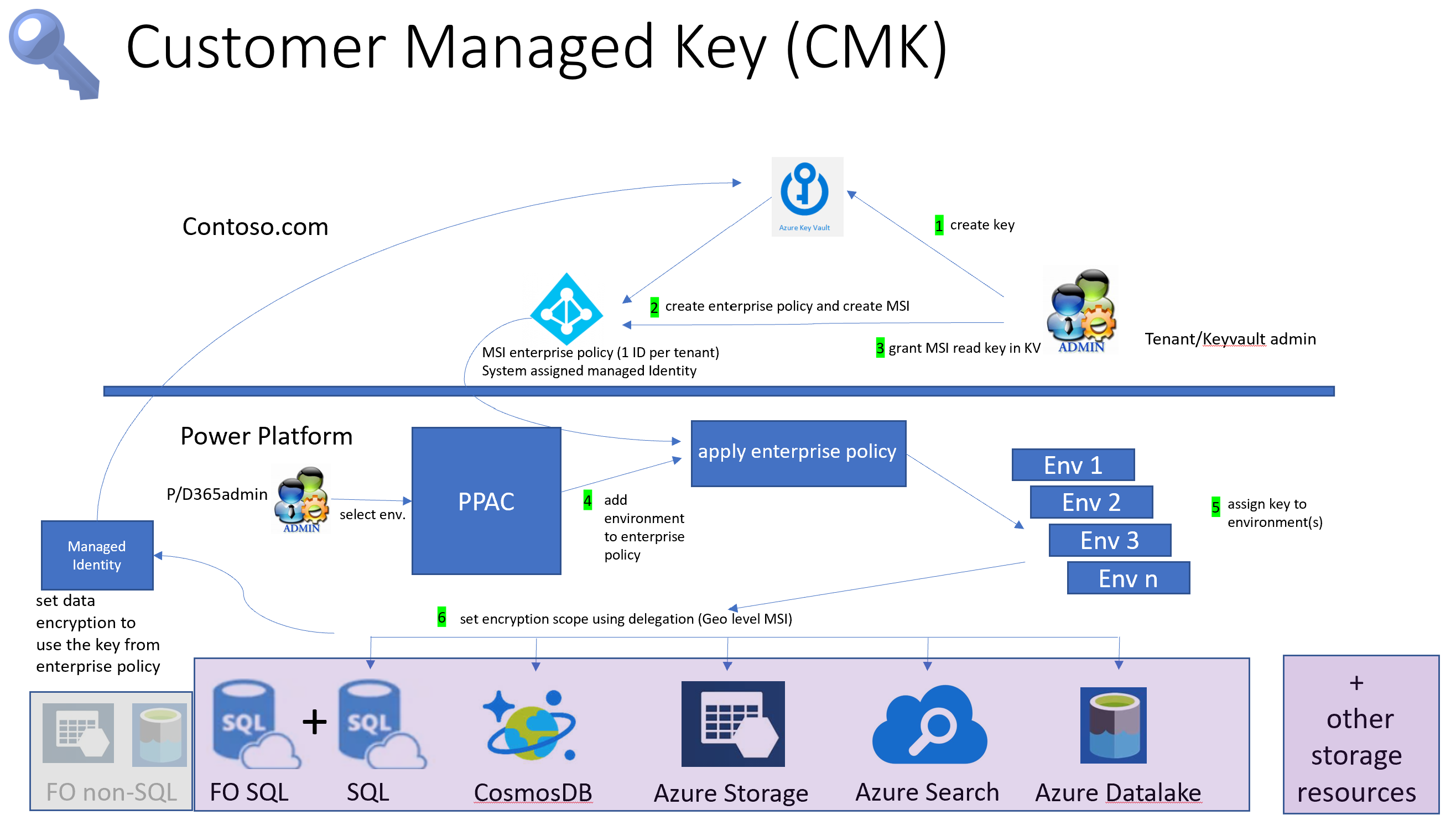

고객 관리형 암호화 키 소개

고객 관리형 키를 사용하여 관리자는 자체 Azure Key Vault에서 Power Platform 스토리지 서비스로 자체 암호화 키를 제공하여 고객 데이터를 암호화할 수 있습니다. Microsoft Azure Key Vault에 직접 액세스할 수 없습니다. Power Platform 서비스가 Azure Key Vault에서 암호화 키에 액세스하기 위해 관리자는 암호화 키를 참조하고 Azure Key Vault에서 키를 읽을 수 있는 이 엔터프라이즈 정책 액세스 권한을 부여하는 Power Platform 엔터프라이즈 정책을 만듭니다.

그런 다음 Power Platform 서비스 관리자는 엔터프라이즈 정책에 Dataverse 환경을 추가하여 암호화 키로 환경의 모든 고객 데이터 암호화를 시작할 수 있습니다. 관리자는 다른 엔터프라이즈 정책을 생성하여 환경의 암호화 키를 변경하고 환경을 제거한 후 새 엔터프라이즈 정책에 추가할 수 있습니다. 환경를 더 이상 고객 관리 키를 사용하여 암호화할 필요가 없는 경우 관리자는 엔터프라이즈 정책에서 Dataverse 환경를 제거하여 데이터 암호화를 고객 관리 키로 다시 되돌리다할 수 있습니다. Microsoft

관리자는 엔터프라이즈 정책에서 키 액세스를 취소하여 고객 관리형 키 환경을 잠그고 키 액세스를 복원하여 환경을 잠금 해제할 수 있습니다. 추가 정보: 키 자격 증명 모음 및/또는 키 권한 액세스를 취소하여 환경 잠금

주요 관리 작업을 단순화하기 위해 작업은 세 가지 주요 영역으로 나뉩니다.

- 암호화 키 만들기.

- 엔터프라이즈 정책을 생성하고 액세스 권한 부여.

- 환경의 암호화 관리.

경고

환경이 잠기면 지원팀을 포함하여 누구도 접근할 수 없습니다. Microsoft 잠긴 환경은 비활성화되고 데이터 손실이 발생할 수 있습니다.

고객 관리형 키에 대한 라이선스 요구 사항

고객 관리형 키 정책은 관리 환경에 대해 활성화된 환경에서만 적용됩니다. 관리형 환경은 프리미엄 사용 권한을 부여하는 독립 실행형 Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages 및 Dynamics 365 라이선스에 권한으로 포함됩니다. Microsoft Power Platform용 라이선싱 개요와 함께 관리형 환경 라이선싱에 대해 자세히 알아보십시오.

또한 Microsoft Power Platform 및 Dynamics 365용 고객 관리형 키를 사용하려면 암호화 키 정책이 적용되는 환경의 사용자가 다음 구독 중 하나를 보유해야 합니다.

- Microsoft 365 또는 Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 준수

- Microsoft 365 F5 Security & Compliance

- Microsoft 365 A5/E5/F5/G5 Information Protection 및 거버넌스

- Microsoft 365 A5/E5/F5/G5 내부 위험 관리

키를 관리할 때 발생할 수 있는 위험 이해

모든 비즈니스 크리티컬 애플리케이션에서와 마찬가지로 관리자 수준의 액세스 권한이 있는 조직 내의 직원은 신뢰할 수 있어야 합니다. 키 관리 기능을 사용하기 전에 데이터베이스 암호화 키를 관리하는 경우 잠재적인 위험에 대해 이해해야 합니다. 조직 내에서 일하고 있는 악의적인 관리자(조직의 보안 또는 비즈니스 프로세스를 손상시킬 의도가 있는 관리자 수준의 액세스 권한을 부여 받은 사용자)가 키 관리 기능을 사용하여 키를 만들고 해당 테넌트의 환경을 잠글 수도 있습니다.

다음 단계로 과정이 일어날 수 있습니다.

악의적인 키 자격 증명 모음 관리자는 Azure Portal에서 키와 엔터프라이즈 정책을 만듭니다. Azure Key Vault 관리자는 Power Platform 관리 센터로 이동하여 엔터프라이즈 정책에 환경을 추가합니다. 그런 다음 악의적인 관리자는 Azure Portal로 돌아가 엔터프라이즈 정책에 대한 키 액세스를 취소하여 모든 환경을 잠급니다. 이로 인해 모든 환경에 액세스할 수 없게 되어 비즈니스 중단이 발생하고 이 이벤트가 해결되지 않으면 즉, 키 액세스가 복원되면 환경 데이터가 손실될 수 있습니다.

노트

- Azure Key Vault에는 일시 삭제 및 제거 보호 키 자격 증명 모음 설정을 활성화해야 하는 키 복원을 지원하는 기본 제공 안전 장치가 있습니다.

- 고려해야 할 또 다른 안전 장치는 Azure Key Vault 관리자에게 Power Platform 관리 센터에 대한 액세스 권한이 부여되지 않은 작업이 분리되어 있는지 확인하는 것입니다.

위험을 완화하기 위한 의무 분리

이 섹션에서는 각 관리자 역할이 담당하는 고객 관리형 키 기능 의무에 대해 설명합니다. 이러한 작업을 분리하면 고객 관리형 키와 관련된 위험을 완화하는 데 도움이 됩니다.

Azure Key Vault 및 Power Platform/Dynamics 365 서비스 관리 작업

고객 관리형 키를 사용하려면 먼저 키 자격 증명 모음 관리자가 Azure Key Vault에 키를 만들고 Power Platform 엔터프라이즈 정책을 만듭니다. 엔터프라이즈 정책이 생성되면 특별한 Microsoft Entra ID 관리 ID가 생성됩니다. 그런 다음 키 자격 증명 모음 관리자는 Azure Key Vault로 돌아가 엔터프라이즈 정책/관리 ID에 암호화 키에 대한 액세스 권한을 부여합니다.

그런 다음 키 자격 증명 모음 관리자는 각 Power Platform/Dynamics 365 서비스 관리자에게 엔터프라이즈 정책에 대한 읽기 액세스 권한을 부여합니다. 읽기 권한이 부여되면 Power Platform/Dynamics 365 서비스 관리자는 Power Platform 관리 센터로 이동하여 엔터프라이즈 정책에 환경을 추가할 수 있습니다. 추가된 모든 환경 고객 데이터는 이 엔터프라이즈 정책에 연결된 고객 관리형 키로 암호화됩니다.

전제 조건

- Azure Key Vault 또는 Azure Key Vault 관리형 하드웨어 보안 모듈을 포함하는 Azure 구독입니다.

- A Microsoft Entra ID:

- Microsoft Entra 구독에 대한 기여자 권한.

- Azure Key Vault 및 키를 생성할 수 있는 권한.

- 리소스 그룹을 만들 수 있는 액세스 권한. 이는 키 자격 증명 모음을 설정하는 데 필요합니다.

Azure Key Vault를 사용하여 키를 만들고 액세스 권한 부여

Azure Key Vault 관리자는 Azure에서 이러한 작업을 수행합니다.

- Azure 유료 구독 및 Key Vault를 만듭니다. Azure Key Vault를 포함하는 구독이 이미 있는 경우 이 단계를 무시하세요.

- Azure Key Vault 서비스로 이동하고 키를 만듭니다. 추가 정보: 키 자격 증명 모음에서 키 만들기

- Azure 구독에 대해 Power Platform 엔터프라이즈 정책 서비스를 활성화합니다. 이 작업은 한 번만 수행하십시오. 추가 정보: Azure 구독에 대해 Power Platform 엔터프라이즈 정책 서비스 활성화

- Power Platform 엔터프라이즈 정책을 만듭니다. 추가 정보: 엔터프라이즈 정책 만들기

- 키 자격 증명 모음에 액세스할 수 있는 엔터프라이즈 정책 권한을 부여합니다. 추가 정보: 키 자격 증명 모음에 액세스할 수 있는 엔터프라이즈 정책 권한 부여

- Power Platform 및 Dynamics 365 관리자에게 엔터프라이즈 정책을 읽을 수 있는 권한을 부여합니다. 추가 정보: 엔터프라이즈 정책을 읽을 수 있는 Power Platform 관리자 권한 부여

Power Platform/Dynamics 365 서비스 관리자 Power Platform 관리 센터 작업

전제 조건

- Power Platform 관리자는 Power Platform 또는 Dynamics 365 서비스 관리자 Microsoft Entra 역할에 할당되어야 합니다.

Power Platform 관리 센터에서 환경 암호화 관리

Power Platform 관리자는 Power Platform 관리 센터에서 환경과 관련된 고객 관리형 키 작업을 관리합니다.

- Power Platform 환경을 엔터프라이즈 정책에 추가하여 고객 관리형 키로 데이터를 암호화합니다. 추가 정보: 데이터 암호화를 위해 엔터프라이즈 정책에 환경 추가

- 엔터프라이즈 정책에서 환경을 제거하여 암호화를 관리되는 키로 되돌립니다. Microsoft 추가 정보: 정책에서 환경을 제거하여 Microsoft 관리되는 키로 돌아갑니다.

- 이전 엔터프라이즈 정책에서 환경을 제거하고 새 엔터프라이즈 정책에 환경을 추가하여 키를 변경하십시오. 추가 정보: 암호화 키 생성 및 액세스 권한 부여

- BYOK에서 마이그레이션합니다. 이전의 자체 관리형 암호화 키 기능을 사용하는 경우 키를 고객 관리형 키로 마이그레이션할 수 있습니다. 추가 정보: Bring-Your-Own-Key 환경을 고객 관리형 키로 마이그레이션

암호화 키 생성 및 액세스 권한 부여

Azure 유료 구독 및 키 자격 증명 모음 만들기

Azure에서 다음 단계를 수행합니다.

용량제(Pay As You Go) 또는 이에 상응하는 Azure 구독을 만듭니다. 테넌트에 이미 구독이 있는 경우 이 단계는 필요하지 않습니다.

리소스 그룹을 만듭니다. 추가 정보: 리소스 그룹 만들기

참고

Power Platform 환경의 지역(예: 미국)과 일치하는 위치(예: 미국 중부)가 있는 리소스 그룹을 만들거나 사용합니다.

이전 단계에서 만든 리소스 그룹과 함께 일시 삭제 및 제거 보호를 포함하는 유료 구독을 사용하여 키 자격 증명 모음을 만듭니다.

중요

- 실수로 암호화 키를 삭제하지 않도록 환경을 보호하려면 키 자격 증명 모음에 일시 삭제 및 제거 보호가 활성화되어 있어야 합니다. 이러한 설정을 활성화하지 않으면 자신의 키로 환경을 암호화할 수 없습니다. 추가 정보: Azure Key Vault 일시 삭제 개요 추가 정보: Azure Portal을 사용하여 키 자격 증명 모음 만들기

키 자격 증명 모음에서 키 만들기

- 전제 조건을 충족했는지 확인하십시오.

- Azure Portal>Key Vault 로 이동하여 암호화 키를 생성할 키 자격 증명 모음을 찾습니다.

- Azure Key Vault 설정을 확인하세요.

- 설정에서 속성을 선택합니다.

- 일시 삭제에서 일시 삭제가 이 키 자격 증명 모음에서 활성화됨 옵션으로 설정되어 있는지 확인하거나 설정합니다.

- 제거 보호에서 제거 보호 활성화(삭제된 자격 증명 모음 및 자격 증명 모음 개체에 필수 보존 기간 적용)가 활성화되어 있는지 확인하거나 설정합니다.

- 변경한 경우 저장을 선택합니다.

RSA 키 만들기

다음 속성이 있는 키를 만들거나 가져옵니다.

- Key Vault 속성 페이지에서 키를 선택합니다.

- 생성/가져오기를 선택합니다.

- 키 만들기 화면에서 다음 값을 설정한 후 만들기를 선택합니다.

- 옵션: 생성

- 이름: 키의 이름을 입력하세요.

- 키 유형: RSA

- RSA 키 크기: 2048

중요

키에 만료 날짜 를 설정한 경우 키가 만료되면 이 키로 암호화된 모든 환경이 다운됩니다. 로컬 관리자와 Azure Key Vault 관리자에게 만료 날짜를 갱신하라는 알림 이메일 알림을 보내 만료 인증서를 모니터링하는 알림을 설정합니다. Power Platform 이는 계획되지 않은 시스템 중단을 방지하는 데 중요합니다.

HSM(하드웨어 보안 모듈)용 보호 키 가져오기

HSM(하드웨어 보안 모듈)용 보호 키를 사용하여 Power Platform Dataverse 환경을 암호화합니다. 엔터프라이즈 정책을 만들 수 있도록 HSM 보호 키를 키 자격 증명 모음으로 가져와야 합니다. 자세한 내용은 지원되는 HSM HSM 보호 키를 Key Vault(BYOK)로 가져오기를 참조하십시오.

Azure Key Vault 관리형 HSM에서 키 만들기

Azure Key Vault 관리형 HSM에서 생성된 암호화 키를 사용하여 환경 데이터를 암호화할 수 있습니다. 이는 FIPS 140-2 레벨 3 지원을 제공합니다.

RSA-HSM 키 만들기

전제 조건을 충족했는지 확인하십시오.

Azure Portal로 이동합니다.

관리형 HSM 만들기:

관리형 HSM에서 제거 보호를 활성화합니다.

관리형 HSM 키 자격 증명 모음을 만든 사람에게 관리형 HSM 암호화 사용자 역할을 부여합니다.

- Azure Portal에서 관리형 HSM 키 자격 증명 모음에 액세스합니다.

- 로컬 RBAC로 이동하여 + 추가를 선택합니다.

- 역할 드롭다운 목록의 역할 할당 페이지에서 관리형 HSM 암호화 사용자 역할을 선택합니다.

- 범위에서 모든 키를 선택합니다.

- 보안 주체 선택을 선택한 다음 주체 추가 페이지에서 관리자를 선택합니다.

- 만들기를 선택합니다.

RSA-HSM 키 만들기:

- 옵션: 생성

- 이름: 키의 이름을 입력하세요.

- 키 유형: RSA-HSM

- RSA 키 크기: 2048

참고

지원되는 RSA-HSM 키 크기: 2048비트 및 3072비트.

프라이빗 링크를 사용하여 Azure Key Vault의 키로 환경 암호화

프라이빗 엔드포인트를 활성화하여 Azure Key Vault의 네트워킹을 업데이트하고 키 자격 증명 모음의 키를 사용하여 Power Platform 환경을 암호화할 수 있습니다.

새 키 자격 증명 모음을 생성하고 프라이빗 링크 연결을 설정하거나 기존 키 자격 증명 모음에 대한 프라이빗 링크 연결을 설정하고 이 키 자격 증명 모음에서 키를 생성하고 이를 사용하여 환경을 암호화할 수 있습니다. 이미 키를 생성한 후 기존 키 자격 증명 모음에 대한 프라이빗 링크 연결을 설정하고 이를 사용하여 환경을 암호화할 수도 있습니다.

프라이빗 링크를 사용하여 키 자격 증명 모음의 키로 데이터 암호화

다음 옵션을 사용하여 Azure Key Vault를 만듭니다.

- 제거 보호 활성화

- 키 유형: RSA

- 키 사이즈: 2048

엔터프라이즈 정책을 만드는 데 사용할 키 자격 증명 모음 URL과 암호화 키 URL을 복사합니다.

노트

프라이빗 엔드포인트를 키 자격 증명 모음에 추가하거나 공용 액세스 네트워크를 비활성화하면 적절한 권한이 없으면 키를 볼 수 없습니다.

가상 네트워크를 만듭니다.

키 자격 증명 모음으로 돌아가서 Azure 키 자격 증명 모음에 프라이빗 엔드포인트 연결을 추가합니다.

노트

공개 액세스 비활성화 네트워킹 옵션을 선택하고 신뢰할 수 있는 서비스가 이 방화벽 예외를 우회하도록 허용 Microsoft 을 활성화해야 합니다.

Power Platform 엔터프라이즈 정책을 만듭니다. 추가 정보: 엔터프라이즈 정책 만들기

키 자격 증명 모음에 액세스할 수 있는 엔터프라이즈 정책 권한을 부여합니다. 추가 정보: 키 자격 증명 모음에 액세스할 수 있는 엔터프라이즈 정책 권한 부여

Power Platform 및 Dynamics 365 관리자에게 엔터프라이즈 정책을 읽을 수 있는 권한을 부여합니다. 추가 정보: 엔터프라이즈 정책을 읽을 수 있는 Power Platform 관리자 권한 부여

Power Platform 관리 센터 관리자는 관리 환경을 암호화하고 활성화할 환경을 선택합니다. 추가 정보: 엔터프라이즈 정책에 추가할 관리형 환경 활성화

Power Platform 관리 센터 관리자는 엔터프라이즈 정책에 관리형 환경을 추가합니다. 추가 정보: 데이터 암호화를 위해 엔터프라이즈 정책에 환경 추가

Azure 구독에 대해 Power Platform 엔터프라이즈 정책 서비스 활성화

Power Platform을 리소스 공급자로 등록합니다. Azure Key Vault가 있는 각 Azure 구독에 대해 이 작업을 한 번만 수행하면 됩니다. 리소스 공급자를 등록하려면 구독에 대한 액세스 권한이 있어야 합니다.

- Azure Portal에 로그인하고 구독>리소스 공급자로 이동합니다.

- 리소스 공급자 목록에서 Microsoft.PowerPlatform을 검색하여 등록 하세요.

엔터프라이즈 정책 만들기

- PowerShell MSI를 설치합니다. 추가 정보: Windows, Linux 및 macOS에 PowerShell 설치

- PowerShell MSI가 설치된 후 Azure에서 사용자 지정 템플릿 배포로 돌아갑니다.

- 편집기에서 나만의 템플릿 만들기 링크를 선택합니다.

- 이 JSON 템플릿을 메모장과 같은 텍스트 편집기에 복사하세요. 추가 정보: 엔터프라이즈 정책 json 템플릿

- EnterprisePolicyName, EnterprisePolicy를 생성해야 하는 위치, keyVaultId 및 keyName에 대한 JSON 템플릿의 값을 바꿉니다. 추가 정보: json 템플릿에 대한 필드 정의

- 텍스트 편집기에서 업데이트된 템플릿을 복사한 다음 Azure에서 사용자 지정 배포의 템플릿 편집에 붙여넣고 저장을 선택합니다.

- 엔터프라이즈 정책을 생성할 구독 및 리소스 그룹을 선택합니다.

- 검토 + 만들기를 선택한 다음 만들기를 선택합니다.

배포가 시작됩니다. 완료되면 엔터프라이즈 정책이 생성됩니다.

엔터프라이즈 정책 json 템플릿

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON 템플릿의 필드 정의

이름. 엔터프라이즈 정책의 이름입니다. Power Platform 관리 센터에 표시되는 정책의 이름입니다.

위치. 다음 중 하나입니다. 이것은 엔터프라이즈 정책의 위치이며 Dataverse 환경의 지역과 일치해야 합니다.

- '"미국"'

- '"남아프리카 공화국"'

- '"영국"'

- '"일본"'

- '"인도"'

- '"프랑스"'

- '"유럽"'

- '"독일"'

- '"스위스"'

- '"캐나다"'

- '"브라질"'

- '"오스트레일리아"'

- '"아시아"'

- '"아랍에미레이트"'

- '"대한민국"'

- '"노르웨이"'

- '"싱가포르"'

- '"스웨덴"'

Azure Portal의 키 자격 증명 모음 속성에서 다음 값을 복사합니다.

- keyVaultId: 키 보관소> 로 이동하고 키 보관소를 선택합니다. >개요. Essentials 옆에서 JSON 보기를 선택합니다. 리소스 ID를 클립보드에 복사하고 전체 콘텐츠를 JSON 템플릿에 붙여넣습니다.

- keyName: 키 보관소> 로 이동하여 키 보관소 >키를 선택하세요. 키 이름을 확인하고 이름을 JSON 템플릿에 입력합니다.

키 자격 증명 모음에 액세스할 수 있는 엔터프라이즈 정책 권한 부여

엔터프라이즈 정책이 생성되면 키 자격 증명 모음 관리자는 엔터프라이즈 정책의 관리 ID에 암호화 키에 대한 액세스 권한을 부여합니다.

- Azure portal에 로그인하고 키 자격 증명 모음으로 이동합니다.

- 엔터프라이즈 정책에 키가 할당된 키 자격 증명 모음을 선택합니다.

- 액세스 제어(IAM) 탭을 선택한 다음, + 추가를 선택합니다.

- 드롭다운 목록에서 역할 할당 추가를 선택하고,

- Key Vault Crypto Service Encryption User를 검색하여 선택합니다.

- 다음을 선택합니다.

- + 구성원 선택을 선택합니다.

- 생성한 엔터프라이즈 정책을 검색합니다.

- 엔터프라이즈 정책을 선택한 다음 선택을 선택합니다.

- 검토 + 할당을 선택합니다.

노트

위의 권한 설정은 Azure 역할 기반 액세스 제어의 키 자격 증명 모음 권한 모델을 기반으로 합니다. 키 자격 증명 모음이 Vault 액세스 정책으로 설정된 경우 역할 기반 모델로 마이그레이션하는 것이 좋습니다. Vault 액세스 정책을 사용하여 키 자격 증명 모음에 대한 엔터프라이즈 정책 액세스 권한을 부여하려면 액세스 정책을 생성하고 키 관리 작업에서 가져오기를 선택하고 암호화 작업에서 키 언래핑 및 키 래핑을 선택합니다.

참고

계획되지 않은 시스템 중단을 방지하려면 엔터프라이즈 정책에서 키에 액세스할 수 있는 것이 중요합니다. 다음을 확인하십시오:

- 키 보관소가 활성화되어 있습니다.

- 키가 활성화되어 있고 만료되지 않았습니다.

- 키는 삭제되지 않습니다.

- 위의 주요 권한은 철회되지 않습니다.

암호화 키에 접근할 수 없는 경우 이 키를 사용하는 환경은 비활성화됩니다.

엔터프라이즈 정책을 읽을 수 있는 Power Platform 관리자 권한 부여

Dynamics 365 또는 Power Platform 관리자 역할이 있는 관리자는 Power Platform 관리 센터에 액세스하여 엔터프라이즈 정책에 환경을 할당할 수 있습니다. 엔터프라이즈 정책에 액세스하려면 Azure 키 자격 증명 모음 액세스 권한이 있는 관리자가 관리자에게 독자 역할을 부여해야 합니다. Power Platform 독자 역할이 부여되면 관리자가 Power Platform 관리 센터에서 엔터프라이즈 정책을 볼 수 있습니다. Power Platform

참고

엔터프라이즈 정책에 대한 독자 역할이 부여된 Power Platform 및 Dynamics 365 관리자만 정책에 환경을 추가할 수 있습니다. 다른 Power Platform 또는 Dynamics 365 관리자는 엔터프라이즈 정책을 볼 수 있지만 정책에 환경 추가를 시도하면 오류가 발생합니다.

Power Platform 관리자에게 리더 역할 부여

- Azure Portal에 로그인합니다.

- Power Platform 또는 Dynamics 365 관리자의 개체 ID를 복사합니다. 방법:

- Azure에서 사용자 영역으로 이동합니다.

- 모든 사용자 목록에서 사용자 검색을 사용하여 Power Platform 또는 Dynamics 365 관리자 권한이 있는 사용자를 찾습니다.

- 사용자 레코드를 열고 개요 탭에서 사용자의 객체 ID를 복사합니다. 나중에 메모장과 같은 텍스트 편집기에 붙여넣으십시오.

- 엔터프라이즈 정책 리소스 ID를 복사합니다. 방법:

- Azure에서 Resource Graph Explorer로 이동합니다.

- 검색 상자에

microsoft.powerplatform/enterprisepolicies를 입력한 다음 microsoft.powerplatform/enterprisepolicies 리소스를 선택합니다. - 명령 모음에서 쿼리 실행을 선택합니다. 모든 Power Platform 엔터프라이즈 정책 목록이 표시됩니다.

- 액세스 권한을 부여할 엔터프라이즈 정책을 찾습니다.

- 엔터프라이즈 정책의 오른쪽으로 스크롤하여 자세히 보기를 선택합니다.

- 세부 정보 페이지에서 ID를 복사합니다.

- Azure Cloud Shell을 시작하고 objId를 사용자의 개체 ID로 바꾸고 EP 리소스 ID를 이전 단계에서 복사한

enterprisepoliciesID로 바꾸는 명령New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}을 실행합니다

환경의 암호화 관리

환경의 암호화를 관리하려면 다음 권한이 필요합니다.

- Power Platform 및/또는 Dynamics 365 관리자 보안 역할이 있는 Microsoft Entra 활성 사용자.

- Microsoft Entra Power Platform 또는 Dynamics 365 서비스 관리자 역할이 있는 사용자입니다.

키 자격 증명 모음 관리자는 Power Platform 관리자에게 암호화 키와 엔터프라이즈 정책이 생성되었음을 알리고 엔터프라이즈 정책을 Power Platform 관리자에게 제공합니다. 고객 관리형 키를 활성화하기 위해 Power Platform 관리자는 환경을 엔터프라이즈 정책에 할당합니다. 환경이 할당되고 저장되면 Dataverse는 암호화 프로세스를 시작하여 모든 환경 데이터를 설정하고 고객 관리형 키로 암호화합니다.

엔터프라이즈 정책에 추가할 관리형 환경 활성화

- Power Platform 관리 센터에 로그인 후 환경을 찾습니다.

- 환경 목록에서 환경을 선택하여 확인합니다.

- 작업 표시줄에서 관리형 환경 활성화 아이콘을 선택합니다.

- 사용을 선택합니다.

데이터 암호화를 위해 엔터프라이즈 정책에 환경 추가

중요

데이터 암호화를 위한 엔터프라이즈 정책에 환경이 추가되면 환경이 비활성화됩니다.

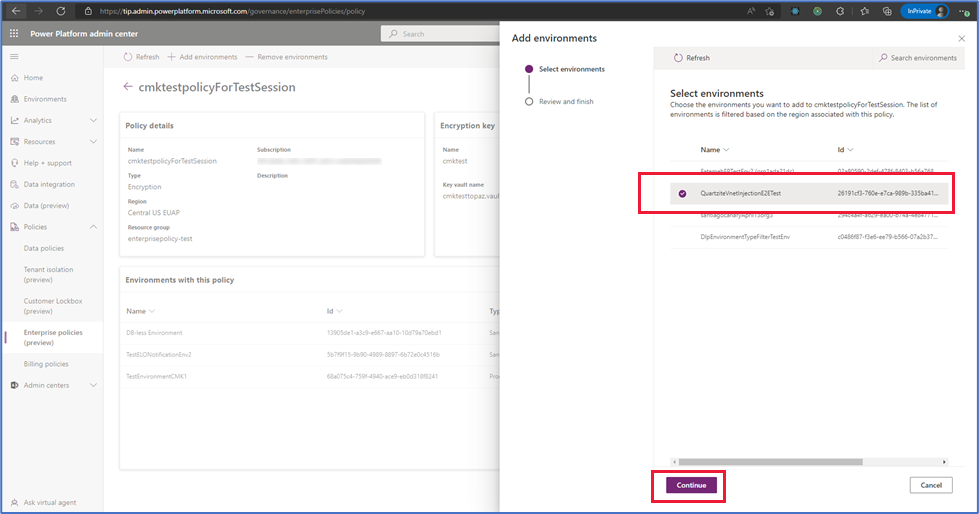

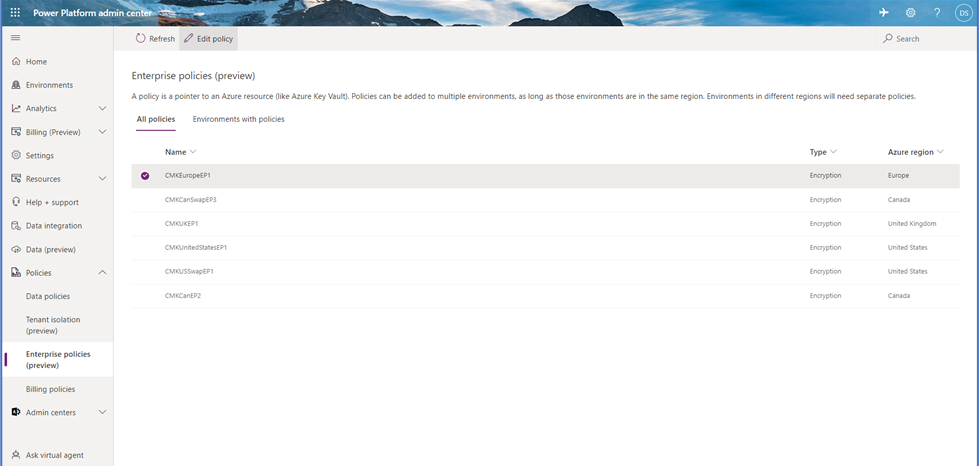

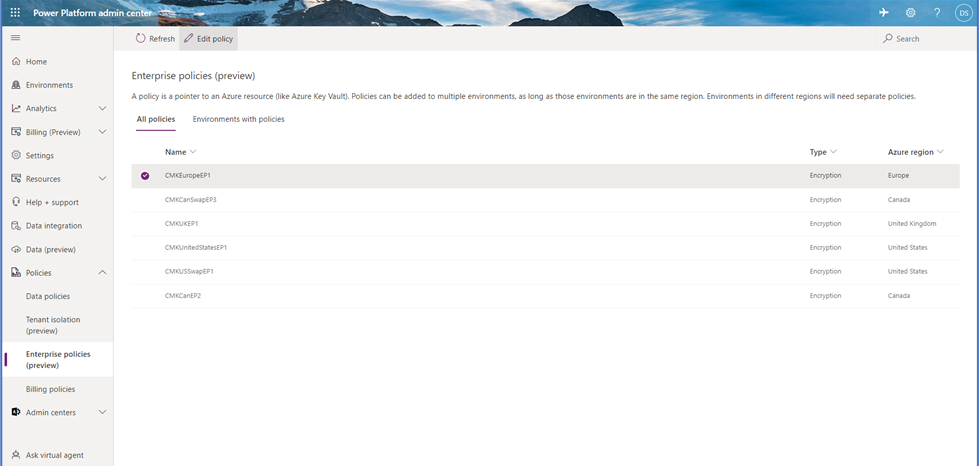

- Power Platform 관리 센터에 로그인하고 정책>엔터프라이즈 정책으로 이동합니다.

- 정책을 선택한 다음 명령 모음에서 편집을 선택합니다.

- 환경 추가를 선택하고 원하는 환경을 선택한 후 계속을 선택합니다.

- 저장을 선택하고 확인을 선택합니다.

중요

- 엔터프라이즈 정책과 동일한 지역에 있는 환경만 환경 추가 목록에 표시됩니다.

- 암호화가 완료되는 데 최대 4일이 걸릴 수 있지만 환경 추가 작업이 완료되기 전에 환경이 활성화될 수 있습니다.

- 작업이 완료되지 않을 수 있으며, 실패할 경우 데이터는 Microsoft 관리되는 키로 계속 암호화됩니다. 환경 추가 작업을 다시 실행할 수 있습니다.

노트

관리형 환경으로 활성화된 환경만 추가할 수 있습니다. 평가판 및 Teams 환경 유형은 엔터프라이즈 정책에 추가할 수 없습니다.

정책에서 환경을 제거하여 Microsoft 관리되는 키로 돌아갑니다.

따라와 Microsoft 관리되는 암호화 키로 돌아가려면 이 단계를 따르세요.

중요

Microsoft 관리되는 키를 사용하여 데이터 암호화를 반환하기 위해 엔터프라이즈 정책에서 제거되면 환경가 비활성화됩니다.

- Power Platform 관리 센터에 로그인하고 정책>엔터프라이즈 정책으로 이동합니다.

- 정책이 있는 환경 탭을 선택한 다음 고객 관리형 키에서 제거할 환경을 찾습니다.

- 모든 정책 탭을 선택하고 2단계에서 확인한 환경을 선택한 후 명령 모음에서 정책 편집을 선택합니다.

- 명령 모음에서 환경 제거를 선택하고 제거할 환경을 선택한 다음 계속을 선택합니다.

- 저장을 선택합니다.

중요

환경는 엔터프라이즈 정책에서 제거되어 Microsoft관리되는 키에 대한 데이터 암호화를 되돌리다하면 비활성화됩니다. 키를 삭제 또는 비활성화하거나, 키 자격 증명 모음을 삭제 또는 비활성화하거나, 키 자격 증명 모음에 대한 엔터프라이즈 정책의 권한을 제거하지 마십시오. 데이터베이스 복원을 지원하려면 키 및 키 자격 증명 모음의 액세스가 필요합니다. 30일 후에 엔터프라이즈 정책의 권한을 삭제하고 제거할 수 있습니다.

환경의 암호화 상태 검토

엔터프라이즈 정책에서 암호화 상태 검토

Power Platform 관리 센터에 로그인합니다.

정책>엔터프라이즈 정책을 선택합니다.

정책을 선택한 다음 명령 모음에서 편집을 선택합니다.

이 정책이 포함된 환경 섹션에서 환경의 암호화 상태를 검토하세요.

참고

환경의 암호화 상태는 다음과 같습니다.

- 암호화됨 - Enterprise 정책 암호화 키가 활성화되어 있으며 환경가 귀하의 키로 암호화되었습니다.

- 실패 - 엔터프라이즈 정책 암호화 키가 모든 Dataverse 저장 서비스에서 사용되지 않습니다. 처리하는 데 더 많은 시간이 걸리며 Add 환경 작업을 다시 실행할 수 있습니다. 재실행에 실패하면 지원팀에 문의하세요.

- 경고 - Enterprise 정책 암호화 키가 활성화되어 있으며 서비스 데이터 중 하나가 Microsoft-관리되는 키로 계속 암호화됩니다. 자세히 알아보기: Power Automate CMK 애플리케이션 경고 메시지

암호화 상태가 실패함인 환경에 대해 환경 추가 옵션을 다시 실행할 수 있습니다.

환경 기록 페이지에서 암호화 상태 검토

환경 기록을 볼 수 있습니다.

Power Platform 관리 센터에 로그인합니다.

탐색 창에서 환경을 선택한 다음 목록에서 환경을 선택합니다.

명령 모음에서 기록을 선택합니다.

고객 관리형 키 업데이트 기록을 찾습니다.

참고

암호화가 진행 중이면 상태가 실행 중으로 표시됩니다. 암호화가 완료되면 성공이라고 표시됩니다. 암호화 키를 적용할 수 없는 서비스 중 하나에 문제가 있는 경우 상태는 실패함으로 표시됩니다.

실패함 상태는 경고일 수 있으며 환경 추가 옵션을 다시 실행할 필요가 없습니다. 경고인지 확인할 수 있습니다.

새로운 엔터프라이즈 정책 및 키로 환경의 암호화 키 변경

암호화 키를 변경하려면 새 키와 새 엔터프라이즈 정책을 만드세요. 그런 다음 환경을 제거한 다음 새 엔터프라이즈 정책에 환경을 추가하여 엔터프라이즈 정책을 변경할 수 있습니다. 새로운 엔터프라이즈 정책으로 변경할 때 시스템이 두 번이나 다운됩니다. 1) 관리되는 키에 암호화를 되돌리다하고, 2) 새로운 엔터프라이즈 정책을 적용하는 것입니다. Microsoft

팁

암호화 키를 순환하려면 Key Vault의 새 버전 을 사용하거나 순환 정책을 설정하는 것이 좋습니다.

- Azure Portal에서 새 키와 새 엔터프라이즈 정책을 만듭니다. 추가 정보: 암호화 키 생성 및 액세스 권한 부여 및 엔터프라이즈 정책 만들기

- 새 키 및 엔터프라이즈 정책이 생성되면 정책>엔터프라이즈 정책으로 이동합니다.

- 정책이 있는 환경 탭을 선택한 다음 고객 관리형 키에서 제거할 환경을 찾습니다.

- 모든 정책 탭을 선택하고 2단계에서 확인한 환경을 선택한 후 명령 모음에서 정책 편집을 선택합니다.

- 명령 모음에서 환경 제거를 선택하고 제거할 환경을 선택한 다음 계속을 선택합니다.

- 저장을 선택합니다.

- 엔터프라이즈 정책의 모든 환경이 제거될 때까지 2-6단계를 반복합니다.

중요

환경는 엔터프라이즈 정책에서 제거되어 Microsoft관리되는 키에 대한 데이터 암호화를 되돌리다하면 비활성화됩니다. 키를 삭제하거나 비활성화하지 말고, 키 볼트를 삭제하거나 비활성화하지 말고, 키 볼트에 대한 엔터프라이즈 정책 권한을 제거하지 마세요. 데이터베이스 복원을 지원하려면 키 및 키 자격 증명 모음의 액세스가 필요합니다. 30일 후에 엔터프라이즈 정책의 권한을 삭제하고 제거할 수 있습니다.

- 모든 환경이 제거되면 Power Platform 관리 센터에서 엔터프라이즈 정책으로 이동합니다.

- 새 엔터프라이즈 정책을 선택한 다음 정책 편집을 선택합니다.

- 환경 추가를 선택하고 추가하려는 환경을 선택한 후 계속을 선택합니다.

중요

새 엔터프라이즈 정책에 환경이 추가되면 환경이 비활성화됩니다.

새 키 버전으로 환경의 암호화 키 교체

새 키 버전을 생성하여 환경의 암호화 키를 변경할 수 있습니다. 새 키 버전을 생성하면 새 키 버전이 자동으로 활성화됩니다. 모든 스토리지 리소스는 새 키 버전을 감지하고 이를 적용하여 데이터를 암호화하기 시작합니다.

키 또는 키 버전을 수정하면 루트 암호화 키의 보호가 변경되지만 스토리지의 데이터는 항상 키로 암호화된 상태로 유지됩니다. 데이터를 보호하기 위해 더 이상 귀하가 취해야 할 조치는 없습니다. 키 버전을 순환해도 성능에는 영향이 없습니다. 키 버전 교체와 관련된 가동 중지 시간이 없습니다. 모든 리소스 공급자가 백그라운드에서 새 키 버전을 적용하는 데 24시간이 걸릴 수 있습니다. 서비스에서 재암호화 및 데이터베이스 복원 지원을 위해 이전 키 버전을 사용하는 데 필요하므로 이전 키 버전을 비활성화해서는 안 됩니다.

새 키 버전을 생성하여 암호화 키를 순환하려면 다음 단계를 따르세요.

- Azure Portal>Key Vaults로 이동하여 새 키 버전을 만들려는 키 자격 증명 모음을 찾습니다.

- 키로 이동합니다.

- 현재 활성화된 키를 선택합니다.

- + 새 버전을 선택합니다.

- 활성화된 설정 기본값은 예입니다. 즉, 새 키 버전이 생성 시 자동으로 활성화됩니다.

- 만들기를 선택합니다.

중요

새 키 버전은 백그라운드에서 자동으로 순환되며 Power Platform 관리자가 필요한 조치는 없습니다. 데이터베이스 복원을 지원하려면 최소 28일 동안 이전 키 버전을 비활성화하거나 삭제하지 않는 것이 중요합니다. 이전 키 버전을 너무 일찍 비활성화하거나 삭제하면 환경이 오프라인 상태가 될 수 있습니다.

암호화된 환경 목록 보기

- Power Platform 관리 센터에 로그인하고 정책>엔터프라이즈 정책으로 이동합니다.

- 엔터프라이즈 정책 페이지에서 정책이 있는 환경 탭을 선택합니다. 엔터프라이즈 정책에 추가된 환경 목록이 표시됩니다.

노트

환경 상태 또는 암호화 상태가 실패함 상태를 표시하는 상황이 있을 수 있습니다. 이런 경우, Add 환경 작업을 다시 실행하거나 Microsoft 지원 요청을 제출하여 도움을 받으세요.

환경 데이터베이스 작업

고객 테넌트는 Microsoft 관리형 키를 사용하여 암호화된 환경과 고객 관리형 키로 암호화된 환경을 가질 수 있습니다. 데이터 무결성 및 데이터 보호를 유지하기 위해 환경 데이터베이스 작업을 관리할 때 다음 제어를 사용할 수 있습니다.

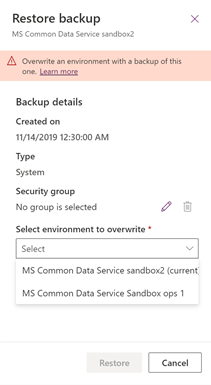

복원 덮어쓸 환경(환경로 복원)는 백업이 수행된 동일한 환경 또는 동일한 고객 관리 키로 암호화된 다른 환경로 제한됩니다.

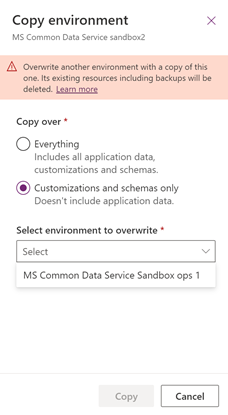

덮어쓸 환경(환경에 복사)는 동일한 고객 관리 키로 암호화된 다른 환경로 제한됩니다.

노트

고객이 관리하는 환경에서 지원 문제를 해결하기 위해 지원 조사 환경을 생성한 경우 환경 조사 복사를 수행하기 전에 지원 조사 환경의 암호화 키를 고객이 관리하는 키로 변경해야 합니다.

재설정 환경의 암호화된 데이터는 백업을 포함하여 삭제됩니다. 환경가 재설정되면 환경 암호화가 Microsoft 관리되는 키로 다시 되돌리다 됩니다.