NFS 볼륨에 대한 AD DS(Active Directory Domain Services) LDAP 인증 사용

NFS 볼륨을 생성할 때 볼륨에 대해 확장 그룹 기능이 포함된 LDAP를 사용하도록 설정할 수 있습니다(LDAP 옵션). 이 기능을 사용하면 Active Directory LDAP 사용자 및 확장 그룹(최대 1024개 그룹)을 통해 볼륨의 파일 및 디렉터리에 액세스할 수 있습니다. NFSv4.1 및 NFSv3 볼륨 모두에서 확장 그룹이 포함된 LDAP를 사용할 수 있습니다.

참고 항목

기본적으로 Active Directory LDAP 서버에서 MaxPageSize 특성은 기본값인 1,000으로 설정됩니다. 이 설정은 1,000개 이상의 그룹이 LDAP 쿼리에서 잘립니다. 확장 그룹에 대해 1,024 값을 사용하여 전체 지원을 사용하도록 설정하려면 1,024 값을 반영하도록 MaxPageSize 특성을 수정해야 합니다. 해당 값을 변경하는 방법에 대한 자세한 내용은 Ntdsutil.exe를 사용하여 Active Directory에서 LDAP 정책을 보고 설정하는 방법을 참조하세요.

Azure NetApp Files는 RPC 헤더가 아닌 LDAP 이름 서비스에서 확장된 그룹 가져오기를 지원합니다. Azure NetApp Files는 NFS 프로토콜 작업에 대한 사용자 이름, 숫자 ID, 그룹 및 그룹 멤버 자격과 같은 특성을 쿼리하여 LDAP와 상호 작용합니다.

이름 조회 및 확장 그룹 가져오기와 같은 작업에 LDAP가 사용되는 것으로 확인되면 다음 프로세스가 일어납니다.

- Azure NetApp Files는 LDAP 클라이언트 구성을 사용하여 Azure NetApp Files AD 구성에 지정된 AD DS 또는 Microsoft Entra Domain Services LDAP 서버에 대한 연결을 시도합니다.

- 정의된 AD DS 또는 Microsoft Entra Domain Services LDAP 서비스 포트에 대한 TCP 연결이 성공하면 Azure NetApp Files LDAP 클라이언트는 LDAP 클라이언트 구성에서 정의된 자격 증명을 사용하여 AD DS 또는 Microsoft Entra Domain Services LDAP 서버(도메인 컨트롤러)에 "바인딩"(로그인)을 시도합니다.

- 바인딩이 성공하면 Azure NetApp Files LDAP 클라이언트는 RFC 2307bis LDAP 스키마를 사용하여 AD DS 또는 Microsoft Entra Domain Services LDAP 서버(도메인 컨트롤러)에 대한 LDAP 검색 쿼리를 만듭니다.

다음 정보는 쿼리의 서버에 전달됩니다.

- 기본/사용자 DN(검색 범위를 좁히기 위해)

- 검색 범위 유형(하위 트리)

- 개체 클래스(

user, 사용자의 경우posixAccount, 그룹의 경우posixGroup) - UID 또는 사용자 이름

- 요청된 특성(

uid,uidNumber, 사용자의 경우gidNumber, 또는 그룹의 경우gidNumber)

- 사용자 또는 그룹을 찾을 수 없으면 요청이 실패하고 액세스가 거부됩니다.

- 요청이 성공하면 사용자 및 그룹 특성이 나중에 사용하기 위해 캐시됩니다. 이 작업은 캐시된 사용자 또는 그룹 특성과 연결된 후속 LDAP 쿼리의 성능을 향상합니다. 또한 AD DS 또는 Microsoft Entra Domain Services LDAP 서버의 부하를 줄입니다.

고려 사항

볼륨을 만드는 동안에만 확장 그룹 기능으로 LDAP를 사용하도록 설정할 수 있습니다. 기존 볼륨에서는 이 기능을 소급해서 사용할 수 없습니다.

확장 그룹을 사용하는 LDAP는 AD DS(Active Directory Domain services) 또는 Microsoft Entra 도메인 서비스에서만 지원됩니다. OpenLDAP 또는 기타 타사 LDAP 디렉터리 서비스는 지원되지 않습니다.

Microsoft Entra Domain Services를 사용하는 경우 LDAP over TLS를 사용하도록 설정하면 안 됩니다.

볼륨을 만든 후에는 LDAP 옵션 설정(사용 또는 사용 안 함)을 수정할 수 없습니다.

다음 표에서는 LDAP 캐시의 TTL(Time to Live) 설정에 대해 설명합니다. 클라이언트를 통해 파일이나 디렉터리에 액세스하기 전에 캐시가 새로 고쳐질 때까지 기다려야 합니다. 그러지 않으면 액세스 거부 메시지가 클라이언트에 표시됩니다.

캐시 기본 시간 제한 그룹 구성원 목록 24시간 TTL Unix 그룹 24시간 TTL, 1분 부정 TTL Unix 사용자 24시간 TTL, 1분 부정 TTL 캐시에 TTL(Time to Live)이라는 특정 제한 시간이 있습니다. 시간 초과 기간이 지나면 항목이 만료되므로 오래된 항목이 유지되지 않습니다. 부정 TTL 값에는 존재하지 않을 수 있는 개체에 대한 LDAP 쿼리로 인한 성능 문제를 방지할 수 있도록 실패한 조회가 상주합니다.

Active Directory 연결의 LDAP를 사용하는 로컬 NFS 사용자 허용 옵션은 로컬 사용자에게 간헐적이고 일시적인 액세스를 제공하기 위한 것입니다. 이 옵션을 사용하면 LDAP 서버에서 사용자 인증 및 조회 작업이 중지되고 Azure NetApp Files에서 지원하는 그룹 멤버 자격 수가 16개로 제한됩니다. 따라서 로컬 사용자가 LDAP 사용 볼륨에 액세스해야 하는 경우를 제외하고 Active Directory 연결에서 이 옵션을 ‘사용 안 함’으로 유지해야 합니다. 해당 경우에는 볼륨에 대한 로컬 사용자 액세스가 더 이상 필요하지 않은 즉시 이 옵션을 사용하지 않도록 설정해야 합니다. 로컬 사용자 액세스를 관리하는 방법에 대한 자세한 내용은 LDAP를 사용하는 로컬 NFS 사용자가 이중 프로토콜 볼륨에 액세스할 수 있도록 허용을 참조하세요.

단계

LDAP 볼륨에는 LDAP 서버 설정에 대한 Active Directory 구성이 필요합니다. Active Directory 연결 요구 사항 및 Active Directory 연결 만들기의 지침에 따라 Azure Portal에서 Active Directory 연결을 구성합니다.

참고 항목

Active Directory 연결 설정을 구성했는지 확인합니다. 컴퓨터 계정은 Active Directory 연결 설정에 지정된 OU(조직 구성 단위)에 만들어집니다. 이 설정은 LDAP 클라이언트에서 Active Directory로 인증하는 데 사용됩니다.

Active Directory LDAP 서버가 Active Directory 실행 중인지 확인합니다.

LDAP NFS 사용자에게는 LDAP 서버에 특정 POSIX 특성이 있어야 합니다. 다음과 같이 LDAP 사용자 및 LDAP 그룹에 대한 속성을 설정합니다.

- LDAP 사용자에 필요한 특성:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - LDAP 그룹에 대한 필수 특성:

objectClass: group, posixGroup,

gidNumber: 555

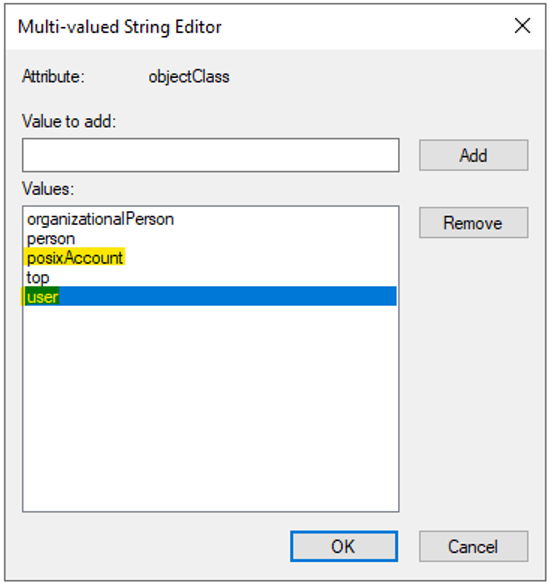

objectClass에 지정된 값은 별도의 항목입니다. 예를 들어, 다중값 문자열 편집기에서objectClass에는 LDAP 사용자에 대해 다음과 같이 지정된 별도의 값(user및posixAccount)이 있습니다.참고 항목

POSIX 특성이 올바르게 설정되지 않은 경우 사용자 및 그룹 조회 작업이 실패할 수 있으며 NFS 볼륨에 액세스할 때 사용자가

nobody로 Squash될 수 있습니다.

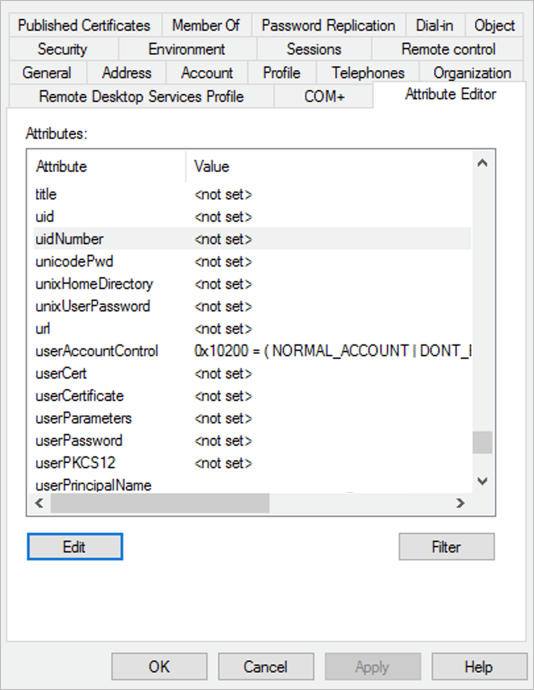

Active Directory 사용자 및 컴퓨터 MMC 스냅인을 사용하여 POSIX 특성을 관리할 수 있습니다. 다음 예에서는 Active Directory 특성 편집기를 보여줍니다. 자세한 내용은 Access Active Directory 특성 편집기 액세스를 참조하세요.

- LDAP 사용자에 필요한 특성:

LDAP 통합 NFSv4.1 Linux 클라이언트를 구성하려면 Azure NetApp Files용 NFS 클라이언트 구성을 참조하세요.

LDAP 사용 볼륨에서 NFSv4.1을 사용하는 경우 NFSv4.1 ID 도메인 구성의 지침에 따라

/etc/idmapd.conf파일을 구성합니다./etc/idmapd.conf의Domain을 NetApp 계정의 Active Directory 연결에 구성된 도메인으로 설정해야 합니다. 예를 들어contoso.com이 NetApp 계정에 구성된 도메인인 경우Domain = contoso.com을 설정합니다.그런 다음 호스트에서

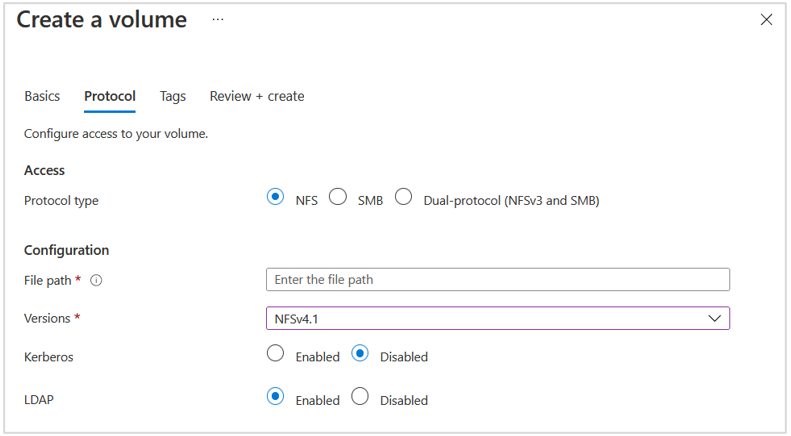

rpcbind서비스를 다시 시작하거나 호스트를 다시 부팅해야 합니다.Azure NetApp Files용 NFS 볼륨 만들기의 단계에 따라 NFS 볼륨을 만듭니다. 볼륨 생성 프로세스 중에 프로토콜 탭에서 LDAP 옵션을 사용하도록 설정합니다.

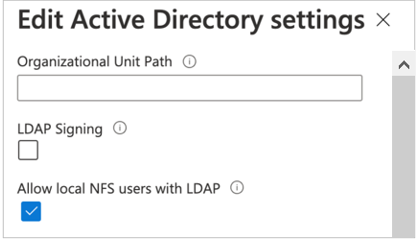

선택 사항 - Windows LDAP 서버에 없는 로컬 NFS 클라이언트 사용자가 확장 그룹을 사용하는 LDAP가 있는 NFS 볼륨에 액세스할 수 있도록 설정할 수 있습니다. 이렇게 하려면 다음과 같이 LDAP를 사용하여 로컬 NFS 사용자 허용 옵션을 사용하도록 설정합니다.

- Active Directory 연결을 선택합니다. 기존 Active Directory 연결에서 컨텍스트 메뉴(점 3개

…)를 선택하고 편집을 선택합니다. - 표시되는 Active Directory 설정 편집 창에서 LDAP를 사용하여 로컬 NFS 사용자 허용 옵션을 선택합니다.

- Active Directory 연결을 선택합니다. 기존 Active Directory 연결에서 컨텍스트 메뉴(점 3개

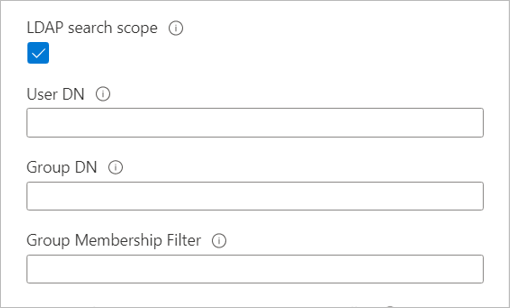

선택 사항 - 대규모 토폴로지가 있고 이중 프로토콜 볼륨이 있는 Unix 보안 스타일 또는 확장된 그룹이 있는 LDAP를 사용하는 경우 Azure NetApp Files에 대한 Linux 클라이언트의 "액세스 거부" 오류를 방지하려면 LDAP 검색 범위 옵션을 사용할 수 있습니다.

LDAP 검색 범위 옵션은 Active Directory 연결 페이지를 통해 구성됩니다.

대규모 토폴로지의 LDAP 서버에서 사용자 및 그룹을 확인하려면 Active Directory 연결 페이지에서 사용자 DN, 그룹 DN 및 그룹 멤버 자격 필터 옵션의 값을 다음과 같이 설정합니다.

- 중첩된 사용자 DN 및 그룹 DN을

OU=subdirectory,OU=directory,DC=domain,DC=com형식으로 지정합니다. - 그룹 멤버 자격 필터를

(gidNumber=*)형식으로 지정합니다. - 사용자가 256개가 넘는 그룹의 구성원인 경우 256개의 그룹만 나열됩니다.

- 오류가 발생할 경우 LDAP 볼륨에 대한 오류를 참조하세요.

- 중첩된 사용자 DN 및 그룹 DN을