클라우드용 Microsoft Defender란?

클라우드용 Microsoft Defender를 사용하면 리소스의 보안에 대한 가시성과 제어를 강화하여 위협을 방지, 탐지, 대응할 수 있습니다. 이는 구독에 대해 통합된 보안 모니터링 및 정책 관리를 제공하고 다른 방법으로 발견되지 않을 수 있는 위협을 감지하는 데 도움이 되며 보안 솔루션의 광범위한 환경에서 작동합니다.

클라우드용 Defender는 모니터링 구성 요소를 사용하여 데이터를 수집하고 저장합니다. 자세한 내용은 클라우드용 Microsoft Defender의 데이터 수집을 참조하세요.

클라우드용 Microsoft Defender를 얻으려면 어떻게 해야 하나요?

클라우드용 Microsoft Defender는 Microsoft Azure 구독에서 사용하도록 설정되고 Azure Portal에서 액세스됩니다. 액세스하려면 포털에 로그인하여 찾아보기를 선택하고 클라우드용 Defender로 스크롤합니다.

클라우드용 Defender의 평가판이 있나요?

클라우드용 Defender는 처음 30일 동안 무료입니다. 30일을 초과하는 사용량은 가격 책정 체계에 따라 자동으로 청구됩니다. 자세히 알아보기. 스토리지용 Defender의 맬웨어 검색은 처음 30일 평가판에 무료로 포함되지 않으며 첫날부터 요금이 청구됩니다.

클라우드용 Microsoft Defender에서 모니터링하는 Azure 리소스는 무엇인가요?

클라우드용 Microsoft Defender는 다음 Azure 리소스를 모니터링합니다.

- 가상 머신(VM)( Cloud Services포함)

- Virtual Machine Scale Sets

- 제품 개요에 나열된 많은 Azure PaaS 서비스

또한 클라우드용 Defender는 Amazon AWS 및 Google Cloud를 비롯하여 온-프레미스 리소스 및 다중 클라우드 리소스를 보호합니다.

내 Azure, 다중 클라우드 및 온-프레미스 리소스의 현재 보안 상태를 확인하려면 어떻게 해야 하나요?

클라우드용 Defender 개요 페이지는 컴퓨팅, 네트워킹, 스토리지 및 데이터, 애플리케이션으로 분류된 환경의 전반적인 보안 태세를 보여 줍니다. 각 리소스 종류에는 식별된 잠재적 보안 취약성을 보여 주는 표시기가 있습니다. 각 타일을 선택하면 구독의 리소스 인벤토리와 함께 클라우드용 Defender에서 식별한 보안 문제 목록이 표시됩니다.

보안 이니셔티브란?

보안 이니셔티브는 지정된 구독 내에서 리소스에 대해 권장되는 제어 집합(정책)을 정의합니다. 클라우드용 Microsoft Defender에서 회사의 보안 요구 사항 및 애플리케이션 형식 또는 각 구독의 데이터 민감도에 따라 Azure 구독, AWS 계정 및 GCP 프로젝트에 대한 이니셔티브를 할당합니다.

클라우드용 Microsoft Defender에서 사용하도록 설정된 보안 정책은 보안 권장 사항 및 모니터링을 구동합니다. 보안 정책, 이니셔티브 및 권장 사항은 무엇인가요?에서 자세히 알아보세요.

보안 정책을 누가 수정할 수 있나요?

보안 정책을 수정하려면 해당 구독의 보안 관리자이거나 소유자여야 합니다.

보안 정책을 구성하는 방법을 알아보려면 클라우드용 Microsoft Defender에서 보안 정책 설정을 참조하세요.

보안 권장 사항이란 무엇인가요?

클라우드용 Microsoft Defender는 Azure, 다중 클라우드 및 온-프레미스 리소스의 보안 상태를 분석합니다. 잠재적인 보안 취약성이 식별되면 권장 사항이 생성됩니다. 권장 사항은 필요한 컨트롤을 구성하는 과정을 안내합니다. 예를 들면 다음과 같습니다.

- 악성 소프트웨어를 식별하여 제거하는 데 도움을 주는 맬웨어 방지 프로그램 프로비전

- 가상 머신의 트래픽을 제어하는 네트워크 보안 그룹 및 규칙

- 웹 애플리케이션의 대상을 지정한 공격에 대해 방어하는 데 도움이 되는 웹 애플리케이션 방화벽 프로비전

- 누락된 시스템 업데이트 배포

- 권장 기준과 일치하지 않은 OS 구성 해결

보안 정책에 사용하도록 설정된 권장 사항만 여기에 표시됩니다.

보안 경고를 트리거하는 것은 무엇인가요?

클라우드용 Microsoft Defender는 Azure, 다중 클라우드 및 온-프레미스 리소스, 네트워크, 맬웨어 방지 프로그램과 방화벽 같은 파트너 솔루션에서 자동으로 로그 데이터를 수집, 분석, 결합합니다. 위협이 감지되었을 때 보안 경고가 생성됩니다. 감지되는 사항의 예:

- 알려진 악성 IP 주소와 통신하는 손상된 가상 머신

- Windows 오류 보고를 사용 하여 감지된 고급 맬웨어

- 가상 머신에 대한 무작위 공격

- 맬웨어 방지 프로그램 또는 웹 애플리케이션 방화벽 등과 같은 통합된 파트너 보안 솔루션에서의 보안 경고

Microsoft 보안 대응 센터와 클라우드용 Microsoft Defender에서 감지 및 경고된 위협 간의 차이점은 무엇인가요?

Microsoft 보안 대응 센터(MSRC)는 Azure 네트워크 및 인프라의 선택 보안 모니터링을 수행하고 타사에서 위협 인텔리전스 및 남용 불만 사항을 받습니다. MSRC는 불법적인 또는 권한 없는 당사자가 고객 데이터에 액세스했거나 고객의 Azure 사용이 사용 제한에 대한 조건을 준수하지 않는 것을 인식하면 보안 사고 관리자는 고객에게 알립니다. 보안 연락처를 지정하지 않은 경우 대개 클라우드용 Microsoft Defender에 지정된 보안 연락처 또는 Azure 구독 소유자에게 메일을 전송하는 방식으로 알림이 수행됩니다.

클라우드용 Defender는 지속적으로 고객의 Azure, 다중 클라우드 및 온-프레미스 환경을 모니터링하고 다양한 잠재적인 악의적 활동을 자동으로 검색하도록 분석을 적용하는 Azure 서비스입니다. 이러한 검색은 워크로드 보호 대시보드에서 보안 경고로 표시됩니다.

조직에서 누가 Defender for Cloud에서 Microsoft Defender 플랜을 사용했는지 추적하려면 어떻게 해야 하나요?

Azure 구독에는 가격 책정 설정을 변경할 수 있는 권한이 있는 여러 관리자가 있을 수 있습니다. 변경한 사용자를 확인하려면 Azure 활동 로그를 사용합니다.

사용자 정보가 이벤트를 시작한 사람 열에 나열되지 않는 경우 관련 세부 정보를 보려면 이벤트의 JSON을 살펴봅니다.

![]()

하나의 권장 사항이 여러 정책 이니셔티브에 있으면 어떻게 되나요?

보안 권장 사항이 둘 이상의 정책 이니셔티브에 표시되는 경우도 있습니다. 같은 구독에 할당된 동일한 권장 사항의 여러 인스턴스가 있고 권장 사항에 대한 예외를 만드는 경우 편집 권한이 있는 모든 이니셔티브에 영향을 줍니다.

이 권장 사항에 대한 예외를 만들면 다음 두 메시지 중 하나가 표시됩니다.

두 이니셔티브를 모두 편집하는 데 필요한 권한이 있는 경우 다음이 표시됩니다.

이 권장 사항은 여러 정책 이니셔티브에 포함되어 있습니다. [이니셔티브 이름은 쉼표로 구분됨]. 모두에 대해 예외가 만들어집니다.

두 이니셔티브에 대한 권한이 부족한 경우 이 메시지가 대신 표시됩니다.

모든 정책 이니셔티브에 예외를 적용하는 데 제한된 권한을 가지고 있습니다. 권한이 있는 이니셔티브에만 예외가 생성됩니다.

예외를 지원하지 않는 권장 사항이 있나요?

일반적으로 사용 가능한 다음 권장 사항은 예외를 지원하지 않습니다.

- SQL 관리되는 인스턴스의 Advanced Data Security 설정에서 모든 Advanced Threat Protection 유형을 사용하도록 설정해야 합니다.

- SQL 서버 고급 데이터 보안 설정에서 고급 위협 방지 유형을 모두 사용하도록 설정해야 합니다.

- 컨테이너 CPU 및 메모리 한도를 적용해야 함

- 신뢰할 수 있는 레지스트리의 컨테이너 이미지만 배포해야 함

- 권한 상승을 포함하는 컨테이너를 사용하지 않아야 함

- 중요한 호스트 네임스페이스를 공유하는 컨테이너를 사용하지 않아야 합니다.

- 컨테이너는 허용되는 포트에서만 수신 대기해야 합니다.

- 기본 IP 필터 정책 거부

- 컴퓨터에서 파일 무결성 모니터링을 사용하도록 설정해야 함

- 변경 불가능한(읽기 전용) 루트 파일 시스템을 컨테이너에 적용해야 합니다.

- IoT 디바이스 - 디바이스에서 포트 열기

- IoT 디바이스 - 체인 중 하나에서 허용되는 방화벽 정책이 발견됨

- IoT 디바이스 - 체인 중 하나에서 허용되는 방화벽 정책이 발견됨

- IoT 디바이스 - 출력 체인에서 허용되는 방화벽 규칙이 발견됨

- IP 필터 규칙 큰 IP 범위

- 최소 권한 Linux 기능을 컨테이너에 적용해야 합니다.

- 컨테이너 AppArmor 프로필의 재정의 또는 비활성화를 제한해야 합니다.

- 권한 있는 컨테이너를 피해야 합니다.

- 컨테이너를 루트 사용자로 실행하지 않아야 합니다.

- 서비스는 허용되는 포트에서만 수신 대기해야 합니다.

- SQL 서버는 Microsoft Entra 관리자를 프로비전해야 합니다.

- 호스트 네트워킹 및 포트 사용을 제한해야 합니다.

- 손상된 컨테이너에서 노드 액세스를 제한하려면 Pod HostPath 볼륨 탑재 사용을 알려진 목록으로 제한해야 함

이미 CA(조건부 액세스) 정책을 사용하여 MFA를 적용하고 있습니다. 클라우드용 Defender 권장 사항이 계속 표시되는 이유는 무엇인가요?

권장 사항이 여전히 생성되는 이유를 조사하려면 MFA CA 정책에서 다음 구성 옵션을 확인합니다.

- MFA CA 정책의 사용자 섹션(또는 그룹 섹션의 그룹 중 하나)에 계정을 포함했습니다.

- Azure 관리 앱 ID(797f4846-ba00-4fd7-ba43-dac1f8f63013) 또는 모든 앱이 MFA CA 정책의 앱 섹션에 포함되어 있습니다.

- Azure 관리 앱 ID는 MFA CA 정책의 앱 섹션에서 제외되어 있지 않습니다.

- OR 조건은 MFA에서만 사용되거나 AND 조건은 MFA와 함께 사용됩니다.

- 인증 강도를 통해 MFA를 적용하는 조건부 액세스 정책은 현재 평가에서 지원되지 않습니다.

타사 MFA 도구를 사용하여 MFA를 적용하고 있습니다. 클라우드용 Defender 권장 사항이 계속 표시되는 이유는 무엇인가요?

클라우드용 Defender의 MFA 권장 사항은 타사 MFA 도구(예: DUO)를 지원하지 않습니다.

권장 사항이 조직과 관련이 없는 경우에는 보안 점수에서 리소스 및 권장 사항 제외에 설명된 대로 "완화됨"으로 표시하는 것이 좋습니다. 권장 사항을 사용하지 않도록 설정할 수도 있습니다.

클라우드용 Defender에서 “MFA 필요”로 구독에 대한 사용 권한이 없는 사용자 계정을 표시하는 이유는 무엇인가요?

클라우드용 Defender의 MFA 권장 사항은 Azure RBAC 역할 및 Azure 클래식 구독 관리자 역할을 참조합니다. 이러한 역할이 있는 계정이 없는지 확인합니다.

PIM을 사용하여 MFA를 적용하고 있습니다. PIM 계정이 비규격으로 표시되는 이유는 무엇인가요?

클라우드용 Defender의 MFA 권장 사항은 현재 PIM 계정을 지원하지 않습니다. 이러한 계정을 사용자 및 그룹 섹션의 CA 정책에 추가할 수 있습니다.

일부 계정을 면제 또는 해제할 수 있나요?

MFA를 사용하지 않는 일부 계정을 제외하는 기능은 미리 보기의 새 권장 사항에서 사용할 수 있습니다.

- Azure 리소스에 대한 소유자 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

- Azure 리소스에 대한 쓰기 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

- Azure 리소스에 대한 읽기 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

계정을 제외하려면 다음 단계를 수행합니다.

- 비정상 계정과 연결된 MFA 권장 사항을 선택합니다.

- 계정 탭에서 제외할 계정을 선택합니다.

- 점 3개 단추를 선택한 다음 계정 제외를 선택합니다.

- 범위 및 예외 이유를 선택합니다.

제외되는 계정을 확인하려면 각 권장 사항에 대해 제외된 계정으로 이동합니다.

팁

계정을 제외하면 비정상으로 표시되지 않으며 구독이 비정상으로 표시되지 않습니다.

클라우드용 Defender의 ID 및 액세스 보호에 대한 제한 사항이 있나요?

클라우드용 Defender의 ID 및 액세스 보호에 대한 일부 제한 사항이 있습니다.

- 계정이 6,000개가 넘는 구독에는 ID 권장 사항을 사용할 수 없습니다. 이러한 경우 관련 유형의 구독은 해당 없음 탭에 나열됩니다.

- CSP(클라우드 솔루션 공급자) 파트너의 관리 에이전트에는 ID 권장 사항을 사용할 수 없습니다.

- ID 권장 사항은 PIM(Privileged Identity Management) 시스템을 사용하여 관리되는 계정을 식별하지 않습니다. PIM 도구를 사용하는 경우 액세스 및 권한 관리 제어에서 부정확한 결과가 표시될 수 있습니다.

- ID 권장 사항은 사용자 및 그룹 대신 포함된 디렉터리 역할이 있는 Microsoft Entra 조건부 액세스 정책을 지원하지 않습니다.

EC2 인스턴스를 지원하는 운영 체제는 무엇인가요?

SSM 에이전트가 미리 설치된 AMI 목록은 AWS 문서에서 이 페이지를 참조하세요.

다른 운영 체제의 경우 다음 안내에 따라 SSM 에이전트를 수동으로 설치해야 합니다.

CSPM 계획의 경우 AWS 리소스를 검색하는 데 필요한 IAM 권한은 무엇인가요?

AWS 리소스를 검색하려면 다음 IAM 사용 권한이 필요합니다.

| DataCollector | AWS 사용 권한 |

|---|---|

| API Gateway | apigateway:GET |

| 애플리케이션 자동 크기 조정 | application-autoscaling:Describe* |

| 자동 크기 조정 | autoscaling-plans:Describe* autoscaling:Describe* |

| 인증서 관리자 | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch 로그 | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| 구성 서비스 | config:Describe* config:List* |

| DMS - 데이터베이스 마이그레이션 서비스 | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB - 탄력적 부하 분산(v1/2) | elasticloadbalancing:Describe* |

| 탄력적 검색 | es:Describe* es:List* |

| EMR - 탄력적 맵 감소 | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| 네트워크 방화벽 | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 및 S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| 비밀 관리자 | secretsmanager:Describe* secretsmanager:List* |

| 단순 알림 서비스 SNS | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

내 GCP 리소스를 Defender for Cloud에 연결할 수 있는 API가 있나요?

예. REST API를 사용하여 Defender for Cloud 클라우드 커넥터를 만들거나 편집하거나 삭제하려면 커넥터 API 세부 정보를 참조하세요.

클라우드용 Defender에서 지원되는 GCP 지역은 무엇인가요?

클라우드용 Defender는 GCP 퍼블릭 클라우드에서 사용 가능한 모든 지역을 지원하고 검사합니다.

워크플로 자동화는 BCDR(비즈니스 연속성 또는 재해 복구) 시나리오를 지원하나요?

대상 리소스에 중단 또는 기타 재해가 발생하는 BCDR 시나리오의 환경에 대비하는 경우 Azure Event Hubs, Log Analytics 작업 영역 및 Logic App의 지침에 따라 백업을 설정하여 데이터 손실을 방지하는 것은 조직의 책임입니다.

모든 활성 자동화에 대해 동일한(비활성화된) 자동화를 만들어서 다른 위치에 저장하는 것이 좋습니다. 가동 중단이 발생하면 이러한 백업 자동화를 사용하도록 설정하고 정상적인 작업을 유지할 수 있습니다.

Azure Logic Apps의 비즈니스 연속성 및 재해 복구에 대해 자세히 알아보세요.

데이터를 내보내는 데 드는 비용은 얼마인가요?

연속 내보내기를 사용하기 위한 비용은 없습니다. 사용자의 구성에 따라 Log Analytics 작업 영역에서 데이터를 수집하고 보존하는 데 비용이 발생할 수 있습니다.

리소스에 대해 Defender 계획을 사용하도록 설정한 경우에만 많은 경고가 제공됩니다. 내보낸 데이터에 표시될 경고를 미리 보는 좋은 방법은 Azure Portal의 클라우드용 Defender 페이지에 표시된 경고를 확인하는 것입니다.

Log Analytics 작업 영역 가격 책정에 대해 자세히 알아보세요.

Azure Event Hubs 가격 책정에 대해 자세히 알아봅니다.

클라우드용 Defender의 가격 책정에 대한 일반적인 정보는 가격 책정 페이지를 참조하세요.

연속 내보내기에 모든 리소스의 현재 상태에 대한 데이터가 포함되나요?

아니요. 연속 내보내기는 이벤트 스트리밍용으로 빌드되었습니다.

- 내보내기를 사용하기 전에 받은 경고는 내보내지 않습니다.

- 권장 사항은 리소스의 준수 상태가 변경될 때마다 전송됩니다. 예로 리소스가 정상에서 비정상으로 전환되는 경우를 들 수 있습니다. 따라서 경고와 마찬가지로 내보내기를 사용한 이후 상태를 변경하지 않은 리소스에 대한 권장 사항은 내보내지 않습니다.

- 보안 제어 또는 구독당 보안 점수는 보안 제어의 점수가 0.01 이상으로 변경될 때 전송됩니다.

- 규정 준수 상태는 리소스의 준수 상태가 변경될 때 전송됩니다.

권장 사항이 다른 간격으로 전송되는 이유는 무엇인가요?

권장 사항마다 준수 평가 간격이 다르며, 몇 분부터 며칠 간격까지 다양할 수 있습니다. 따라서 내보내기에 권장 사항이 표시되는 데 걸리는 시간은 다양합니다.

권장 사항에 대한 예제 쿼리를 얻으려면 어떻게 해야 하나요?

권장 사항에 대한 예제 쿼리를 얻으려면 클라우드용 Defender에서 권장 사항을 열고, 쿼리를 연 다음, 보안 결과를 반환하는 쿼리를 선택합니다.

연속 내보내기는 BCDR(비즈니스 연속성 또는 재해 복구) 시나리오를 지원하나요?

연속 내보내기는 대상 리소스에 중단 또는 기타 재해가 발생하는 BCDR 시나리오를 대비하는 데 도움이 될 수 있습니다. 그러나 Azure Event Hubs, Log Analytics 작업 영역 및 Logic App의 지침에 따라 백업을 설정하여 데이터 손실을 방지하는 것은 조직의 책임입니다.

Azure Event Hubs - 지리적 재해 복구에 대해 자세히 알아보세요.

단일 구독에서 동시에 여러 계획을 프로그래밍 방식으로 업데이트할 수 있나요?

REST API, ARM 템플릿, 스크립트 등을 통해 단일 구독에서 동시에 여러 계획을 프로그래밍 방식으로 업데이트하지 않는 것이 좋습니다. Microsoft.Security/pricings API 또는 다른 프로그래밍 방식 솔루션을 사용하는 경우 각 요청 사이에 10~15초의 지연 시간을 삽입해야 합니다.

기본 액세스를 사용하도록 설정하면 어떤 상황에서 Cloud Formation 템플릿, Cloud Shell 스크립트 또는 Terraform 템플릿을 다시 실행해야 하나요?

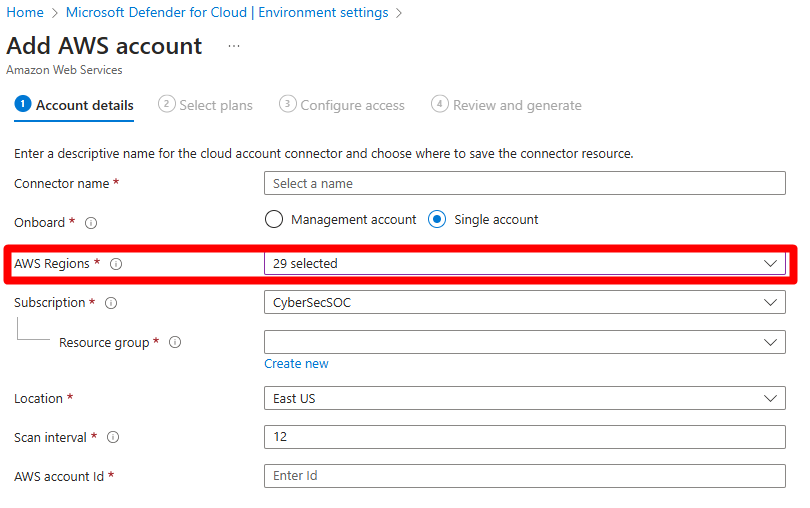

해당 계획 내의 기능을 포함하여 클라우드용 Defender 플랜 또는 해당 옵션을 수정하려면 배포 템플릿을 실행해야 합니다. 이는 보안 커넥터를 만드는 동안 선택한 사용 권한 유형에 관계없이 적용됩니다. 이 스크린샷과 같이 지역이 변경된 경우 Cloud Formation 템플릿 또는 Cloud Shell 스크립트를 다시 실행할 필요가 없습니다.

권한 유형을 구성할 때 최소 권한 액세스는 템플릿 또는 스크립트가 실행되었을 때 사용할 수 있는 기능을 지원합니다. 새 리소스 종류는 템플릿 또는 스크립트를 다시 실행해야만 지원될 수 있습니다.

AWS 커넥터에 대한 지역 또는 검사 간격을 변경하는 경우 CloudFormation 템플릿 또는 Cloud Shell 스크립트를 다시 실행해야 하나요?

아니요, 지역 또는 검사 간격이 변경된 경우 CloudFormation 템플릿 또는 Cloud Shell 스크립트를 다시 실행할 필요가 없습니다. 변경 내용은 자동으로 적용됩니다.

AWS 조직 또는 관리 계정을 클라우드용 Microsoft Defender에 온보딩하는 방법은 무엇인가요?

클라우드용 Microsoft Defender에 조직 또는 관리 계정을 온보딩하면 StackSet를 배포하는프로세스가 시작됩니다. StackSet에는 필요한 역할 및 권한이 포함됩니다. 또한 StackSet은 조직 내의 모든 계정에 필요한 권한을 전파합니다.

클라우드용 Microsoft Defender는 포함된 권한을 활용하여 클라우드용 Defender에서 만든 커넥터를 통해 선택한 보안 기능을 제공할 수 있습니다. 또한 클라우드용 Defender는 이 권한을 통해 자동 프로비전 서비스를 사용하여 추가될 수 있는 모든 계정을 지속적으로 모니터링할 수 있습니다.

클라우드용 Defender는 새 관리 계정의 만들기를 식별할 수 있으며, 부여된 권한을 활용하여 각 멤버 계정에 해당하는 멤버 보안 커넥터를 자동으로 프로비전할 수 있습니다.

이 기능은 조직 온보딩에만 사용할 수 있으며, 클라우드용 Defender가 새로 추가된 계정에 대한 커넥터를 만들 수 있게 해 줍니다. 또한 클라우드용 Defender는 이 기능을 통해 관리 계정을 편집할 때 모든 멤버 커넥터를 편집하고, 관리 계정이 삭제될 때 모든 멤버 계정을 삭제하고, 해당 계정이 제거된 경우 특정 멤버 계정을 제거할 수 있습니다.

관리 계정에 대해 특별히 별도의 스택을 배포해야 합니다.