Azure용 Microsoft 악성코드 방지는 바이러스, 스파이웨어 및 기타 악성 소프트웨어를 식별하고 제거하는 데 도움이 되는 무료 실시간 보호 기능입니다. 알려진 악성 또는 원치 않는 소프트웨어가 Azure 시스템에서 스스로의 설치나 실행을 시도할 때 경고를 생성합니다.

이 솔루션은 Microsoft Security Essentials(MSE), Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune 및 Microsoft Defender for Cloud와 동일한 악성코드 방지 플랫폼을 기반으로 구축되었습니다. Azure를 위한 Microsoft 맬웨어 방지는 애플리케이션 및 테넌트 환경에 대한 단일 에이전트 솔루션이며 사용자의 개입 없이 백그라운드에서 실행되도록 설계됩니다. 기본 보안 또는 고급 사용자 지정 구성(맬웨어 방지 모니터링 포함)을 사용하여 애플리케이션 워크로드의 요구 사항에 따라 보호를 배포할 수 있습니다.

애플리케이션에 Azure용 Microsoft 악성코드 방지를 배포하고 사용하도록 설정하면 다음과 같은 핵심 기능을 사용할 수 있습니다.

- 실시간 보호 - 클라우드 서비스 및 가상 머신의 활동을 모니터링하여 악성코드 실행을 감지하고 차단합니다.

- 예약 스캔 - 주기적으로 스캔하여 실행 중인 프로그램을 포함한 악성코드를 탐지합니다.

- 악성코드 제거 - 감지된 악성코드에 대해 자동으로 조치를 취하며, 악성 파일 삭제 또는 격리, 악성 레지스트리 항목 정리 등을 수행합니다.

- 서명 업데이트 - 최신 보호 서명(바이러스 정의)을 자동으로 설치하여 정해진 주기에 따라 보호 상태를 최신으로 유지합니다.

- 맬웨어 방지 엔진 업데이트 - Microsoft 악성코드 방지 엔진을 자동으로 업데이트합니다.

- 맬웨어 방지 플랫폼 업데이트 - Microsoft 맬웨어 방지 플랫폼을 자동으로 업데이트합니다.

- 능동적 보호 - 감지된 위협 및 의심 리소스에 대한 원격 측정 메타데이터를 Microsoft Azure에 보고하여 진화하는 위협 환경에 신속히 대응할 수 있도록 하고, Microsoft 능동 보호 시스템(MAPS)을 통해 실시간 동기 서명 제공을 가능하게 합니다.

- 샘플 보고 - 서비스를 개선하고 문제 해결을 지원하기 위해 샘플을 제공하고 Microsoft 맬웨어 방지 서비스에 보고합니다.

- 제외 항목 - 애플리케이션 및 서비스 관리자가 파일, 프로세스 및 드라이브에 대한 제외 항목을 구성할 수 있습니다.

- 맬웨어 방지 이벤트 수집 - 운영 체제 이벤트 로그에 맬웨어 방지 서비스 상태, 의심 활동 및 수행된 제거 조치를 기록하고 이를 고객의 Azure 스토리지 계정에 수집합니다.

참고

클라우드용 Microsoft Defender를 사용하여 Microsoft Antimalware를 배포할 수도 있습니다. 자세한 내용은 클라우드용 Microsoft Defender의 Endpoint Protection 설치를 읽어보세요.

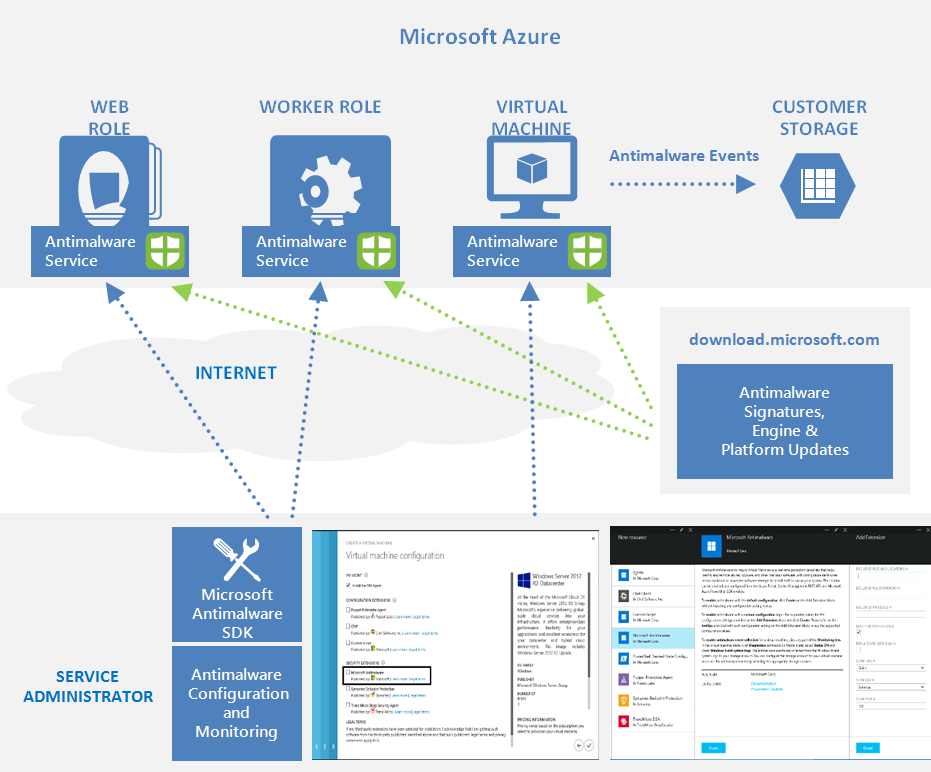

아키텍처

Azure용 Microsoft 맬웨어 방지는 다음과 같은 여러 구성 요소로 구성됩니다.

- Microsoft 맬웨어 방지 클라이언트 및 서비스

- 맬웨어 방지 클래식 배포 모델

- 맬웨어 방지 PowerShell cmdlet

- Azure Diagnostics 확장

플랫폼 지원 및 배포

Virtual Machines:

- 기본적으로 설치되지 않음

- Azure Portal 또는 Visual Studio Virtual Machine 구성을 통해 선택적 보안 확장으로 사용 가능

- Windows Server 2008 R2, Windows Server 2012 및 Windows Server 2012 R2에서 지원됨

- Windows Server 2008 및 Linux 운영 체제에서 지원되지 않음

Cloud Services:

- 지원되는 모든 Azure 게스트 운영 체제에서 기본적으로 사용 안 함 상태로 설치됨

- 클라우드 서비스를 보호하기 위해 명시적 활성화 필요

Azure App Service:

- Windows 기반 웹앱을 호스팅하는 기본 서비스에서 사용

- 고객 콘텐츠가 아닌 Azure App Service 인프라 보호로만 제한됨

- 완전한 웹 애플리케이션 보안에 충분하지 않음( Azure 웹 애플리케이션 보안 모범 사례에 설명된 대로 더 많은 보안 제어 구현)

참고

Microsoft Defender Antivirus는 맬웨어 방지가 활성화된 Windows Server 2016 이상 기본 안티멀웨어입니다. Azure VM 안티멀웨어 확장은 Microsoft Defender Antivirus가 설치된 Windows Server 2016 이상 Azure VM에도 여전히 추가할 수 있습니다. 이 시나리오에서 확장은 Microsoft Defender 바이러스 백신에서 사용할 선택적 구성 정책을 적용합니다. 확장은 다른 맬웨어 방지 서비스를 배포하지 않습니다. Microsoft Defender 바이러스 백신에 대한 자세한 내용은 Azure용 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성하는 코드 샘플을 참조하세요.

Microsoft 맬웨어 방지 워크플로

Azure 서비스 관리자는 다음 옵션을 사용하여 가상 머신과 클라우드 서비스에 대해 기본 또는 사용자 지정 구성으로 맬웨어 방지를 활성화할 수 있습니다.

- 가상 머신 - Azure 포털에서 보안 확장 아래에서 확인하세요.

- 가상 머신 – Server Explorer의 Visual Studio 가상 머신 구성을 사용하여

- 가상 머신 및 클라우드 서비스 - 맬웨어 방지 클래식 배포 모델 사용

- Virtual Machines 및 Cloud Services – 맬웨어 방지 PowerShell cmdlet 사용

Azure 포털 또는 PowerShell cmdlet은 안티맬웨어 확장 패키지 파일을 미리 정해진 고정 위치에 Azure 시스템으로 전송합니다. Azure 게스트 에이전트(또는 패브릭 에이전트)가 안티맬웨어 확장을 실행하여 입력으로 제공된 안티맬웨어 구성 설정을 적용합니다. 이 단계에서는 기본 또는 사용자 지정 구성 설정을 사용하여 맬웨어 방지 서비스를 활성화합니다. 사용자 지정 구성이 제공되지 않는 경우 기본 구성 설정을 사용하여 맬웨어 방지 서비스를 활성화합니다. 맬웨어 방지 구성에 대한 자세한 내용은 Azure용 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성하는 코드 샘플을 참조하세요.

초기화 후 Microsoft 맬웨어 방지 클라이언트는 인터넷에서 최신 보호 엔진 및 서명 정의를 자동으로 검색하여 Azure 시스템에 적용합니다. 서비스는 모든 활동을 "Microsoft 맬웨어 방지" 이벤트 원본 아래의 운영 체제 이벤트 로그에 기록합니다. 이러한 로그에는 다음 정보가 포함됩니다.

- 클라이언트 건강 상태

- 보호 및 수정 활동

- 구성 변경

- 엔진 및 서명 정의 업데이트

- 기타 운영 이벤트

클라우드 서비스나 가상 머신에 대해 맬웨어 방지 모니터링을 활성화하면, 생성되는 안티맬웨어 이벤트 로그가 실시간으로 Azure 스토리지 계정에 기록됩니다. 맬웨어 방지 서비스는 Azure Diagnostics 확장을 사용하여 Azure 시스템에서 생성된 맬웨어 방지 이벤트를 고객의 Azure 스토리지 계정 내 테이블로 수집합니다.

위의 시나리오에서 제공한 구성 단계 및 지원 옵션을 포함하는 배포 워크플로는 이 문서의 맬웨어 방지 프로그램 배포 시나리오 섹션에서 설명합니다.

참고

그러나 Microsoft 맬웨어 방지 확장을 사용하여 Virtual Machine Scale Sets를 배포하려면 Azure Resource Manager 템플릿 및 PowerShell/API를 사용할 수 있습니다. 이미 실행 중인 Virtual Machine에서 확장을 설치하기 위해 샘플 Python 스크립트 vmssextn.py를 사용할 수 있습니다. 이 스크립트는 확장 집합의 기존 확장 구성을 가져오고 Azure Virtual Machines Scale Sets의 기존 확장 목록에 확장을 추가합니다.

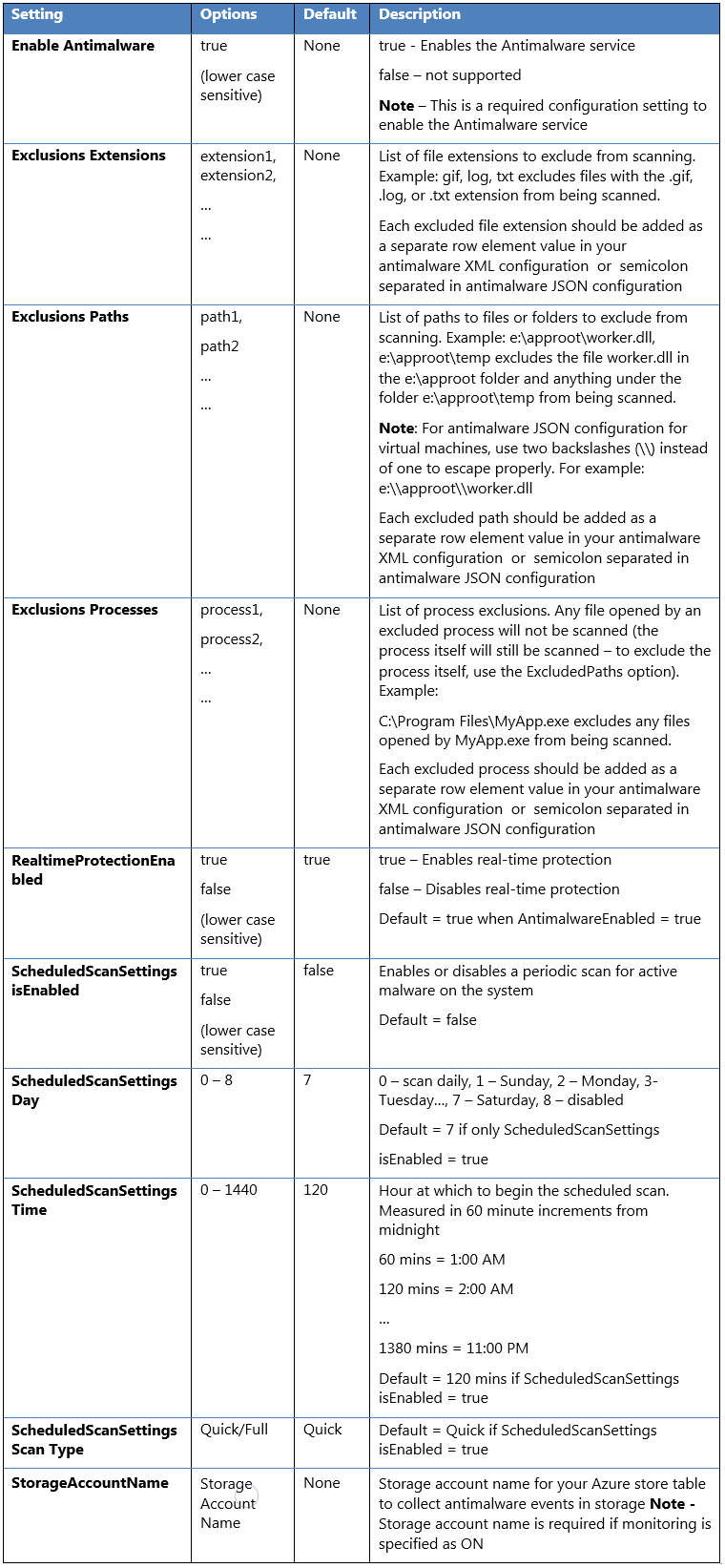

기본 및 사용자 지정 맬웨어 방지 구성

사용자 지정 구성 설정을 제공하지 않은 경우, 기본 구성 설정이 적용되어 Azure Cloud Services 또는 가상 머신에서 맬웨어 방지가 활성화됩니다. 기본 구성 설정은 Azure 환경에서 실행하기 위해 미리 선택됩니다. 선택적으로, 이러한 기본 구성 설정을 Azure 애플리케이션 또는 서비스 배포에 맞게 사용자 지정하고 다른 배포 시나리오에도 적용할 수 있습니다.

다음 표는 맬웨어 방지 서비스에서 사용할 수 있는 구성 설정을 요약한 것입니다. 기본 구성 설정은 "기본" 열에 표시되어 있습니다.

맬웨어 방지 배포 시나리오

이 섹션에서는 Azure Cloud Services 및 가상 머신 모니터링을 포함하여 맬웨어 방지를 활성화하고 구성하는 시나리오에 대해 설명합니다.

가상 머신 - 맬웨어 방지 활성화 및 구성

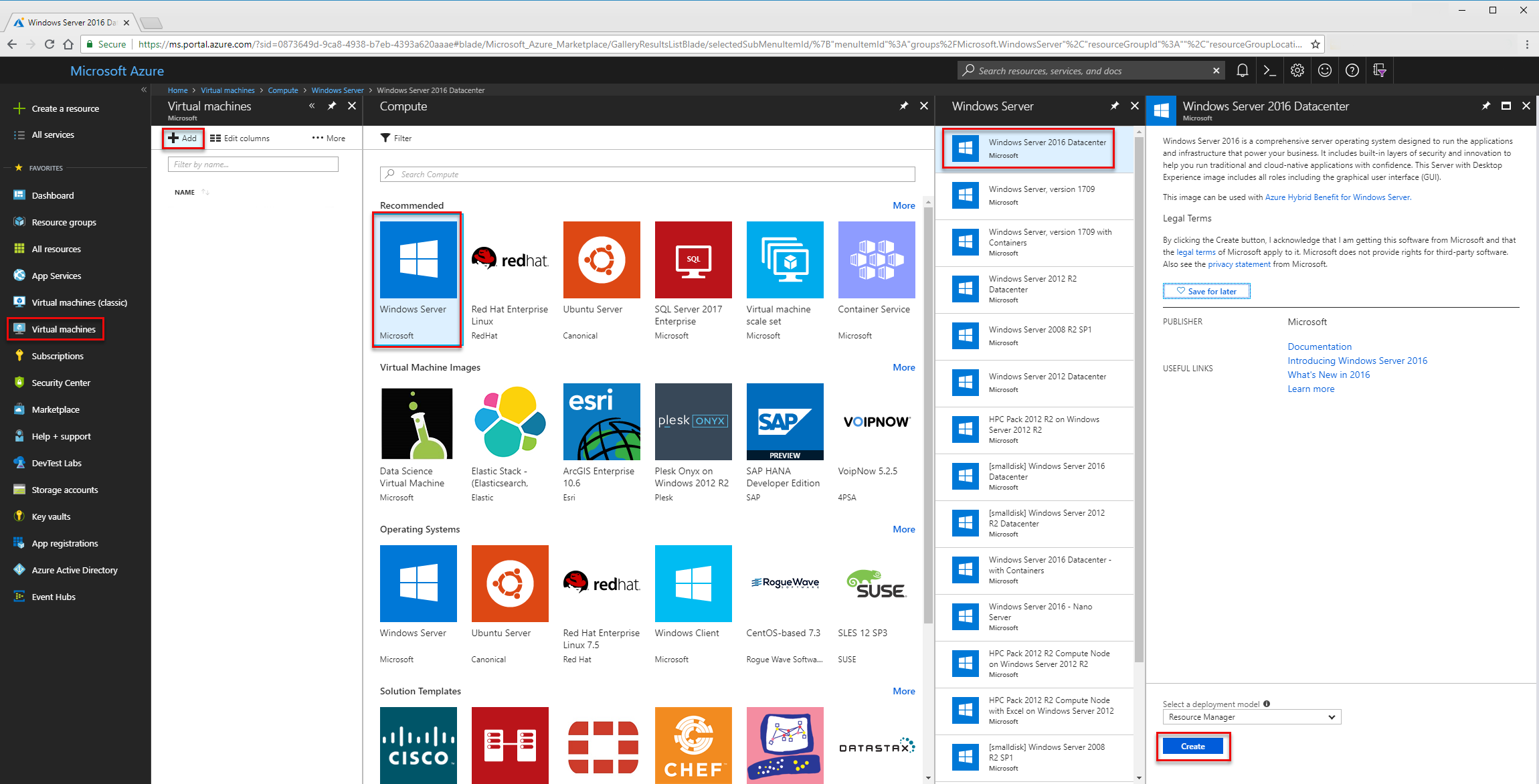

Azure Portal을 사용하여 VM을 만드는 동안 배포

가상 머신을 프로비저닝할 때 Azure 포털을 사용하여 Azure Virtual Machines용 Microsoft 맬웨어 방지를 활성화하고 구성하려면 다음 단계를 따르세요.

- Azure Portal에 로그인합니다.

- 새 가상 머신을 만들려면 가상 머신으로 이동하고, 추가를 선택한 후 Windows Server를 선택하세요.

- 사용할 Windows Server 버전을 선택하세요.

-

만들기를 실행합니다.

- 이름, 사용자 이름, 암호를 제공하고 새 리소스 그룹을 만들거나 기존 리소스 그룹을 선택합니다.

- 확인을 선택합니다.

- VM 크기를 선택합니다.

- 다음 섹션에서는 요구에 따라 적절한 옵션을 선택하고 확장 섹션을 선택합니다.

- 확장 추가를 선택합니다.

- 새 리소스에서 Microsoft 맬웨어 방지 프로그램을 선택합니다.

- 만들기를 실행합니다.

- 확장 설치 섹션에서 파일, 위치 및 프로세스 제외를 다른 검색 옵션과 함께 구성할 수 있습니다. 확인을 선택합니다.

- 확인을 선택합니다.

- 설정 섹션으로 돌아가 확인을 선택합니다.

- 만들기 화면에서 확인을 선택합니다.

Windows용 맬웨어 방지 VM 확장 배포에 대한 자세한 내용은 Azure Resource Manager 템플릿을 참조하세요

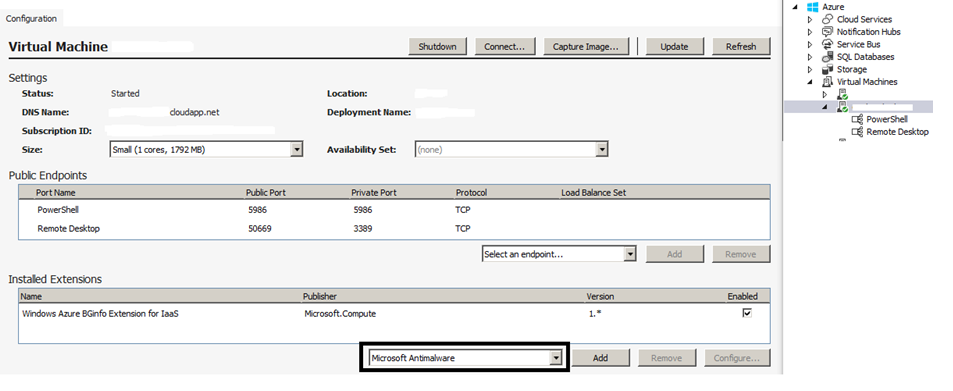

Visual Studio 가상 머신 구성을 사용한 배포

Visual Studio를 사용하여 Microsoft 맬웨어 방지 서비스를 활성화하고 구성하려면 다음과 같이 하세요.

Visual Studio에서 Microsoft Azure에 연결하세요.

서버 탐색기의 가상 머신 노드에서 원하는 가상 머신을 선택하세요.

마우스 오른쪽 단추로 구성을 클릭하여 Virtual Machine 구성 페이지를 확인합니다.

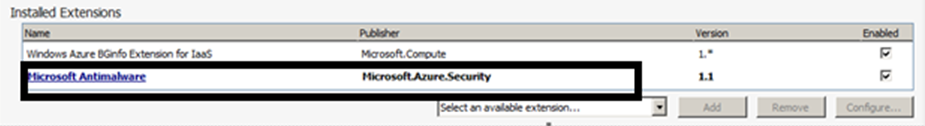

설치된 확장의 드롭다운 목록에서 Microsoft 맬웨어 방지 확장을 선택하고 추가를 선택하여 기본 맬웨어 방지 구성으로 구성합니다.

기본 맬웨어 방지 구성을 사용자 지정하려면 설치된 확장 목록에서 맬웨어 방지 확장을 선택(강조 표시)하고 구성을 선택합니다.

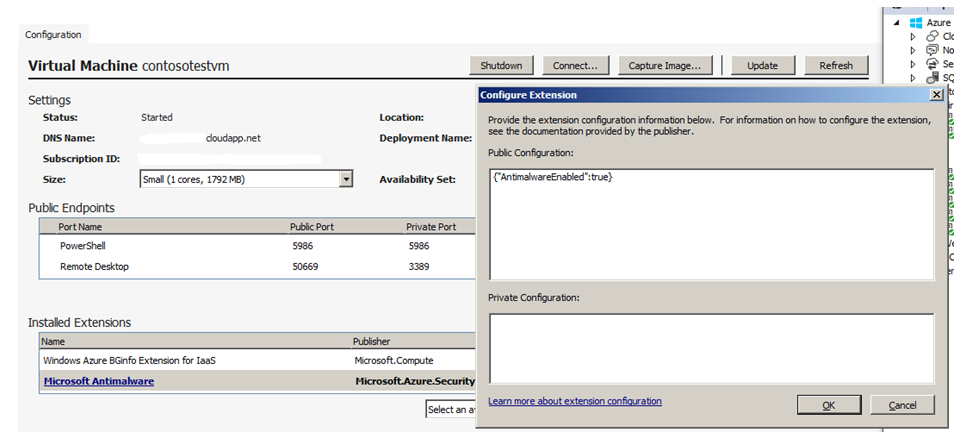

기본 맬웨어 방지 구성을 공용 구성 텍스트 상자에서 지원되는 JSON 형식의 사용자 지정 구성 으로 바꾸고 확인을 선택합니다.

업데이트 단추를 선택하여 구성 업데이트를 Virtual Machine에 푸시합니다.

참고

맬웨어 방지를 위한 Visual Studio 가상 머신 구성은 JSON 형식의 구성만 지원합니다. 샘플 구성에 대한 자세한 내용은 Azure용 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성하는 코드 샘플을 참조하세요.

PowerShell cmdlet을 사용하여 배포

Azure 애플리케이션 또는 서비스는 PowerShell cmdlet을 사용하여 Azure Virtual Machines에 대해 Microsoft 맬웨어 방지를 활성화하고 구성할 수 있습니다.

PowerShell cmdlet을 사용하여 Microsoft 맬웨어 방지를 활성화하고 구성하려면 다음과 같이 하세요.

- PowerShell 환경 설정 - https://github.com/Azure/azure-powershell에서 설명서를 참조합니다.

- cmdlet을

Set-AzureVMMicrosoftAntimalwareExtension사용하여 Virtual Machine에 대해 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성합니다.

참고

맬웨어 방지에 대한 Azure Virtual Machines 구성은 JSON 형식 구성만 지원합니다. 샘플 구성에 대한 자세한 내용은 Azure용 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성하는 코드 샘플을 참조하세요.

PowerShell cmdlet을 사용하여 맬웨어 방지 설정 및 구성

Azure 애플리케이션 또는 서비스는 PowerShell cmdlet을 사용하여 Azure Cloud Services에 대해 Microsoft 맬웨어 방지를 활성화하고 구성할 수 있습니다. Cloud Services 플랫폼에서는 Microsoft 맬웨어 방지가 비활성화된 상태로 설치되며, 이를 활성화하려면 Azure 애플리케이션의 조치가 필요합니다.

PowerShell cmdlet을 사용하여 Microsoft 맬웨어 방지를 활성화하고 구성하려면 다음과 같이 하세요.

- PowerShell 환경 설정 - https://github.com/Azure/azure-powershell에서 설명서를 참조합니다.

- cmdlet을

Set-AzureServiceExtension사용하여 클라우드 서비스에 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성합니다.

샘플 PowerShell 명령에 대한 자세한 내용은 Azure용 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성하는 코드 샘플을 참조하세요.

Cloud Services 및 Virtual Machines - PowerShell cmdlet을 사용한 구성

Azure 애플리케이션이나 서비스는 PowerShell cmdlet을 사용하여 Cloud Services 및 가상 머신의 Microsoft 맬웨어 방지 구성을 가져올 수 있습니다.

PowerShell cmdlet을 사용하여 Microsoft 맬웨어 방지 구성을 가져오려면 다음과 같이 하세요.

- PowerShell 환경 설정 - https://github.com/Azure/azure-powershell에서 설명서를 참조합니다.

-

Virtual Machines의 경우: cmdlet을 사용하여

Get-AzureVMMicrosoftAntimalwareExtension맬웨어 방지 구성을 가져옵니다. -

Cloud Services의 경우: cmdlet을

Get-AzureServiceExtension사용하여 맬웨어 방지 구성을 가져옵니다.

샘플

PowerShell cmdlet을 사용하여 맬웨어 방지 구성 제거

Azure 애플리케이션 또는 서비스는 Cloud Services 또는 Virtual Machines에서 관련 확장을 제거하여 Microsoft 맬웨어 방지 보호를 완전히 제거할 수 있습니다. 이 프로세스는 맬웨어 방지 보호 및 관련 모니터링 설정을 모두 제거하여 지정된 리소스에 대한 맬웨어 보호 및 이벤트 수집을 완전히 중단합니다.

PowerShell cmdlet을 사용하여 Microsoft 맬웨어 방지를 제거하려면

- PowerShell 환경 설정 - https://github.com/Azure/azure-powershell에서 설명서를 참조합니다.

-

Virtual Machines의 경우: cmdlet을

Remove-AzureVMMicrosoftAntimalwareExtension사용합니다. -

Cloud Services의 경우: cmdlet을

Remove-AzureServiceExtension사용합니다.

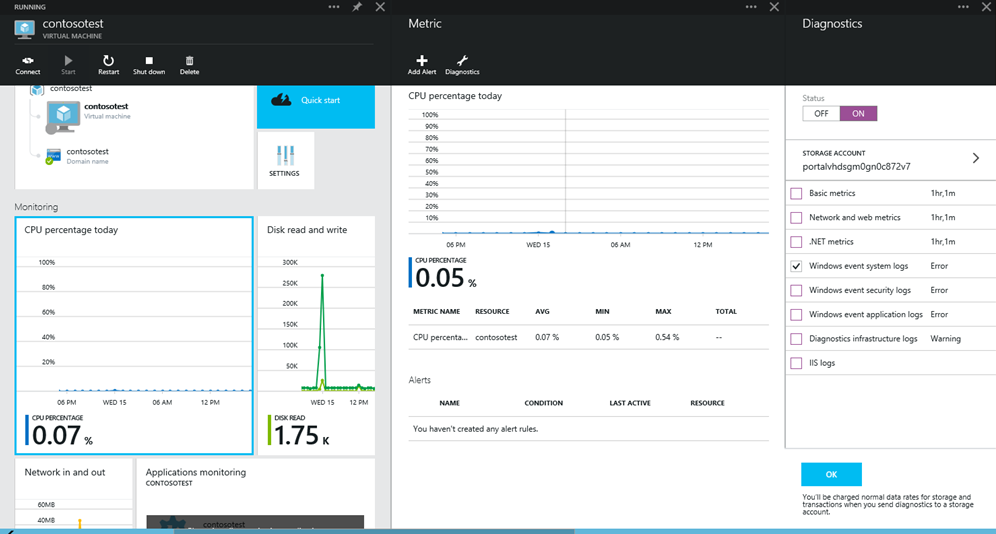

Azure Preview 포털을 사용하여 가상 머신에 대한 맬웨어 방지 이벤트 컬렉션을 사용하려면

- Virtual Machine 세부 정보 페이지에서 모니터링 섹션의 일부를 선택합니다.

- 메트릭 섹션에서 진단 명령을 선택합니다.

- 상태 켜기를 선택하고 Windows 이벤트 시스템에 대한 옵션을 선택합니다.

- 목록의 다른 모든 옵션을 선택 해제하거나, 애플리케이션 서비스 요구에 따라 그대로 활성화 상태로 둘 수 있습니다.

- 맬웨어 방지 이벤트 범주인 "오류", "경고", "정보" 등은 Azure Storage 계정에 기록됩니다.

맬웨어 방지 이벤트는 Windows 이벤트 시스템 로그에서 Azure Storage 계정으로 수집됩니다. 가상 머신의 스토리지 계정을 선택하여 맬웨어 방지 이벤트를 수집하도록 구성할 수 있습니다.

Azure Resource Manager VM용 PowerShell cmdlet을 사용하여 맬웨어 방지 설정 및 구성

PowerShell cmdlet을 사용하여 Azure Resource Manager VM용 Microsoft 맬웨어 방지를 활성화하고 구성하려면 다음과 같이 하세요.

- GitHub에서 이 설명서를 사용하여 PowerShell 환경을 설정합니다.

- Set-AzVMExtension cmdlet을 사용하여 VM에 대해 Microsoft 맬웨어 방지 프로그램을 사용하도록 설정하고 구성합니다.

다음 코드 샘플을 사용할 수 있습니다.

PowerShell cmdlet을 사용하여 Azure Cloud Service 확장 지원(CS-ES)에 대한 맬웨어 방지 사용 및 구성

PowerShell cmdlet을 사용하여 Microsoft 맬웨어 방지를 활성화하고 구성하려면 다음과 같이 하세요.

- PowerShell 환경 설정 - https://github.com/Azure/azure-powershell에서 설명서를 참조합니다.

- New-AzCloudServiceExtensionObject cmdlet을 사용하여 Cloud Services VM에 대한 Microsoft Antimalware를 사용하도록 설정하고 구성합니다.

다음 코드 샘플을 사용할 수 있습니다.

Azure Arc 지원 서버에 PowerShell cmdlet을 사용하여 맬웨어 방지 설정 및 구성

PowerShell cmdlet을 사용하여 Azure Arc 지원 서버용 Microsoft Antimalware를 활성화하고 구성하려면 다음을 수행합니다.

- GitHub에서 이 설명서를 사용하여 PowerShell 환경을 설정합니다.

- New-AzConnectedMachineExtension cmdlet을 사용하여 Arc 지원 서버에 대한 Microsoft Antimalware를 활성화하고 구성합니다.

다음 코드 샘플을 사용할 수 있습니다.