가상 네트워크 피어링

가상 네트워크 피어링을 사용하면 Azure에서 두 개 이상의 가상 네트워크를 원활하게 연결할 수 있습니다. 가상 네트워크는 연결하기 위해 하나로 표시됩니다. 피어링된 가상 네트워크에 있는 가상 머신 간의 트래픽은 Microsoft 백본 인프라를 사용합니다. 동일한 네트워크에 있는 가상 컴퓨터 간의 트래픽과 마찬가지로 트래픽은 Microsoft 개인 네트워크만을 통해 라우팅됩니다. 기본적으로 가상 네트워크는 최대 500개의 다른 가상 네트워크와 피어될 수 있습니다. Azure Virtual Network Manager의 연결 구성을 사용하여 단일 가상 네트워크에 최대 1,000개의 가상 네트워크를 피어하도록 이 제한을 늘릴 수 있습니다. 예를 들어 1,000개의 스포크 가상 네트워크가 있는 허브 및 스포크 토폴로지와 모든 스포크 가상 네트워크가 직접 상호 연결된 1,000개의 스포크 가상 네트워크 메시를 만들 수 있습니다.

Azure는 다음 유형의 피어링을 지원합니다.

가상 네트워크 피어링: 동일한 Azure 지역 내에서 가상 네트워크를 연결합니다.

글로벌 가상 네트워크 피어링: Azure 지역에서 가상 네트워크를 연결합니다.

로컬 또는 글로벌 가상 네트워크 피어링을 사용하는 이점은 다음과 같습니다.

다른 가상 네트워크에 있는 리소스 간에 짧은 대기 시간, 높은 대역폭 연결

한 가상 네트워크의 리소스가 다른 가상 네트워크의 리소스와 통신할 수 있는 기능입니다.

Azure 구독, Microsoft Entra 테넌트, 배포 모델 및 Azure 지역에서 가상 네트워크 간에 데이터를 전송하는 기능입니다.

Azure Resource Manager를 통해 만든 가상 네트워크를 피어링할 수 있는 기능입니다.

리소스 관리자를 통해 만든 가상 네트워크를 클래식 배포 모델을 통해 만든 가상 네트워크에 피어링할 수 있는 기능입니다. Azure 배포 모델에 대해 자세히 알아보려면 Azure 배포 모델 이해를 참조하세요.

피어링을 만들 때 또는 피어링이 생성된 후에 각 가상 네트워크에 있는 리소스에 대한 가동 중지 시간이 없습니다.

피어링된 가상 네트워크 간의 네트워크 트래픽이 프라이빗 전용입니다. 가상 네트워크 간의 트래픽이 Microsoft 백본 네트워크에서 유지됩니다. 가상 네트워크 간의 통신에 공용 인터넷, 게이트웨이, 또는 암호화가 필요하지 않습니다.

연결

피어링된 가상 네트워크의 경우, 가상 네트워크의 리소스는 피어링된 가상 네트워크의 리소스와 직접 연결할 수 있습니다.

동일한 지역에서 피어링된 가상 네트워크에 있는 가상 머신 간의 네트워크 대기 시간은 단일 가상 네트워크 내의 대기 시간과 같습니다. 네트워크 처리량은 해당 크기에 비례하는 가상 머신에 허용되는 대역폭을 기반으로 합니다. 피어링 내에서 대역폭에 대한 추가 제한이 없습니다.

피어링된 가상 네트워크에 있는 가상 머신 간의 트래픽은 게이트웨이나 공용 인터넷을 통해서가 아니라 Microsoft 백본 인프라를 통해 직접 라우팅됩니다.

가상 네트워크의 네트워크 보안 그룹을 적용하여 다른 가상 네트워크 또는 서브넷에 대한 액세스를 차단할 수 있습니다. 가상 네트워크 피어링을 구성하면 가상 네트워크 간의 네트워크 보안 그룹 규칙을 열거나 닫을 수 있습니다. 피어링된 가상 네트워크 간의 전체 연결 기능을 여는 경우, 네트워크 보안 그룹을 적용하여 특정 액세스를 차단하거나 거부할 수 있습니다. 전체 연결은 기본 옵션입니다. 네트워크 보안 그룹에 대한 자세한 내용은 Security groups(보안 그룹)를 참조하세요.

피어링된 Azure 가상 네트워크의 주소 공간 크기 조정

현재 피어링된 주소 공간에서 가동 중지 시간을 발생시키지 않고 피어링된 Azure 가상 네트워크의 주소 공간 크기를 조정할 수 있습니다. 이 기능은 워크로드 크기를 조정한 후 가상 네트워크의 주소 공간 크기를 조정해야 하는 경우에 유용합니다. 주소 공간의 크기가 조정되면 피어는 새 주소 공간 변경 내용과 동기화해야 합니다. 크기 조정은 IPv4 및 IPv6 주소 공간 모두에서 작동합니다.

주소의 크기는 다음과 같은 방법으로 조정할 수 있습니다.

기존 주소 범위의 주소 범위 접두사 수정(예: 10.1.0.0/16에서 10.1.0.0/18로 변경)

가상 네트워크에 주소 범위 추가

가상 네트워크에서 주소 범위 삭제

주소 공간의 크기 조정은 테넌트 간에서 지원됩니다.

가상 네트워크 피어의 동기화는 Azure Portal 또는 Azure PowerShell을 통해 수행할 수 있습니다. 여러 크기 조정 작업을 수행한 후에 동기화 작업을 실행하는 대신 모든 주소 공간 크기 조정 작업 후에 동기화를 실행하는 것이 좋습니다. 피어링된 가상 네트워크에 대한 주소 공간을 업데이트하는 방법을 알아보려면 피어링된 가상 네트워크에 대한 주소 공간 업데이트를 참조하세요.

Important

이 기능은 업데이트할 가상 네트워크가 다음과 피어링되는 시나리오를 지원하지 않습니다.

- 클래식 가상 네트워크

서비스 체이닝

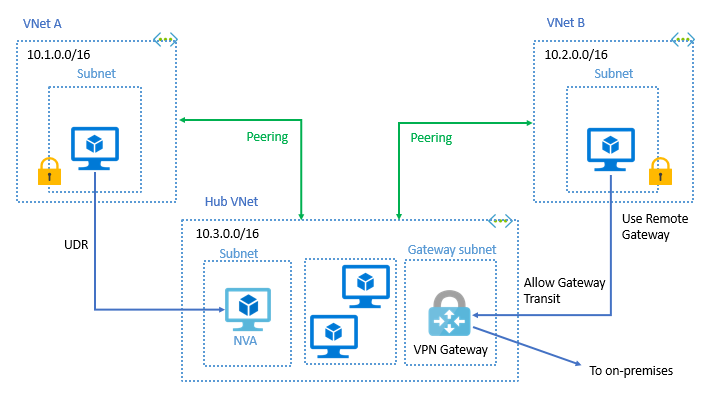

서비스 체이닝을 사용하면 사용자 정의 경로를 통해 피어링된 네트워크의 가상 네트워크에서 가상 어플라이언스 또는 게이트웨이로 트래픽을 전송할 수 있습니다.

서비스 체인을 사용하도록 설정하려면 피어링된 가상 네트워크의 가상 컴퓨터를 다음 홉 IP 주소로 가리키는 사용자 정의 경로를 구성합니다. 또한 사용자 정의 경로는 서비스 체이닝을 사용하도록 설정할 수 있는 가상 네트워크 게이트웨이를 가리킬 수 있습니다.

허브 가상 네트워크가 네트워크 가상 어플라이언스 또는 VPN Gateway와 같은 인프라 구성 요소를 호스트하는 허브 및 스포크 네트워크를 배포할 수 있습니다. 모든 스포크 가상 네트워크는 허브 가상 네트워크와 피어링할 수 있습니다. 트래픽은 허브 가상 네트워크에서 네트워크 가상 어플라이언스 또는 VPN Gateway를 통해 흐릅니다.

가상 네트워크 피어링을 사용하면 사용자 정의 경로의 다음 홉이 피어링된 가상 네트워크 또는 VPN 게이트웨이에 있는 가상 머신의 IP 주소가 될 수 있습니다. Azure ExpressRoute 게이트웨이를 다음 홉 형식으로 지정하는 사용자 정의 경로를 사용하여 가상 네트워크 간에 라우팅할 수는 없습니다. 사용자 정의 경로에 대한 자세한 내용은 사용자 정의 경로 개요를 참조하세요. 허브 및 스포크 네트워크 토폴로지를 만드는 방법을 알아보려면 Azure의 허브-스포크 네트워크 토폴로지를 참조하세요.

게이트웨이 및 온-프레미스 연결

피어링된 가상 네트워크를 포함하는 각 가상 네트워크에는 고유한 게이트웨이가 있을 수 있습니다. 가상 네트워크는 해당 게이트웨이를 사용하여 온-프레미스 네트워크에 연결할 수 있습니다. 또한 피어링된 가상 네트워크에서도 게이트웨이를 사용하여 가상 네트워크 간 연결을 구성할 수 있습니다.

가상 네트워크 상호 연결 옵션을 모두 구성하면 가상 네트워크 간의 트래픽이 피어링 구성을 통해 흐릅니다. 이 트래픽은 Azure 백본을 사용합니다.

또한 피어링된 가상 네트워크의 게이트웨이를 온-프레미스 네트워크의 전송 지점으로 구성할 수 있습니다. 이 경우 원격 게이트웨이를 사용하는 가상 네트워크는 고유한 게이트웨이를 사용할 수 없습니다. 가상 네트워크에는 하나의 게이트웨이만 있을 수 있습니다. 게이트웨이는 다음 다이어그램과 같이 피어링된 가상 네트워크의 로컬 또는 원격 게이트웨이여야 합니다.

가상 네트워크 피어링과 글로벌 가상 네트워크 피어링은 모두 게이트웨이 전송을 지원합니다.

다른 배포 모델을 통해 만든 가상 네트워크 간의 게이트웨이 전송이 지원됩니다. 게이트웨이는 Resource Manager 모델의 가상 네트워크에 있어야 합니다. 전송을 위한 게이트웨이 사용에 관해 자세히 알아보려면 가상 네트워크 피어링에서 전송을 위한 VPN 게이트웨이 구성을 참조하세요.

단일 Azure ExpressRoute 연결을 공유하는 가상 네트워크를 피어링하면 이들 간의 트래픽이 피어링 관계를 거칩니다. 해당 트래픽은 Azure 백본 네트워크를 사용합니다. 로컬 게이트웨이 각각에서 가상 네트워크를 사용하여 온-프레미스 회로에 연결할 수 있습니다. 또는 공유 게이트웨이를 사용하고, 온-프레미스 연결에 대한 전송을 구성할 수 있습니다.

문제 해결

가상 네트워크가 피어링되었는지 확인하려면 유효 경로를 확인하면 됩니다. 가상 네트워크의 서브넷에서 네트워크 인터페이스의 경로를 확인합니다. 가상 네트워크 피어링이 존재하는 경우에는 가상 네트워크 내의 모든 서브넷에는 피어링된 각 가상 네트워크의 각 주소 공간에 대해 다음 홉 형식의 VNet 피어링을 사용하는 경로가 있습니다. 자세한 내용은 가상 머신 라우팅 문제 진단을 참조하세요.

또한 Azure Network Watcher를 사용하여 피어링된 가상 네트워크에서 가상 머신에 대한 연결 문제를 해결할 수 있습니다. 연결 확인을 통해 원본 가상 컴퓨터의 네트워크 인터페이스에서 대상 가상 컴퓨터의 네트워크 인터페이스로 트래픽을 라우팅하는 방법을 확인할 수 있습니다. 자세한 내용은 Azure Portal을 사용하여 Azure Network Watcher와의 연결 문제 해결을 참조하세요.

가상 네트워크 피어링 문제 해결도 사용해 볼 수 있습니다.

피어링된 가상 네트워크의 제약 조건

다음 제약 조건은 가상 네트워크가 전역적으로 피어된 경우에만 적용됩니다.

한 가상 네트워크의 리소스는 글로벌 피어링된 가상 네트워크에 있는 기본 부하 분산 장치(내부 또는 공용)의 프런트 엔드 IP 주소와 통신할 수 없습니다.

기본 Load Balancer를 사용하는 일부 서비스는 글로벌 가상 네트워크 피어링을 통해 작동하지 않습니다. 자세한 내용은 글로벌 VNet 피어링 및 Load Balancer와 관련된 제약 조건을 참조하세요.

가상 네트워크 작업의 일부로 PUT 가상 네트워크 피어링을 수행할 수 없습니다.

자세한 내용은 요구 사항 및 제약 조건을 참조하세요. 지원되는 피어링 수에 대해 자세히 알아보려면 네트워킹 제한을 참조하세요.

사용 권한

가상 네트워크 피어링을 만드는 데 필요한 사용 권한에 대해 자세히 알아보려면 사용 권한을 참조하세요.

가격 책정

가상 네트워크 피어링 연결을 사용하는 수신/송신 트래픽에는 명목상의 요금이 있습니다. 자세한 내용은 가상 네트워크 가격 책정을 참조하세요.

게이트웨이 전송은 가상 네트워크가 피어링된 가상 네트워크에서 VPN/ExpressRoute 게이트웨이를 활용할 수 있도록 하는 피어링 속성입니다. 게이트웨이 전송은 프레미스 간/네트워크 간 연결에서 모두 작동합니다. 피어링된 가상 네트워크의 게이트웨이(수신 또는 송신)에 대한 트래픽은 스포크 가상 네트워크(또는 VPN 게이트웨이가 없는 가상 네트워크)에서 가상 네트워크 피어링 요금을 발생시킵니다. 자세한 내용은 VPN Gateway 요금에 대한 VPN Gateway 가격 책정 및 ExpressRoute 게이트웨이 요금에 대한 ExpressRoute 게이트웨이 가격 책정을 참조하세요.

참고 항목

이전 버전의 이 문서에서는 가상 네트워크 피어링 요금이 게이트웨이 전송을 사용하는 스포크 VNet(또는 비게이트웨이 VNet)에 적용되지 않는다고 설명했습니다. 이제 가격 책정 페이지에 따라 정확한 가격이 반영됩니다.

다음 단계

두 가상 네트워크 간에 피어링을 만들 수 있습니다. 네트워크는 동일한 구독, 동일한 구독에 있는 다른 배포 모델 또는 다른 구독에 속할 수 있습니다. 다음 시나리오 중 하나에 대한 자습서를 완료합니다.

Azure 배포 모델 구독 둘 다 Resource Manager 동일 다름 하나는 Resource Manager, 다른 하나는 클래식 동일 다름 허브 및 스포크 네트워크 토폴로지를 만드는 방법을 알아보려면 Azure의 허브-스포크 네트워크 토폴로지를 참조하세요.

모든 가상 네트워크 피어링 설정에 대해 자세히 알아보려면 가상 네트워크 피어링 만들기, 변경 또는 삭제를 참조하세요.

일반적인 가상 네트워크 피어링 및 글로벌 가상 네트워크 피어링 질문에 대한 답변은 VNet 피어링을 참조하세요.