중요합니다

2025년 5월 1일부터 새 고객을 위해 Azure AD B2C를 더 이상 구매할 수 없습니다. FAQ에서 자세히 알아보세요.

시작하기 전에 이 페이지 위쪽의 정책 유형 선택 선택기를 사용하여 설정하려는 정책 유형을 선택합니다. Azure Active Directory B2C는 사용자가 애플리케이션과 상호 작용하는 방법을 정의하는 두 가지 방법, 즉 미리 정의된 사용자 흐름 또는 완전히 구성 가능한 사용자 지정 정책을 통해 제공합니다. 이 게시물에서 필요한 단계는 각 방법마다 다릅니다.

Azure AD B2C(Azure Active Directory B2C)는 Microsoft Entra 다단계 인증과 직접 통합되므로 애플리케이션의 등록 및 로그인 환경에 두 번째 보안 계층을 추가할 수 있습니다. 이미 가입 및 로그인 사용자 흐름을 만든 경우에도 다단계 인증을 사용하도록 설정할 수 있습니다.

이 기능 애플리케이션을 사용하면 다음과 같은 여러 시나리오를 처리할 수 있습니다.

- 하나의 애플리케이션에 액세스하는 데 다단계 인증이 필요하지만 다른 애플리케이션에 액세스하려면 다단계 인증이 필요하지 않습니다. 예를 들어 고객이 소셜 또는 로컬 계정을 사용하여 자동차 보험 애플리케이션에 로그인할 수 있지만 동일한 디렉터리에 등록된 주택 보험 애플리케이션에 액세스하기 전에 전화번호를 확인해야 합니다.

- 일반적으로 애플리케이션에 액세스하는 데 다단계 인증이 필요하지만 해당 애플리케이션 내의 중요한 부분에 액세스하려면 다단계 인증이 필요하지 않습니다. 예를 들면 고객이 소셜 또는 로컬 계정으로 은행 애플리케이션에 로그인하여 계정 잔액을 확인할 수 있지만, 전신 송금을 시도하기 전에 전화번호를 확인해야 합니다.

필수 조건

- 사용자가 애플리케이션에 가입하고 로그인할 수 있도록 사용자 흐름을 만듭니다.

- 웹 애플리케이션 등록.

- Active Directory B2C에서 사용자 지정 정책을 사용하여 시작하기에 있는 단계를 완료합니다. 이 자습서에서는 Azure AD B2C 테넌트 구성을 사용하도록 사용자 지정 정책 파일을 업데이트하는 방법을 안내합니다.

- 웹 애플리케이션 등록.

확인 방법

조건부 액세스를 사용하면 관리자로서 결정할 수 있는 구성에 따라 사용자에게 MFA 문제가 발생할 수도 있고, 그렇지 않을 수도 있습니다. 다단계 인증 방법은 다음과 같습니다.

- 이메일 - 로그인할 때 사용자에게 OTP(일회용 암호)가 포함된 확인 이메일이 전송됩니다. 사용자가 애플리케이션에 이메일로 전송된 OTP 코드를 입력합니다.

- SMS 또는 전화 통화 - 처음 가입하거나 로그인할 때 사용자에게 전화번호를 입력하고 확인하라는 메시지가 표시됩니다. 후속 로그인 시 사용자에게 코드 보내기 또는 전화 번호 옵션을 선택하라는 메시지가 표시됩니다. 사용자의 선택에 따라 확인된 전화번호로 문자 메시지를 보내거나 전화를 걸어 사용자를 식별합니다. 사용자는 문자 메시지를 통해 전송된 OTP 코드를 입력하거나 전화 통화를 승인합니다.

- 전화 통화만 - SMS 또는 전화 통화 옵션과 동일한 방식으로 작동하지만 전화 통화만 이루어집니다.

- SMS만 - SMS 또는 전화 통화 옵션과 동일한 방식으로 작동하지만 문자 메시지만 전송됩니다.

- Authenticator 앱 - TOTP - 사용자는 Microsoft Authenticator 앱과 같이 TOTP(시간 기반 일회용 암호) 확인 기능을 지원하는 인증자 앱을 자신이 소유한 디바이스에 설치해야 합니다. 처음 가입하거나 로그인할 때 사용자가 QR 코드를 스캔하거나 인증자 앱을 이용해 코드를 수동으로 입력합니다. 후속 로그인 중에는 사용자가 인증자 앱에 표시되는 TOTP 코드를 입력합니다. Microsoft Authenticator 앱을 설정하는 방법을 참조하세요.

중요합니다

Authenticator 앱 - TOTP가 SMS/전화보다 더 강력한 보안 성능을 제공하고 이메일이 가장 안전하지 않습니다. SMS/전화 기반 다단계 인증에서는 일반 Azure AD B2C MAU의 가격 책정 모델과 별도의 요금이 발생합니다.

다단계 인증 설정

Azure Portal에 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 상단 메뉴의 설정 아이콘을 선택하여 디렉터리 + 구독 메뉴에서 Azure AD B2C 테넌트로 전환합니다.

왼쪽 메뉴에서 Azure AD B2C를 선택합니다. 또는 모든 서비스를 선택하고 Azure AD B2C를 검색하여 선택합니다.

사용자 흐름을 선택합니다.

MFA를 사용하도록 설정할 사용자 흐름을 선택합니다. 예를 들어 B2C_1_signinsignup을 선택합니다.

속성을 선택합니다.

다단계 인증 섹션에서 원하는 방법 유형을 선택합니다. 그런 다음 MFA 시행에서 옵션을 선택합니다.

꺼짐 -MFA는 로그인 중에 적용되지 않으며, 등록 또는 로그인할 때 사용자에게 MFA에 등록하라는 메시지가 표시되지 않습니다.

Always On - 조건부 액세스 설정에 관계없이 MFA가 항상 필요합니다. 등록할 때 사용자에게 MFA에 등록하라는 메시지가 표시됩니다. 로그인하는 동안 사용자가 아직 MFA에 등록하지 않은 경우 등록하라는 메시지가 표시됩니다.

조건부 - 등록 및 로그인하는 동안 사용자에게 MFA에 등록하라는 메시지가 표시됩니다(새 사용자와 MFA에 등록되지 않은 기존 사용자 모두). 로그인하는 동안 MFA는 활성 조건부 액세스 정책 평가에 필요한 경우에만 적용됩니다.

- 결과가 위험이 없는 MFA 체인지인 경우 MFA가 적용됩니다. 사용자가 MFA에 아직 등록되지 않은 경우 등록하라는 메시지가 표시됩니다.

- 위험 이벤트로 인해 MFA 챌린지가 발생하고 사용자가 MFA에 등록되어 있지 않은 경우 로그인이 차단됩니다.

비고

- Azure AD B2C에서 조건부 액세스가 일반 공급됨에 따라 이제 사용자에게 등록하는 동안 MFA 메서드에 등록하라는 메시지가 표시됩니다. 일반 공급 이전에 만든 등록 사용자 흐름은 이 새로운 동작을 자동으로 반영하지 않지만 새 사용자 흐름을 만들어 동작을 포함할 수 있습니다.

- 조건부를 선택하는 경우 사용자 흐름에 조건부 액세스를 추가하고 정책을 적용할 앱을 지정해야 합니다.

- 다단계 인증은 등록 사용자 흐름에 대해 기본적으로 사용하지 않도록 설정되어 있습니다. 전화를 등록하여 사용자 흐름에서 MFA를 사용할 수는 있지만 전화번호가 기본 식별자로 사용되기 때문에 일회용 이메일 암호가 두 번째 인증 요소에 사용할 수 있는 유일한 옵션이 됩니다.

저장을 선택합니다. 이제 이 사용자 흐름에서 MFA를 사용할 수 있습니다.

사용자 흐름 실행을 사용하여 환경을 확인할 수 있습니다. 다음 시나리오를 확인합니다.

다단계 인증 단계가 수행되기 전에 고객 계정이 테넌트에 만들어집니다. 이 단계에서 고객에게 전화번호를 입력하고 확인하라는 메시지가 표시됩니다. 확인에 성공하면 전화번호가 고객 계정에 연결되어 나중에 사용할 수 있습니다. 고객이 취소하거나 삭제하는 경우에도 다단계 인증이 사용하도록 설정된 다음 로그인 시 고객에게 전화번호를 다시 확인해 달라고 요청할 수 있습니다.

다단계 인증을 사용하도록 설정하려면 다음과 같이 GitHub에서 사용자 지정 정책 스타터 팩을 가져옵니다.

-

.zip 파일을 다운로드하거나

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack에서 리포지토리를 복제한 다음, SocialAndLocalAccountsWithMFA 스타터 팩의 XML 파일을 Azure AD B2C 테넌트 이름으로 업데이트합니다. SocialAndLocalAccountsWithMFA에서 소셜 및 로컬 로그인 옵션과 다단계 인증 옵션(Authenticator 앱 - TOTP 옵션 제외)을 사용합니다. -

Authenticator 앱 - TOTP MFA 옵션을 지원하려면

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp에서 사용자 지정 정책 파일을 다운로드한 다음, XML 파일을 Azure AD B2C 테넌트 이름으로 업데이트합니다.TrustFrameworkExtensions.xml스타터 팩의TrustFrameworkLocalization.xml,TrustFrameworkBase.xml및 XML 파일을 포함해야 합니다. - [페이지 레이아웃]을

2.1.14버전으로 업데이트합니다. 자세한 내용은 페이지 레이아웃 선택을 참조하세요.

인증자 앱을 사용하여 TOTP에 사용자 등록(최종 사용자)

Azure AD B2C 애플리케이션에서 TOTP 옵션을 MFA에 사용하는 경우 최종 사용자는 인증자 앱을 사용하여 TOTP 코드를 생성해야 합니다. 사용자는 Microsoft Authenticator 앱 또는 TOTP 확인 기능을 지원하는 다른 인증자 앱을 이용할 수 있습니다. Microsoft Authenticator 앱을 사용하는 경우 Azure AD B2C 시스템 관리자는 다음 단계를 이용하여 최종 사용자에게 Microsoft Authenticator 앱을 설정하라고 알려주어야 합니다.

- Android 또는 iOS 모바일 디바이스에 Microsoft Authenticator 앱을 다운로드하여 설치합니다.

- TOTP를 MFA에 사용해야 하는 Azure AD B2C 애플리케이션(예: Contoso 웹앱)을 연 다음, 필수 정보를 입력하여 로그인하거나 가입합니다.

- 인증자 앱으로 QR 코드를 스캔하여 계정을 등록하라는 메시지가 표시되면 휴대폰에서 Microsoft Authenticator 앱을 열고 오른쪽 상단에서 3개의 점이 있는 메뉴 아이콘(Android) 또는 + 메뉴 아이콘(iOS)을 선택합니다.

- + 계정 추가를 선택합니다.

-

기타 계정(Google, Facebook 등)을 선택한 다음, Azure AD B2C 애플리케이션에 표시된 QR 코드를 스캔하여 계정을 등록합니다. QR 코드를 스캔할 수 없는 경우 계정을 수동으로 추가하면 됩니다.

- 휴대폰의 Microsoft Authenticator 앱에서 그렇지 않은 경우 수동으로 코드 입력을 선택합니다.

- Azure AD B2C 애플리케이션에서 여전히 문제가 있나요?를 선택합니다. 그러면 계정 이름과 비밀이 표시됩니다.

- Microsoft Authenticator 앱에서 계정 이름과 비밀을 입력한 다음, 마침을 선택합니다.

- Azure AD B2C 애플리케이션에서 계속을 선택합니다.

- Microsoft Authenticator 앱에 표시되는 코드를 코드 입력에 입력합니다.

- 선택 후확인합니다.

- 차후 애플리케이션에 로그인할 때 Microsoft Authenticator 앱에 표시되는 코드를 입력합니다.

OATH 소프트웨어 토큰에 대해 알아보세요.

사용자의 TOTP 인증자 등록 삭제(시스템 관리자용)

Azure AD B2C에서 사용자의 TOTP 인증자 앱 등록을 삭제할 수 있습니다. 그런 다음 사용자기 TOTP 인증을 다시 이용하려면 계정을 재등록해야 합니다. 사용자의 TOTP 등록을 삭제하려면 Azure Portal 또는 Microsoft Graph API를 사용하면 됩니다.

비고

- Azure AD B2C에서 사용자의 TOTP 인증자 앱 등록을 삭제해도 디바이스의 TOTP 인증자 앱에서 사용자의 계정이 제거되지 않습니다. 시스템 관리자는 다시 등록하기 전에 TOTP 인증자 앱에서 계정을 수동으로 삭제하라고 사용자에게 안내해야 합니다.

- 사용자가 실수로 TOTP 인증자 앱에서 본인 계정을 삭제한 경우 사용자가 재등록할 수 있도록 Azure AD B2C에서 사용자의 TOTP 인증자 등록을 삭제할 수 있는 시스템 관리자 또는 앱 소유자에게 알려야 합니다.

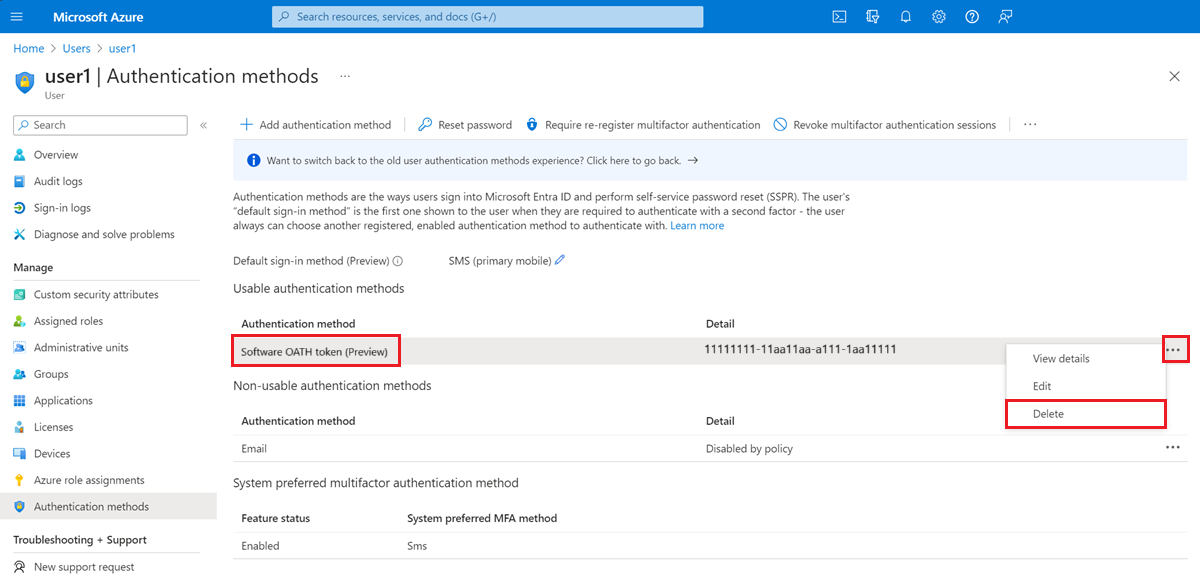

Azure Portal을 사용하여 TOTP 인증자 앱 등록 삭제

- Azure Portal에 로그인합니다.

- 여러 테넌트에 액세스할 수 있는 경우 상단 메뉴의 설정 아이콘을 선택하여 디렉터리 + 구독 메뉴에서 Azure AD B2C 테넌트로 전환합니다.

- 왼쪽 메뉴에서 사용자를 선택합니다.

- TOTP 인증자 앱 등록을 삭제할 사용자를 검색하여 선택합니다.

- 왼쪽 메뉴에서 인증 방법을 선택합니다.

- 사용 가능한 인증 방법에서 소프트웨어 OATH 토큰을 찾은 다음, 그 옆에 있는 줄임표 메뉴를 선택합니다. 이 인터페이스가 표시되지 않으면 "새 사용자 인증 방법 환경으로 전환하세요! 지금 이 환경을 사용하려면 여기를 클릭하세요." 옵션을 선택하여 새로운 인증 방법 환경으로 전환합니다.

- 삭제를 선택한 다음, 예를 선택하여 확인합니다.

Microsoft Graph API를 사용하여 TOTP 인증자 앱 등록 삭제

Microsoft Graph API를 이용하여 사용자의 소프트웨어 OATH 토큰 인증 방법을 삭제하는 방법에 대해 알아봅니다.

국가/지역별 SMS 가격 책정

다음 표는 다양한 국가 또는 지역의 SMS 기반 인증 서비스에 대한 다양한 가격 책정 계층에 대한 세부 정보를 제공합니다. 가격 책정에 관한 세부 정보는 Azure AD B2C 가격 책정을 참조하세요.

SMS는 추가 기능이므로 연결된 구독이 필요합니다. 구독이 만료되거나 취소된 경우 최종 사용자는 더 이상 SMS를 사용하여 인증할 수 없으므로 MFA 정책에 따라 로그인을 차단할 수 있습니다.

| 계층 | 국가/지역 |

|---|---|

| 저렴한 전화 인증 비용 | 오스트레일리아, 브라질, 브루나이, 캐나다, 칠레, 중국, 콜롬비아, 키프로스, 북마케도니아, 폴란드, 포르투갈, 한국, 태국, 튀르키예, 미국 |

| 중저가 비용의 전화 인증 | 그린란드, 알바니아, 아메리칸 사모아, 오스트리아, 바하마, 바레인, 보스니아 & 헤르체고비나, Botswana, 코스타리카, 체코 공화국, 덴마크, 에스토니아, 페로 제도, 핀란드, 프랑스, 그리스, 홍콩 SAR, 헝가리, 아이슬란드, 아일랜드, 이탈리아, 일본, 라트비아, 리투아니아, 룩셈부르크, 마카오 SAR, 몰타, 멕시코, 미크로네시아, 몰도바, 나미비아, 뉴질랜드, 니카라과, 노르웨이, 루마니아, 상토메 및 프린시페, 세이셸레스 공화국, 싱가포르, 슬로바키아, 솔로몬 제도, 스페인, 스페인 스웨덴, 스위스, 대만, 영국, 미국령 버진 아일랜드, 우루과이 |

| 중상급 비용의 전화 인증 | 안도라, 앙골라, 앵귈라, 남극 대륙, 앤티가 바부다, 아르헨티나, 아르메니아, 아루바, 바베이도스, 벨기에, 베냉, 볼리비아, 보네르, 퀴라소, 사바, 신트외스타티우스 신트마르턴, 영국령 버진아일랜드, 불가리아, 부르키나파소, 카메룬, 케이맨 제도, 중앙 아프리카 공화국, 쿡 제도, 코트디부아르, 크로아티아, 디에고 가르시아 섬, 지부티, 도미니카 공화국, 에콰도르, 엘살바도르, 에리트리아, 포클랜드 제도, 피지, 프랑스령 기아나, 프랑스령 폴리네시아, 감비아, 조지아, 독일, 지브롤터, 그레나다, 과들루프, 괌, 기니, 가이아나, 온두라스, 인도, 케냐, 키리바시, 라오스, 라이베리아, 말레이시아, 마셜 제도, 마르티니크, 모리셔스, 모나코, 몬테네그로, 몬트세라트, 네덜란드, 뉴칼레도니아, 니우에, 오만, 팔라우, 파나마, 파라과이, 페루, 푸에르토리코, 레위니옹, 르완다, 세인트헬레나 어센션 트리스탄다쿠냐, 세인트키츠 네비스, 세인트루시아, 생피에르 미클롱, 세인트빈센트그레나딘, 사이판, 사모아, 산마리노, 사우디아라비아, 신트마르턴, 슬로베니아, 남아프리카 공화국, 남수단, 수리남, 스와질란드(새로운 국명은 에스와티니 왕국), 동티모르(Timor-Leste), 토켈라우, 통가, 터크스 케이커스, 투발루, 아랍에미리트연합국, 바누아투, 베네수엘라, 베트남, 왈리스-푸투나 제도 |

| 고가 비용의 전화 인증 | 리히텐슈타인, 버뮤다, 카보 베르데, 캄보디아, 콩고 민주 공화국, 도미니카, 이집트, 적도 기니, 가나, 과테말라, 기니 비사우, 이스라엘, 자메이카, 자메이카, 코소보, 레소토, 몰디브, 말리, 모리타니, 모로코, 모잠비크, 파푸아뉴기니, 필리핀, 카타르, 시에라리온, 트리니다드 & 토바고, 우크라이나, 짐바브웨, 아프가니스탄, 알제리, 아제르바이잔, 방글라데시, 벨라루스, 벨리즈, 부탄, 부룬디, 차드, 코모로스, 콩고, 에티오피아, 가보네 공화국, 아이티, 인도네시아, 이라크, 요르단, 요르단 쿠웨이트, 키르기스스탄, 레바논, 리비아, 마다가스카르, 말라위, 몽골, 미얀마, 나우루, 네팔, 니제르, 나이지리아, 파키스탄, 팔레스타인 국가 당국, 러시아, 세네갈, 세르비아, 소말리아, 스리랑카, 수단, 타지키스탄, 탄자니아, 토골레 공화국, 튀니지, 투르크메니스탄, 우간다, 우즈베키스탄, 예멘, 잠비아 |

다음 단계

- TOTP 디스플레이 제어 및 Microsoft Entra 다단계 인증 기술 프로필에 대해 알아봅니다.