이 자습서에서는 Azure App Service에 데이터 기반 ASP.NET Core 앱을 배포하고 Azure SQL Database에 연결하는 방법을 알아봅니다. 또한 애플리케이션에서 캐싱 코드를 사용하도록 설정하기 위해 Azure Cache for Redis를 배포합니다. Azure App Service는 스케일링 성능이 뛰어난 자체 패치 웹 호스팅 서비스로, Windows 또는 Linux에서 앱을 쉽게 배포할 수 있습니다. 이 자습서에서는 ASP.NET Core 8.0 앱을 사용하지만 프로세스는 다른 버전의 ASP.NET Core에서도 동일합니다.

이 자습서에서는 다음 작업 방법을 알아봅니다.

- 기본적으로 안전한 App Service, SQL Database 및 Redis Cache 아키텍처를 만듭니다.

- 관리 ID와 Key Vault 참조를 사용하여 연결 비밀을 보호합니다.

- GitHub 리포지토리에서 App Service에 샘플 ASP.NET Core 앱을 배포합니다.

- 애플리케이션 코드에서 App Service 연결 문자열과 앱 설정에 액세스합니다.

- 업데이트를 하고 애플리케이션 코드를 다시 배포합니다.

- 마이그레이션 번들을 업로드하여 데이터베이스 스키마를 생성합니다.

- Azure에서 진단 로그를 스트리밍합니다.

- Azure Portal에서 앱을 관리합니다.

- Azure Developer CLI를 사용하여 동일한 아키텍처를 프로비전하고 배포합니다.

- GitHub Codespaces와 GitHub Copilot으로 개발 워크플로를 최적화합니다.

필수 구성 요소

- 활성 구독이 있는 Azure 계정. Azure 계정이 없으면 무료 계정을 만들 수 있습니다.

- GitHub 계정. 당신은 또한 무료로 하나를 얻을 수 있습니다.

- ASP.NET Core 개발에 대한 지식.

- (선택 사항) GitHub Copilot을 사용해 보려면 GitHub Copilot 계정 30일 평가판을 사용할 수 있습니다.

- 활성 구독이 있는 Azure 계정. Azure 계정이 없으면 무료 계정을 만들 수 있습니다.

- Azure 개발자 CLI를 설치해야 합니다. Azure Developer CLI가 이미 설치되어 있으므로 Azure Cloud Shell을 사용하여 단계를 수행할 수 있습니다.

- ASP.NET Core 개발에 대한 지식.

- (선택 사항) GitHub Copilot을 사용해 보려면 GitHub Copilot 계정 30일 평가판을 사용할 수 있습니다.

끝까지 건너뛰기

이 자습서의 샘플 앱이 Azure에서 실행되는지 보려고 한다면 Azure Cloud Shell에서 다음 명령을 실행하고 메시지를 따릅니다.

dotnet tool install --global dotnet-ef

mkdir msdocs-app-service-sqldb-dotnetcore

cd msdocs-app-service-sqldb-dotnetcore

azd init --template msdocs-app-service-sqldb-dotnetcore

azd up

1. 샘플 실행

먼저 샘플 데이터 기반 앱을 시작점으로 설정합니다. 편의상 샘플 리포지토리는 개발 컨테이너 구성이 포함되어 있습니다. 개발 컨테이너에는 데이터베이스, 캐시 및 샘플 애플리케이션에 필요한 모든 환경 변수를 포함하여 애플리케이션을 개발하는 데 필요한 모든 것이 있습니다. 개발 컨테이너는 GitHub codespace에서 실행할 수 있습니다. 즉, 웹 브라우저를 사용하여 모든 컴퓨터에서 샘플을 실행할 수 있습니다.

1단계: 새 브라우저 창에서 다음을 수행합니다.

- GitHub 계정에 로그인합니다.

- https://github.com/Azure-Samples/msdocs-app-service-sqldb-dotnetcore/fork로 이동합니다.

- 기본 분기만 복사를 선택 취소합니다. 모든 분기를 선택해야 하기 때문입니다.

- 포크 만들기를 선택합니다.

Step 2: GitHub 포크에서:

- 시작 분기에 대한 기본>시작-인프라 없음을 선택합니다. 이 분기는 샘플 프로젝트만 포함하고 Azure 관련 파일이나 구성은 포함하지 않습니다.

- Code>Codespaces>starter-no-infra에서 코드스페이스 만들기를 선택합니다. 코드스페이스를 설정하는 데 몇 분 정도 걸립니다.

3단계: codespace 터미널에서 다음을 수행합니다.

-

dotnet ef database update를 사용하여 데이터베이스 마이그레이션을 실행합니다. -

dotnet run을 사용하여 앱을 실행합니다. -

Your application running on port 5093 is available.이라는 알림이 표시되면 브라우저에서 열기를 선택합니다. 새 브라우저 탭에 샘플 애플리케이션이 표시됩니다. 애플리케이션을 중지하려면Ctrl+C를 입력합니다.

팁

이 리포지토리에 대해 GitHub Copilot에 요청할 수 있습니다. 예를 들면 다음과 같습니다.

- @workspace 이 프로젝트의 용도를 알려 줘.

- @workspace .devcontainer 폴더의 기능을 알려 줘.

문제가 있나요? 문제 해결 섹션을 확인하세요.

2. App Service, 데이터베이스 및 캐시 만들기

이 단계에서는 Azure 리소스를 만듭니다. 이 자습서에 사용된 단계에서는 App Service, Azure SQL Database 및 Azure Cache를 포함하는 기본 보안 리소스 세트를 만듭니다. 만들기 프로세스의 경우 다음을 지정합니다.

- 웹앱의 이름입니다. 앱에 대한 DNS 이름의 일부로 사용됩니다.

- 전 세계에서 앱을 물리적으로 실행할 지역입니다. 사용자 앱의 DNS 이름의 일부로도 사용됩니다.

- 앱의 런타임 스택입니다. 여기에서 앱에 사용할 .NET 버전을 선택합니다.

- 앱에 대한 호스팅 계획입니다. 앱에 대한 기능 및 크기 조정 용량 세트를 포함하는 가격 책정 계층입니다.

- 앱의 리소스 그룹입니다. 리소스 그룹을 사용하면 애플리케이션에 필요한 모든 Azure 리소스를 논리 컨테이너에 그룹화할 수 있습니다.

Azure Portal에 로그인하고 다음 단계에 따라 Azure App Service 리소스를 만듭니다.

1단계: Azure Portal에서:

- 위쪽 검색 창에 App Service를 입력합니다.

- 서비스 제목 아래에 있는 App Service 레이블이 지정된 항목을 선택합니다.

- 웹앱 만들기 마법사로 직접 이동할 수도 있습니다.

2단계:웹앱 만들기 페이지에서 다음과 같이 양식을 작성합니다.

- 이름: msdocs-core-sql-XYZ. msdocs-core-sql-XYZ_group 리소스 그룹이 자동으로 생성됩니다.

- 런타임 스택: .NET 8(LTS).

- 운영 체제: Linux.

- 지역: 선호하는 지역입니다.

- Linux 계획: 새로 만들고msdocs-core-sql-XYZ라는 이름을 사용합니다.

- 가격 책정 계획: 기본 B1. 준비가 되면 다른 가격 책정 계층으로 확장할 수 있습니다.

3단계:

- 데이터베이스 탭을 선택합니다.

- 데이터베이스 만들기를 선택합니다.

- 엔진에서 SQLAzure를 선택합니다.

- Azure Cache for Redis 만들기를 선택합니다.

- 이름(캐시 아래)에서 캐시의 이름을 입력합니다.

- SKU에서 기본을 선택합니다.

4단계:

- 배포 탭을 선택합니다.

- 연속 배포를 사용하도록 설정합니다.

- 조직에서 GitHub 별칭을 선택합니다.

- 리포지토리에서 msdocs-app-service-sqldb-dotnetcore를 선택합니다.

- 분기에서 starter-no-infra를 선택합니다.

- 기본 인증이 비활성화되어 있는지 확인합니다.

- 검토 + 만들기를 선택합니다.

- 유효성 검사가 완료되면 만들기를 선택합니다.

5단계: 배포를 완료하는 데 몇 분 정도 걸립니다. 배포가 완료되면 리소스로 이동 단추를 선택합니다. App Service 앱으로 직접 이동하지만 다음 리소스가 생성됩니다.

- 리소스 그룹: 생성된 모든 리소스에 대한 컨테이너입니다.

- App Service 계획: App Service에 대한 컴퓨팅 리소스를 정의합니다. 기본 계층의 Linux 계획이 만들어집니다.

- App Service: 앱을 나타내고 App Service 계획에서 실행됩니다.

- 가상 네트워크: App Service 앱과 통합되고 백 엔드 네트워크 트래픽을 격리합니다.

- 프라이빗 엔드포인트: 가상 네트워크의 키 자격 증명 모음, 데이터베이스 서버 및 Redis Cache에 대한 액세스 엔드포인트입니다.

- 네트워크 인터페이스: 각 프라이빗 엔드포인트에 대해 하나씩 개인 IP 주소를 나타냅니다.

- Azure SQL Database 서버: 프라이빗 엔드포인트 뒤에서만 액세스할 수 있습니다.

- Azure SQL Database: 서버에서 데이터베이스와 사용자가 만들어집니다.

- Azure Cache for Redis: 프라이빗 엔드포인트 뒤에서만 액세스할 수 있습니다.

- Key Vault: 프라이빗 엔드포인트를 통해서만 액세스할 수 있습니다. App Service 앱의 비밀을 관리하는 데 사용됩니다.

- 프라이빗 DNS 영역: 가상 네트워크에서 키 자격 증명 모음, 데이터베이스 서버 및 Redis Cache의 DNS 확인을 사용하도록 설정합니다.

3. 보안 연결 비밀

만들기 마법사는 이미 .NET 연결 문자열 및 앱 설정으로 연결 변수를 생성했습니다. 그러나 보안을 위한 가장 좋은 방법은 App Service에서 비밀을 완전히 보호하는 것입니다. 서비스 커넥터의 도움으로 비밀을 키 자격 증명 모음으로 옮기고 앱 설정을 Key Vault 참조로 변경합니다.

팁

암호 없는 인증을 사용하려면 대신 관리 ID를 사용하도록 SQL Database 연결을 변경하려면 어떻게 해야 하나요?를 참조하세요.

1단계: 기존 연결 문자열 검색

- App Service 페이지의 왼쪽 메뉴에서 설정 > 환경 변수 > 연결 문자열을 선택합니다.

- AZURE_SQL_CONNECTIONSTRING을 선택합니다.

- 연결 문자열 추가/편집의 값 필드에서 문자열 끝에 있는 Password= 부분을 찾습니다.

- 나중에 사용할 수 있도록 Password= 뒤에 암호 문자열을 복사합니다. 이 연결 문자열을 사용하면 프라이빗 엔드포인트 뒤에 보호된 SQL 데이터베이스에 연결할 수 있습니다. 하지만 비밀은 App Service 앱에 직접 저장되는데, 이는 최선의 방법은 아닙니다. 마찬가지로, 앱 설정 탭의 Redis Cache 연결 문자열에는 비밀이 포함되어 있습니다. 이를 변경합니다.

2단계: 보안 비밀 관리를 위한 키 자격 증명 모음 만들기

- 위쪽 검색 창에 "키 자격 증명 모음"을 입력한 다음, Marketplace>Key Vault를 선택합니다.

- 리소스 그룹에서msdocs-core-sql-XYZ_group 선택합니다.

- Key Vault 이름에서 문자와 숫자로만 구성된 이름을 입력합니다.

- 지역에서 리소스 그룹과 동일한 위치로 설정합니다.

3단계: 프라이빗 엔드포인트로 키 자격 증명 모음 보안

- 네트워킹 탭을 선택합니다.

- 공용 액세스 사용을 선택 취소합니다.

- 프라이빗 엔드포인트 만들기를 선택합니다.

- 리소스 그룹에서msdocs-core-sql-XYZ_group 선택합니다.

- 대화 상자의 위치에서 App Service 앱과 동일한 위치를 선택합니다.

- 이름에 msdocs-core-sql-XYZVvaultEndpoint를 입력합니다.

- 위치에서 App Service 앱과 동일한 위치를 선택합니다.

- 가상 네트워크에서msdocs-core-sql-XYZ_group 그룹에서 가상 네트워크를 선택합니다.

- 서브넷에서 사용 가능한 호환 서브넷을 선택합니다. 웹앱 마법사는 편의를 위해 만들었습니다.

- 확인을 선택합니다.

- 검토 + 만들기를 선택한 다음, 만들기를 선택합니다. 키 자격 증명 모음 배포가 완료될 때까지 기다립니다. “배포가 완료되었습니다”라고 표시됩니다.

4단계:

- 상단 검색 창에 msdocs-core-sql을 입력한 다음 msdocs-core-sql-XYZ라는 App Service 리소스를 입력합니다.

- App Service 페이지의 왼쪽 메뉴에서 설정 > 서비스 커넥터를 선택합니다. 앱 만들기 마법사가 이미 두 개의 커넥터를 만들어 두었습니다.

- SQL Database 커넥터 옆에 있는 확인란을 선택한 다음 편집을 선택합니다.

- 인증 탭을 선택합니다.

- 암호에 이전에 복사한 암호를 붙여넣습니다.

- Key Vault에 비밀 저장을 선택합니다.

- Key Vault 연결 아래에서 새로 만들기를 선택합니다. 연결 만들기 대화 상자가 편집 대화 상자의 맨 위에 열립니다.

5단계: Key Vault 연결 설정

- Key Vault 연결을 위한 연결 만들기 대화 상자에서 Key Vault에서 이전에 만든 Key Vault를 선택합니다.

- 검토 + 만들기를 선택합니다.

- 유효성 검사가 완료되면 만들기를 선택합니다.

6단계: SQL Database 커넥터 설정 마무리

- defaultConnector의 편집 대화 상자로 돌아왔습니다. 인증 탭에서 키 자격 증명 모음 커넥터가 만들어질 때까지 기다립니다. 완료되면 Key Vault 연결 드롭다운에서 자동으로 선택합니다.

- 다음: 네트워킹을 선택합니다.

- 대상 서비스에 대한 액세스를 사용하도록 방화벽 규칙 구성을 선택합니다. 앱 만들기 마법사는 이미 프라이빗 엔드포인트로 SQL 데이터베이스를 보호했습니다.

- 저장을 선택합니다. 업데이트 성공 알림이 나타날 때까지 기다립니다.

7단계: Key Vault 비밀을 사용하도록 Redis 커넥터 구성

- 서비스 커넥터 페이지에서 Cache for Redis 커넥터 옆의 확인란을 선택한 다음 편집을 선택합니다.

- 인증 탭을 선택합니다.

- Key Vault에 비밀 저장을 선택합니다.

- Key Vault 연결에서 만든 키 자격 증명 모음을 선택합니다.

- 다음: 네트워킹을 선택합니다.

- 대상 서비스에 대한 액세스를 사용하도록 방화벽 규칙 구성을 선택합니다.

- 저장을 선택합니다. 업데이트 성공 알림이 나타날 때까지 기다립니다.

8단계: Key Vault 통합 확인

- 왼쪽 메뉴에서 설정 > 환경 변수 > 연결 문자열을 다시 선택합니다.

-

AZURE_SQL_CONNECTIONSTRING 옆에 있는 값 표시를 선택합니다. 값은

@Microsoft.KeyVault(...)여야 합니다. 즉, 비밀이 이제 키 자격 증명 모음에서 관리되기 때문에 키 자격 증명 모음 참조가 되었습니다. - Redis 연결 문자열을 확인하려면 앱 설정 탭을 선택합니다. AZURE_REDIS_CONNECTIONSTRING 옆에 있는 값 표시를 선택합니다. 값도

@Microsoft.KeyVault(...)여야 합니다.

요약하자면, 연결 비밀을 보호하는 프로세스는 다음과 같습니다.

- App Service 앱의 환경 변수에서 연결 비밀을 검색합니다.

- 키 자격 증명 모음 만들기.

- 시스템에서 할당한 관리 ID를 사용하여 Key Vault 연결을 만듭니다.

- 키 자격 증명 모음에 비밀을 저장하기 위해 서비스 커넥터를 업데이트합니다.

4. 샘플 코드 배포

이 단계에서는 GitHub Actions를 사용하여 GitHub 배포를 구성합니다. 이는 App Service에 배포하는 여러 방법 중 하나일 뿐 아니라 배포 프로세스에서 연속적으로 통합할 수 있는 좋은 방법이기도 합니다. 기본적으로 GitHub 리포지토리에 대한 모든 git push는 빌드 및 배포 작업을 시작합니다.

1단계: 샘플 포크의 GitHub 코드스페이스로 돌아가서 실행 git pull origin starter-no-infra합니다.

이렇게 하면 새로 커밋된 워크플로 파일을 codespace로 풀합니다.

2단계(옵션 1: GitHub Copilot 사용):

- 채팅 보기를 선택한 다음 +을 선택하여 새 채팅 세션을 시작합니다.

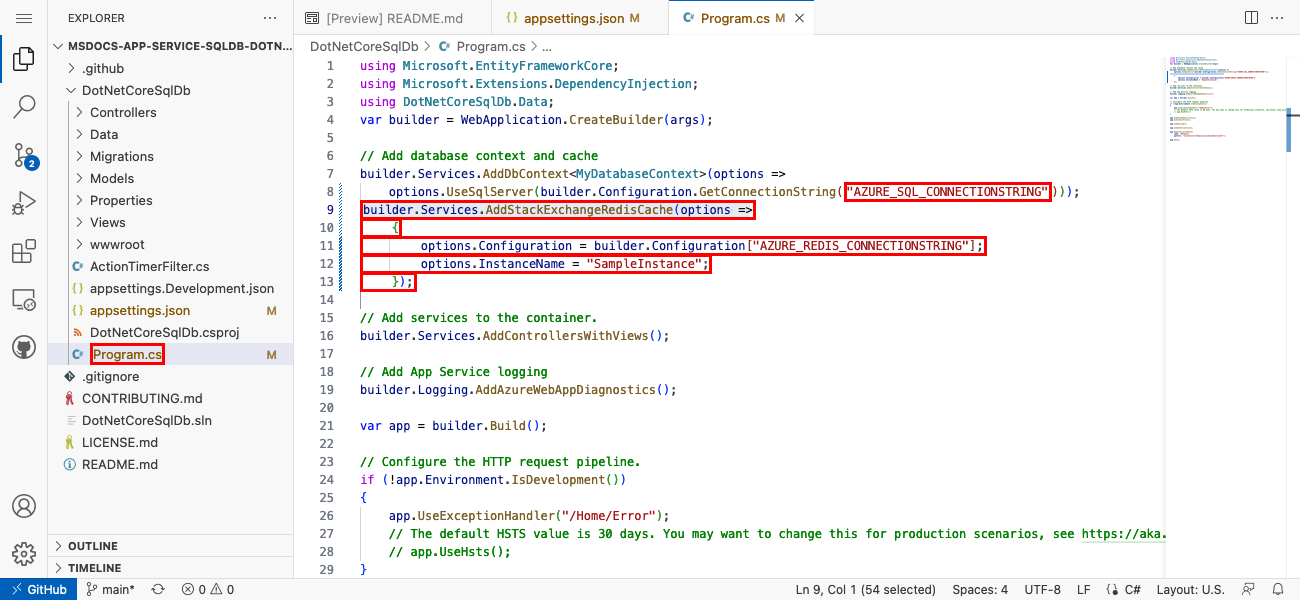

- "@workspace 앱이 데이터베이스 및 캐시에 어떻게 연결되는지 알려 줄래?"라고 요청합니다. Copilot은

MyDatabaseContext클래스와 이 클래스가 Program.cs에서 구성되는 방식에 대한 설명을 제공할 수 있습니다. - "프로덕션 모드에서는 앱이 데이터베이스에 대한 AZURE_SQL_CONNECTIONSTRING라는 연결 문자열과 AZURE_REDIS_CONNECTIONSTRING이라는 앱 설정을 사용하려고 합니다." Copilot는 아래 GitHub Copilot 단계 없이 옵션 2의 코드 제안과 유사한 코드 제안을 제공하고 Program.cs 파일을 변경하라고 지시할 수도 있습니다.

- 탐색기에서 Program.cs를 열고 코드 제안을 추가합니다. GitHub Copilot은 매번 동일한 응답을 제공하지 않으며 항상 정확하지는 않습니다. 응답을 미세 조정하려면 더 많은 질문을 해야 할 수도 있습니다. 팁을 보려면 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?를 참조하세요.

2단계(옵션 2: GitHub Copilot 제외):

- 탐색기에서 Program.cs를 엽니다.

- 주석 처리된 코드(12~21행)를 찾아 주석 처리를 제거합니다.

이 코드는

AZURE_SQL_CONNECTIONSTRING을 사용하여 데이터베이스에 연결하고 앱 설정AZURE_REDIS_CONNECTIONSTRING을 사용하여 Redis Cache에 연결합니다.

3단계(옵션 1: GitHub Copilot 사용):

- 탐색기에서 .github/workflows/starter-no-infra_msdocs-core-sql-XYZ를 엽니다. 이 파일은 App Service 만들기 마법사에서 만들어졌습니다.

-

dotnet publish단계를 강조 표시하고 을 선택합니다.

을 선택합니다. - Copilot에게 "dotnet ef를 설치한 다음 동일한 출력 폴더에 마이그레이션 번들을 만들어 줘."라고 요청합니다.

- 제안이 수락되면 수락을 선택합니다. GitHub Copilot은 매번 동일한 응답을 제공하지 않으며 항상 정확하지는 않습니다. 응답을 미세 조정하려면 더 많은 질문을 해야 할 수도 있습니다. 팁을 보려면 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?를 참조하세요.

3단계(옵션 2: GitHub Copilot 제외):

- 탐색기에서 .github/workflows/starter-no-infra_msdocs-core-sql-XYZ를 엽니다. 이 파일은 App Service 만들기 마법사에서 만들어졌습니다.

-

dotnet publish단계에서 명령을 사용하여dotnet tool install -g dotnet-ef --version 8.*설치 단계를 추가합니다. - 새 단계에서 배포 패키지에 데이터베이스

dotnet ef migrations bundle --runtime linux-x64 -o ${{env.DOTNET_ROOT}}/myapp/migrationsbundle을 생성하는 또 다른 단계를 추가합니다. 마이그레이션 번들은 .NET SDK 없이 프로덕션 환경에서 실행할 수 있는 자체 포함 실행 파일입니다. App Service Linux 컨테이너에는 .NET 런타임만 있고 .NET SDK는 없습니다.

4단계:

- 원본 제어 확장을 선택합니다.

- 텍스트 상자에

Configure Azure database and cache connections같은 커밋 메시지를 입력합니다. 또는 을 선택하고 GitHub Copilot이 커밋 메시지를 생성하도록 합니다.

을 선택하고 GitHub Copilot이 커밋 메시지를 생성하도록 합니다. - 커밋을 선택한 다음 예를 눌러 확인합니다.

- 동기화 변경 내용 1을 선택한 다음 확인을 눌러 확인합니다.

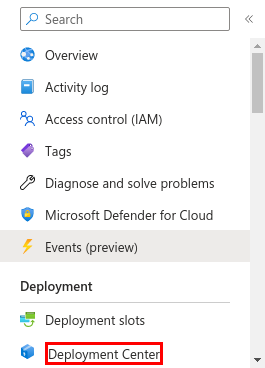

5단계: Azure Portal의 배포 센터 페이지로 돌아갑니다.

- 로그 탭을 선택한 다음 새로 고침을 선택하여 새 배포 실행을 확인합니다.

- 배포 실행에 대한 로그 항목에서 최신 타임스탬프를 사용하여 로그 빌드/배포 항목을 선택합니다.

6단계: GitHub 리포지토리로 이동하여 GitHub 작업이 실행 중인지 확인합니다. 워크플로 파일은 빌드 및 배포라는 두 가지 개별 단계를 정의합니다. GitHub 실행이 성공 상태를 표시할 때까지 기다립니다. 약 5분 정도 소요됩니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

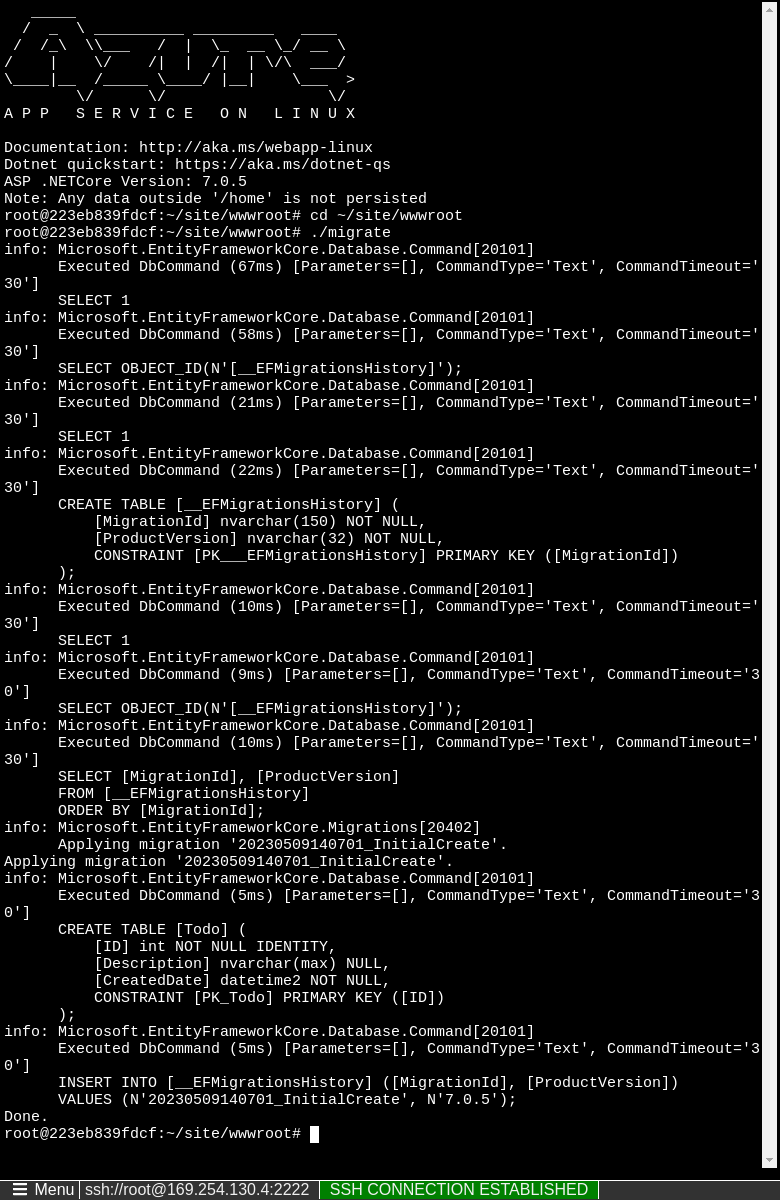

5. 데이터베이스 스키마 생성

SQL Database가 가상 네트워크로 보호되는 경우 dotnet database migrations를 실행하는 가장 쉬운 방법은 App Service의 Linux 컨테이너에서 SSH 세션을 사용하는 것입니다.

1단계: App Service 페이지로 돌아가서 왼쪽 메뉴에서

- 개발 도구>SSH를 선택합니다.

- 이동을 선택합니다. (시작에는 몇 분 정도 걸립니다.)

2단계: SSH 세션에서:

-

cd /home/site/wwwroot를 실행합니다. 여기에 배포된 모든 파일이 있습니다. -

./migrationsbundle -- --environment Production명령을 사용하여 GitHub 워크플로가 생성한 마이그레이션 번들을 실행합니다. 성공하면 App Service가 SQL Database에 성공적으로 연결됩니다.--environment Production은 Program.cs에서 변경한 코드에 해당한다는 점에 유념해야 합니다.

SSH 세션에서는 /home의 파일에 대한 변경 내용만 앱을 다시 시작한 후에도 지속될 수 있습니다.

/home 외의 변경 내용은 유지되지 않습니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

6. 앱으로 이동

1단계: App Service 페이지에서 다음을 수행합니다.

- 왼쪽 메뉴에서 개요를 선택합니다.

- 앱의 URL을 선택합니다.

2단계: 목록에 몇 가지 작업을 추가합니다. 축하합니다. Azure SQL Database에 대한 보안 연결을 통해 Azure App Service에서 웹앱을 실행하고 있습니다.

팁

샘플 애플리케이션은 캐시 배제 패턴을 구현합니다. 두 번째로 데이터 뷰를 방문하거나 데이터를 변경한 후 동일한 페이지를 다시 로드하는 경우 웹 페이지의 처리 시간은 데이터베이스 대신 캐시에서 데이터를 로드하기 때문에 훨씬 더 빠른 시간을 보여줍니다.

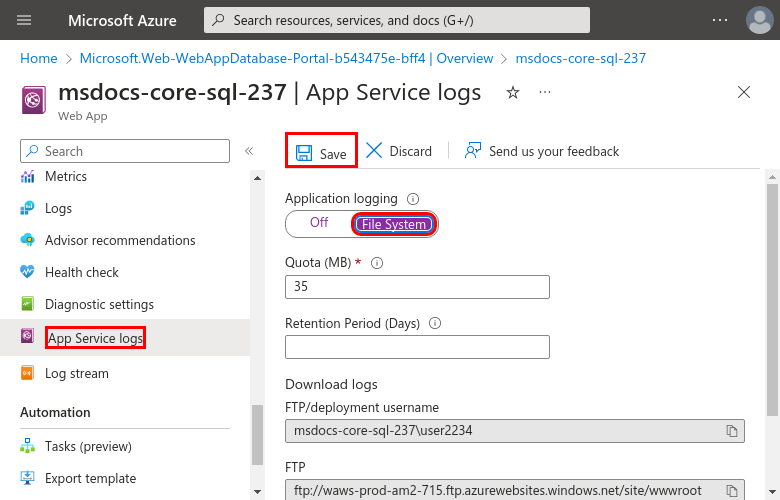

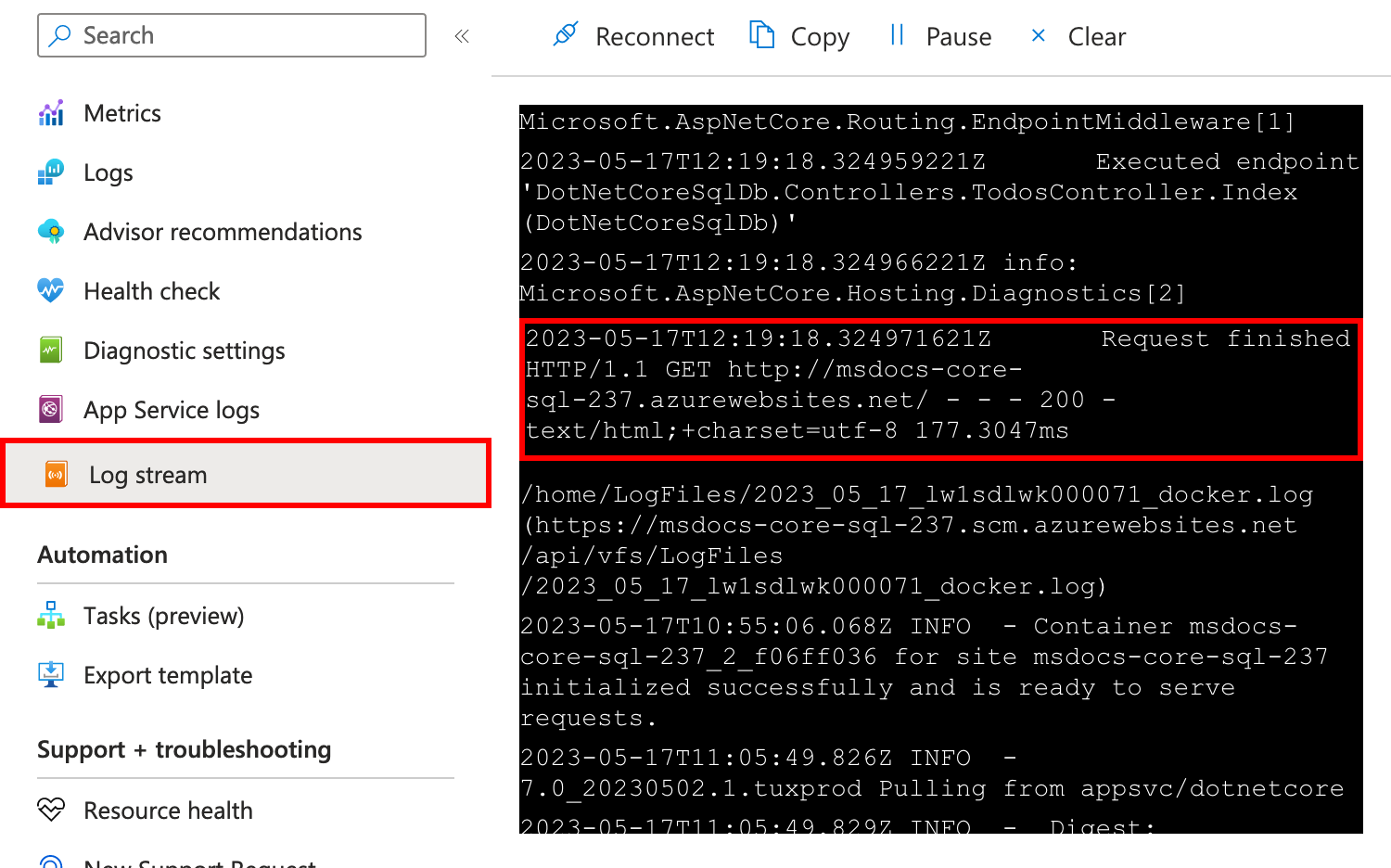

7. 진단 로그 스트림

Azure App Service는 모든 콘솔 로그를 캡처하여 애플리케이션의 문제를 진단하는 데 도움을 줍니다. 샘플 앱에는 이 기능을 보여 주기 위해 각 엔드포인트에 로깅 코드가 포함되어 있습니다.

1단계: App Service 페이지에서 다음을 수행합니다.

- 왼쪽 메뉴에서 모니터링>App Service 로그를 선택합니다.

- 애플리케이션 로깅에서 파일 시스템을 선택합니다.

- 상단 메뉴에서 저장을 선택합니다.

2단계: 왼쪽 메뉴에서 로그 스트림을 선택합니다. 플랫폼 로그 및 컨테이너 내부의 로그를 포함하여 앱에 대한 로그가 표시됩니다.

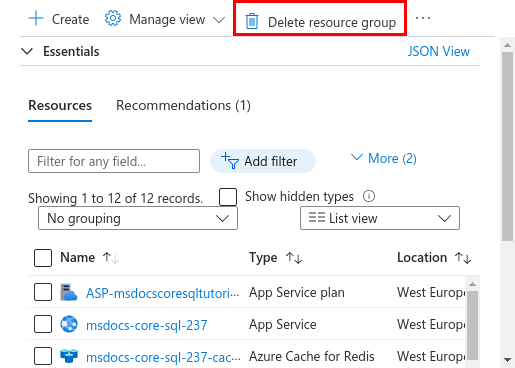

8. 리소스 정리

완료되면 리소스 그룹을 삭제하여 Azure 구독에서 모든 리소스를 삭제할 수 있습니다.

1단계: Azure Portal 상단의 검색 창에서:

- 리소스 그룹 이름을 입력합니다.

- 리소스 그룹을 선택합니다.

2단계: 리소스 그룹 페이지에서 리소스 그룹 삭제를 선택합니다.

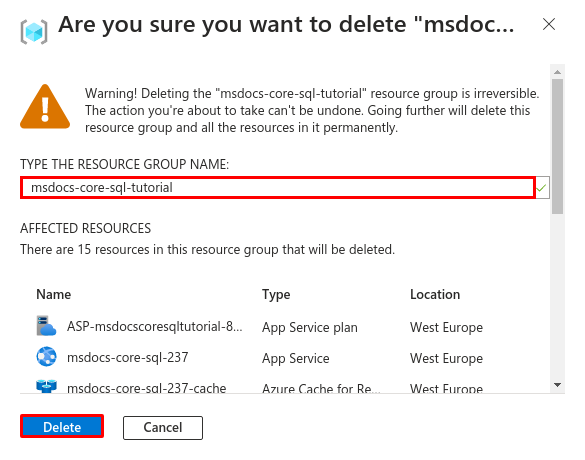

3단계:

- 리소스 그룹 이름을 입력하여 삭제를 확인합니다.

- 삭제를 선택합니다.

2. Azure 리소스 만들기 및 샘플 앱 배포

이 단계에서는 Azure 리소스를 만들고 Linux의 App Service에 샘플 앱을 배포합니다. 이 자습서에 사용된 단계에서는 App Service, Azure SQL Database 및 Azure Cache for Redis를 포함하는 기본 보안 리소스 세트를 만듭니다.

개발 컨테이너에는 이미 AZD(Azure Developer CLI)가 있습니다.

리포지토리 루트에서

azd init를 실행합니다.azd init --template dotnet-app-service-sqldb-infra메시지가 표시되면 다음 답변을 제공합니다.

질문 대답 현재 디렉터리는 비어 있지 않습니다. '<your-directory>'에서 프로젝트를 초기화하시겠습니까? 예 이러한 파일로 어떤 작업을 하고 싶나요? 기존 파일을 변경하지 않은 상태로 유지 새 환경 이름 입력 고유한 이름을 입력합니다. AZD 템플릿은 Azure( <app-name>-<hash>.azurewebsites.net)에서 웹앱의 DNS 이름의 일부로 이 이름을 사용합니다. 영숫자 및 하이픈은 허용됩니다.azd auth login명령을 실행하고 프롬프트에 따라 Azure에 로그인합니다.azd auth login필요한 Azure 리소스를 만들고

azd up명령을 사용하여 앱 코드를 배포합니다. 프롬프트에 따라 Azure 리소스에 대해 원하는 구독 및 위치를 선택합니다.azd upazd up명령을 완료하는 데 약 15분이 걸립니다(Redis Cache에 가장 많은 시간이 소요됨). 또한 애플리케이션 코드가 컴파일 및 배포되지만 여기서는 나중에 App Service에서 작동하도록 코드를 수정할 것입니다. 실행되는 동안 명령은 Azure 배포에 대한 링크를 포함하여 프로비전 및 배포 프로세스에 대한 메시지를 제공합니다. 완료되면 명령은 배포 애플리케이션에 대한 링크도 표시합니다.이 AZD 템플릿에는 다음 Azure 리소스를 사용하여 기본 보안 아키텍처를 생성하는 파일(azure.yaml 및 인프라 디렉터리)이 포함되어 있습니다.

- 리소스 그룹: 생성된 모든 리소스에 대한 컨테이너입니다.

- App Service 계획: App Service에 대한 컴퓨팅 리소스를 정의합니다. 기본 계층의 Linux 계획이 만들어집니다.

- App Service: 앱을 나타내고 App Service 계획에서 실행됩니다.

- 가상 네트워크: App Service 앱과 통합되고 백 엔드 네트워크 트래픽을 격리합니다.

- 프라이빗 엔드포인트: 가상 네트워크의 키 자격 증명 모음, 데이터베이스 서버 및 Redis Cache에 대한 액세스 엔드포인트입니다.

- 네트워크 인터페이스: 각 프라이빗 엔드포인트에 대해 하나씩 개인 IP 주소를 나타냅니다.

- Azure SQL Database 서버: 프라이빗 엔드포인트 뒤에서만 액세스할 수 있습니다.

- Azure SQL Database: 서버에서 데이터베이스와 사용자가 만들어집니다.

- Azure Cache for Redis: 프라이빗 엔드포인트 뒤에서만 액세스할 수 있습니다.

- Key Vault: 프라이빗 엔드포인트를 통해서만 액세스할 수 있습니다. App Service 앱의 비밀을 관리하는 데 사용됩니다.

- 프라이빗 DNS 영역: 가상 네트워크에서 키 자격 증명 모음, 데이터베이스 서버 및 Redis Cache의 DNS 확인을 사용하도록 설정합니다.

명령이 리소스를 만들고 처음으로 애플리케이션 코드를 배포하는 작업을 완료하면, 배포된 샘플 앱은 아직 작동하지 않습니다. Azure의 데이터베이스에 연결하려면 약간의 변경을 해야 하기 때문입니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

3. 연결 문자열 확인

팁

기본 SQL 데이터베이스 연결 문자열은 SQL 인증을 사용합니다. 더욱 안전한 암호 없는 인증을 위해서는 대신 관리 ID를 사용하도록 SQL Database 연결을 변경하려면 어떻게 해야 하나요?를 참조하세요.

사용하는 AZD 템플릿은 앱 설정으로 이미 연결 변수를 생성하고 편의를 위해 터미널에 출력합니다. 앱 설정은 코드 리포지토리에서 연결 비밀을 유지하는 좋은 방법입니다.

AZD 출력에서

AZURE_SQL_CONNECTIONSTRING및AZURE_REDIS_CONNECTIONSTRING설정을 찾습니다. 설정 이름만 표시됩니다. AZD 출력에서 다음과 같이 표시됩니다.App Service app has the following connection strings: - AZURE_SQL_CONNECTIONSTRING - AZURE_REDIS_CONNECTIONSTRING - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPEAZURE_SQL_CONNECTIONSTRING에는 Azure의 SQL Database에 대한 연결 문자열이 포함되어 있고,AZURE_REDIS_CONNECTIONSTRING에는 Azure Redis Cache에 대한 연결 문자열이 포함되어 있습니다. 나중에 코드에서 이를 사용해야 합니다.편의를 위해 AZD 템플릿에는 앱의 앱 설정 페이지에 대한 직접 링크가 표시됩니다. 링크를 찾아 새 브라우저 탭에서 엽니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

4. 샘플 코드 수정 및 다시 배포

GitHub codespace에서 채팅 보기를 선택한 다음, +을 선택하여 새 채팅 세션을 시작합니다.

"@workspace 앱이 데이터베이스 및 캐시에 어떻게 연결되는지 알려 줄래?"라고 요청합니다. Copilot은

MyDatabaseContext클래스와 이 클래스가 Program.cs에서 구성되는 방식에 대한 설명을 제공할 수 있습니다."프로덕션 모드에서 앱이 데이터베이스에 대해 AZURE_SQL_CONNECTIONSTRING이라는 연결 문자열과 AZURE_REDIS_CONNECTIONSTRING*이라는 앱 설정을 사용하도록 하려고 해."라고 질문합니다. Copilot은 아래의 옵션 2: GitHub Copilot 없음 단계에 있는 것과 유사한 코드 제안을 제공하고 Program.cs 파일에서 변경하라고 지시할 수도 있습니다.

탐색기에서 Program.cs를 열고 코드 제안을 추가합니다.

GitHub Copilot은 매번 동일한 응답을 제공하지 않으며 항상 정확하지는 않습니다. 응답을 미세 조정하려면 더 많은 질문을 해야 할 수도 있습니다. 팁을 보려면 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?를 참조하세요.

이러한 변경 내용을 배포하기 전에 마이그레이션 번들을 생성해야 합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

5. 데이터베이스 스키마 생성

가상 네트워크로 보호되는 SQL Database를 사용하면 데이터베이스 마이그레이션을 실행하는 가장 쉬운 방법은 App Service 컨테이너를 사용하는 SSH 세션에 있습니다. 그러나 App Service Linux 컨테이너에는 .NET SDK가 없으므로 데이터베이스 마이그레이션을 실행하는 가장 쉬운 방법은 자체 포함 마이그레이션 번들을 업로드하는 것입니다.

다음 명령을 사용하여 프로젝트에 대한 마이그레이션 번들을 생성합니다.

dotnet ef migrations bundle --runtime linux-x64 -o migrationsbundle팁

샘플 애플리케이션(DotNetCoreSqlDb.csproj 참조)은 이 migrationsbundle 파일을 포함하도록 구성됩니다.

azd package단계에서는 migrationsbundle이 배포 패키지에 추가됩니다.azd up을 사용하여 모든 변경 내용을 배포합니다.azd upAZD 출력에서 SSH 세션의 URL을 찾아 브라우저에서 해당 세션으로 이동합니다. 출력에서 다음과 같이 표시됩니다.

Open SSH session to App Service container at: <URL>

SSH 세션에서 다음 명령을 실행합니다.

cd /home/site/wwwroot ./migrationsbundle -- --environment Production성공하면 App Service가 데이터베이스에 성공적으로 연결됩니다.

--environment Production은 Program.cs에서 변경한 코드에 해당한다는 점에 유념해야 합니다.비고

/home의 파일에 대한 변경 내용만 앱을 다시 시작한 후에도 유지될 수 있습니다./home외의 변경 내용은 유지되지 않습니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

6. 앱으로 이동

AZD 출력에서 앱의 URL을 찾아 브라우저에서 탐색합니다. URL은 AZD 출력에서 다음과 같습니다.

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: <URL>

목록에 몇 가지 작업을 추가합니다.

축하합니다. Azure SQL Database에 대한 보안 연결을 통해 Azure App Service에서 웹앱을 실행하고 있습니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

7. 진단 로그 스트림

Azure App Service는 애플리케이션 문제를 진단하는 데 도움이 되는 콘솔 로그를 캡처할 수 있습니다. 편의를 위해 AZD 템플릿은 이미 로컬 파일 시스템으로 로깅을 사용하도록하고 Log Analytics 작업 영역으로 로그를 전달하고 있습니다.

샘플 애플리케이션에는 다음 코드 조각과 같이 이 기능을 보여 주는 표준 로깅 문이 포함되어 있습니다.

public async Task<IActionResult> Index()

{

var todoItems = await _cache.GetAsync(_TodoItemsCacheKey);

if (todoItems != null)

{

_logger.LogInformation("Data from cache.");

var todoList = JsonConvert.DeserializeObject<List<Todo>>(Encoding.UTF8.GetString(todoItems));

return View(todoList);

}

else

{

_logger.LogInformation("Data from database.");

var todoList = await _context.Todo.ToListAsync();

var serializedTodoList = JsonConvert.SerializeObject(todoList);

await _cache.SetAsync(_TodoItemsCacheKey, Encoding.UTF8.GetBytes(serializedTodoList));

return View(todoList);

}

}

AZD 출력에서 App Service 로그를 스트리밍하는 링크를 찾아 브라우저에서 탐색합니다. 링크는 AZD 출력에서 다음과 같습니다.

Stream App Service logs at: <URL>

.NET, Node.js, Python 및 Java 애플리케이션에 대한 Azure Monitor OpenTelemetry 사용 시리즈의 .NET 앱에서 로깅에 대해 자세히 알아보세요.

문제가 있나요? 문제 해결 섹션을 확인하세요.

8. 리소스 정리

현재 배포 환경에서 모든 Azure 리소스를 삭제하려면 azd down을(를) 실행하고 프롬프트를 따릅니다.

azd down

문제 해결

- Azure SQL Database의 포털 배포 보기에 충돌 상태가 표시됨

- Azure Portal에서 웹앱의 로그 스트림 UI에 네트워크 오류가 표시됨

-

브라우저의 SSH 세션에

SSH CONN CLOSED가 표시됨 -

포털 로그 스트림 페이지에

Connected!가 표시되지만 로그는 표시되지 않음

Azure SQL Database에 대한 포털 배포 보기에 충돌 상태가 표시됨

구독 및 선택한 지역에 따라 작업 세부 정보에 다음 메시지와 함께 Azure SQL Database의 배포 상태가 Conflict로 표시될 수 있습니다.

Location '<region>' is not accepting creation of new Windows Azure SQL Database servers at this time.

이 오류는 선택한 지역의 구독 제한으로 인해 발생할 수 있습니다. 배포에 다른 지역을 선택해 보세요.

Azure Portal에서 웹앱의 로그 스트림 UI에 네트워크 오류가 표시됨

다음 오류가 표시될 수 있습니다.

Unable to open a connection to your app. This may be due to any network security groups or IP restriction rules that you have placed on your app. To use log streaming, please make sure you are able to access your app directly from your current network.

이는 일반적으로 앱을 처음 시작할 때 일시적인 오류입니다. 몇 분 정도 기다렸다가 다시 확인합니다.

브라우저의 SSH 세션에 SSH CONN CLOSED가 표시됨

Linux 컨테이너가 시작되는 데 몇 분 정도 걸립니다. 몇 분 정도 기다렸다가 다시 확인합니다.

포털 로그 스트림 페이지에 Connected!가 표시되지만 로그는 표시되지 않음

진단 로그를 구성하면 앱이 다시 시작됩니다. 브라우저에 변경 내용을 적용하려면 페이지를 새로 고쳐야 할 수도 있습니다.

질문과 대답

- 이 설정 비용은 얼마인가요?

- 다른 도구를 사용하여 가상 네트워크 뒤에서 보호되는 Azure SQL Database 서버에 연결하려면 어떻게 할까요?

- 로컬 앱 개발은 GitHub Actions에서 어떻게 작동하나요?

- GitHub Actions 배포 중에 오류를 디버그하려면 어떻게 해야 하나요?

- 대신 관리 ID를 사용하도록 SQL Database 연결을 변경하려면 어떻게 해야 하나요?

- 사용자 할당 ID를 만들 수 있는 권한이

- 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?

이 설정 비용은 얼마인가요?

리소스 만들기 가격 책정은 다음과 같습니다.

- App Service 요금제는 Basic 계층에서 만들어지며 스케일 업 또는 스케일 다운할 수 있습니다. App Service 가격 책정을 참조하세요.

- Azure SQL Database는 최소한의 코어가 있는 표준 시리즈 하드웨어에서 범용 서버리스 계층으로 만들어집니다. 비용이 적게 들고 다른 지역에 배포할 수 있습니다. 최대 크기를 줄여 비용을 훨씬 더 줄일 수도 있고 서비스 계층, 컴퓨팅 계층, 하드웨어 구성, 코어 수, 데이터베이스 크기, 영역 중복을 조정하여 스케일 업할 수도 있습니다. Azure SQL Database 가격 책정을 참조하세요.

- Azure Cache for Redis는 최소 캐시 크기로 기본 계층에서 만들어집니다. 이 계층에는 약간의 비용이 듭니다. 더 높은 가용성, 클러스터링 및 기타 기능을 위해 더 높은 성능 계층으로 크기 조정할 수 있습니다. Azure Cache for Redis 가격 책정을 참조하세요.

- 피어링과 같은 추가 기능을 구성하지 않는 한 가상 네트워크에는 요금이 발생하지 않습니다. Azure Virtual Network 가격 책정을 참조하세요.

- 프라이빗 DNS 영역에는 약간의 요금이 청구됩니다. Azure DNS 가격 책정을 참조하세요.

다른 도구를 사용하여 가상 네트워크 뒤에서 보호되는 Azure SQL Database 서버에 연결하려면 어떻게 할까요?

- 명령줄 도구에서 기본 액세스의 경우 앱의 SSH 터미널에서

sqlcmd를 실행할 수 있습니다. 앱의 컨테이너는sqlcmd와 함께 제공되지 않으므로 수동으로 설치해야 합니다. 설치된 클라이언트는 앱 다시 시작에서 유지되지 않습니다. - SQL Server Management Studio 클라이언트 또는 Visual Studio에서 연결하려면 컴퓨터가 가상 네트워크 내에 있어야 합니다. 예를 들어 서브넷 중 하나에 연결된 Azure VM이거나 Azure Virtual Network와 사이트 간 VPN 연결이 있는 온-프레미스 네트워크의 컴퓨터일 수 있습니다.

로컬 앱 개발은 GitHub Actions와 어떻게 작동하나요?

App Service에서 자동 생성된 워크플로 파일을 예로 들면 각 git push는 새 빌드 및 배포 실행을 시작합니다. GitHub 리포지토리의 로컬 클론에서 원하는 업데이트를 GitHub로 푸시합니다. 예를 들면 다음과 같습니다.

git add .

git commit -m "<some-message>"

git push origin main

GitHub Actions 배포 중에 오류를 디버그하려면 어떻게 해야 하나요?

자동 생성된 GitHub 워크플로 파일에서 단계가 실패하는 경우 실패한 명령을 수정하여 자세한 출력을 생성해 보세요. 예를 들어 dotnet 옵션을 추가하여 -v 명령에서 더 많은 출력을 가져올 수 있습니다. 변경 내용을 커밋하고 푸시하여 App Service에 다른 배포를 트리거합니다.

사용자 할당 ID를 만들 수 있는 권한이 없습니다.

배포 센터 GitHub Actions 배포 설정을 참조하세요.

대신 관리 ID를 사용하도록 SQL Database 연결을 변경하려면 어떻게 해야 하나요?

SQL 데이터베이스에 대한 기본 연결 문자열은 서비스 커넥터(defaultConnector)에 의해 관리되며 SQL 인증을 사용합니다. 관리 ID를 사용하는 연결로 바꾸려면 자리 표시자를 바꾼 후 cloud Shell에서 다음 명령을 실행합니다.

az extension add --name serviceconnector-passwordless --upgrade

az sql server update --enable-public-network true

az webapp connection delete sql --connection defaultConnector --resource-group <group-name> --name <app-name>

az webapp connection create sql --connection defaultConnector --resource-group <group-name> --name <app-name> --target-resource-group <group-name> --server <database-server-name> --database <database-name> --client-type dotnet --system-identity --config-connstr true

az sql server update --enable-public-network false

기본적으로 az webapp connection create sql --client-type dotnet --system-identity --config-connstr 명령은 다음을 수행합니다.

- 사용자를 SQL 데이터베이스 서버의 Microsoft Entra ID 관리자로 설정합니다.

- 시스템 할당 관리 ID를 만들고 데이터베이스에 대한 액세스 권한을 부여합니다.

- 자습서가 끝날 때 앱이 이미 사용하고 있는

AZURE_SQL_CONNECTIONGSTRING이라는 암호 없는 연결 문자열을 생성합니다.

이제 앱이 SQL 데이터베이스에 연결될 것입니다. 자세한 내용은 자습서: 관리 ID를 사용하여 비밀 없이 App Service에서 Azure 데이터베이스에 연결을 참조하세요.

팁

공용 네트워크 연결을 사용하도록 설정하고 싶지 않나요? 구독에 az sql server update --enable-public-network true 역할 할당이 있는 경우 가상 네트워크와 통합된 Azure Cloud Shell에서 명령을 실행하여 를 건너뛸 수 있습니다.

가상 네트워크로 보호되는 데이터베이스에 대해 필요한 액세스 권한을 ID에 부여하려면 az webapp connection create sql이 데이터베이스 서버에 대한 Entra ID 인증을 통해 직접 연결되어야 합니다. 기본적으로 Azure Cloud Shell에는 네트워크 보안 데이터베이스에 대한 액세스 권한이 없습니다.

내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?

codespace를 만들 때 GitHub Copilot 채팅 보기가 이미 있다는 것을 확인할 수 있습니다. 사용자의 편의를 위해 컨테이너 정의에 GitHub Copilot 채팅 확장을 포함합니다(.devcontainer/devcontainer.json 참조). 하지만 GitHub Copilot 계정이 필요합니다(30일 평가판 사용 가능).

GitHub Copilot과 대화할 때 도움이 되는 몇 가지 팁:

- 단일 채팅 세션에서 질문과 답변은 서로 형성되며 질문을 조정하여 가져오는 답변을 미세 조정할 수 있습니다.

- 기본적으로 GitHub Copilot은 리포지토리의 어떤 파일에도 액세스할 수 없습니다. 파일에 대해 질문하려면 먼저 편집기에서 파일을 엽니다.

- 답변을 준비할 때 GitHub Copilot이 리포지토리의 모든 파일에 액세스할 수 있도록 하려면 질문을

@workspace로 시작합니다. 자세한 내용은 Use the @workspace agent를 참조하세요. - 채팅 세션에서 GitHub Copilot은 변경 내용을 제안할 수 있으며(

@workspace사용) 심지어 변경 내용을 적용할 위치까지 제안할 수 있지만 사용자를 대신하여 변경하는 것은 허용되지 않습니다. 제안된 변경 내용을 추가하고 테스트하는 것은 사용자의 몫입니다.

다음은 사용자가 얻는 답변을 미세 조정하기 위해 말할 수 있는 몇 가지 다른 사항입니다.

- 이 코드를 프로덕션 모드에서만 실행하려고 합니다.

- 이 코드를 로컬이 아닌 Azure App Service에서만 실행하려고 합니다.

- --output-path 매개 변수가 지원되지 않는 것 같습니다.

관련 콘텐츠

사용자 지정 도메인 및 인증서를 사용하여 앱을 보호하는 방법을 알아보려면 다음 자습서로 이동합니다.

또는 다른 리소스를 확인합니다.