포털에서 Application Gateway를 사용하여 엔드투엔드 TLS 구성

이 문서에서는 Azure Portal 사용하여 Azure Application Gateway v1 SKU를 통해 엔드투엔드 TLS(Transport Layer Security) 암호화를 구성하는 방법을 설명합니다(이전에는 SSL(Secure Sockets Layer)(SSL) 암호화로 알려짐).

참고 항목

Application Gateway v2 SKU에는 엔드투엔드 구성을 사용하기 위해 신뢰할 수 있는 루트 인증서가 필요합니다.

Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니다.

시작하기 전에

애플리케이션 게이트웨이로 엔드투엔드 TLS를 구성하려면 게이트웨이에 대한 인증서가 필요합니다. 백 엔드 서버에도 인증서가 필요합니다. 게이트웨이 인증서는 TLS 프로토콜 사양에 따라 대칭 키를 파생하는 데 사용됩니다. 이렇게 파생된 대칭 키는 게이트웨이로 전송되는 트래픽을 암호화하고 암호를 해독하는 데 사용됩니다.

엔드투엔드 TLS 암호화의 경우 애플리케이션 게이트웨이에서 올바른 백 엔드 서버를 허용해야 합니다. 이 액세스를 허용하려면 애플리케이션 게이트웨이에 대한 인증 인증서(v1) 또는 신뢰할 수 있는 루트 인증서(v2)라고도 하는 백 엔드 서버의 공용 인증서를 업로드합니다. 인증서를 추가하면 애플리케이션 게이트웨이가 알려진 백 엔드 인스턴스하고만 통신하게 됩니다. 이 구성은 추가적으로 엔드투엔드 통신의 보안을 유지합니다.

Important

백 엔드 서버 인증서에 대한 오류 메시지가 표시되면 프런트 엔드 인증서 CN(일반 이름)이 백 엔드 인증서 CN과 일치하는지 확인합니다. 자세한 내용은 신뢰할 수 있는 루트 인증서 불일치를 참조하세요.

자세한 내용은 Application Gateway를 사용한 TLS 종료 및 엔드투엔드 TLS 개요를 참조하세요.

엔드투엔드 TLS를 사용한 새 애플리케이션 게이트웨이 만들기

엔드투엔드 TLS 암호화를 사용하여 새 애플리케이션 게이트웨이를 만들려면 먼저 새 애플리케이션 게이트웨이를 만드는 동안 TLS 종료를 사용하도록 설정해야 합니다. 이 작업을 통해 클라이언트와 애플리케이션 게이트웨이 간의 통신에 TLS 암호화를 사용할 수 있습니다. 그런 다음, HTTP 설정에서 백 엔드 서버에 대한 인증서를 안전한 수신자 목록에 배치해야 합니다. 이 구성을 통해 애플리케이션 게이트웨이와 백 엔드 서버 간 통신에 TLS 암호화를 사용할 수 있습니다. 이렇게 엔드투엔드 TLS 암호화를 수행합니다.

새 애플리케이션 게이트웨이를 만드는 동안 TLS 종료를 사용하도록 설정

자세히 알아보려면 새 애플리케이션 게이트웨이를 만드는 동안 TLS 종료 사용을 참조하세요.

백 엔드 서버의 인증/루트 인증서 추가

모든 리소스를 선택한 다음, myAppGateway를 선택합니다.

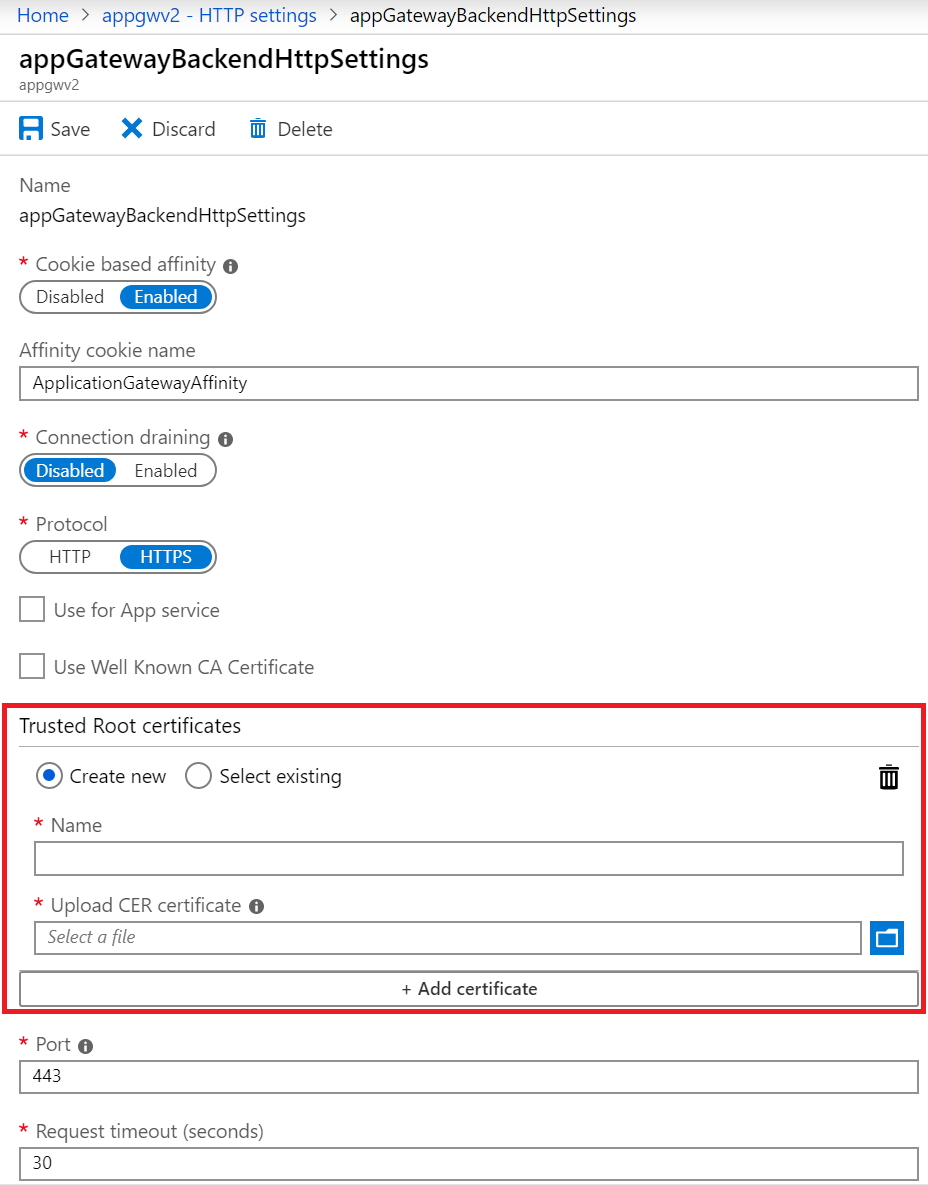

왼쪽 메뉴에서 HTTP 설정을 선택합니다. 앞에서 애플리케이션 게이트웨이를 만들 때 Azure가 자동으로 기본 HTTP 설정 appGatewayBackendHttpSettings을 만들었습니다.

appGatewayBackendHttpSettings을 선택합니다.

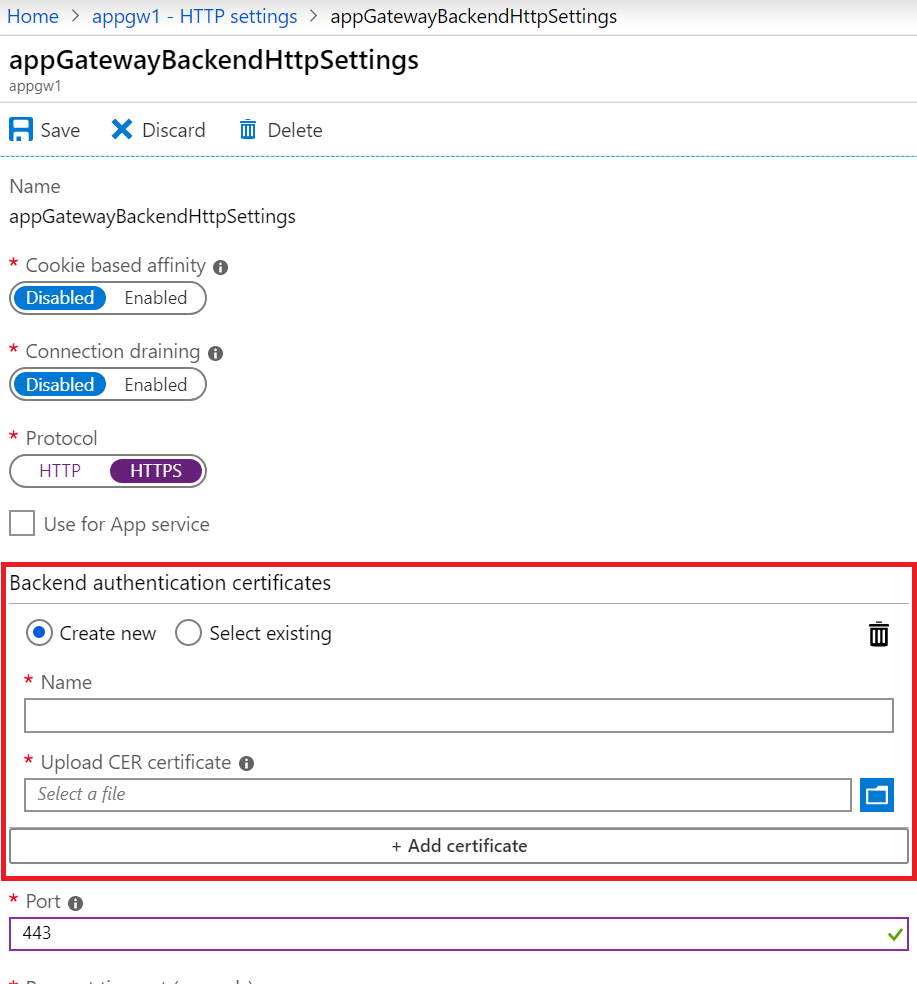

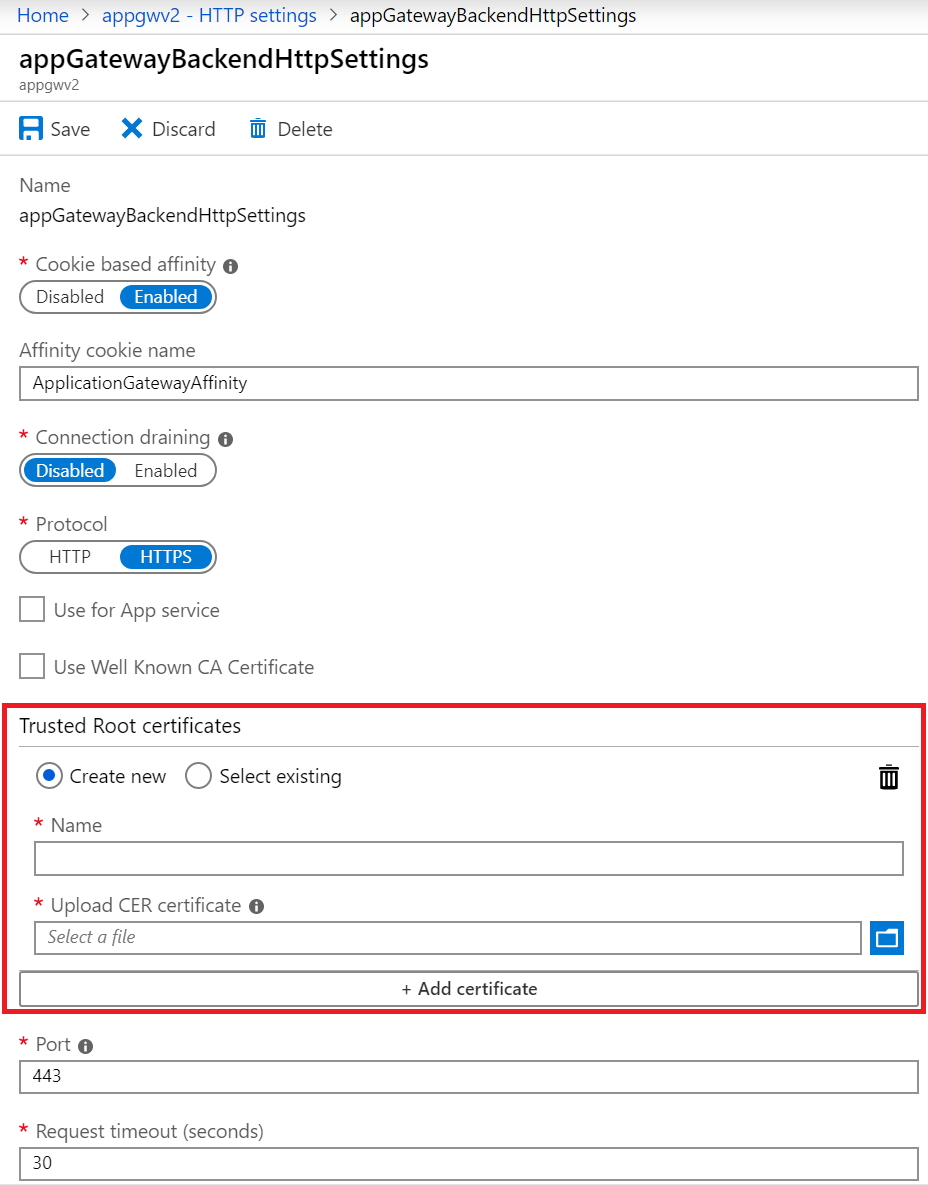

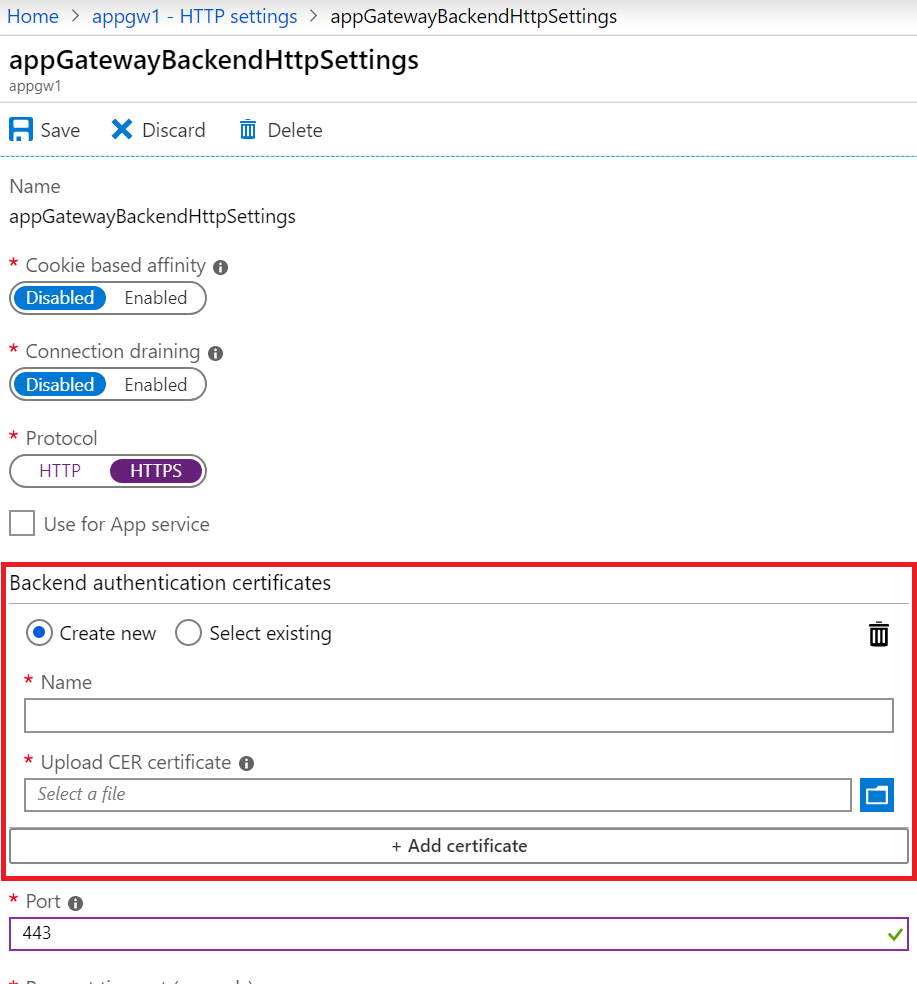

프로토콜에서 HTTPS를 선택합니다. 백 엔드 인증 인증서 또는 신뢰할 수 있는 루트 인증서 창이 표시됩니다.

새로 만들기를 선택합니다.

이름 필드에 적절한 이름을 입력합니다.

CER 인증서 업로드 상자에서 인증서 파일을 선택합니다.

표준 및 WAF(v1) 애플리케이션 게이트웨이의 경우 백 엔드 서버 인증서의 공개 키를 .cer 형식으로 업로드해야 합니다.

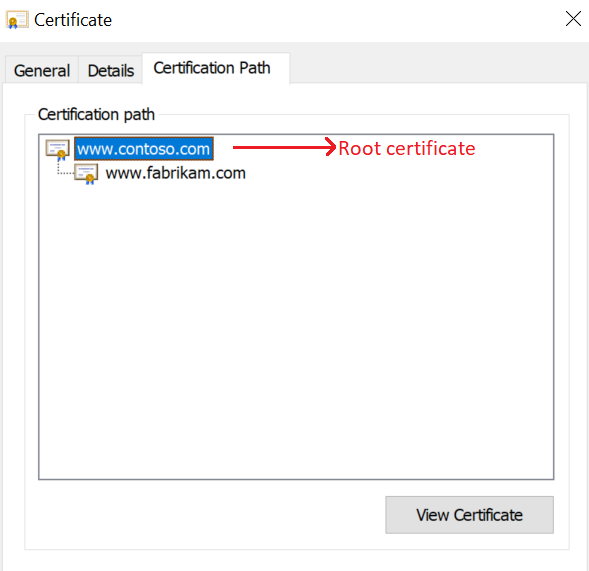

Standard_v2 및 WAF_v2 애플리케이션 게이트웨이의 경우 백 엔드 서버 인증서의 루트 인증서를 .cer 형식으로 업로드해야 합니다. 잘 알려진 CA(인증 기관)에서 백 엔드 인증서를 발급한 경우에는 잘 알려진 CA 인증서 사용 확인란을 선택한 다음, 인증서를 업로드할 필요가 없습니다.

저장을 선택합니다.

기존 애플리케이션 게이트웨이에 대한 엔드투엔드 TLS 사용

엔드투엔드 TLS 암호화를 사용하여 기존 애플리케이션 게이트웨이를 구성하려면 먼저 수신기에서 TLS 종료를 사용하도록 설정해야 합니다. 이 작업을 통해 클라이언트와 애플리케이션 게이트웨이 간의 통신에 TLS 암호화를 사용할 수 있습니다. 그런 다음, 안전한 수신자 목록의 HTTP 설정에 백 엔드 서버용 인증서를 저장합니다. 이 구성을 통해 애플리케이션 게이트웨이와 백 엔드 서버 간 통신에 TLS 암호화를 사용할 수 있습니다. 이렇게 엔드투엔드 TLS 암호화를 수행합니다.

TLS 종료를 사용하도록 설정하려면 HTTPS 프로토콜 및 인증서를 사용하여 수신기를 사용해야 합니다. 이러한 조건을 충족하는 기존 수신기를 사용하거나 새 수신기를 만들 수 있습니다. 이전 옵션을 선택하는 경우 다음 "기존 애플리케이션 게이트웨이에서 TLS 종료를 사용하도록 설정" 섹션을 무시하 고 "백 엔드 서버에 대한 인증/신뢰할 수 있는 루트 인증서 추가" 섹션으로 바로 이동할 수 있습니다.

후자 옵션을 선택하는 경우 다음 절차의 단계를 적용합니다.

기존 애플리케이션 게이트웨이에서 TLS 종료를 사용하도록 설정

모든 리소스를 선택한 다음, myAppGateway를 선택합니다.

왼쪽 메뉴에서 수신기를 선택합니다.

요구 사항에 따라 기본 또는 다중 사이트 수신기 중 하나를 선택합니다.

프로토콜에서 HTTPS를 선택합니다. 인증서 에 대한 창이 표시됩니다.

클라이언트와 애플리케이션 게이트웨이 간의 TLS 종료에 사용하려는 PFX 인증서를 업로드합니다.

참고 항목

테스트용으로 자체 서명된 인증서를 만들 수 있습니다. 그러나 이 방법은 관리가 어렵고 완전히 안전하지 않으므로 프로덕션 워크로드에는 권장되지 않습니다. 자세한 내용은 자체 서명된 인증서 만들기를 참조하세요.

요구 사항에 따라 수신기에 대한 다른 필수 설정을 추가합니다.

확인을 선택하여 저장합니다.

백 엔드 서버의 인증/신뢰할 수 있는 루트 인증서 추가

모든 리소스를 선택한 다음, myAppGateway를 선택합니다.

왼쪽 메뉴에서 HTTP 설정을 선택합니다. 안전한 수신자 목록의 기존 백 엔드 HTTP 설정에 인증서를 추가하거나 새 HTTP 설정을 만들 수 있습니다. (다음 단계에서는 기본 HTTP 설정인 appGatewayBackendHttpSettings에 대한 인증서가 안전한 수신자 목록에 추가됩니다.)

appGatewayBackendHttpSettings을 선택합니다.

프로토콜에서 HTTPS를 선택합니다. 백 엔드 인증 인증서 또는 신뢰할 수 있는 루트 인증서 창이 표시됩니다.

새로 만들기를 선택합니다.

이름 필드에 적절한 이름을 입력합니다.

CER 인증서 업로드 상자에서 인증서 파일을 선택합니다.

표준 및 WAF(v1) 애플리케이션 게이트웨이의 경우 백 엔드 서버 인증서의 공개 키를 .cer 형식으로 업로드해야 합니다.

Standard_v2 및 WAF_v2 애플리케이션 게이트웨이의 경우 백 엔드 서버 인증서의 루트 인증서를 .cer 형식으로 업로드해야 합니다. 잘 알려진 CA(인증 기관)에서 백 엔드 인증서를 발급한 경우에는 잘 알려진 CA 인증서 사용 확인란을 선택한 다음, 인증서를 업로드할 필요가 없습니다.

저장을 선택합니다.