Azure Policy를 사용하여 Azure SQL을 통해 Microsoft Entra 전용 인증 사용하기

적용 대상: Azure SQL 데이터베이스

Azure SQL Managed Instance

이 문서에서는 사용자가 Azure SQL Managed Instance 또는 Azure SQL 데이터베이스의 논리 서버를 만들 때 Microsoft Entra 전용 인증에 적용할 Azure Policy를 만드는 방법을 안내합니다. 리소스 생성 중 Microsoft Entra 전용 인증에 관한 자세한 내용은 Azure SQL에서 Microsoft Entra 전용 인증을 사용하도록 설정된 서버 만들기를 참조하세요.

참고 사항

Azure AD(Azure Active Directory)의 이름이 Microsoft Entra ID로 바뀌었지만, 정책 이름에는 현재 기존의 Azure AD 이름이 포함되어 있으므로 Microsoft Entra 전용 및 Azure AD 전용 인증은 이 문서에서 구분되지 않고 사용됩니다.

이 문서에서는 다음 방법을 설명합니다.

- Microsoft Entra 전용 인증을 사용하도록 설정된 논리 서버 또는 관리형 인스턴스에 적용되는 Azure Policy 만들기

- Azure Policy 규정 준수 확인

필수 조건

- Azure Policy를 관리할 수 있는 권한이 있습니다. 자세한 내용은 Azure Policy의 Azure RBAC 권한을 참조하세요.

Azure Policy 만들기

먼저 Azure AD 전용 인증을 사용하도록 설정하고 SQL Database 또는 Managed Instance 프로비저닝을 적용하는 Azure Policy를 만듭니다.

Azure Portal로 이동합니다.

서비스 정책을 검색합니다.

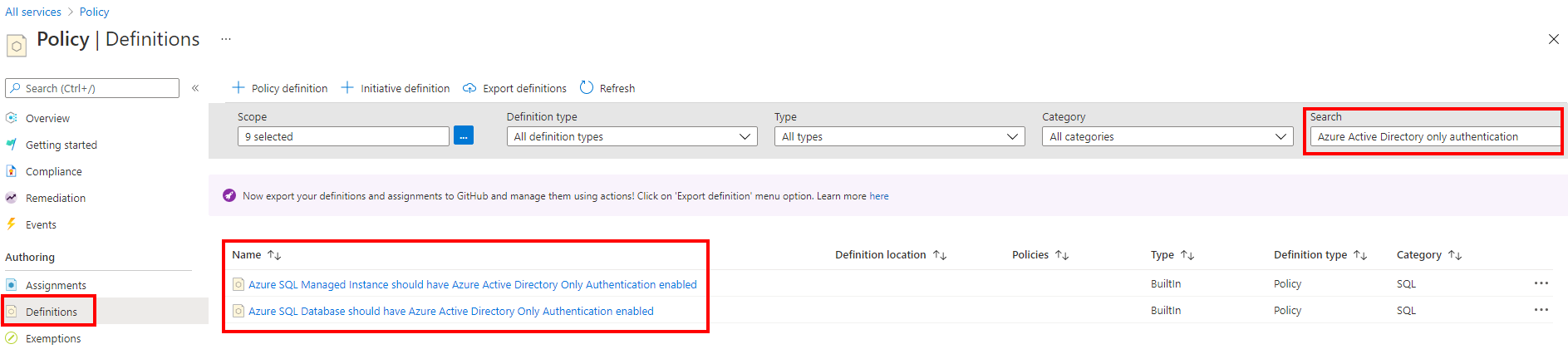

작성 설정에서 정의를 선택합니다.

검색 창에서 Azure Active Directory 전용 인증을 검색합니다.

Azure AD 전용 인증을 적용하는 데 사용할 수 있는 기본 제공 정책은 두 가지가 있습니다. 하나는 SQL Database용이고, 다른 하나는 Managed Instance용입니다.

- Azure SQL 데이터베이스는 Azure Active Directory 전용 인증을 사용하도록 설정해야 함

- Azure SQL Managed Instance는 Azure Active Directory 전용 인증을 사용하도록 설정해야 함

서비스의 정책 이름을 선택합니다. 이 예시에서는 Azure SQL 데이터베이스를 사용합니다. Azure SQL 데이터베이스는 Azure Active Directory 전용 인증을 사용하도록 설정해야 함을 선택합니다.

새로 만들기 메뉴에서 할당을 선택합니다.

참고 사항

메뉴의 JSON 스크립트는 SQL Database에 대한 사용자 지정 Azure Policy를 빌드하는 템플릿으로 사용할 수 있는 기본 제공 정책 정의를 보여 줍니다. 기본값은

Audit로 설정됩니다.

기본 사항 탭에서 상자 옆쪽에 있는 선택기(...)를 사용하여 범위를 추가합니다.

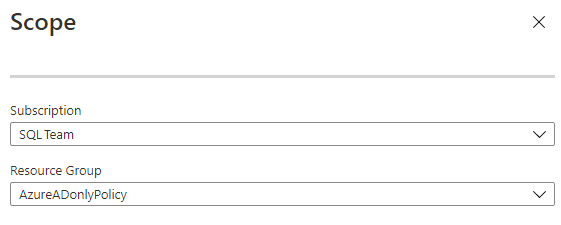

범위 창의 드롭다운 메뉴에서 구독을 선택하고 이 정책의 리소스 그룹을 선택합니다. 완료되면 선택 단추를 사용하여 선택을 저장합니다.

참고 사항

리소스 그룹을 선택하지 않으면 정책이 전체 구독에 적용됩니다.

기본 사항 탭으로 돌아간 후 할당 이름을 사용자 지정하고 선택적 설명을 제공합니다. 정책 적용이 사용인지 확인합니다.

매개 변수 탭으로 이동합니다. 입력이 필요한 매개 변수만 표시 옵션의 선택을 취소합니다.

효과에서 거부를 선택합니다. 이 설정은 Azure AD 전용 인증 사용 설정이 되지 않은 논리 서버를 만드는 것을 방지합니다.

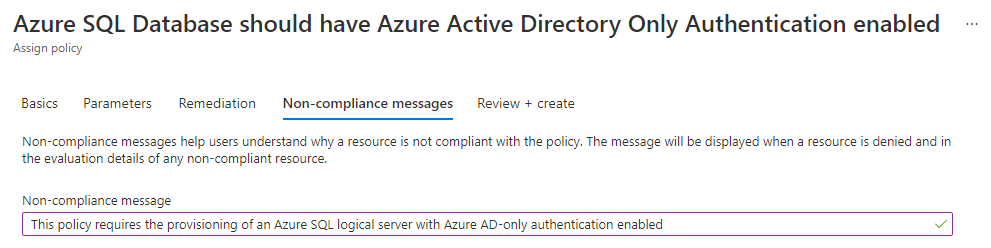

비준수 메시지 탭에서 정책 위반이 발생한 경우 표시할 정책 메시지를 사용자 지정할 수 있습니다. 메시지에서 사용자는 서버를 만드는 동안 적용된 정책을 알 수 있습니다.

검토 + 만들기를 선택합니다. 정책을 검토하고 만들기 단추를 선택합니다.

참고 사항

새로 만든 정책을 적용하는 데 약간 시간이 걸릴 수 있습니다.

정책 준수 확인

정책 서비스에서 규정 준수 설정을 확인하여 규정 준수 상태를 확인할 수 있습니다.

초기에 정책에 제공한 할당 이름을 검색합니다.

논리 서버가 Azure AD 전용 인증을 사용하여 만들어지면 정책 보고서는 규정 준수 상태별 리소스 시각적 개체 아래에서 카운터를 증가시킵니다. 어떤 리소스가 규정을 준수하거나 준수하지 않는지 확인할 수 있습니다.

적용할 정책이 선택된 리소스 그룹에 기존에 만든 서버가 포함된 경우 정책 보고서는 규정을 준수하거나 준수하지 않는 리소스를 나타냅니다.

참고 사항

규정 준수 보고서를 업데이트하는 데 약간 시간이 걸릴 수 있습니다. 리소스 만들기 또는 Microsoft Entra 전용 인증 설정에 대한 변경 내용은 즉시 보고되지 않습니다.

서버 프로비저닝

그런 다음, Azure Policy를 할당한 리소스 그룹에서 논리 서버 또는 관리형 인스턴스를 프로비저닝하려고 할 수 있습니다. 서버 만들기 중에 Azure AD 전용 인증이 사용되는 경우 프로비저닝이 성공합니다. Azure AD 전용 인증이 사용되지 않는 경우 프로비저닝이 실패합니다.

자세한 내용은 Azure SQL에서 Microsoft Entra 전용 인증을 사용하도록 설정된 서버 만들기를 참조하세요.