Azure VMware Solution과 클라우드용 Microsoft Defender 통합

클라우드용 Microsoft Defender는 Azure VMware Solution 및 온-프레미스 VM(가상 머신) 전체에 고급 위협 방지를 제공합니다. Azure VMware Solution VM의 취약성을 평가하고 필요에 따라 경고를 발생시킵니다. 해당 보안 경고를 Azure Monitor에 전달하여 해결할 수 있습니다. 클라우드용 Microsoft Defender에서 보안 정책을 정의할 수 있습니다. 자세한 내용은 보안 정책 작업을 참조하세요.

클라우드용 Microsoft Defender는 다음을 비롯한 다양한 기능을 제공합니다.

- 파일 무결성 모니터링

- 파일리스 공격 탐지

- 운영 체제 패치 평가

- 잘못된 보안 구성 평가

- Endpoint Protection 평가

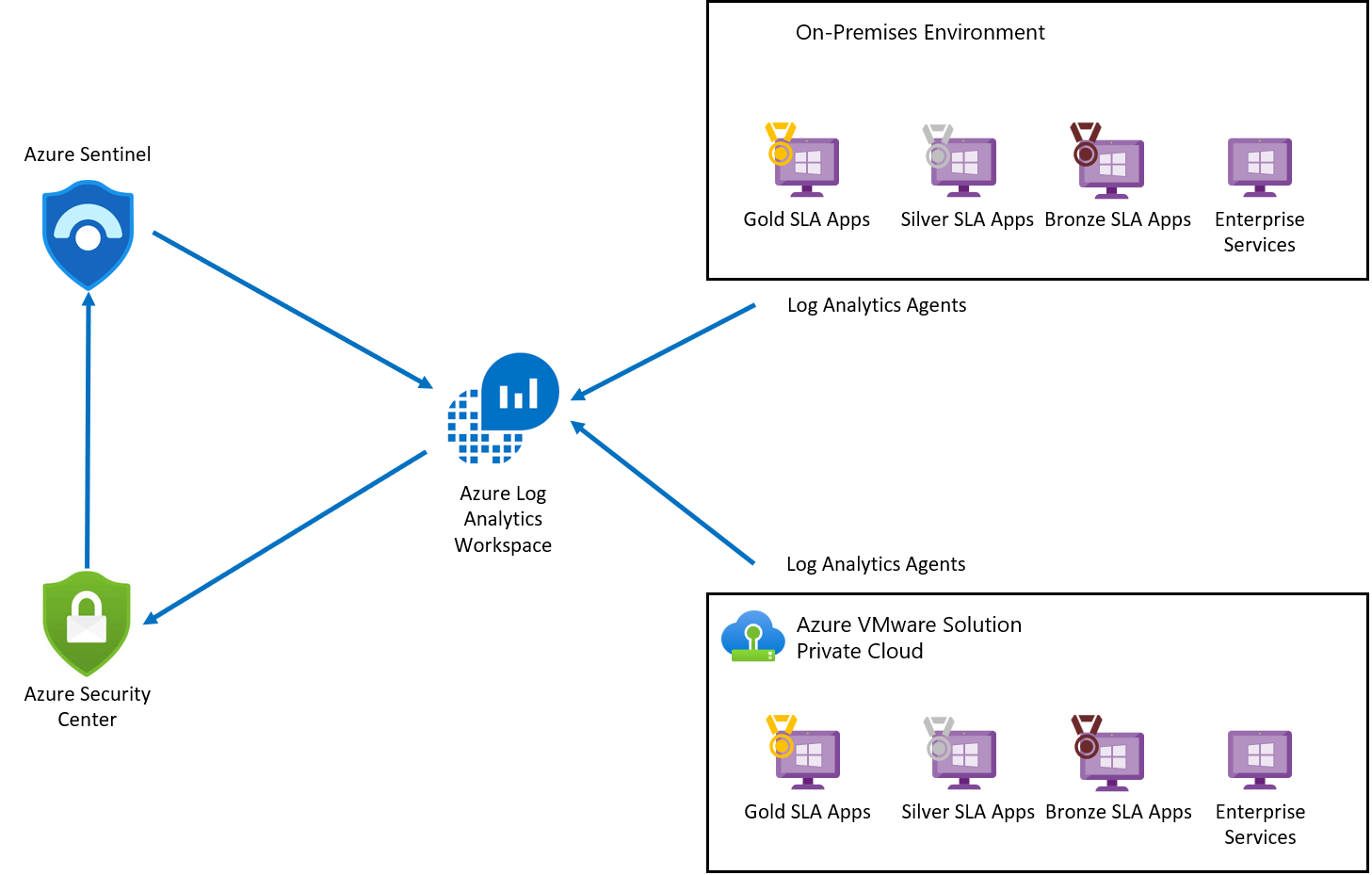

다이어그램에서는 Azure VMware Solution VM에 대한 통합 보안의 통합 모니터링 아키텍처를 보여 줍니다.

Log Analytics 에이전트는 Azure, Azure VMware Solution 및 온-프레미스 VM에서 로그 데이터를 수집합니다. 로그 데이터는 Azure Monitor 로그에 전송되고 Log Analytics 작업 영역에 저장됩니다. 각 작업 영역에는 데이터를 저장할 고유한 데이터 리포지토리 및 구성이 있습니다. 로그가 수집되면 클라우드용 Microsoft Defender는 Azure VMware Solution VM의 취약점 상태를 평가하고 중요한 취약성에 대한 경고를 발생시킵니다. 평가가 완료되면 클라우드용 Microsoft Defender는 취약성 상태를 Microsoft Sentinel에 전달하여 인시던트를 만들고 다른 위협과 매핑합니다. 클라우드용 Microsoft Defender는 클라우드용 Microsoft Defender 커넥터를 사용하여 Microsoft Sentinel에 연결됩니다.

필수 조건

다양한 원본에서 데이터를 수집하려면 Log Analytics 작업 영역을 만듭니다.

구독에서 클라우드용 Microsoft Defender를 사용하도록 설정합니다.

참고 항목

클라우드용 Microsoft Defender는 배포가 필요하지 않은 미리 구성된 도구이지만 사용하도록 설정해야 합니다.

클라우드용 Defender에 Azure VMware Solution VM 추가

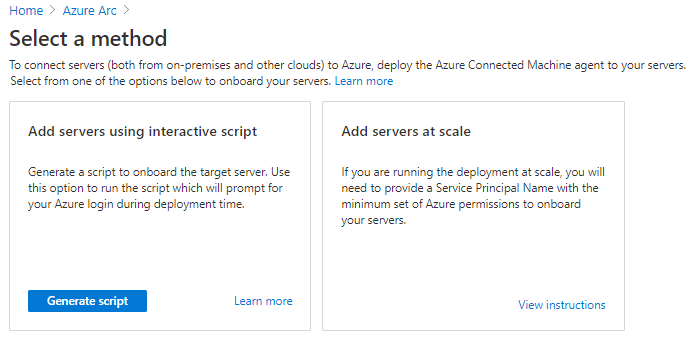

Azure Portal에서 Azure Arc를 검색하고 선택합니다.

리소스에서 서버를 선택하고 +추가를 선택합니다.

스크립트 생성을 선택합니다.

필수 구성 요소 탭에서 다음을 선택합니다.

리소스 세부 정보 탭에서 다음 세부 정보를 입력한 후, 다음: 태그를 선택합니다.

- 구독

- Resource group

- 지역

- 운영 체제

- 프록시 서버 세부 정보

태그 탭에서 다음을 선택합니다.

스크립트 다운로드 및 실행 탭에서 다운로드를 선택합니다.

운영 체제를 지정하고 Azure VMware Solution VM에서 스크립트를 실행합니다.

권장 사항 및 통과된 평가 보기

권장 사항 및 평가는 리소스의 보안 상태 세부 정보를 제공합니다.

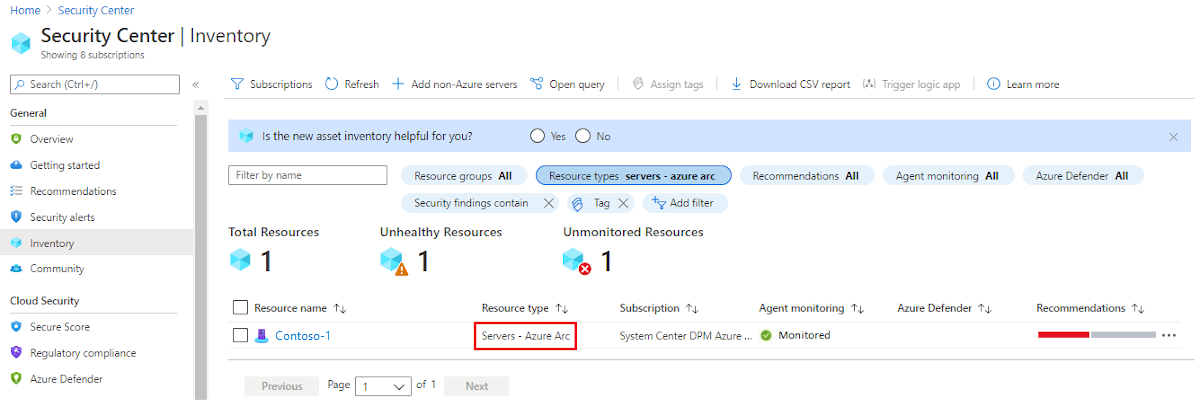

클라우드용 Microsoft Defender의 왼쪽 창에서 인벤토리를 선택합니다.

리소스 종류의 경우, 서버 - Azure Arc를 선택합니다.

리소스 이름을 선택합니다. 리소스의 보안 상태 세부 정보를 보여 주는 페이지가 열립니다.

권장 사항 목록에서 권장 사항, 통과된 평가 및 사용할 수 없는 평가 탭을 선택하여 해당 세부 정보를 확인합니다.

Microsoft Sentinel 작업 영역 배포

Microsoft Sentinel은 환경 전체에서 보안 분석, 경고 검색 및 자동화된 위협 응답을 제공합니다. Log Analytics 작업 영역을 기반으로 구축된 클라우드 기본 SIEM(보안 정보 이벤트 관리) 솔루션입니다.

Microsoft Sentinel은 Log Analytics 작업 영역을 기반으로 하므로 사용하려는 작업 영역을 선택하기만 하면 됩니다.

Azure Portal에서 Microsoft Sentinel을 검색하여 선택합니다.

Microsoft Sentinel 작업 영역 페이지에서 +추가를 선택합니다.

Log Analytics 작업 영역을 선택하고 추가를 선택합니다.

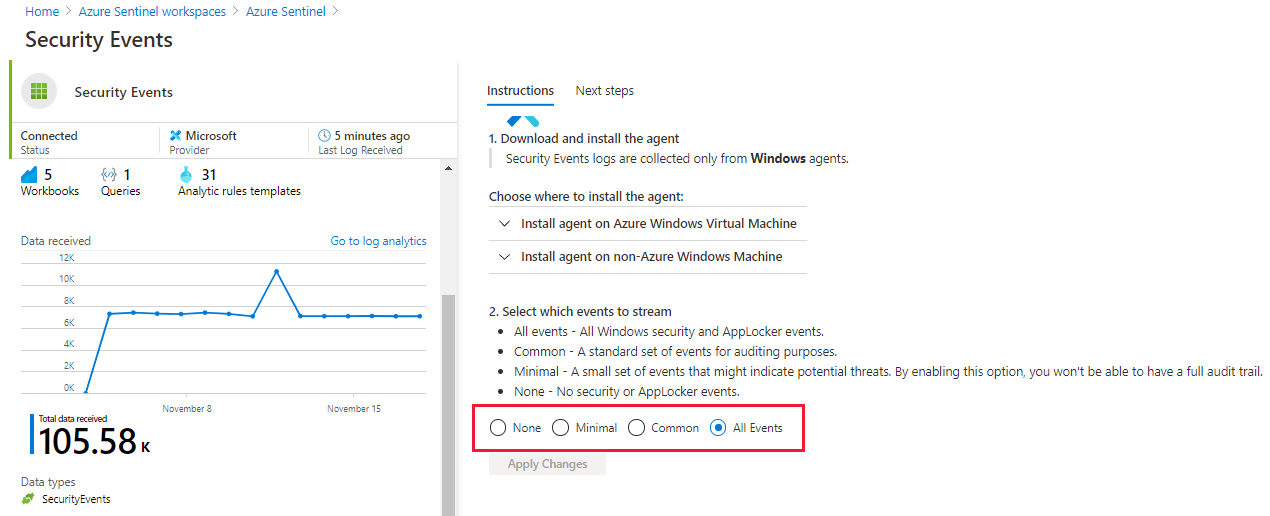

보안 이벤트에 데이터 수집기 사용

Microsoft Sentinel 작업 영역 페이지에서 구성된 작업 영역을 선택합니다.

구성 아래에서 데이터 커넥터를 선택합니다.

커넥터 이름 열 아래 목록에서 보안 이벤트를 선택한 다음, 커넥터 페이지 열기를 선택합니다.

커넥터 페이지에서 스트림 할 이벤트를 선택한 다음, 변경 내용 적용을 선택합니다.

클라우드용 Microsoft Defender와 Microsoft Sentinel 연결

Microsoft Sentinel 작업 영역 페이지에서 구성된 작업 영역을 선택합니다.

구성 아래에서 데이터 커넥터를 선택합니다.

목록에서 클라우드용 Microsoft Defender를 선택한 다음, 커넥터 페이지 열기를 선택합니다.

연결을 선택하여 클라우드용 Microsoft Defender를 Microsoft Sentinel에 연결합니다.

인시던트 만들기를 사용하도록 설정하여 클라우드용 Microsoft Defender에 대한 인시던트를 생성합니다.

보안 위협을 식별하는 규칙 만들기

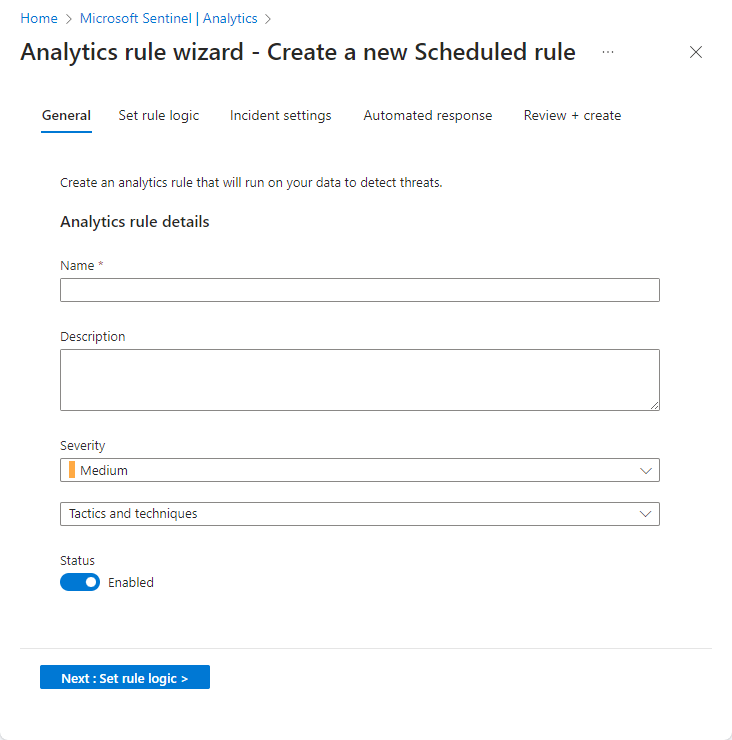

데이터 원본을 Microsoft Sentinel에 연결한 후 검색된 위협에 대한 경고를 생성하는 규칙을 만들 수 있습니다. 다음 예에서 잘못된 암호로 Windows 서버에 로그인하려고 시도하는 규칙을 만들어보겠습니다.

Microsoft Sentinel 개요 페이지의 구성에서 분석을 선택합니다.

구성에서 분석을 선택합니다.

+만들기를 선택하고 드롭다운에서 예약된 쿼리 규칙을 선택합니다.

일반 탭에서 필수 정보를 입력하고 다음: 규칙 논리 설정을 선택합니다.

- 이름

- 설명

- 전술

- 심각도

- 상태

규칙 논리 설정 탭에서 필수 정보를 입력한 후, 다음을 선택합니다.

규칙 쿼리(예제 쿼리 여기 표시)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3맵 엔터티

쿼리 예약

경고 임계값

이벤트 그룹화

표시 안 함

인시던트 설정 탭에서 이 분석 규칙에 의해 트리거되는 경고에서 인시던트 만들기를 사용하도록 설정하고 다음: 자동화된 응답을 선택합니다.

완료되면 다음: 검토를 클릭합니다.

검토 및 만들기 탭에서 정보를 검토하고 만들기를 선택합니다.

팁

세 번째로 Windows 서버에 로그인하지 못한 후에 생성된 규칙은 실패한 모든 시도에 대한 인시던트를 트리거합니다.

알림 보기

Microsoft Sentinel을 사용하여 생성된 인시던트를 볼 수 있습니다. Microsoft Sentinel 내에서 인시던트를 할당하고 해결한 후에 종료까지 할 수 있습니다.

팁

문제를 해결한 후에는 종료할 수 있습니다.

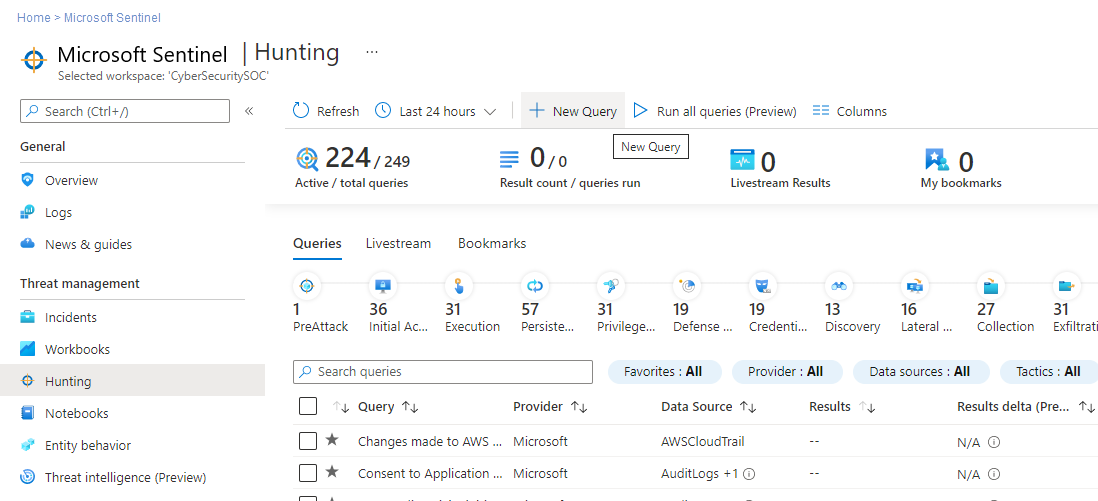

쿼리를 사용하여 보안 위협 헌팅

쿼리를 만들거나 Microsoft Sentinel에서 사용 가능한 미리 정의된 쿼리를 사용하여 사용자 환경에서 위협을 식별할 수 있습니다. 다음 단계에서는 미리 정의된 쿼리를 실행합니다.

Microsoft Sentinel 개요 페이지의 위협 관리에서 헌팅을 선택합니다. 미리 정의된 쿼리 목록이 나타납니다.

팁

새 쿼리를 선택하여 새 쿼리를 만들 수도 있습니다.

쿼리를 선택한 다음 쿼리 실행을 선택합니다.

결과 보기를 선택하여 결과를 확인합니다.

다음 단계

이제 Azure VMware Solution VM을 보호하는 방법을 살펴보았으므로 다음 사항에 대해 자세히 알아볼 수 있습니다.