인터넷을 통해 HCX 액세스 사용

이 문서에서는 Azure VMware Solution을 사용하여 공용 IP 주소를 통해 HCX 마이그레이션을 수행하는 방법을 알아봅니다.

Important

Azure VMware Solution에서 프라이빗 클라우드에서 공용 IP를 구성하기 전에 네트워크 관리자에게 문의하여 환경에 어떤 의미가 있고 영향을 미치는지 이해해야 합니다.

공용 IP를 사용하여 HCX 사이트를 페어링하고 서비스 메시를 온-프레미스에서 Azure VMware Solution 프라이빗 클라우드로 만드는 방법도 알아봅니다. 서비스 메시를 사용하면 퍼블릭 인터넷을 통해 온-프레미스 데이터 센터에서 Azure VMware Solution 프라이빗 클라우드로 워크로드를 마이그레이션할 수 있습니다. 이 솔루션은 고객이 Azure 클라우드와의 ExpressRoute 또는 VPN 연결을 사용하지 않는 경우에 유용합니다.

Important

온-프레미스 HCX 어플라이언스를 인터넷에서 연결할 수 있어서 온-프레미스에서 Azure VMware Solution 프라이빗 클라우드로의 HCX 통신을 설정할 수 있어야 합니다.

공용 IP 블록 구성

HCX 관리자가 공용 IP 주소를 통해 사용할 수 있으려면 DNAT 규칙에 대해 하나의 공용 IP 주소가 필요합니다.

퍼블릭 인터넷을 통해 HCX 마이그레이션을 수행하려면 다른 IP 주소가 필요합니다. HCX 네트워크 프로필을 정의할 때 최소 구성을 만들 수 있는 /29 서브넷을 둘 수 있습니다(서브넷에서 사용 가능한 IP는 IX, NE 어플라이언스에 할당됨). 요구 사항에 따라 더 큰 서브넷을 선택할 수 있습니다. 이 퍼블릭 서브넷을 사용하여 NSX-T 세그먼트를 만듭니다. 이 세그먼트는 HCX 네트워크 프로필을 만드는 데 사용할 수 있습니다.

참고 항목

NSX-T 세그먼트에 서브넷을 할당한 후에는 해당 서브넷의 IP를 사용하여 DNAT 규칙을 만들 수 없습니다. 두 서브넷은 달라야 합니다.

Azure VMware Solution 프라이빗 클라우드의 공용 IP 기능을 사용하여 포털을 통해 공용 IP 블록을 구성합니다.

클라우드 HCX Manager 퍼블릭 액세스에 공용 IP 주소 사용

클라우드 HCX 관리자는 DNAT 규칙을 사용하여 공용 IP 주소에 대해 사용할 수 있습니다. 그러나 클라우드 HCX 관리자는 공급자 공간에 있으므로 HCX 관리자가 DNAT 규칙을 통해 클라이언트로 다시 라우팅할 수 있도록 null 경로가 필요합니다. NAT 트래픽을 NSX-T 계층-0 라우터를 통과하도록 강제합니다.

계층 1 라우터에 정적 null 경로 추가

정적 null 경로는 HCX 프라이빗 IP가 퍼블릭 엔드포인트에 대해 NSX 계층-1을 통해 라우팅되도록 허용하는 데 사용됩니다. 이 정적 경로는 프라이빗 클라우드에서 만든 기본 계층 1 라우터일 수 있고, 아니면 새 계층 1 라우터를 만들 수 있습니다.

NSX-T Manager에 로그인하고 네트워킹을 선택합니다.

연결 섹션에서 계층 1 게이트웨이를 선택합니다.

기존 계층 1 게이트웨이를 편집합니다.

정적 경로를 확장합니다.

정적 경로 옆에 있는 번호를 선택합니다.

정적 경로 추가를 선택합니다.

팝어버 창이 표시됩니다.이름에서 경로의 이름을 입력합니다.

네트워크에서 겹치지 않는 /32 IP 주소를 네트워크 아래에 입력합니다.

참고 항목

이 주소는 프라이빗 클라우드 네트워크 및 고객 네트워크의 다른 IP 주소와 겹치지 않아야 합니다.

다음 홉에서 설정을 선택합니다.

IP 주소로 NULL을 선택합니다.

관리자 거리 및 범위에 대한 기본값을 그대로 둡니다.추가, 적용을 차례로 선택합니다.

편집 닫기를 선택합니다.

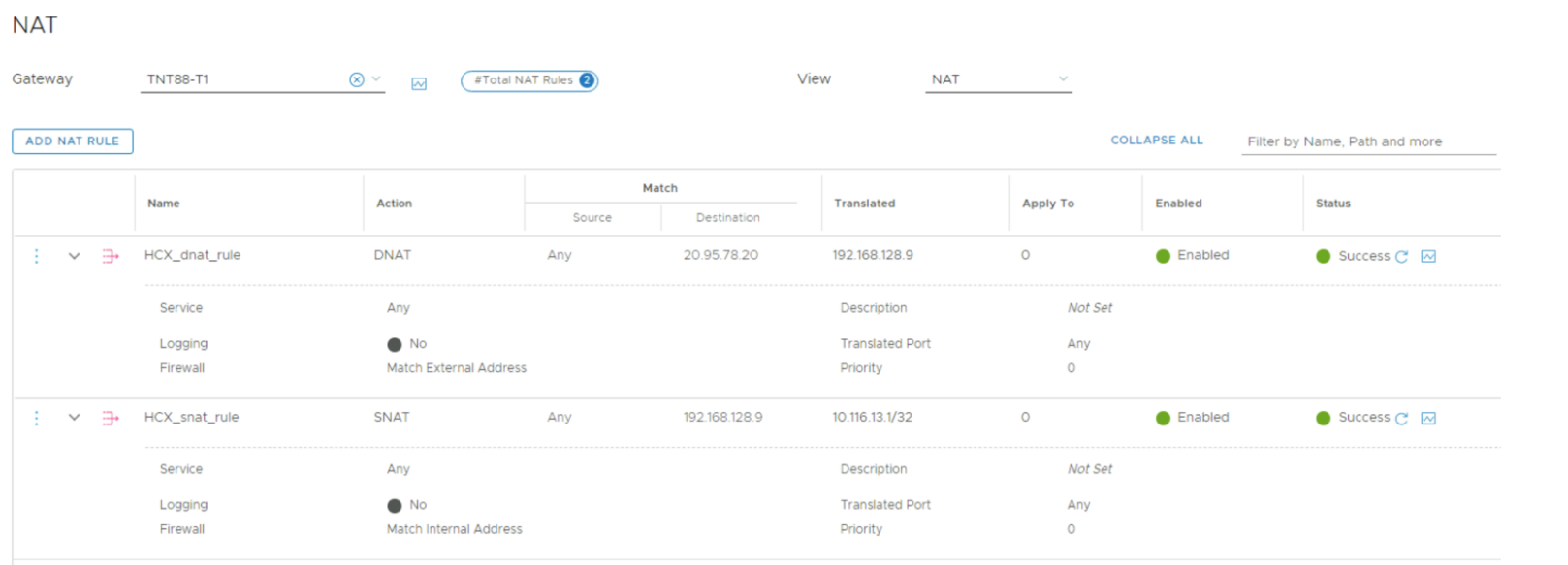

계층 1 게이트웨이에 NAT 규칙 추가

NSX-T Manager에 로그인하고 네트워킹을 선택합니다.

NAT를 선택합니다.

계층 1 게이트웨이를 선택합니다. 이전 단계에서 null 경로를 만드는 데 사용했던 동일한 계층 1 라우터를 사용하여 NAT 규칙을 만듭니다.

NAT 규칙 추가를 선택합니다.

HCX Manager에 대해 하나의 SNAT 규칙과 하나의 DNAT 규칙을 추가합니다.

계층 1 게이트웨이 방화벽 규칙을 만들어서 HCX Manager의 공용 IP에 대한 예상 트래픽만 허용하고 다른 모든 항목을 삭제하도록 허용합니다.

- 온-프레미스를 원본 IP로 허용하고 Azure VMware Solution에 예약된 퍼블릭을 대상 IP로 허용하는 T1의 게이트웨이 방화벽 규칙을 만듭니다. 이 규칙은 가장 높은 우선 순위여야 합니다.

- 계층 1에서 다른 모든 트래픽을 거부하는 게이트웨이 방화벽 규칙을 만들고, 여기서 원본 IP가 Any이고 대상 IP가 Azure VMware Solution에 예약된 공용 IP입니다.

자세한 내용은 HCX 포트를 참조하세요.

참고 항목

이제 HCX 관리자는 공용 IP를 사용하여 인터넷을 통해 액세스할 수 있습니다.

HCX Cloud 관리자의 공용 IP 주소를 사용하여 사이트 페어링

원본 사이트와 대상 사이트 간에 서비스 메시를 만들기 전에 사이트 페어링이 필요합니다.

- 원본 사이트 HCX 관리자에 로그인합니다.

- 사이트 페어링을 선택하고 사이트 페어링 추가를 선택합니다.

- 클라우드 HCX 관리자 퍼블릭 URL을 원격 사이트로 입력하고 자격 증명으로 로그인한 다음 연결을 선택합니다.

페어링이 완료되면 사이트 페어링 아래에 표시됩니다.

NSX-T에서 공용 IP 세그먼트 만들기

공용 IP 세그먼트를 만들기 전에 Azure VMware Solution 포털에서 NSX-T Manager에 대한 자격 증명을 가져옵니다.

- 네트워킹 섹션에서 연결, 세그먼트를 선택한 다음 세그먼트 추가를 선택합니다.

- 세그먼트 이름을 제공하고, 계층 1 라우터를 연결된 게이트웨이로 선택하고, 서브넷 아래에 예약된 공용 IP를 제공합니다.

- 저장을 선택합니다.

대상 사이트에서 HCX에 대한 네트워크 프로필 만들기

- 대상 HCX 관리자(이 경우 클라우드 관리자)에 로그인합니다.

- 상호 연결을 선택한 다음, 네트워크 프로필 탭을 선택합니다.

- 네트워크 프로필 만들기를 선택합니다.

- 네트워크 아래에서 NSX 네트워크를 네트워크 유형으로 선택합니다.

- NSX-T에서 만든 공용-IP 세그먼트를 선택합니다.

- 이름을 입력합니다.

- IP 풀에서 HCX 업링크에 대한 IP 범위, 접두사 길이 및 공용 IP 세그먼트의 게이트웨이를 입력합니다.

- 이 프로필은 HCX 업링크에 사용되므로 아래로 스크롤하여 HCX 트래픽 유형에서 HCX 업링크 확인란을 선택합니다.

- 만들기를 선택하여 네트워크 프로필을 만듭니다.

서비스 메시 만들기

서비스 메시는 HCX WAN 최적화 프로그램, HCX 네트워크 확장 및 HCX-IX 어플라이언스를 배포합니다.

- 원본 사이트 HCX Manager에 로그인합니다.

- 상호 연결을 선택한 다음, 서비스 메시 탭을 선택합니다.

- 서비스 메시 만들기를 선택합니다.

- 서비스 메시를 만들 대상 사이트를 선택한 다음, 계속을 선택합니다.

- 두 사이트 모두에 대한 컴퓨팅 프로필을 선택하고 계속을 선택합니다.

- 활성화될 HCX 서비스를 선택하고 계속을 선택합니다.

참고 항목

프리미엄 서비스에는 추가 HCX Enterprise 라이선스가 필요합니다.

- 원본 사이트의 네트워크 프로필을 선택합니다.

- 네트워크 프로필 섹션에서 만든 대상의 네트워크 프로필을 선택합니다.

- 계속을 선택합니다.

- 전송 영역 정보를 검토한 다음 계속을 선택합니다.

- 토폴로지 보기를 검토하고 계속을 선택합니다.

- 서비스 메시 이름을 입력하고 마침을 선택합니다.

- 방화벽에 공용 IP 주소를 추가하여 필요한 포트만 허용합니다.

네트워크 확장

HCX 네트워크 확장 서비스는 사이트 간에 계층 2 연결을 제공합니다. 또한 확장 서비스를 사용하면 가상 머신 마이그레이션 중에 동일한 IP 및 MAC 주소를 유지할 수 있습니다.

- 원본 HCX 관리자에 로그인합니다.

- 네트워크 확장 섹션에서 네트워크를 확장할 사이트를 선택한 다음 네트워크 확장을 선택합니다.

- 대상 사이트로 확장할 네트워크를 선택하고 다음을 선택합니다.

- 확장 중인 네트워크의 서브넷 세부 정보를 입력합니다.

- 대상 첫 번째 홉 경로(계층 1)를 선택하고 제출을 선택합니다.

- 대상 NSX에 로그인하면 이제 네트워크 10.14.27.1/24가 확장된 것을 볼 수 있습니다.

네트워크가 대상 사이트로 확장되면 계층 2 확장을 통해 VM을 마이그레이션할 수 있습니다.

다음 단계

Azure VMware Solution용 NSX Edge에 대한 공용 IP 사용

HCX 네트워크 언더레이 최소 요구 사항에 대한 자세한 내용은 네트워크 언더레이 최소 요구 사항을 참조하세요.