Azure Stack Edge Pro GPU에서 인증서 업로드, 가져오기, 내보내기 및 삭제

적용 대상: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Stack Edge 디바이스와 여기에 연결하는 클라이언트 간에 신뢰할 수 있는 보안 통신을 보장하기 위해 자체 서명된 인증서를 사용하거나 고유한 인증서를 사용할 수 있습니다. 이 문서에서는 이러한 인증서의 업로드, 가져오기 및 내보내기를 수행하는 방법을 포함하여 이러한 인증서를 관리하는 방법을 설명합니다. 인증서 만료 날짜를 보고 이전 서명 인증서를 삭제할 수도 있습니다.

해당 인증서를 만드는 방법에 대한 자세한 내용은 Azure PowerShell을 사용하여 인증서 만들기를 참조하세요.

디바이스에 인증서 업로드

고유한 인증서를 사용하는 경우 기본적으로 디바이스용으로 만든 인증서는 클라이언트의 개인 저장소에 있습니다. 이러한 인증서는 클라이언트에서 적절한 형식의 파일로 내보내야 합니다. 그러면 디바이스에 업로드할 수 있습니다.

필수 조건

디바이스에 루트 인증서와 엔드포인트 인증서를 업로드하기 전에 인증서를 적절한 형식으로 내보내야 합니다.

- 루트 인증서는

.cer파일 확장명의 DER 형식 파일로 내보내야 합니다. 자세한 단계는 DER 형식으로 인증서 내보내기를 참조하세요. - 엔드포인트 인증서는 프라이빗 키와 함께 .pfx 파일로 내보내야 합니다. 자세한 단계는 프라이빗 키와 함께 .pfx 파일로 인증서 내보내기를 참조하세요.

인증서 업로드

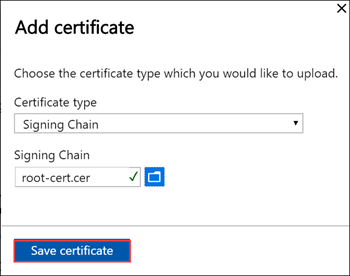

디바이스에 루트 및 엔드포인트 인증서를 업로드하려면 로컬 웹 UI의 인증서 페이지에서 + 인증서 추가 옵션을 사용합니다. 다음 단계를 수행합니다.

먼저 루트 인증서를 업로드합니다. 로컬 웹 UI에서 인증서로 이동합니다.

+ 인증서 추가를 선택합니다.

인증서를 저장합니다.

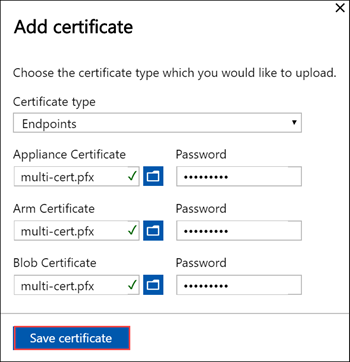

엔드포인트 인증서 업로드

다음으로 엔드포인트 인증서를 업로드합니다.

.pfx형식의 인증서 파일을 선택하고, 인증서를 내보낼 때 제공한 암호를 입력합니다. Azure Resource Manager 인증서를 적용하는 데 몇 분 정도 걸릴 수 있습니다.

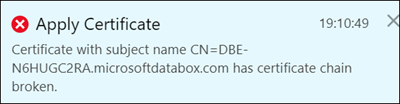

서명 체인이 먼저 업데이트되지 않고 엔드포인트 인증서를 업로드하려고 하면 오류가 발생합니다.

돌아가서 서명 체인 인증서를 업로드한 다음, 엔드포인트 인증서를 업로드하고 적용합니다.

Important

디바이스 이름 또는 DNS 도메인이 변경되면 새 인증서를 만들어야 합니다. 그런 다음, 클라이언트 인증서와 디바이스 인증서를 새 디바이스 이름 및 DNS 도메인으로 업데이트해야 합니다.

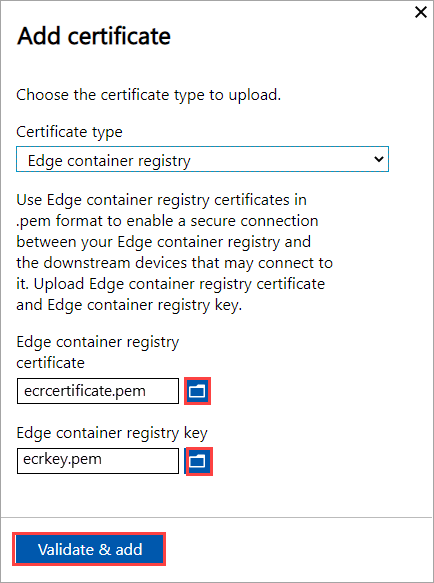

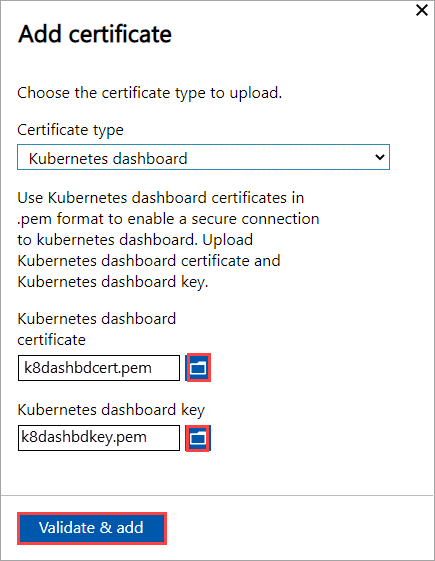

Kubernetes 인증서 업로드

Kubernetes 인증서는 Edge Container Registry 또는 Kubernetes 대시보드용일 수 있습니다. 각각의 경우 인증서와 키 파일을 업로드해야 합니다. Kubernetes 인증서를 만들고 업로드하려면 다음 단계를 수행합니다.

openssl을 사용하여 Kubernetes 대시보드 인증서 또는 Edge Container Registry를 만듭니다. 인증서를 만드는 데 사용할 시스템에 openssl을 설치해야 합니다. Windows 시스템에서는 Chocolatey를 사용하여openssl을 설치할 수 있습니다. Chocolatey를 설치한 후 PowerShell을 열고 다음을 입력합니다.choco install opensslopenssl을 사용하여 이러한 인증서를 만듭니다.cert.pem인증서 파일과key.pem키 파일이 만들어집니다.Edge Container Registry의 경우 다음 명령을 사용합니다.

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"출력의 예제는 다음과 같습니다.

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Kubernetes 대시보드 인증서의 경우 다음 명령을 사용합니다.

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"출력의 예제는 다음과 같습니다.

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

이전에 생성한 Kubernetes 인증서 및 해당 키 파일을 업로드합니다.

Edge Container Registry의 경우

Kubernetes 대시보드의 경우

디바이스에 액세스하는 클라이언트에서 인증서 가져오기

디바이스에서 생성한 인증서를 사용하거나 고유한 인증서를 사용할 수 있습니다. 디바이스에서 생성한 인증서를 사용하는 경우 해당 인증서를 적절한 인증서 저장소로 가져오려면 먼저 클라이언트에 인증서를 다운로드해야 합니다. 디바이스에 액세스하는 클라이언트에 인증서 다운로드를 참조하세요.

두 경우에 모두 만들고 디바이스에 업로드한 인증서는 Windows 클라이언트(디바이스에 액세스)에서 적절한 인증서 저장소로 가져와야 합니다.

이제 DER 형식으로 내보낸 루트 인증서를 클라이언트 시스템의 신뢰할 수 있는 루트 인증 기관으로 가져와야 합니다. 자세한 단계는 신뢰할 수 있는 루트 인증 기관 저장소로 인증서 가져오기를 참조하세요.

.pfx로 내보낸 엔드포인트 인증서를.cer확장명의 DER로 내보내야 합니다. 그런 다음, 이.cer을 시스템의 개인 인증서 저장소로 가져옵니다. 자세한 단계는 개인 인증서 저장소로 인증서 가져오기를 참조하세요.

DER 형식으로 인증서 가져오기

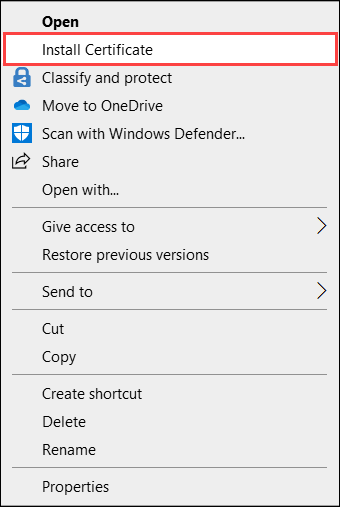

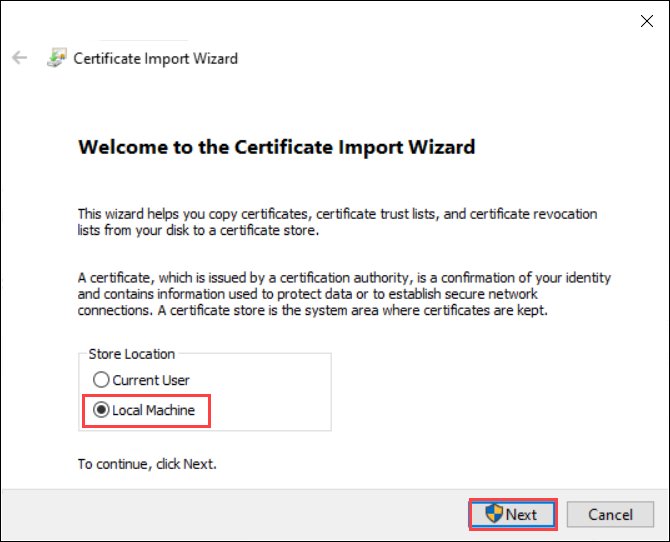

Windows 클라이언트에서 인증서를 가져오려면 다음 단계를 수행합니다.

마우스 오른쪽 단추로 파일을 클릭하고, 인증서 설치를 선택합니다. 그러면 인증서 가져오기 마법사가 시작됩니다.

저장소 위치에 대해 Local Machine을 선택하고 다음을 클릭합니다.

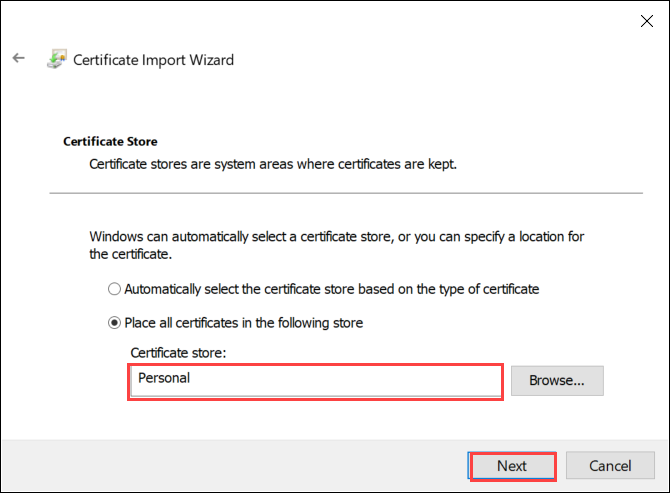

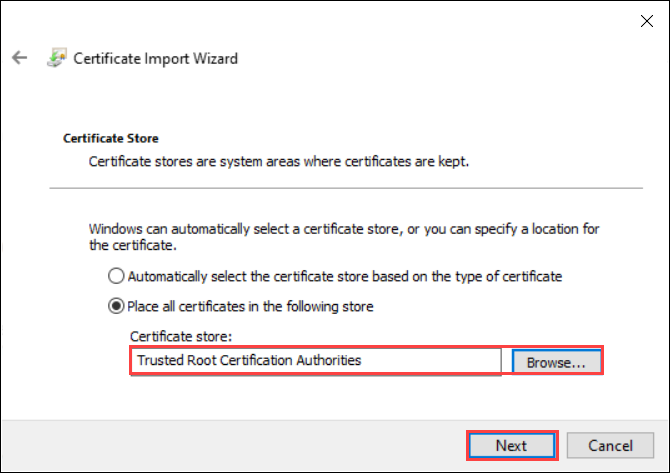

모든 인증서를 다음 저장소에 저장을 선택한 다음, 찾아보기를 선택합니다.

개인 저장소로 가져오려면 원격 호스트의 개인 저장소로 이동하고, 다음을 선택합니다.

신뢰할 수 있는 저장소로 가져오려면 신뢰할 수 있는 루트 인증 기관으로 이동하고, 다음을 선택합니다.

마침을 선택합니다. "가져오기를 완료했습니다."라는 메시지가 표시됩니다.

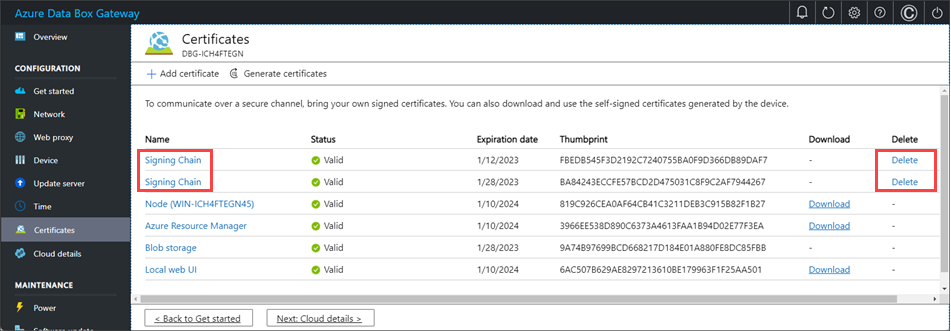

인증서 만료 보기

사용자 고유의 인증서를 가져오는 경우 인증서는 일반적으로 1년 또는 6개월 후에 만료됩니다. 인증서의 만료 날짜를 확인하려면 디바이스의 로컬 웹 UI에서 인증서 페이지로 이동합니다. 특정 인증서를 선택하면 인증서의 만료 날짜가 표시됩니다.

서명 체인 인증서 삭제

디바이스에서 만료된 이전 서명 체인 인증서를 삭제할 수 있습니다. 그렇게 하면 서명 체인의 모든 종속 인증서가 더 이상 유효하지 않게 됩니다. 서명 체인 인증서만 삭제할 수 있습니다.

Azure Stack Edge 디바이스에서 서명 체인 인증서를 삭제하려면 다음 단계를 수행합니다.

디바이스의 로컬 웹 UI에서 구성>인증서로 이동합니다.

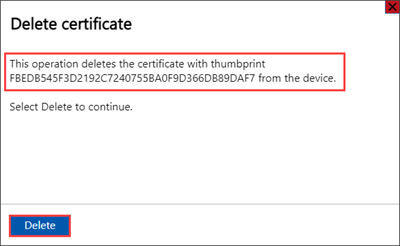

삭제할 서명 체인 인증서를 선택합니다. 그런 다음 삭제를 선택합니다.

인증서 삭제 창에서 인증서의 지문을 확인한 다음, 삭제를 선택합니다. 인증서 삭제는 되돌릴 수 없습니다.

인증서 삭제가 완료되면 서명 체인의 모든 종속 인증서는 더 이상 유효하지 않습니다.

상태 업데이트를 보려면 디스플레이를 새로 고칩니다. 서명 체인 인증서가 더 이상 표시되지 않으며 종속 인증서는 유효하지 않음 상태가 됩니다.

다음 단계

인증서 문제 해결 방법 알아보기

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기