자습서: Log Analytics 작업 영역에서 Azure DDoS Protection 로그 보기

이 자습서에서는 다음을 하는 방법을 알아볼 수 있습니다.

- 알림, 완화 보고서 및 완화 흐름 로그를 포함하는 Azure DDoS Protection 진단 로그를 봅니다.

DDoS Protection 진단 로그는 DDoS 공격 후 DDoS Protection 알림, 완화 보고서 및 완화 흐름 로그를 볼 수 있는 기능을 제공합니다. Log Analytics 작업 영역에서 이 로그를 볼 수 있습니다.

공격 완화 보고서는 집계된 Netflow 프로토콜 데이터를 사용하여 리소스에 대한 공격에 대한 자세한 정보를 제공합니다. 공용 IP 리소스가 공격을 받을 때마다 완화가 시작되는 즉시 보고서 생성이 시작됩니다. 5분마다 생성되는 증분 보고서와 전체 완화 기간에 대한 사후 완화 보고서가 있습니다. 이렇게 하면 DDoS 공격이 더 오랜 시간 지속되는 경우 5분마다 완화 보고서의 최신 스냅샷을 볼 수 있고 공격 완화가 완료되면 전체 요약을 볼 수 있습니다.

필수 조건

- 활성 구독이 있는 Azure 계정. 체험 계정을 만듭니다.

- DDoS 네트워크 보호는 가상 네트워크에서 사용하도록 설정해야 하며, 공용 IP 주소에서 DDoS IP 보호를 사용하도록 설정해야 합니다.

- DDoS Protection 진단 로그를 구성합니다. 자세한 내용은 진단 로그 구성을 참조하세요.

- 시뮬레이션 파트너 중 하나를 사용하여 공격을 시뮬레이션합니다. 자세한 내용은 시뮬레이션 파트너와 테스트를 참조하세요.

Log Analytics 작업 영역에서 보기

Azure Portal에 로그인합니다.

포털 맨 위에 있는 검색 상자에 Log Analytics 작업 영역을 입력합니다. 검색 결과에서 Log Analytics 작업 영역을 선택합니다.

Log Analytics 작업 영역 블레이드 아래에서 작업 영역을 선택합니다.

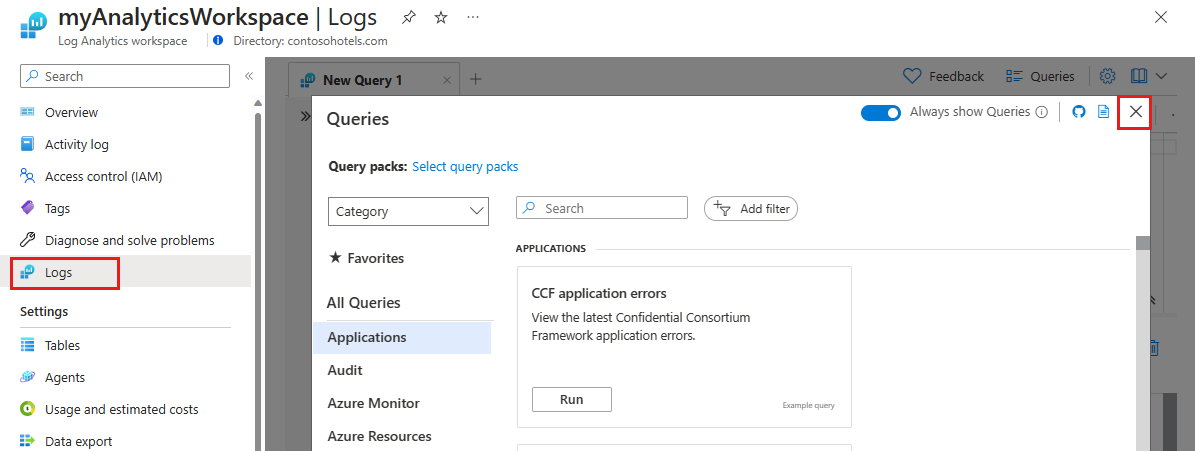

왼쪽 탭에서 로그를 선택합니다. 여기에 쿼리 탐색기가 표시됩니다. 쿼리 창을 종료하여 로그 페이지를 활용합니다.

로그 페이지에서 쿼리를 입력한 다음 실행을 눌러 결과를 봅니다.

Log Analytics 작업 영역에서 Azure DDoS Protection 로그 쿼리

로그 스키마에 대한 자세한 내용은 진단 로그 보기를 참조하세요.

DDoSProtectionNotifications 로그

Log Analytics 작업 영역 블레이드 아래에서 로그 분석 작업 영역을 선택합니다.

왼쪽 창에서 로그를 선택합니다.

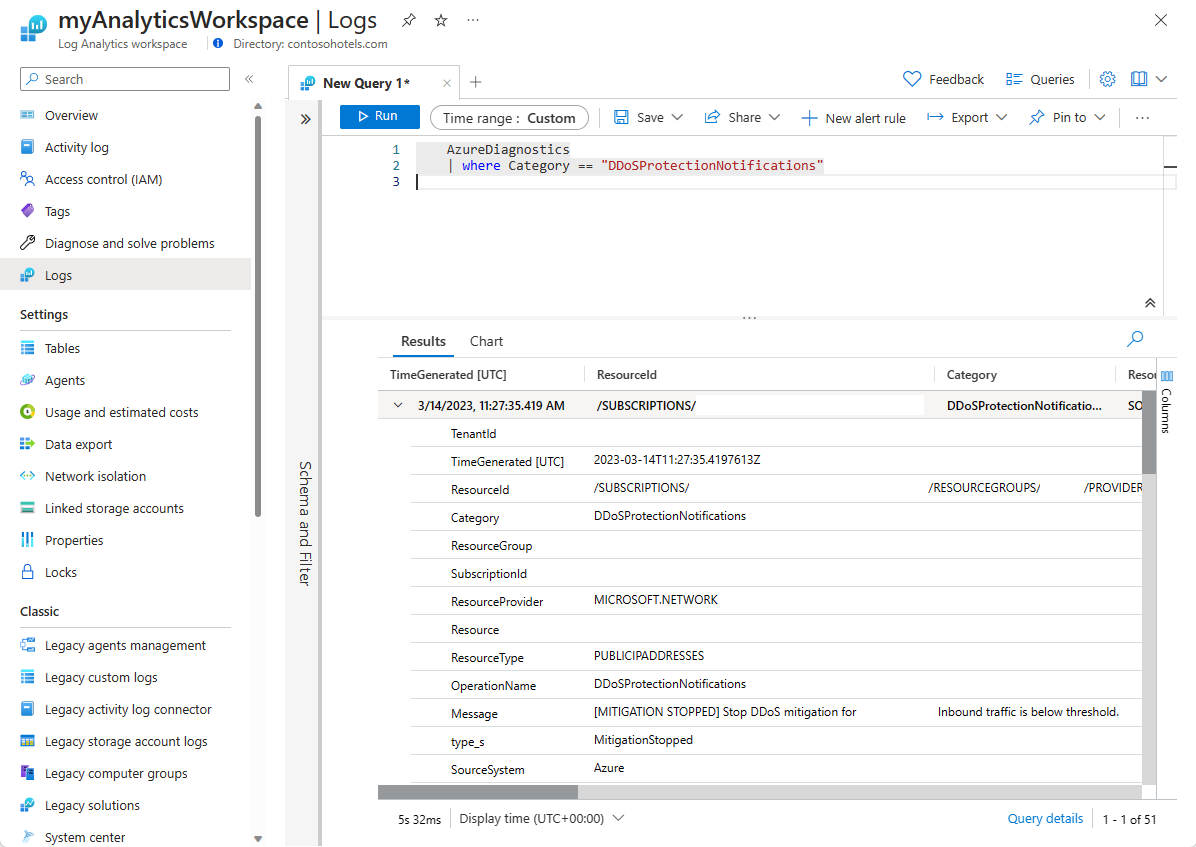

쿼리 탐색기에서 다음 Kusto 쿼리를 입력하고 시간 범위를 사용자 지정으로 변경한 후 시간 범위를 지난 3개월로 변경합니다. 그런 다음, 실행을 누릅니다.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"DDoSMitigationFlowLogs를 보려면 쿼리를 다음으로 변경하고 동일한 시간 범위를 유지한 후 실행을 누릅니다.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"DDoSMitigationReports를 보려면 쿼리를 다음으로 변경하고 동일한 시간 범위를 유지한 후 실행을 누릅니다.

AzureDiagnostics | where Category == "DDoSMitigationReports"

샘플 로그 쿼리

DDoS Protection 알림

알림은 공용 IP 리소스가 공격을 받고 있을 때와 공격 완화 작업이 끝났을 때 사용자에게 알려줍니다.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

다음 표에는 필드 이름 및 설명이 나와 있습니다.

| 필드 이름 | 설명 |

|---|---|

| TimeGenerated | 알림을 만든 날짜 및 시간(UTC)입니다. |

| ResourceId | 공용 IP 주소의 리소스 ID입니다. |

| 범주 | 알림의 경우 DDoSProtectionNotifications입니다. |

| ResourceGroup | 공용 IP 주소 및 가상 네트워크를 포함하는 리소스 그룹입니다. |

| SubscriptionId | DDoS Protection 계획 구독 ID입니다. |

| 리소스 | 공용 IP 주소의 이름입니다. |

| ResourceType | 항상 PUBLICIPADDRESS입니다. |

| OperationName | 알림의 경우 DDoSProtectionNotifications입니다. |

| Message | 공격에 대한 세부 정보입니다. |

| Type | 알림의 유형입니다. 가능한 값에는 MitigationStarted가 포함됩니다. MitigationStopped. |

| PublicIpAddress | 공용 IP 주소입니다. |

DDoS 완화 흐름 로그

공격 완화 흐름 로그를 통해 활성 DDoS 공격 중에 삭제된 트래픽, 전달된 트래픽 및 기타 주의가 필요할 수 있는 데이터 요소를 거의 실시간으로 검토할 수 있습니다. 이벤트 허브를 통해 이 데이터의 지속적인 스트림을 Microsoft Sentinel 또는 타사 SIEM 시스템으로 수집하여 거의 실시간으로 모니터링하고, 잠재적인 작업을 수행하며, 방어 작업의 필요성을 해결할 수 있습니다.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

다음 표에는 필드 이름 및 설명이 나와 있습니다.

| 필드 이름 | 설명 |

|---|---|

| TimeGenerated | 흐름 로그가 생성된 날짜 및 시간(UTC)입니다. |

| ResourceId | 공용 IP 주소의 리소스 ID입니다. |

| 범주 | 흐름 로그의 경우 DDoSMitigationFlowLogs입니다. |

| ResourceGroup | 공용 IP 주소 및 가상 네트워크를 포함하는 리소스 그룹입니다. |

| SubscriptionId | DDoS Protection 계획 구독 ID입니다. |

| 리소스 | 공용 IP 주소의 이름입니다. |

| ResourceType | 항상 PUBLICIPADDRESS입니다. |

| OperationName | 흐름 로그의 경우 DDoSMitigationFlowLogs입니다. |

| Message | 공격에 대한 세부 정보입니다. |

| SourcePublicIpAddress | 공용 IP 주소로의 트래픽을 생성하는 클라이언트의 공용 IP 주소입니다. |

| SourcePort | 0에서 65535 사이의 포트 번호입니다. |

| DestPublicIpAddress | 공용 IP 주소입니다. |

| DestPort | 0에서 65535 사이의 포트 번호입니다. |

| 프로토콜 | 프로토콜 유형입니다. 가능한 값에는 tcp, udp, other가 포함됩니다. |

DDoS 완화 보고서

AzureDiagnostics

| where Category == "DDoSMitigationReports"

다음 표에는 필드 이름 및 설명이 나와 있습니다.

| 필드 이름 | 설명 |

|---|---|

| TimeGenerated | 알림을 만든 날짜 및 시간(UTC)입니다. |

| ResourceId | 공용 IP 주소의 리소스 ID입니다. |

| 범주 | 완화 보고서의 경우 DDoSMitigationReports입니다. |

| ResourceGroup | 공용 IP 주소 및 가상 네트워크를 포함하는 리소스 그룹입니다. |

| SubscriptionId | DDoS Protection 계획 구독 ID입니다. |

| 리소스 | 공용 IP 주소의 이름입니다. |

| ResourceType | 항상 PUBLICIPADDRESS입니다. |

| OperationName | 완화 보고서의 경우 DDoSMitigationReports입니다. |

| ReportType | 가능한 값은 Incremental 및 PostMitigation입니다. |

| MitigationPeriodStart | 완화가 시작된 날짜 및 시간(UTC)입니다. |

| MitigationPeriodEnd | 완화가 종료된 날짜 및 시간(UTC)입니다. |

| IPAddress | 내 공용 IP 주소입니다. |

| AttackVectors | 공격 유형의 저하입니다. 키에는 TCP SYN flood, TCP flood, UDP flood, UDP reflection및 Other packet flood가 포함됩니다. |

| TrafficOverview | 공격 트래픽의 저하입니다. 키에는 Total packets, Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, Total Other packets및 Total Other packets dropped가 포함됩니다. |

| 프로토콜 | 포함된 프로토콜의 분석입니다. 키에는 TCP, UDP및 Other이 포함됩니다. |

| DropReasons | 삭제된 패킷의 원인 분석입니다. 키에는 Protocol violation invalid TCP가 포함됩니다. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded, 및 Packet was forwarded to service. 프로토콜 위반의 잘못된 삭제 이유는 잘못된 형식의 패킷을 나타냅니다. |

| TopSourceCountries | 상위 10개 소스 국가를 인바운드 트래픽으로 분류합니다. |

| TopSourceCountriesForDroppedPackets | 제한된 공격 트래픽에 대한 상위 10개 소스 국가의 분석입니다. |

| TopSourceASNs | 들어오는 트래픽의 ASN(자치 시스템 번호)의 상위 10개 소스의 분석입니다. |

| SourceContinents | 인바운드 트래픽에 대한 소스 대륙의 분석입니다. |

| Type | 알림의 유형입니다. 가능한 값에는 MitigationStarted가 포함됩니다. MitigationStopped. |

다음 단계

이 자습서에서는 Log Analytics 작업 영역에서 DDoS Protection 진단 로그를 보는 방법을 알아보았습니다. DDoS 공격을 받을 때 수행할 권장 단계에 대한 자세한 내용은 다음 단계를 참조하세요.