에이전트 없는 컴퓨터 검사

클라우드용 Microsoft Defender는 컴퓨터 검사를 통해 Azure, AWS 및 GCP 환경의 컴퓨팅 상태를 개선합니다. 요구 사항 및 지원은 클라우드용 Defender의 컴퓨팅 지원 매트릭스를 참조하세요.

VM(가상 머신)에 대한 에이전트 없는 검사는 다음을 제공합니다.

- Microsoft Defender 취약성 관리를 사용하여 소프트웨어 인벤토리에 대한 광범위하고 원활한 표시 여부를 제공합니다.

- 운영 체제 구성 및 기타 컴퓨터 메타데이터에 대한 심층 분석.

- Defender 취약성 관리를 사용한 취약성 평가

- 컴퓨팅 환경에서 일반 텍스트 비밀을 찾기 위한 비밀 검사

- Microsoft Defender 바이러스 백신를 사용하여 에이전트 없는 바이러스 백신 검사를 통해 위협을 검색합니다.

에이전트 없는 검사는 설치된 에이전트, 네트워크 연결 또는 컴퓨터 성능에 영향을 미치지 않고 작업 가능한 상태 문제를 식별하는 프로세스를 지원합니다. 에이전트 없는 검사는 Defender CSPM(클라우드 보안 태세 관리) 계획과 서버용 Defender P2 계획을 통해 사용할 수 있습니다.

가용성

| 측면 | 세부 정보 |

|---|---|

| 릴리스 상태: | GA |

| 가격 책정: | Defender CSPM(클라우드 보안 상태 관리) 또는 서버 플랜 2용 Microsoft Defender가 필요합니다. |

| 지원되는 사용 사례 | |

| 클라우드: | |

| 운영 체제 | |

| 인스턴스 및 디스크 유형: | Azure 허용되는 최대 디스크 수: 6 가상 머신 확장 집합 - Flex AWS GCP |

| 암호화: | Azure AWS GCP |

에이전트 없는 검사 작동 방식

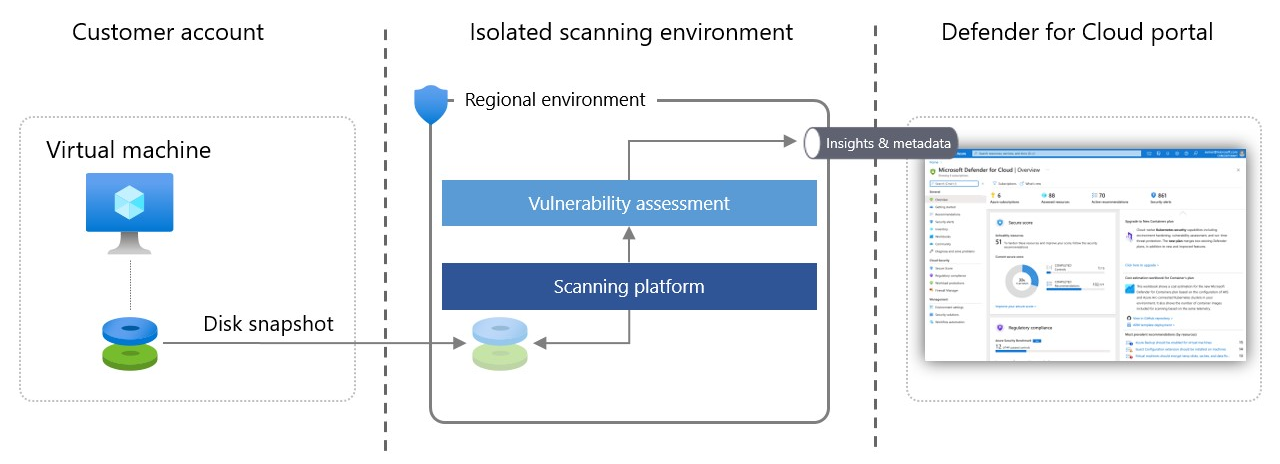

VM에 대한 에이전트 없는 검사는 클라우드 API를 사용하여 데이터를 수집합니다. 반면 에이전트 기반 방법은 런타임에 운영 체제 API를 사용하여 보안 관련 데이터를 지속적으로 수집합니다. 클라우드용 Defender는 VM 디스크의 스냅샷을 만들고 스냅샷에 저장된 운영 체제 구성 및 파일 시스템에 대한 대역 외 심층 분석을 수행합니다. 복사된 스냅샷은 VM과 동일한 지역에 유지됩니다. VM은 검사의 영향을 받지 않습니다.

복사된 디스크에서 필요한 메타데이터를 획득한 후 클라우드용 Defender는 디스크의 복사된 스냅샷을 즉시 삭제하고 메타데이터를 Microsoft 엔진으로 보내 구성 간격과 잠재적인 위협을 검색합니다. 예를 들어 취약성 평가에서 분석은 Defender 취약성 관리에 의해 수행됩니다. 결과는 보안 경고 페이지의 에이전트 기반 결과와 에이전트 없는 결과를 모두 통합하는 클라우드용 Defender에 표시됩니다.

디스크를 분석하는 검색 환경은 지역, 휘발성, 격리 및 매우 안전합니다. 검사와 관련이 없는 디스크 스냅샷 및 데이터는 메타데이터를 수집하는 데 필요한 시간(일반적으로 몇 분)보다 오래 저장되지 않습니다.

관련 콘텐츠

이 문서에서는 에이전트 없는 검사의 작동 방식과 머신에서 데이터를 수집하는 방법을 설명합니다.

에이전트 없는 VM 검사를 사용하도록 설정하는 방법에 대해 자세히 알아봅니다.

에이전트 없는 검사에 대한 일반적인 질문과 구독/계정에 미치는 영향, 에이전트 없는 데이터 수집 및 에이전트 없는 검사에 사용되는 권한을 확인합니다.