VM에 대한 에이전트 없는 검사 사용

에이전트 없는 검사는 워크로드에서 설치된 소프트웨어 및 소프트웨어 취약성에 대한 가시성을 제공하여 취약성 평가 에이전트가 설치되지 않은 서버 워크로드로 취약성 평가 범위를 확장합니다.

에이전트 없는 취약성 평가는 엔드포인트용 Microsoft Defender를 설치하지 않고도 Defender 취약성 관리 엔진을 사용하여 VM에 설치된 소프트웨어의 취약성을 평가합니다. 취약성 평가는 소프트웨어 인벤토리 및 취약성 결과를 에이전트 기반 평가와 동일한 형식으로 표시합니다.

에이전트 기반 취약성 평가 솔루션과의 호환성

클라우드용 Defender는 이미 MDVM(Microsoft Defender 취약성 관리), BYOL을 포함하여 다양한 에이전트 기반 취약성 검사를 지원합니다. 에이전트 없는 검사는 클라우드용 Defender의 가시성을 확장하여 더 많은 디바이스에 도달합니다.

에이전트 없는 취약성 평가를 사용하도록 설정하는 경우:

구독의 VM에서 사용하도록 설정된 기존의 통합 취약성 평가 솔루션이 없는 경우 클라우드용 Defender는 기본적으로 MDVM을 자동으로 사용하도록 설정합니다.

Microsoft Defender 취약성 관리를 엔드포인트용 Microsoft Defender 통합의 일부로 선택한 경우 클라우드용 Defender는 적용 범위 및 새로 고침을 최적화하는 통합된 보기를 표시합니다.

- 원본(Defender 취약성 관리 또는 에이전트 없음) 중 하나만 적용되는 컴퓨터는 해당 원본의 결과를 표시합니다.

- 두 원본이 모두 적용되는 컴퓨터는 증가한 새로 고침에 대한 에이전트 기반 결과만 표시합니다.

BYOL 통합을 사용하는 취약성 평가를 선택한 경우 클라우드용 Defender는 기본적으로 에이전트 기반 결과를 표시합니다. 에이전트가 설치되지 않은 컴퓨터 또는 결과를 올바르게 보고하지 않는 컴퓨터의 경우 에이전트 없는 검사의 결과가 표시됩니다.

타사 에이전트 솔루션에 관계없이 MDVM의 결과를 항상 표시하도록 기본 동작을 변경하려면 취약성 평가 솔루션에서 Microsoft Defender 취약성 관리 설정을 선택합니다.

컴퓨터에 대한 에이전트 없는 검사 사용

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2를 사용하도록 설정하면 에이전트 없는 검사가 기본적으로 사용됩니다.

서버용 Defender P2가 이미 사용하도록 설정되고 에이전트 없는 검사가 꺼져 있는 경우 에이전트 없는 검사를 수동으로 켜야 합니다.

다음에서 에이전트 없는 검사의 사용을 설정할 수 있습니다.

참고 항목

에이전트 없는 맬웨어 검사는 서버용 Defender 플랜 2를 사용하도록 설정한 경우에만 사용할 수 있습니다.

Azure의 에이전트 없는 취약성 평가

Azure에서 에이전트 없는 취약성 평가를 사용하도록 설정하려면:

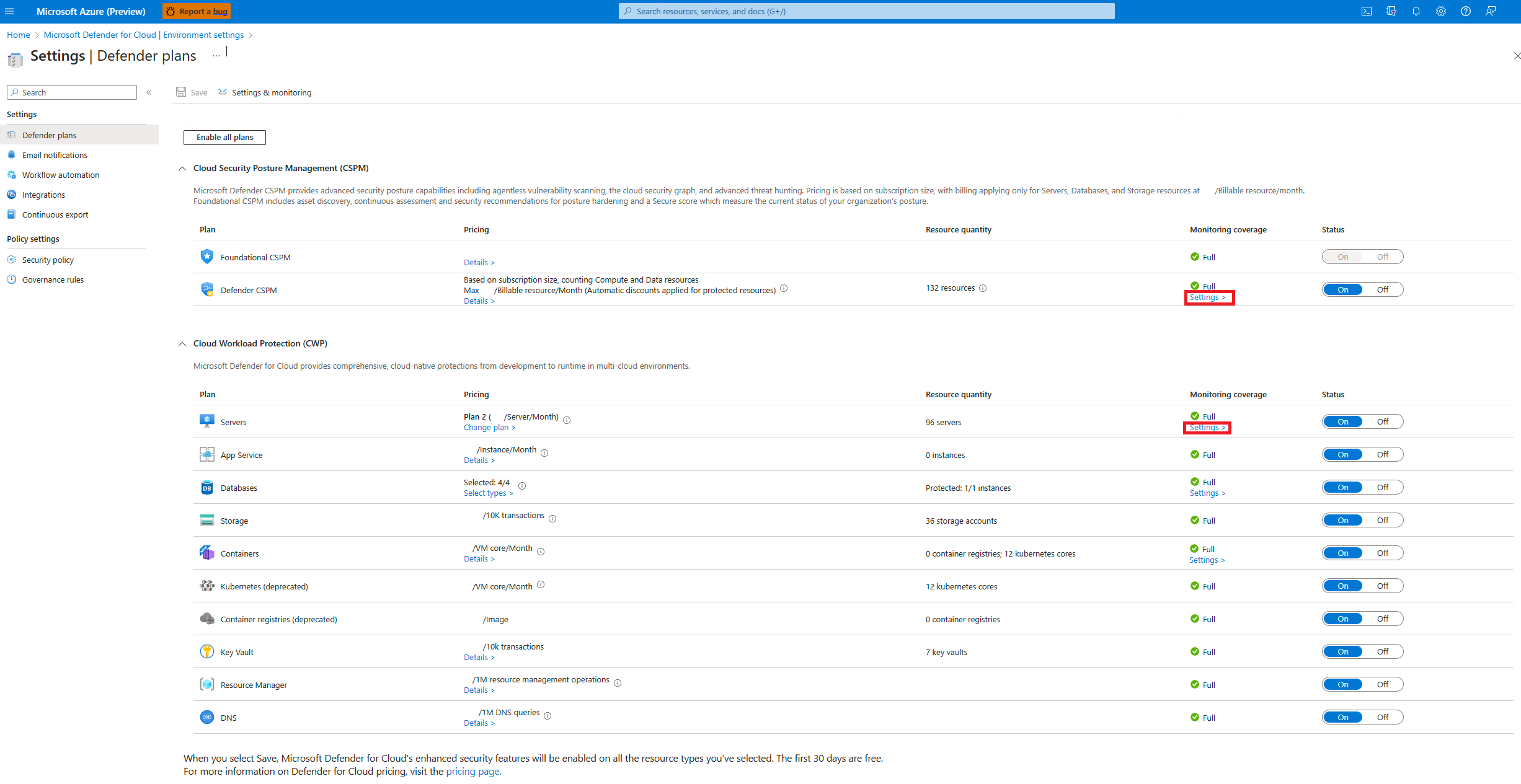

Defender for Cloud 메뉴에서 환경 설정을 엽니다.

관련 구독을 선택합니다.

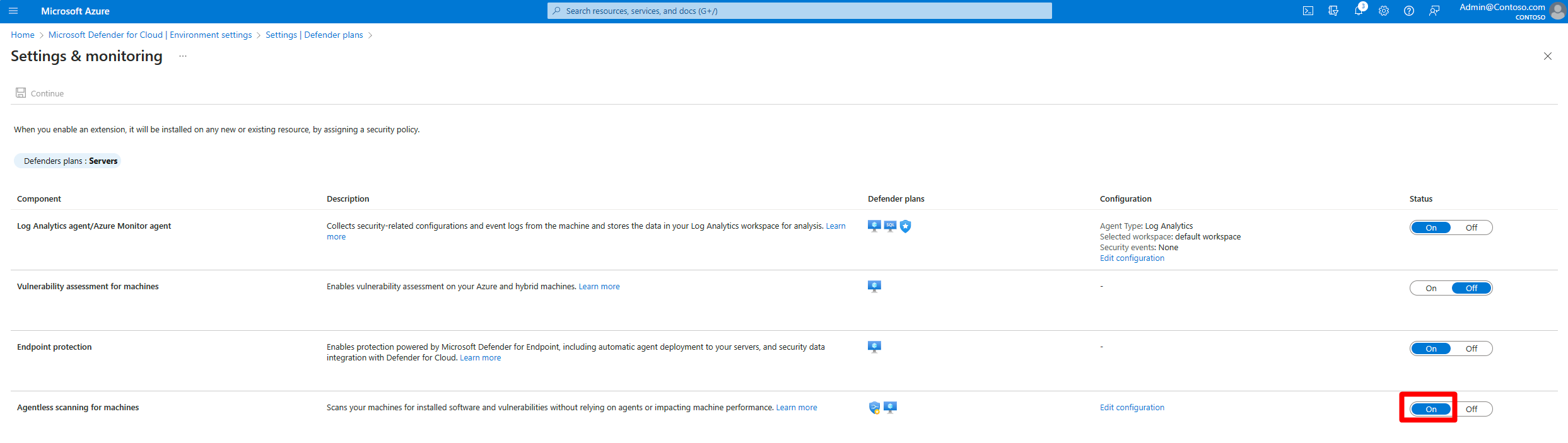

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

에이전트 없는 검사 설정은 Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2에서 공유됩니다. 한쪽 플랜에서 에이전트 없는 검사를 사용하도록 설정하면 두 플랜에서 모두 설정이 사용하도록 설정됩니다.

설정 창에서 컴퓨터에 대한 에이전트 없는 검사를 켭니다.

저장을 선택합니다.

Azure(미리 보기)에서 CMK 암호화 디스크 검사를 사용하도록 설정하려면 다음을 수행합니다.

CMK 암호화 디스크가 포함된 Azure VM을 처리하기 위한 에이전트 없는 검사의 경우 이러한 디스크의 보안 복사본을 만들 수 있도록 클라우드용 Defender에 추가 권한을 부여해야 합니다. 이렇게 하려면 VM의 CMK 암호화에 사용되는 Key Vault에 대한 추가 권한이 필요합니다.

권한을 수동으로 할당하려면 Key Vault 형식에 따라 아래 지침을 따릅니다.

- RBAC 이외의 권한을 사용하는 Key Vault의 경우 "클라우드용 Microsoft Defender 서버 스캐너 리소스 공급자"(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2)에 키 가져오기, 키 래핑, 키 래핑 해제 권한을 할당합니다. - RBAC 권한을 사용하는 Key Vault의 경우 "클라우드용 Microsoft Defender 서버 스캐너 리소스 공급자"(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2)에 Key Vault 암호화 서비스 암호화 사용자 기본 제공 역할을 할당합니다.

이러한 권한을 대규모로 할당하려면 이 스크립트를 사용할 수도 있습니다.

자세한 내용은 에이전트 없는 검사 권한을 참조하세요.

AWS의 에이전트 없는 취약성 평가

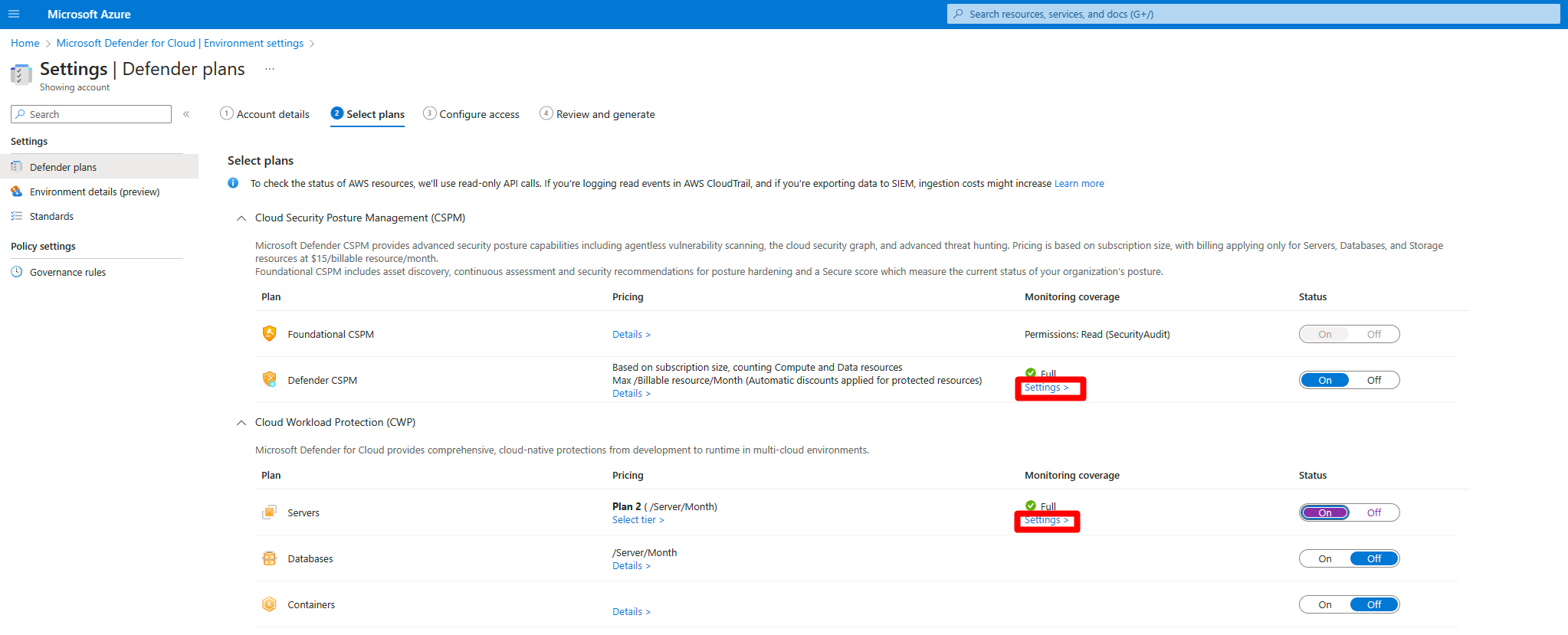

Defender for Cloud 메뉴에서 환경 설정을 엽니다.

관련 계정을 선택합니다.

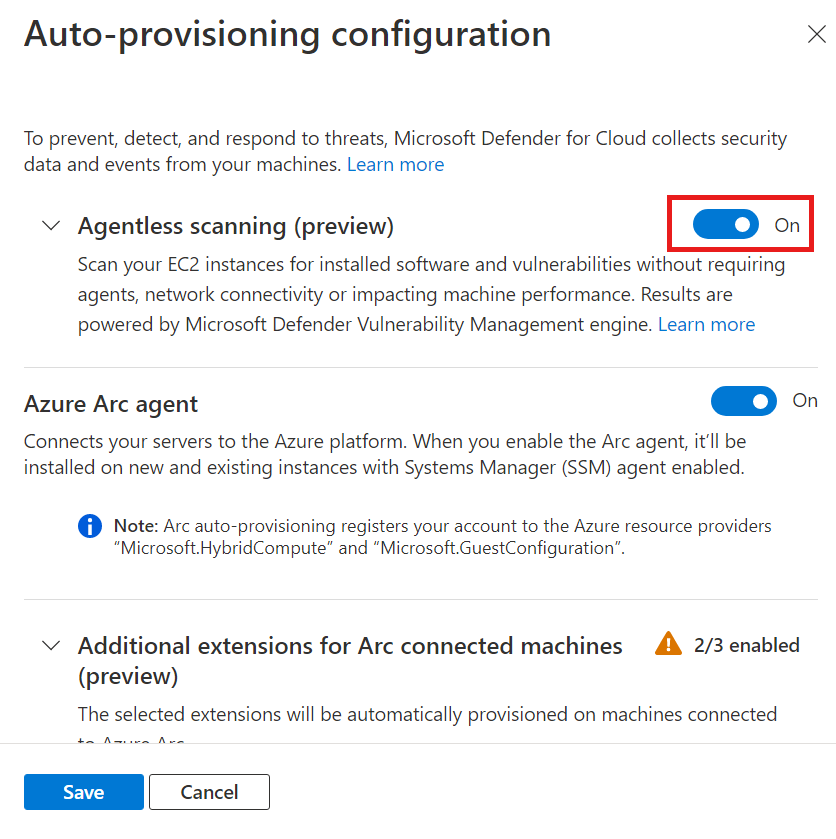

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

한쪽 플랜에서 에이전트 없는 검사를 사용하도록 설정하면 두 플랜에 모두 설정이 적용됩니다.

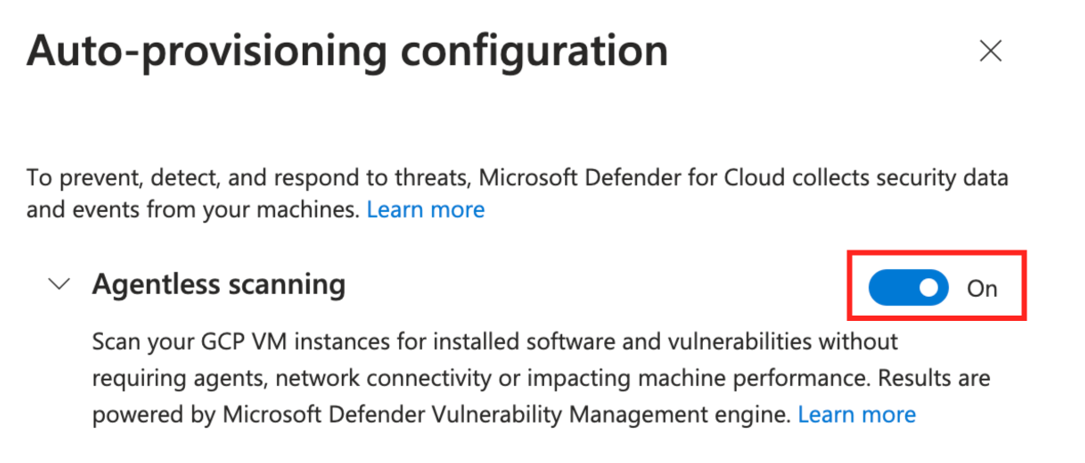

설정 창에서 컴퓨터에 대한 에이전트 없는 검사를 켭니다.

저장 및 다음: 액세스 구성을 선택합니다.

CloudFormation 템플릿을 다운로드합니다.

다운로드한 CloudFormation 템플릿을 사용하여 화면의 지시에 따라 AWS에서 스택을 만듭니다. 관리 계정을 온보딩하는 경우 Stack 및 StackSet로 CloudFormation 템플릿을 실행해야 합니다. 온보딩 후 최대 24시간 동안 멤버 계정에 대한 커넥터가 만들어집니다.

다음: 검토 및 생성을 선택합니다.

업데이트를 선택합니다.

에이전트 없는 검사를 사용하도록 설정한 후 클라우드용 Defender에서 소프트웨어 인벤토리 및 취약성 정보가 자동으로 업데이트됩니다.

GCP에서 에이전트 없는 검사 사용

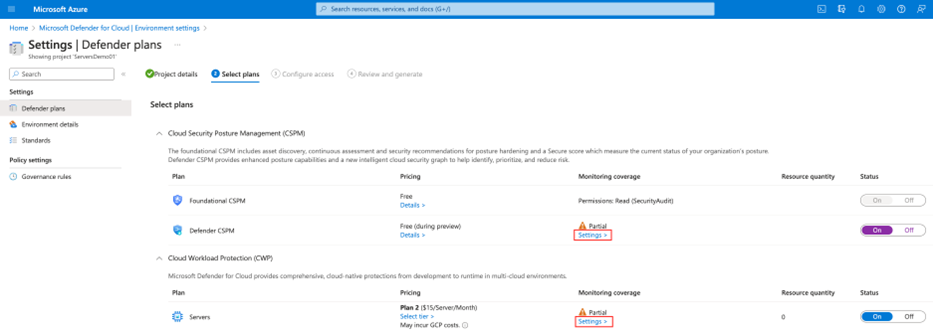

클라우드용 Defender에서 환경 설정을 선택합니다.

관련 프로젝트 또는 조직을 선택합니다.

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

에이전트 없는 검사를 켜기로 전환합니다.

저장 및 다음: 액세스 구성을 선택합니다.

온보딩 스크립트를 복사합니다.

GCP 조직/프로젝트 범위(GCP 포털 또는 gcloud CLI)에서 온보딩 스크립트를 실행합니다.

다음: 검토 및 생성을 선택합니다.

업데이트를 선택합니다.

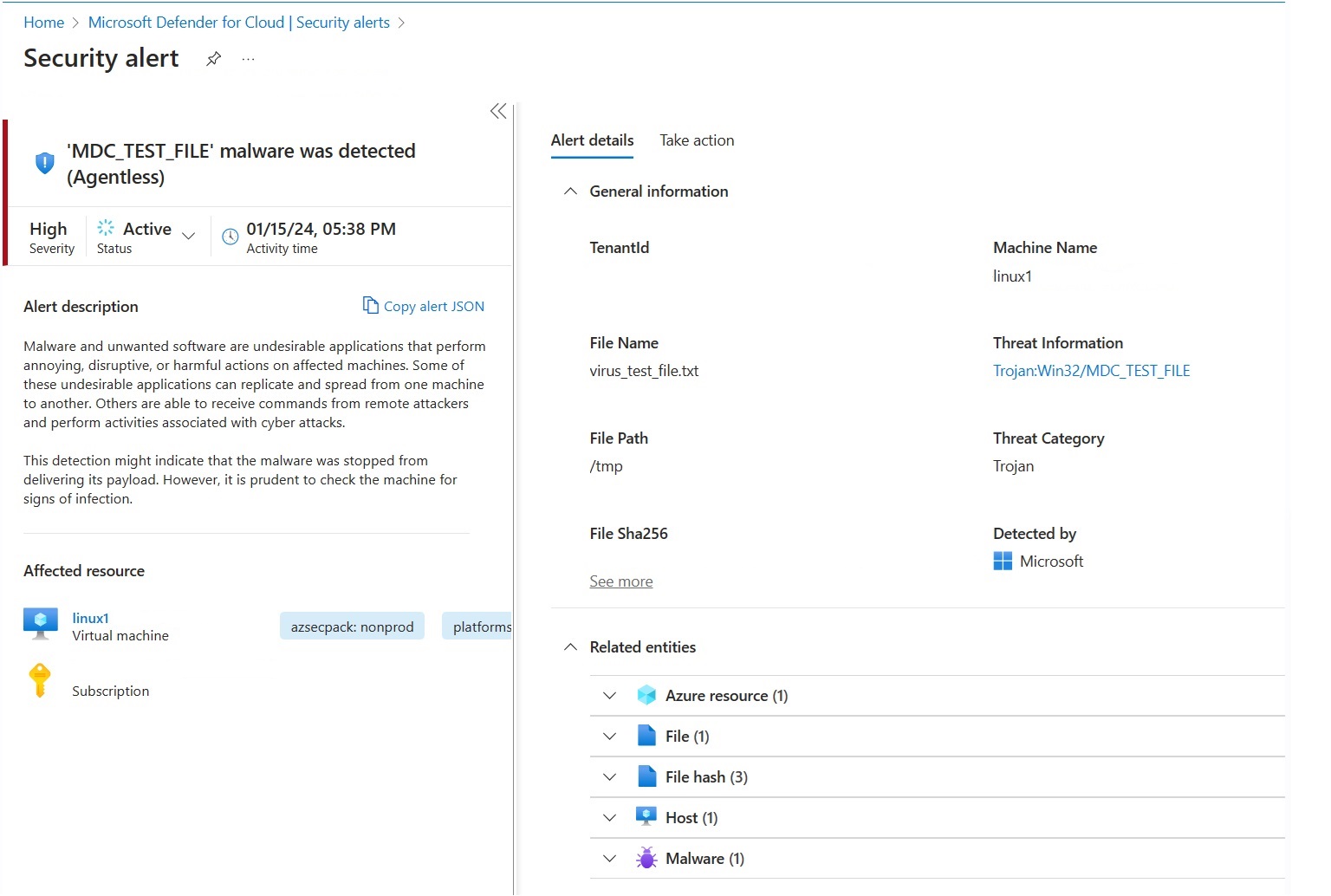

에이전트 없는 맬웨어 스캐너의 배포 테스트

보안 경고는 사용자 환경에서 위협이 검색되는 경우에만 포털에 표시됩니다. 경고가 없다면 환경에 위협이 없기 때문일 수 있습니다. 테스트 파일을 만들어 디바이스가 제대로 온보딩되고 클라우드용 Defender에 보고되는지 테스트할 수 있습니다.

Linux용 테스트 파일 만들기

VM에서 터미널 창을 엽니다.

다음 명령을 실행합니다.

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

경고 MDC_Test_File malware was detected (Agentless)가 클라우드용 Defender Alerts 페이지 및 Defender XDR 포털에서 24시간 이내에 표시됩니다.

Windows용 테스트 파일 만들기

텍스트 문서를 사용하여 테스트 파일 만들기

VM에 텍스트 파일을 만듭니다.

텍스트

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$을 텍스트 파일에 붙여넣습니다.Important

텍스트 파일에 추가 공백이나 줄이 없는지 확인합니다.

파일을 저장합니다.

파일을 열어 2단계의 콘텐츠가 포함되어 있는지 확인합니다.

경고 MDC_Test_File malware was detected (Agentless)가 클라우드용 Defender Alerts 페이지 및 Defender XDR 포털에서 24시간 이내에 표시됩니다.

PowerShell을 사용하여 테스트 파일 만들기

VM에서 PowerShell을 엽니다.

다음 스크립트를 실행합니다.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

경고 MDC_Test_File malware was detected (Agentless)가 클라우드용 Defender Alerts 페이지 및 Defender XDR 포털에서 24시간 이내에 표시됩니다.

검사에서 컴퓨터 제외

에이전트 없는 검사는 구독의 모든 적격 컴퓨터에 적용됩니다. 특정 컴퓨터가 검사되지 않게 하려면 기존 환경 태그에 따라 에이전트 없는 검사에서 컴퓨터를 제외할 수 있습니다. 클라우드용 Defender가 컴퓨터에 대해 연속 검색을 수행할 때 제외된 컴퓨터를 건너뜁니다.

제외하도록 컴퓨터를 구성하려면:

클라우드용 Defender에서 환경 설정을 선택합니다.

관련 구독 또는 다중 클라우드 커넥터를 선택합니다.

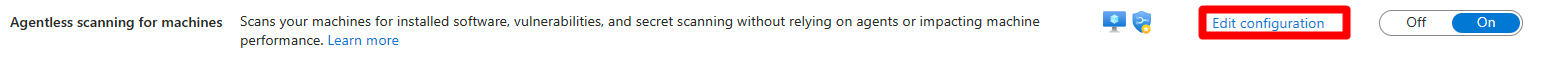

Defender CSPM(클라우드 보안 태세 관리) 또는 서버용 Defender P2 플랜의 경우 설정을 선택합니다.

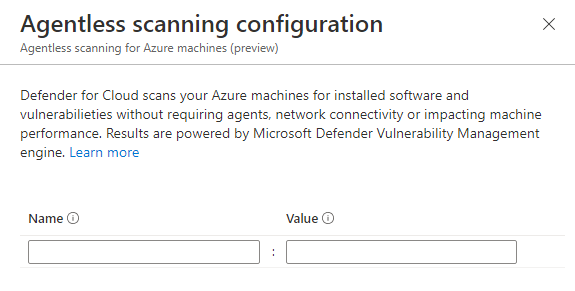

에이전트 없는 검사의 경우 구성 편집을 선택합니다.

제외하려는 컴퓨터에 적용되는 태그 이름 및 값을 입력합니다.

multiple tag:value쌍을 입력할 수 있습니다.

저장을 선택합니다.

관련 콘텐츠

자세히 알아보기: