Resource Manager용 Microsoft Defender 경고에 응답

Resource Manager용 Microsoft Defender의 경고를 수신하면 다음 설명대로 경고를 조사하고 대응하는 것이 좋습니다. Defender for Resource Manager는 연결된 모든 리소스를 보호하므로 경고를 트리거한 애플리케이션이나 사용자에 대해 잘 알고 있는 경우에도 각 경고와 관련된 상황을 확인하는 것이 중요합니다.

1단계: 연락

- 리소스 소유자에게 문의하여 동작이 예상된 것인지 또는 의도한 것인지를 확인합니다.

- 예상된 작업인 경우, 경고를 해제합니다.

- 예상되지 않은 작업인 경우, 다음 단계에 설명된 대로 관련 사용자 계정, 구독, 가상 머신을 손상된 것으로 처리하고 완화합니다.

2단계: 리소스 관리자용 Microsoft Defender에서 경고 조사

Defender for Resource Manager의 보안 경고는 Azure Resource Manager 작업을 모니터링하여 탐지된 위협을 기준으로 합니다. Defender for Cloud는 Azure Resource Manager의 내부 로그 원본과 구독 수준 이벤트에 대한 인사이트를 제공하는 Azure의 플랫폼 로그인 Azure 활동 로그를 사용합니다.

리소스 관리자용 Defender는 위임된 액세스 권한이 있는 타사 서비스 공급자로부터 제공되는 활동에 대한 가시성을 리소스 관리자 경고의 일부로 제공합니다. 예: Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access는 Azure Lighthouse 또는 위임된 관리 권한으로 액세스 하는 것을 의미합니다.

Delegated access가 표시되는 경고에는 사용자 지정된 설명 및 수정 단계도 포함됩니다.

Azure 활동 로그에 대해 자세히 알아보세요.

Defender for Resource Manager의 보안 경고를 조사하려면 다음을 수행합니다.

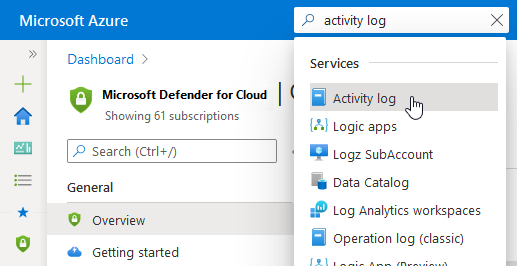

Azure 활동 로그를 엽니다.

다음과 같이 이벤트를 필터링합니다.

- 경고에 언급된 구독

- 검색된 작업의 기간

- 관련 사용자 계정(관련된 경우)

의심스러운 활동을 찾습니다.

팁

더 풍부하고 다양한 조사 환경을 위해 Azure 활동 로그에서 데이터 연결에 설명된 대로 Azure 활동 로그를 Microsoft Sentinel로 스트리밍합니다.

3단계: 즉각적인 완화

손상된 사용자 계정을 다음과 같이 재구성합니다.

- 낯설다면 위협 행위자가 만들었을 수 있으므로 삭제합니다.

- 친숙한 경우 인증 자격 증명을 변경합니다.

- Azure 활동 로그를 사용하여 사용자가 수행한 모든 활동을 검토하고 의심스러운 모든 활동을 식별합니다.

손상된 구독을 다음과 같이 재구성합니다.

- 손상된 자동화 계정에서 익숙하지 않은 Runbook 제거

- 구독에 대한 IAM 권한을 검토하고 익숙하지 않은 사용자 계정은 사용 권한을 제거

- 구독에서 모든 Azure 리소스를 검토하고 익숙하지 않은 리소스는 삭제

- 클라우드용 Microsoft Defender에서 구독에 대한 보안 경고 검토 및 조사

- Azure 활동 로그를 사용하여 구독에서 수행된 모든 작업을 검토하고 의심스러운 작업을 식별

손상된 가상 머신 재구성

- 모든 사용자 암호 변경

- 머신에서 전체 맬웨어 방지 검사 실행

- 맬웨어가 없는 원본에서 이미지로 다시 설치

다음 단계

이 페이지에서는 리소스 관리자용 Defender에서 경고에 대응하는 프로세스를 설명했습니다. 관련 정보는 다음 페이지를 참조하세요.