비고

2025년 4월 1일부터 Microsoft Entra Permissions Management는 더 이상 구매할 수 없습니다.

2025년 10월 1일에 Microsoft는 이 제품에 대한 지원을 사용 중지하고 중단합니다. Microsoft Entra Permissions Management의 사용 중지에 대해 자세히 알아봅니다.

Microsoft Entra Permissions Management의 사용 중단은 클라우드용 Microsoft Defender의 기존 CIEM 기능에 영향을 주지 않습니다. 클라우드용 Microsoft Defender에서 CIEM의 미래에 대해 자세히 알아봅니다.

클라우드용 Microsoft Defender는 조직이 클라우드 인프라에서 사용자 액세스 및 자격을 관리하고 제어하는 데 도움이 되는 CIEM(클라우드 인프라 권한 관리) 보안 모델을 제공합니다. CIEM은 특정 리소스에 액세스할 수 있는 사용자 또는 대상에 대한 표시 여부를 제공하는 CNAPP(클라우드 네이티브 애플리케이션 보호 플랫폼) 솔루션의 중요한 구성 요소입니다. 이는 앱 및 서비스와 같은 사용자 또는 워크로드 ID가 작업을 수행하는 데 필요한 최소한의 액세스 수준만 받는 PoLP(최소 권한 원칙)를 준수하도록 액세스 권한을 보장합니다. CIEM은 또한 조직이 Azure, AWS, GCP를 포함한 여러 클라우드 환경에서 권한을 모니터링하고 관리하는 데 도움이 됩니다.

시작하기 전에

Azure 구독, AWS 계정 또는 GCP 프로젝트에서 Defender CSPM을 사용하도록 설정해야 합니다.

Defender CSPM의 CIEM(권한 관리) 확장을 사용하려면 클라우드 환경에 따라 다음과 같은 Azure 역할 및 권한이 있어야 합니다.

- AWS 및 GCP: 테넌트에 대한 보안 관리자 역할 및 Application.ReadWrite.All 권한 입니다.

- Azure: 구독에 대한 보안 관리자 역할 및 Microsoft.Authorization/roleAssignments/write 권한

AWS 전용: AWS 계정을 클라우드용 Defender에 연결합니다.

GCP 전용: GCP 프로젝트를 클라우드용 Defender에 연결합니다.

Azure에 CIEM 사용

Azure 계정에서 Defender CSPM 계획을 사용하도록 설정하면 Azure CSPM표준이 구독에 자동으로 할당됩니다. Azure CSPM 표준은 CIEM(클라우드 인프라 권한 관리) 권장 사항을 제공합니다.

CIEM(권한 관리)을 사용하지 않도록 설정하면 Azure CSPM 표준 내의 CIEM 권장 사항이 계산되지 않습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender를 검색하여 선택합니다.

환경 설정으로 이동합니다.

관련 구독을 선택합니다.

Defender CSPM 계획을 찾아 설정을 선택합니다.

권한 관리(CIEM)를 사용하도록 설정합니다.

계속을 선택합니다.

저장을 선택합니다.

적용 가능한 CIEM 권장 사항은 몇 시간 내에 구독에 표시됩니다.

Azure 권장 사항 목록:

Azure 초과 프로비전된 ID에는 필요한 권한만 있어야 합니다.

Azure 구독에서 비활성 ID의 권한을 철회해야 합니다.

AWS에 CIEM 사용

AWS 계정에서 Defender CSPM 계획을 사용하도록 설정하면 AWS CSPM표준이 구독에 자동으로 할당됩니다. AWS CSPM 표준은 CIEM(클라우드 인프라 권한 관리) 권장 사항을 제공합니다. 권한 관리를 사용하지 않도록 설정하면 AWS CSPM 표준 내의 CIEM 권장 사항이 계산되지 않습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender를 검색하여 선택합니다.

환경 설정으로 이동합니다.

관련 AWS 계정을 선택합니다.

Defender CSPM 계획을 찾아 설정을 선택합니다.

권한 관리(CIEM)를 사용하도록 설정합니다.

액세스 구성을 선택합니다.

배포 방법을 선택합니다.

화면 지침에 따라 AWS 환경에서 업데이트된 스크립트를 실행합니다.

AWS 환경(스택)에서 CloudFormation 템플릿이 업데이트되었습니다 확인란을 선택합니다.

검토 및 생성을 선택합니다.

업데이트를 선택합니다.

적용 가능한 CIEM 권장 사항은 몇 시간 내에 구독에 표시됩니다.

AWS 권장 사항 목록:

AWS 과도하게 할당된 자격 증명에는 필요한 권한만 있어야 합니다.

AWS 계정에서 비활성 ID의 권한을 취소해야 합니다.

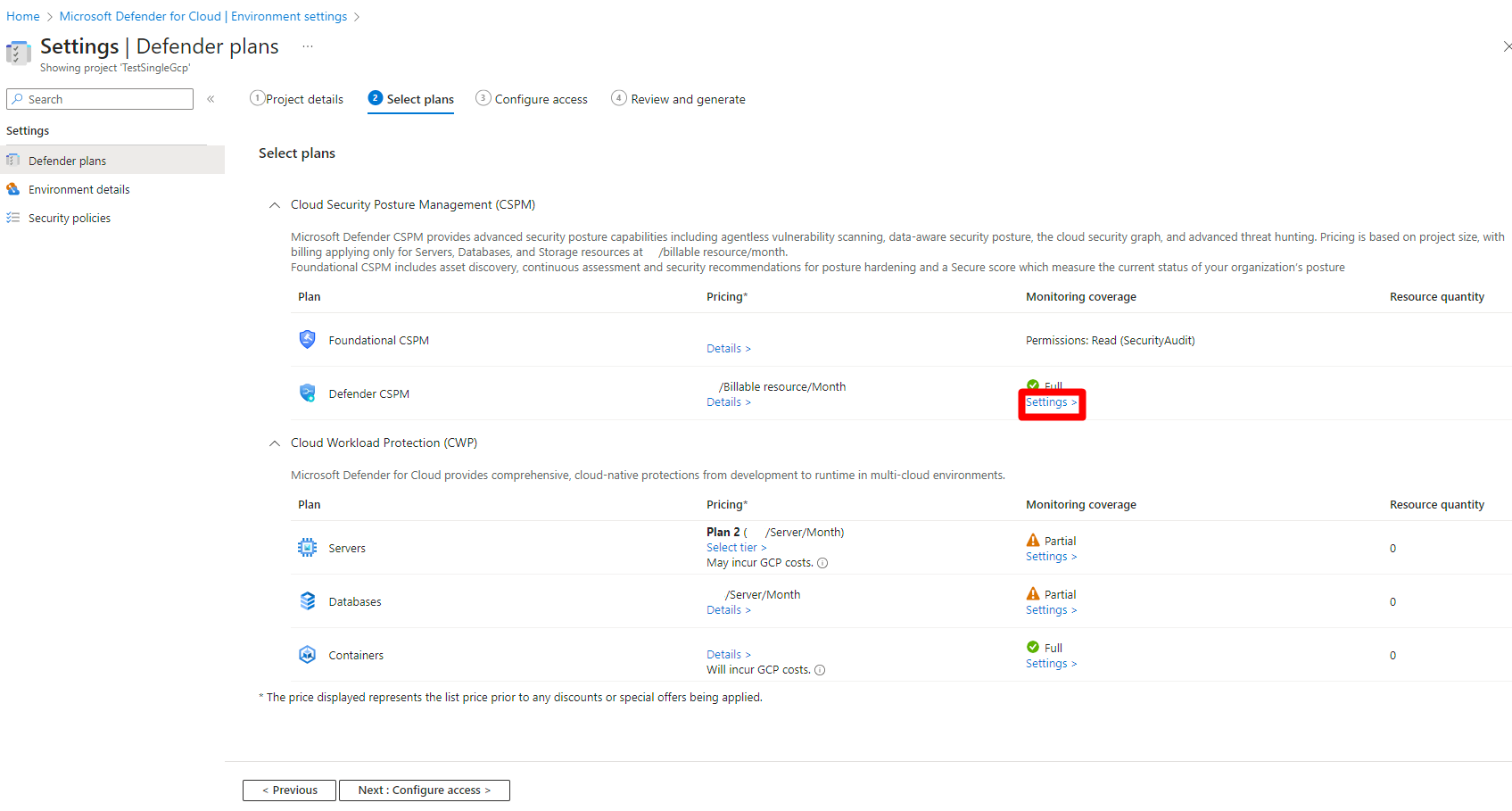

GCP에 CIEM 사용

GCP 프로젝트에서 Defender CSPM 계획을 사용하도록 설정하면 GCP CSPM표준이 구독에 자동으로 할당됩니다. GCP CSPM 표준은 CIEM(클라우드 인프라 권한 관리) 권장 사항을 제공합니다.

CIEM(권한 관리)을 사용하지 않도록 설정하면 GCP CSPM 표준 내의 CIEM 권장 사항이 계산되지 않습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender를 검색하여 선택합니다.

환경 설정으로 이동합니다.

관련 GCP 프로젝트를 선택합니다.

Defender CSPM 계획을 찾아 설정을 선택합니다.

권한 관리(CIEM)을 켬으로 전환합니다.

저장을 선택합니다.

다음: 액세스 구성을 선택합니다.

관련 권한 형식을 선택합니다.

배포 방법을 선택합니다.

화면의 지침에 따라 GCP 환경에서 업데이트된 Cloud Shell 또는 Terraform 스크립트를 실행합니다.

변경 내용을 적용하기 위해 배포 템플릿을 실행했습니다 확인란을 선택합니다.

검토 및 생성을 선택합니다.

업데이트를 선택합니다.

적용 가능한 CIEM 권장 사항은 몇 시간 내에 구독에 표시됩니다.

GCP 권장 사항 목록:

GCP 오버프로비저닝된 ID에는 필요한 권한만 있어야 합니다.

GCP 프로젝트에서 비활성 ID의 권한을 철회해야 합니다.

알려진 제한 사항

클라우드용 Defender에 온보딩되기 전에 사용 권한 관리에 온보딩된 AWS 및 GCP 계정은 Microsoft Defender for Cloud를 통해 통합할 수 없습니다.