AWS 계정을 클라우드용 Microsoft Defender에 연결

워크로드는 일반적으로 여러 클라우드 플랫폼에 걸쳐 있습니다. 클라우드 보안 서비스도 동일한 작업을 수행해야 합니다. 클라우드용 Microsoft Defender는 AWS(Amazon Web Services)에서 워크로드를 보호하는 데 도움이 되지만, AWS 클라우드용 Defender 간의 연결을 설정해야 합니다.

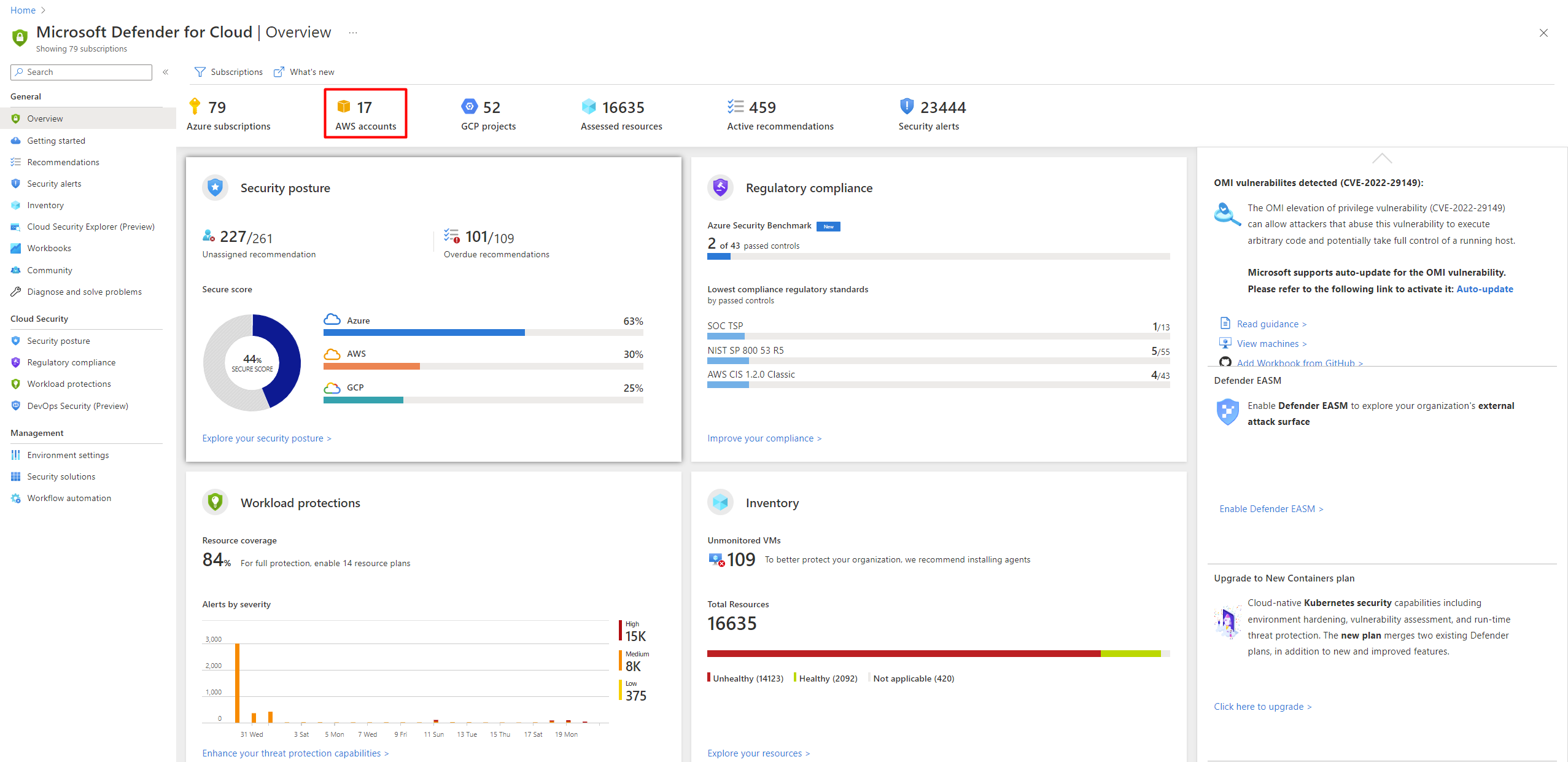

다음 스크린샷은 클라우드용 Defender 개요 대시보드에 표시된 AWS 계정을 보여 줍니다.

분야별 클라우드용 Defender 동영상 시리즈에서 클라우드용 Defender의 새로운 AWS 커넥터 동영상을 시청하여 자세히 알아볼 수 있습니다.

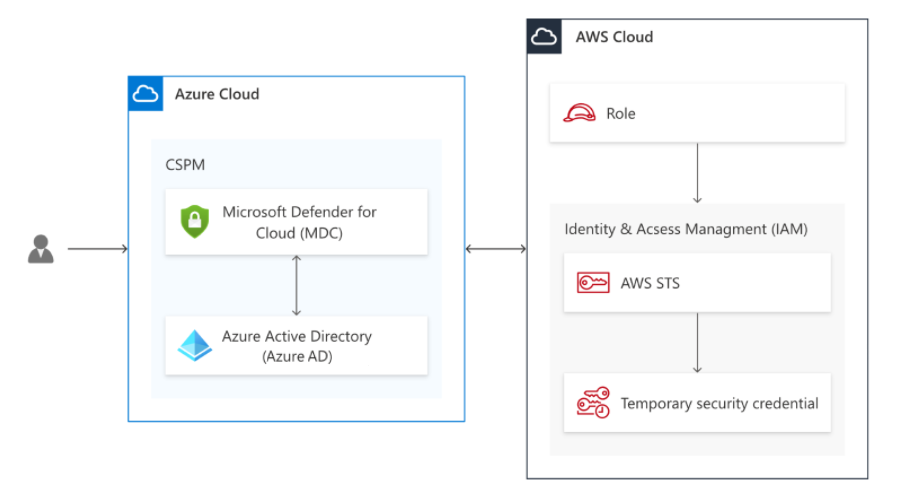

AWS 인증 프로세스

페더레이션 인증은 클라우드용 Microsoft Defender와 AWS 간에 사용됩니다. 인증과 관련된 모든 리소스는 다음을 포함하여 CloudFormation 템플릿 배포의 일부로 만들어집니다.

ID 공급자(OpenID 연결)

페더레이션 보안 주체가 있는 IAM(Identity and Access Management) 역할(ID 공급자에 연결됨).

클라우드 간 인증 프로세스의 아키텍처는 다음과 같습니다.

클라우드용 Microsoft Defender CSPM 서비스는 RS256 알고리즘을 사용하여 Microsoft Entra ID로 서명된 유효 수명이 1시간인 Microsoft Entra 토큰을 획득합니다.

Microsoft Entra 토큰은 AWS 단기 자격 증명과 교환되며 클라우드용 Defender의 CSPM 서비스는 CSPM IAM 역할을 맡습니다(웹 ID로 가정됨).

역할의 원칙은 신뢰 관계 정책에 정의된 페더레이션 ID이므로 AWS ID 공급자는 다음을 포함하는 프로세스를 통해 Azure AD에 대해 Azure AD 토큰의 유효성을 검사합니다:

잠재 고객 유효성 검사

토큰 디지털 서명 유효성 검사

인증서 지문

클라우드용 Microsoft Defender 서비스 CSPM 역할은 트러스트 관계에 정의된 유효성 검사 조건이 충족된 후에만 가정됩니다. 역할 수준에 대해 정의된 조건은 AWS 내에서 유효성 검사에 사용되며 클라우드용 Microsoft Defender CSPM 애플리케이션(유효성 검사된 대상 그룹)만 특정 역할에 액세스하도록 허용합니다(다른 Microsoft 토큰은 허용하지 않음).

Microsoft Entra 토큰이 AWS ID 공급자에 의해 유효성 검사된 후, AWS STS는 CSPM 서비스가 AWS 계정을 검사하는 데 사용하는 AWS 단기 자격 증명과 토큰을 교환합니다.

필수 조건

이 문서의 절차를 완료하려면 다음이 필요합니다.

Microsoft Azure 구독. Azure 구독이 없으면 무료로 구독할 수 있습니다.

Azure 구독에 클라우드용 Microsoft Defender가 설정되어 있습니다.

AWS 계정에 대한 액세스 권한이 필요합니다.

관련 Azure 구독에 대한 기여자 수준 권한.

CSPM용 Defender의 일부로 CIEM을 사용하는 경우 커넥터를 사용하도록 설정하는 사용자에게는 테넌트에 대한 보안 관리자 역할 및 Application.ReadWrite.All 권한도 필요합니다.

참고 항목

AWS 커넥터는 국가 정부 클라우드(Azure Government, 21Vianet에서 운영하는 Microsoft Azure)에서는 사용할 수 없습니다.

네이티브 커넥터 계획 요구 사항

각 계획에는 네이티브 커넥터에 대한 고유한 요구 사항이 있습니다.

컨테이너용 Defender

컨테이너용 Microsoft Defender 계획을 선택하는 경우 다음이 필요합니다.

- EKS Kubernetes API 서버에 대한 액세스 권한이 있는 하나 이상의 Amazon EKS 클러스터. 새 EKS 클러스터를 만들어야 하는 경우 Amazon EKS 시작하기 – eksctl의 지침을 따릅니다.

- 클러스터 지역에서 새로운 Amazon SQS 큐,

Kinesis Data Firehose전송 스트림 및 Amazon S3 버킷을 만들기 위한 리소스 용량입니다.

SQL용 Defender

Microsoft Defender for SQL 계획을 선택하는 경우 다음이 필요합니다.

- 구독에서 SQL용 Microsoft Defender가 사용하도록 설정되었습니다. 데이터베이스를 보호하는 방법을 알아봅니다.

- SQL Server 또는 SQL Server용 RDS Custom을 실행하는 EC2 인스턴스가 있는 활성 AWS 계정.

- SQL Server용 EC2 인스턴스 또는 RDS Custom에 설치된 서버용 Azure Arc.

자동 프로비전 프로세스를 사용하여 기존 및 향후 EC2 인스턴스 모두에 Azure Arc를 설치하는 것이 좋습니다. Azure Arc 자동 프로비전을 사용하도록 설정하려면 관련 Azure 구독에 대해 소유자 권한이 필요합니다.

SSM(AWS Systems Manager)은 SSM 에이전트를 사용하여 자동 프로비저닝을 처리합니다. 일부 Amazon 컴퓨터 이미지에는 이미 SSM 에이전트가 사전 설치되어 있습니다. EC2 인스턴스에 SSM 에이전트가 없는 경우 Amazon의 하이브리드 및 다중 클라우드 환경용 SSM 에이전트 설치(Windows) 지침을 사용하여 설치합니다.

SSM 에이전트에 관리 정책 AmazonSSMManagedInstanceCore가 있는지 확인합니다. AWS Systems Manager 서비스의 핵심 기능을 사용하도록 설정합니다.

Azure Arc 연결 컴퓨터에서 다음과 같은 다른 확장을 사용하도록 설정합니다.

- 엔드포인트에 대한 Microsoft Defender

- 취약성 평가 솔루션(TVM 또는 Qualys)

- Azure Arc 연결 컴퓨터의 Log Analytics 에이전트 또는 Azure Monitor 에이전트

선택한 Log Analytics 작업 영역에 보안 솔루션이 설치되어 있는지 확인합니다. Log Analytics 에이전트와 Azure Monitor 에이전트는 현재 구독 수준에서 구성되어 있습니다. 동일한 구독에 있는 모든 AWS 계정 및 GCP(Google Cloud Platform) 프로젝트는 Log Analytics 에이전트 및 Azure Monitor 에이전트에 대한 구독 설정을 상속합니다.

클라우드용 Defender의 모니터링 구성 요소에 대해 자세히 알아봅니다.

오픈 소스 데이터베이스용 Defender(미리 보기)

오픈 소스 관계형 데이터베이스용 Defender 계획을 선택하는 경우 다음이 필요합니다:

Microsoft Azure 구독이 필요합니다. Azure 구독이 없는 경우 무료 구독에 등록하면 됩니다.

Azure 구독에서 클라우드용 Microsoft Defender를 사용하도록 설정해야 합니다.

지역 가용성: 모든 공용 AWS 지역(텔아비브, 밀라노, 자카르타, 스페인 및 바레인 제외).

서버용 Defender

서버용 Microsoft Defender 계획을 선택하는 경우 다음이 필요합니다.

- 구독에서 사용하도록 설정된 서버용 Microsoft Defender. 강화된 보안 기능 사용에서 플랜을 사용하도록 설정하는 방법을 알아봅니다.

- EC2 인스턴스가 있는 활성 AWS 계정.

- EC2 인스턴스에 설치된 서버용 Azure Arc.

자동 프로비전 프로세스를 사용하여 기존 및 향후 EC2 인스턴스 모두에 Azure Arc를 설치하는 것이 좋습니다. Azure Arc 자동 프로비전을 사용하도록 설정하려면 관련 Azure 구독에 대해 소유자 권한이 필요합니다.

AWS Systems Manager는 SSM 에이전트를 사용하여 자동으로 프로비전합니다. 일부 Amazon 컴퓨터 이미지에는 이미 SSM 에이전트가 사전 설치되어 있습니다. EC2 인스턴스에 SSM 에이전트가 없는 경우 Amazon의 다음 지침 중 하나를 사용하여 설치합니다.

SSM 에이전트에 AWS Systems Manager 서비스의 핵심 기능을 사용하도록 설정하는 관리 정책 AmazonSSMManagedInstanceCore가 있는지 확인합니다.

EC2 컴퓨터에서 Arc 에이전트를 자동으로 프로비전하기 위한 SSM 에이전트가 있어야 합니다. SSM이 없거나 EC2에서 제거된 경우 Arc 프로비전을 진행할 수 없습니다.

참고 항목

온보딩 프로세스 중에 실행되는 CloudFormation 템플릿의 일부로, CloudFormation의 초기 실행 중에 존재했던 모든 EC2에 대해 30일마다 자동화 프로세스가 생성되고 트리거됩니다. 이 예약된 검사의 목표는 모든 관련 EC2에 클라우드용 Defender가 Arc 에이전트 프로비전을 포함하여 관련 보안 기능에 액세스, 관리 및 제공할 수 있도록 하는 필수 IAM 정책이 있는 IAM 프로필을 포함하는 것입니다. CloudFormation을 실행한 후에 생성된 EC2에는 검사가 적용되지 않습니다.

기존 및 미래의 EC2 인스턴스에 Azure Arc를 수동으로 설치하려면 EC2 인스턴스를 Azure Arc에 연결해야 합니다 권장 사항을 사용하여 Azure Arc에 설치되지 않은 인스턴스를 확인해야 합니다.

Azure Arc 연결 컴퓨터에서 다음과 같은 다른 확장을 사용하도록 설정합니다.

- 엔드포인트에 대한 Microsoft Defender

- 취약성 평가 솔루션(TVM 또는 Qualys)

- Azure Arc 연결 컴퓨터의 Log Analytics 에이전트 또는 Azure Monitor 에이전트

선택한 Log Analytics 작업 영역에 보안 솔루션이 설치되어 있는지 확인합니다. Log Analytics 에이전트와 Azure Monitor 에이전트는 현재 구독 수준에서 구성되어 있습니다. 동일한 구독에 있는 모든 AWS 계정 및 GCP 프로젝트는 Log Analytics 에이전트 및 Azure Monitor 에이전트에 대한 구독 설정을 상속합니다.

클라우드용 Defender의 모니터링 구성 요소에 대해 자세히 알아봅니다.

참고 항목

Log Analytics 에이전트(MMA라고도 함)가 2024년 8월에 사용 중지되도록 설정되어 있으므로 이 페이지에 설명된 기능을 포함하여 현재 여기에 의존하는 모든 서버용 Defender 기능 맟 보안 기능은 사용 중지 날짜 전에 엔드포인트용 Microsoft Defender 통합 또는 에이전트 없는 검사를 통해 사용할 수 있습니다. 현재 Log Analytics 에이전트에 의존하는 각 기능의 로드맵에 대한 자세한 내용은 이 공지를 참조하세요.

서버용 Defender는 자동 프로비전 프로세스를 관리하기 위해 EC2 인스턴스 위에 있는 Azure ARC 리소스에 태그를 할당합니다. 클라우드용 Defender가 리소스를 관리할 수 있도록 AccountId, Cloud, InstanceId 및 MDFCSecurityConnector 태그를 리소스에 올바르게 할당해야 합니다.

Defender CSPM

Microsoft Defender CSPM 계획을 선택하는 경우 다음이 필요합니다.

- Microsoft Azure 구독 Azure 구독이 없는 경우 무료 구독에 등록하면 됩니다.

- Azure 구독에서 클라우드용 Microsoft Defender를 사용하도록 설정해야 합니다.

- Azure가 아닌 컴퓨터, AWS 계정을 연결합니다.

- CSPM 계획에서 제공되는 모든 기능에 액세스하려면 구독 소유자가 해당 계획을 사용하도록 설정해야 합니다.

- CIEM(클라우드 인프라 권한 관리) 기능을 사용하도록 설정하려면 온보딩 프로세스에 사용되는 Entra ID 계정에는 테넌트에 대한 애플리케이션 관리자 또는 클라우드 애플리케이션 관리자 디렉터리 역할(또는 앱 온보딩을 만들기 위한 동등한 관리자 권한)이 있어야 합니다. 이 요구 사항은 온보딩 과정에서만 필요합니다.

Defender CSPM을 사용하도록 설정하는 방법에 대해 자세히 알아봅니다.

AWS 계정 연결

네이티브 커넥터를 사용하여 AWS를 클라우드용 Defender에 연결하려면 다음을 수행합니다.

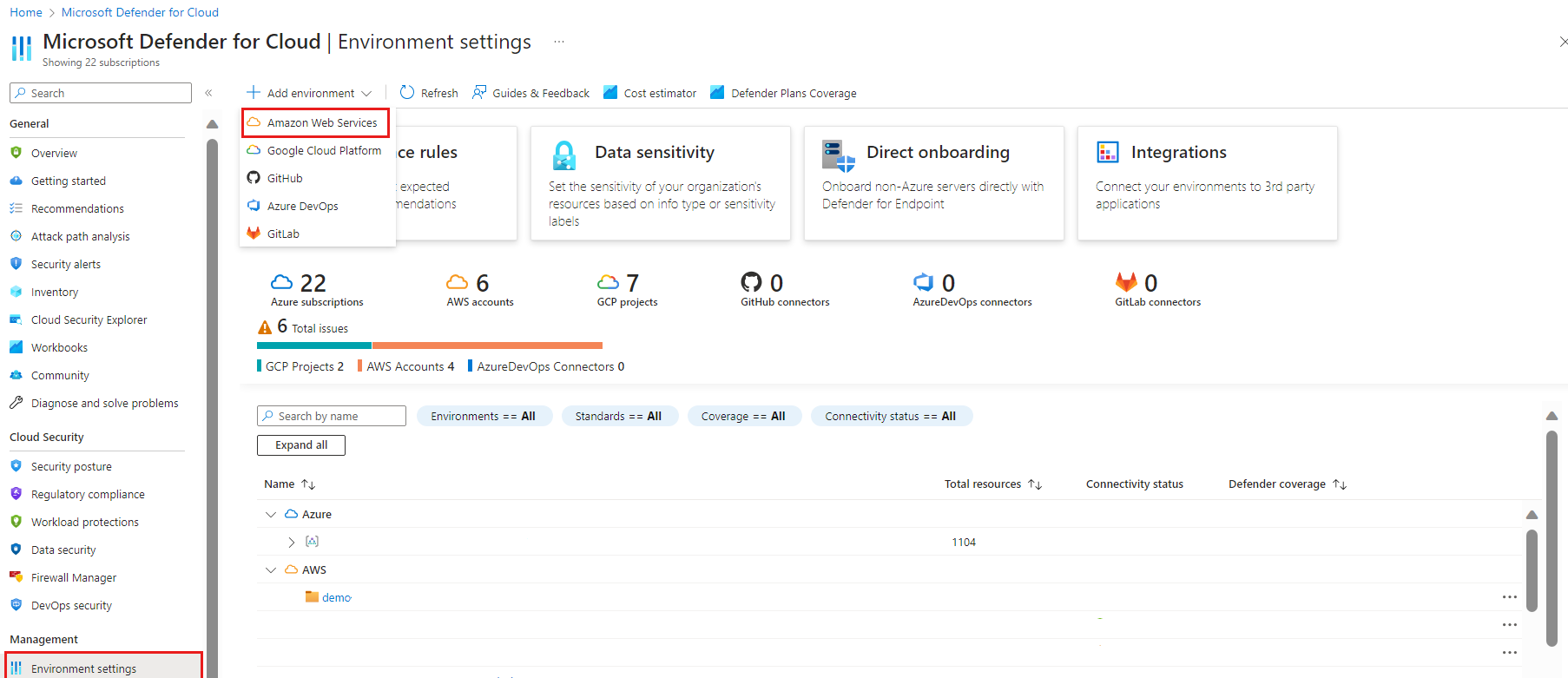

Azure Portal에 로그인합니다.

클라우드용 Defender>환경 설정으로 이동합니다.

환경 추가>Amazon Web Services.를 선택합니다.

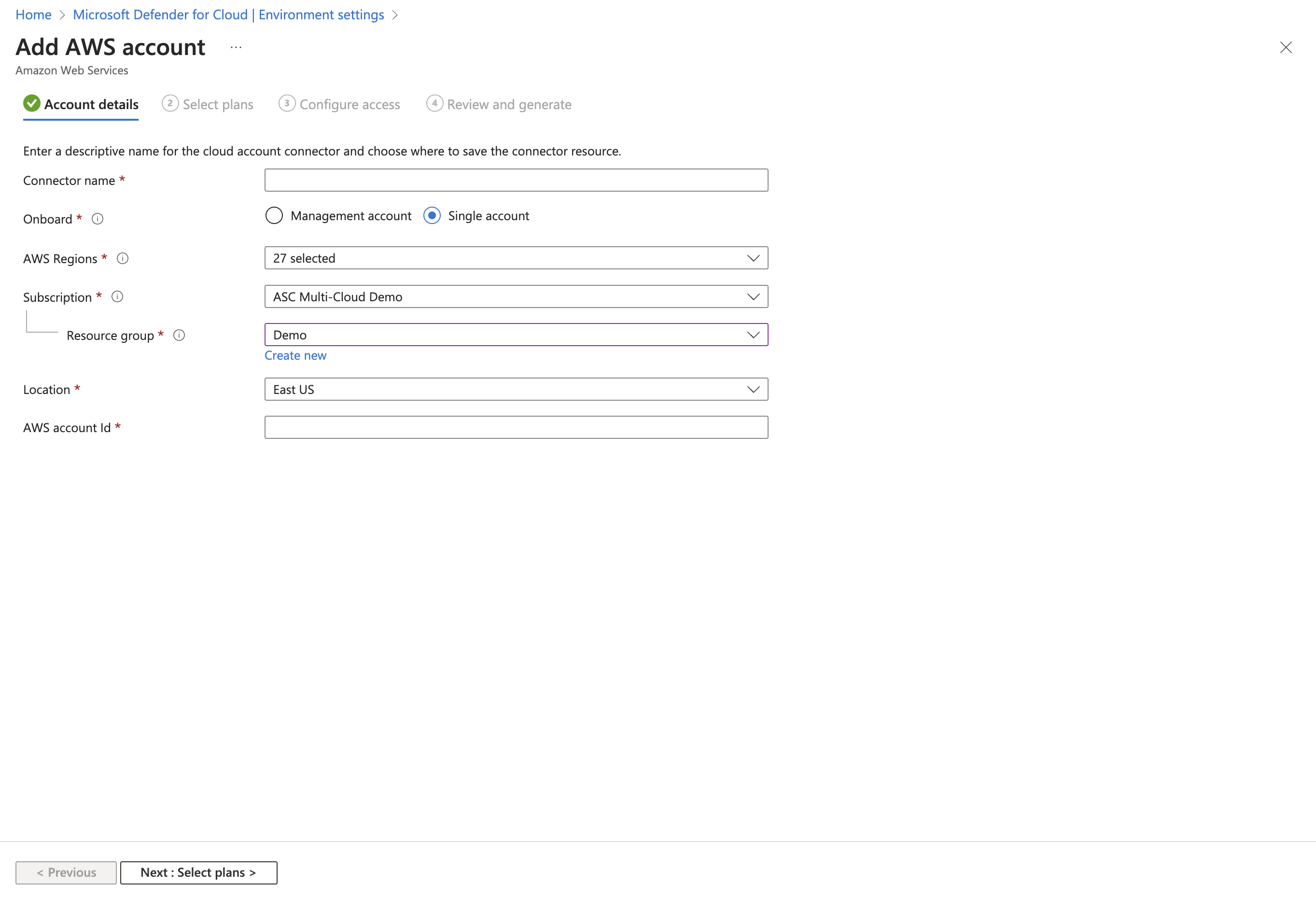

커넥터 리소스를 저장할 위치를 포함하여 AWS 계정 세부 정보를 입력합니다.

AWS 지역 드롭다운을 사용하면 클라우드용 Defender API를 호출할 지역을 선택할 수 있습니다. 드롭다운에서 선택 취소된 모든 지역은 클라우드용 Defender가 해당 지역에 대한 API 호출을 수행하지 않음을 의미합니다.

4시간, 6시간, 12시간 또는 24시간마다 AWS 환경을 검사하는 간격을 선택합니다.

일부 데이터 수집기는 고정 검사 간격으로 실행되며 사용자 지정 간격 구성의 영향을 받지 않습니다. 다음 표에서는 제외된 각 데이터 수집기의 고정 검사 간격을 보여줍니다.

Data collector name Scan interval EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1시간 EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12시간

참고 항목

(선택 사항) 관리 계정을 선택하여 관리 계정에 대한 커넥터를 만듭니다. 그런 다음 제공된 관리 계정에서 검색된 각 멤버 계정에 대해 커넥터가 만들어집니다. 새로 온보딩된 모든 계정에 대해 자동 프로비전이 사용하도록 설정됩니다.

(선택 사항) AWS 지역 드롭다운 메뉴를 사용하여 검사할 특정 AWS 지역을 선택합니다. 기본적으로 모든 지역이 선택됩니다.

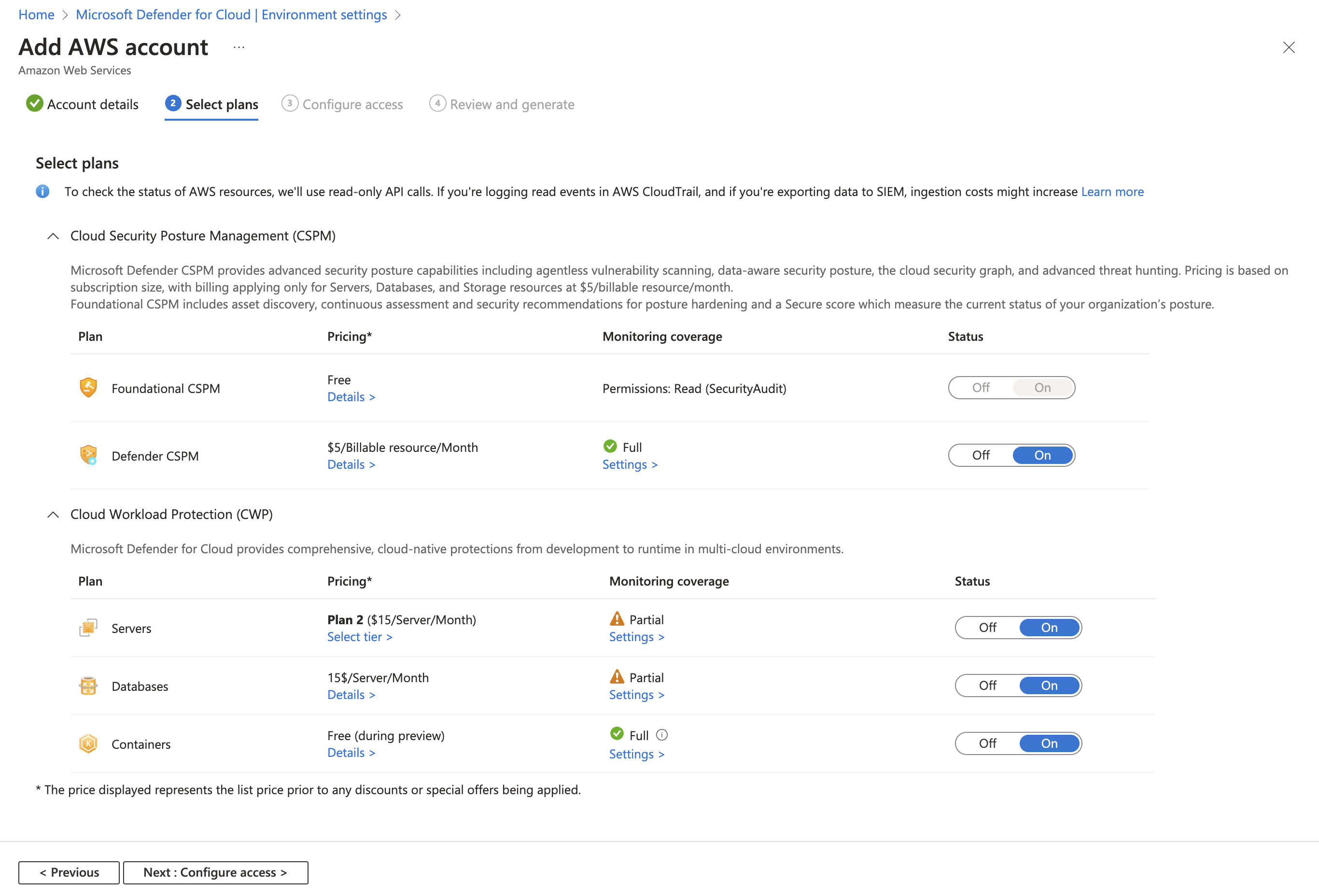

Defender 계획 선택

마법사의 이 섹션에서는 사용하려는 클라우드용 Defender 계획을 선택합니다.

다음: 플랜 선택을 선택합니다.

플랜 선택 탭에서는 이 AWS 계정에 사용할 클라우드용 Defender 기능을 선택합니다. 각 플랜마다 고유한 권한에 대한 요구 사항이 있고 요금이 발생할 수 있습니다.

Important

권장 사항의 현재 상태를 표시하기 위해 Microsoft Defender 클라우드 보안 태세 관리 계획은 하루에 여러 번 AWS 리소스 API를 쿼리합니다. 이러한 읽기 전용 API 호출에는 요금이 발생하지 않지만 읽기 이벤트에 대한 흔적을 사용하도록 설정한 경우 CloudTrail에 등록됩니다.

AWS 설명서에서 설명한 대로 하나의 흔적을 유지하는 데 드는 추가 비용이 없습니다. AWS에서 데이터를 내보내는 경우(예: 외부 SIEM 시스템으로) 증가한 이 호출 양으로 인해 수집 비용도 증가할 수 있습니다. 이러한 경우 클라우드용 Defender 사용자 또는 ARN 역할:

arn:aws:iam::[accountId]:role/CspmMonitorAws에서 읽기 전용 호출을 필터링하는 것이 좋습니다. (기본 역할 이름입니다. 계정에 구성된 역할 이름을 확인합니다.)기본적으로 서버 플랜은 켜기로 설정됩니다. 이 설정은 서버용 Defender의 적용 범위를 AWS EC2로 확장하는 데 필요합니다. Azure Arc의 네트워크 요구 사항을 충족했는지 확인합니다.

선택적으로 구성을 선택하여 필요에 따라 구성을 편집합니다.

참고 항목

더 이상 존재하지 않는 EC2 인스턴스 또는 GCP 가상 머신용 해당 Azure Arc 서버(및 연결 끊김 또는 만료됨 상태의 해당 Azure Arc 서버)는 7일 후에 제거됩니다. 이 프로세스는 관련 없는 Azure Arc 엔터티를 제거하여 기존 인스턴스와 관련된 Azure Arc 서버만 표시되도록 합니다.

기본적으로 컨테이너 플랜은 켜기로 설정됩니다. 이 설정은 컨테이너용 Defender가 AWS EKS 클러스터를 보호하도록 하는 데 필요합니다. 컨테이너용 Defender 계획에 대한 네트워크 요구 사항을 충족했는지 확인합니다.

참고 항목

Azure Arc 지원 Kubernetes, Defender용 Azure Arc 확장 및 Kubernetes용 Azure Policy를 설치해야 합니다. Amazon Elastic Kubernetes Service 클러스터 보호에 설명된 대로 전용 클라우드용 Defender를 사용하여 확장(및 Azure Arc, 필요한 경우)을 배포합니다.

선택적으로 구성을 선택하여 필요에 따라 구성을 편집합니다. 이 구성을 끄면 위협 감지(컨트롤 플레인) 기능도 사용하지 않도록 설정됩니다. 사용 가능한 기능에 대해 자세히 알아봅니다.

기본적으로 데이터베이스 계획은 켜기로 설정됩니다. 이 설정은 SQL용 Defender의 적용 범위를 AWS EC2 및 RDS Custom for SQL Server 및 RDS의 오픈 소스 관계형 데이터베이스로 확장하는 데 필요합니다.

(선택 사항) 구성을 선택하여 필요에 따라 구성을 편집합니다. 기본 구성으로 설정된 상태로 두는 것이 좋습니다.

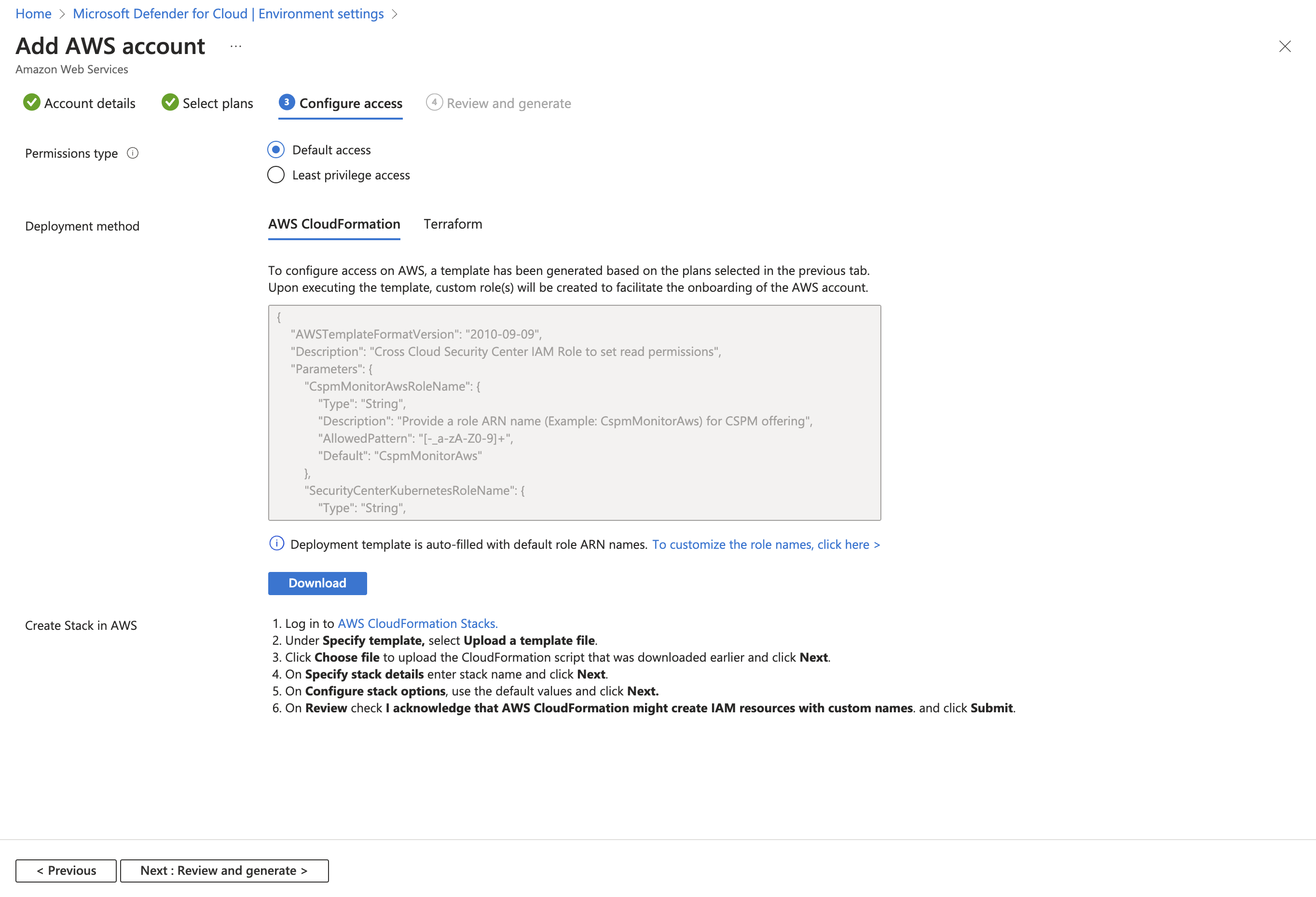

액세스 구성을 선택하고 다음을 선택합니다.

a. 배포 유형 선택:

- 기본 액세스: 클라우드용 Defender가 리소스를 검사하고 향후 기능을 자동으로 포함하도록 허용합니다.

- 최소 권한 액세스: 선택한 계획에 필요한 현재 권한에 대해서만 클라우드용 Defender 액세스 권한을 부여합니다. 최소 권한을 선택하면 커넥터 상태에 대한 전체 기능을 가져오는 데 필요한 새 역할 및 권한에 대한 알림을 받게 됩니다.

b. 배포 방법(AWS CloudFormation 또는 Terraform)을 선택합니다.

참고 항목

관리 계정에 대한 커넥터를 만들기 위해 관리 계정을 선택하면 Terraform을 사용하여 온보딩할 탭이 UI에 표시되지 않지만, AWS/GCP 환경을 Terraform을 사용하여 클라우드용 Microsoft Defender에 온보딩 - Microsoft 커뮤니티 허브에서 다룬 내용과 유사하게 Terraform을 사용하여 온보딩할 수 있습니다.

선택한 배포 방법에 대한 화면상의 지침에 따라 AWS에 대한 필수 종속성을 완료합니다. 관리 계정을 온보딩하는 경우 Stack 및 StackSet로 CloudFormation 템플릿을 실행해야 합니다. 온보딩 후 최대 24시간 동안 멤버 계정에 대한 커넥터가 만들어집니다.

다음: 검토 및 생성을 선택합니다.

만들기를 선택합니다.

클라우드용 Defender는 AWS 리소스 검사를 즉시 시작합니다. 보안 권장 사항은 몇 시간 내에 나타납니다.

AWS 계정에 CloudFormation 템플릿 배포

AWS 계정을 클라우드용 Microsoft Defender에 연결하는 과정에서 CloudFormation 템플릿을 AWS 계정에 배포합니다. 이 템플릿은 연결에 필요한 모든 리소스를 만듭니다.

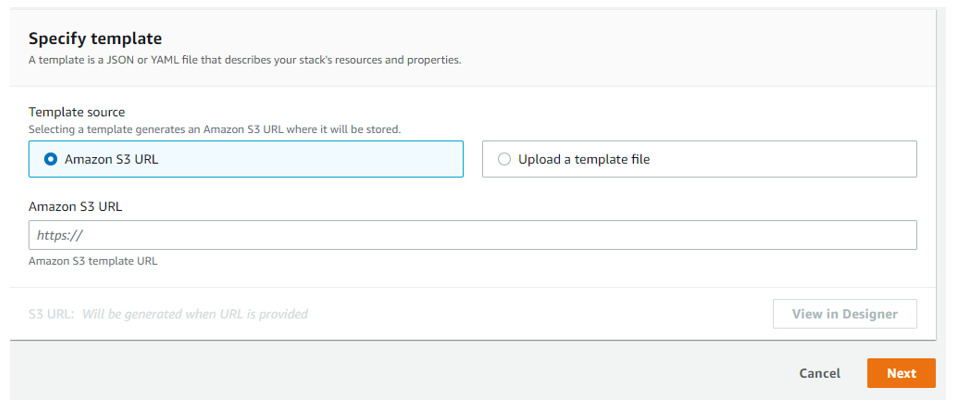

스택(또는 마스터 계정이 있는 경우 StackSet)을 사용하여 CloudFormation 템플릿을 배포합니다. 템플릿을 배포할 때 스택 만들기 마법사는 다음 옵션을 제공합니다.

Amazon S3 URL: 다운로드한 CloudFormation 템플릿을 자체 보안 구성을 사용하여 자체 S3 버킷에 업로드합니다. AWS 배포 마법사에서 S3 버킷의 URL을 입력합니다.

템플릿 파일 업로드: AWS는 CloudFormation 템플릿이 저장되는 S3 버킷을 자동으로 만듭니다. S3 버킷 자동화에

S3 buckets should require requests to use Secure Socket Layer권장 사항이 나타나는 보안 구성이 잘못되었습니다. 다음 정책을 적용하여 이 권장 사항을 수정할 수 있습니다.{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }참고 항목

AWS 관리 계정을 온보딩할 때 CloudFormation StackSets를 실행할 때 다음과 같은 오류 메시지가 나타날 수 있습니다.

You must enable organizations access to operate a service managed stack set이 오류는 AWS 조직에 대해 신뢰할 수 있는 액세스를 사용하도록 설정하지 않았음을 나타냅니다.

이 오류 메시지를 해결하기 위해 CloudFormation StackSets 페이지에는 신뢰할 수 있는 액세스를 사용하도록 선택할 수 있는 단추가 있는 프롬프트가 있습니다. 신뢰할 수 있는 액세스를 사용하도록 설정한 후 CloudFormation Stack을 다시 실행해야 합니다.

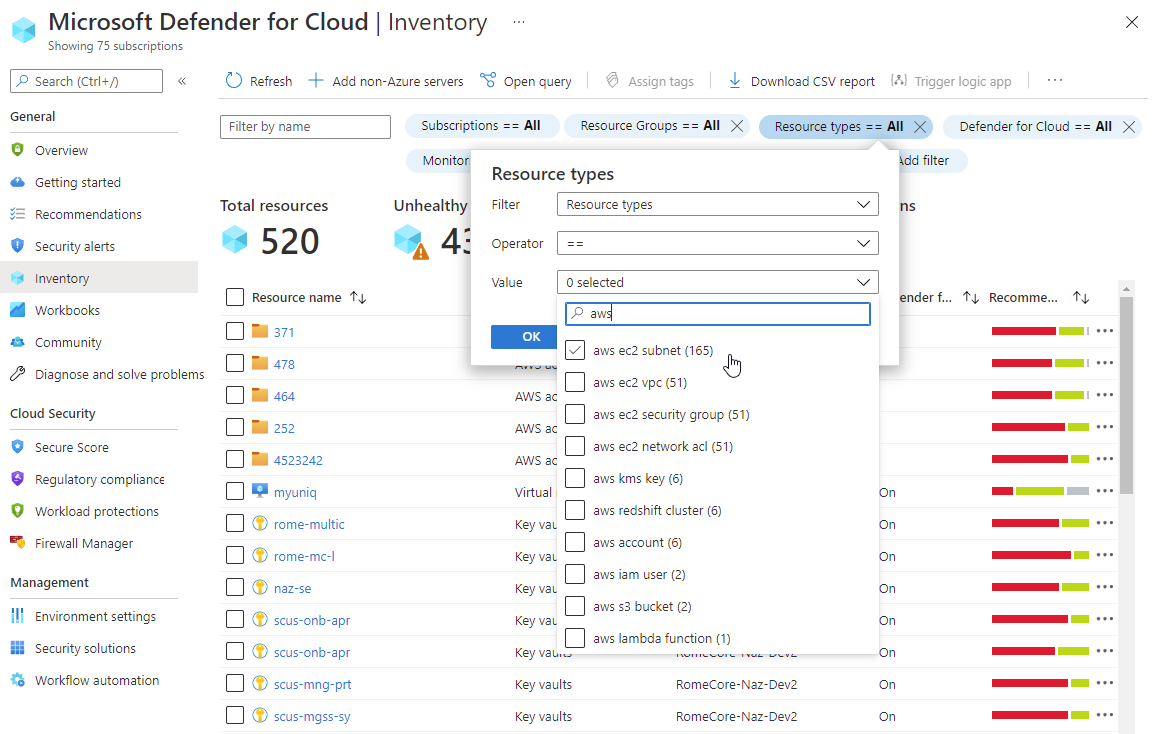

AWS 리소스 모니터링

클라우드용 Defender의 보안 권장 사항 페이지에는 AWS 리소스가 표시됩니다. 환경 필터를 사용하여 클라우드용 Defender에서 다중 클라우드 기능을 활용할 수 있습니다.

리소스 종류별로 리소스에 대한 모든 활성 권장 사항을 보려면 클라우드용 Defender의 자산 인벤토리 페이지를 사용하고 관심 있는 AWS 리소스 종류로 필터링합니다.

Microsoft Defender XDR과 통합

클라우드용 Defender를 활성화하면 해당 보안 경고가 자동으로 Microsoft Defender 포털에 통합됩니다.

클라우드용 Microsoft Defender와 Microsoft Defender XDR의 통합은 클라우드 환경을 Microsoft Defender XDR로 가져옵니다. 클라우드용 Defender의 경고 및 클라우드 상관 관계가 Microsoft Defender XDR에 통합되어 SOC 팀은 이제 단일 인터페이스에서 모든 보안 정보에 액세스할 수 있습니다.

클라우드용 Defender의 Microsoft Defender XDR 경고에 대해 자세히 알아봅니다.

자세한 정보

다음 블로그를 확인합니다.

리소스 정리

이 문서의 리소스를 정리할 필요가 없습니다.

다음 단계

AWS 계정 연결은 클라우드용 Microsoft Defender에서 사용할 수 있는 다중 클라우드 환경의 일부입니다.

- 워크로드 소유자에게 액세스 권한을 할당합니다.

- 클라우드용 Defender로 모든 리소스를 보호합니다.

- 온-프레미스 컴퓨터 및 GCP 프로젝트를 설정합니다.

- AWS 계정 온보딩에 관한 일반적인 질문에 대한 답변을 알아봅니다.

- 다중 클라우드 커넥터 문제 해결