Azure 가상 머신

Azure 가상 머신에서 VM에 대해 JIT를 사용하도록 설정

Azure Portal의 Azure 가상 머신 페이지에서 VM에 대해 JIT를 사용하도록 설정할 수 있습니다.

팁

VM에 이미 JIT가 사용하도록 설정된 경우 VM 구성 페이지에 JIT가 사용하도록 설정되어 있다고 표시됩니다. 링크를 사용하여 클라우드용 Defender에서 JIT VM 액세스 페이지를 연 다음, 설정을 보고 변경할 수 있습니다.

Azure Portal에서 가상 머신을 검색하여 선택합니다.

JIT로 보호하려는 가상 머신을 선택합니다.

메뉴에서 구성을 선택합니다.

Just-in-time 액세스에서 Just-In-Time 사용을 선택합니다.

기본적으로 VM에 대한 Just-In-Time 액세스는 다음 설정을 사용합니다.

- Windows 컴퓨터

- RDP 포트: 3389

- 허용되는 최대 액세스: 3시간

- 허용된 원본 IP 주소: 임의

- Linux 컴퓨터

- SSH 포트: 22

- 허용되는 최대 액세스: 3시간

- 허용된 원본 IP 주소: 임의

이러한 값을 편집하거나 JIT 구성에 포트를 더 추가하려면 클라우드용 Microsoft Defender의 Just-In-Time 페이지를 사용합니다.

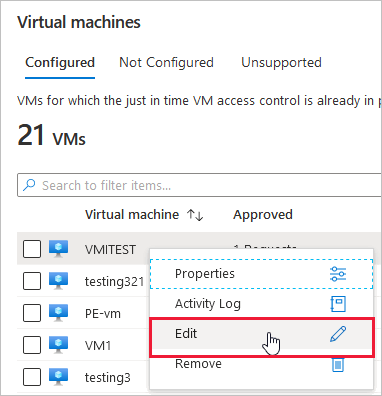

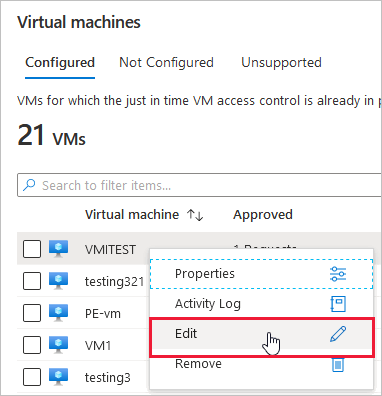

클라우드용 Defender 메뉴에서 Just-In-Time VM 액세스를 선택합니다.

구성됨 탭에서 포트를 추가하려는 VM을 마우스 오른쪽 단추로 클릭하고 편집을 선택합니다.

JIT VM 액세스 구성에서 포트를 클릭하여 이미 보호된 포트의 기존 설정을 편집하거나 새로운 사용자 지정 포트를 추가할 수 있습니다.

포트 편집이 완료되면 저장을 선택합니다.

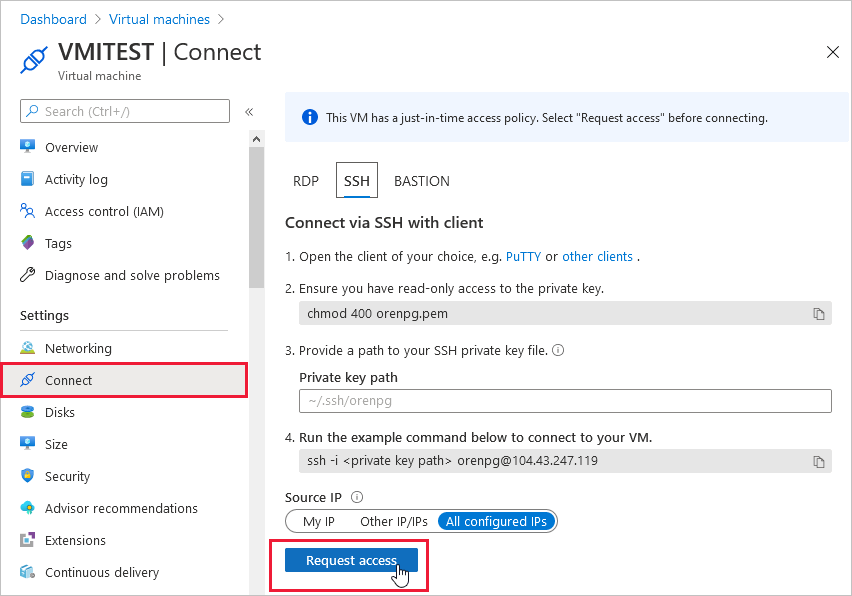

Azure 가상 머신의 연결 페이지에서 JIT 지원 VM에 대한 액세스 요청

VM에서 JIT를 사용하도록 설정한 경우 연결에 대한 액세스를 요청해야 합니다. JIT를 사용하도록 설정하는 방법에 관계 없이 지원되는 방법 중 하나를 사용하여 액세스를 요청할 수 있습니다.

Azure 가상 머신에서 액세스를 요청하려면

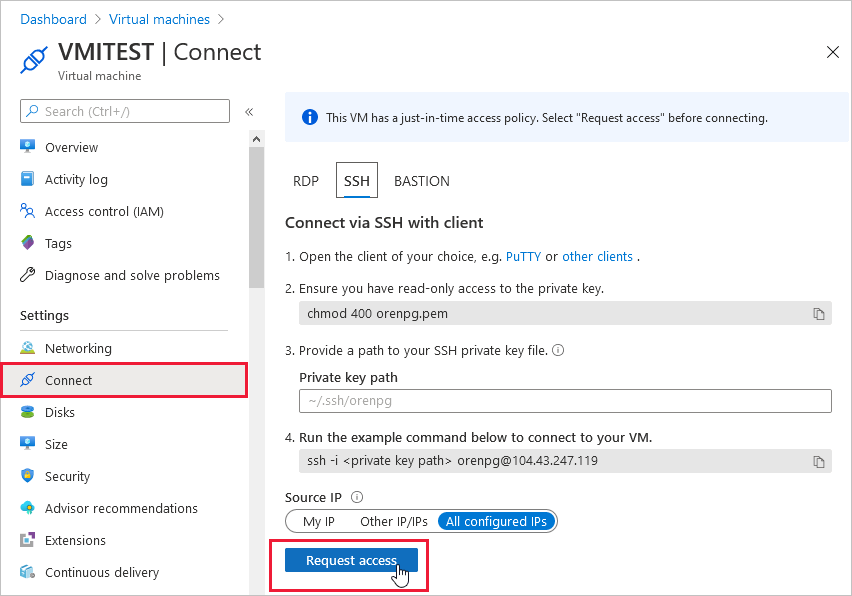

Azure Portal에서 가상 머신 페이지를 엽니다.

연결하려는 VM을 선택하고 연결 페이지를 엽니다.

Azure는 해당 VM에서 JIT가 사용하도록 설정되어 있는지 확인합니다.

VM에 대해 JIT를 사용하도록 설정하지 않은 경우에는 사용하도록 설정하라는 메시지가 표시됩니다.

JIT를 사용하도록 설정한 경우 액세스 요청을 선택하여 요청 IP, 시간 범위 및 해당 VM에 대해 구성된 포트를 사용하여 액세스 요청을 전달합니다.

참고 항목

Azure Firewall로 보호되는 VM에 대한 요청이 승인되면 클라우드용 Defender는 사용자에게 VM에 연결하는 데 사용할 적절한 연결 세부 정보(DNAT 테이블에서의 포트 매핑)를 제공합니다.

PowerShell

PowerShell을 사용하여 VM에서 JIT 사용

PowerShell에서 Just-In-Time VM 액세스를 사용하도록 설정하려면 공식 클라우드용 Microsoft Defender PowerShell cmdlet Set-AzJitNetworkAccessPolicy를 사용합니다.

예 - 다음 규칙을 사용하여 특정 VM에서 Just-In-Time VM 액세스를 사용하도록 설정합니다.

- 포트 22 및 3389를 닫습니다.

- 승인된 요청에 대해 열 수 있도록 최대 기간을 3시간으로 설정합니다.

- 액세스를 요청하는 사용자가 소스 IP 주소를 제어할 수 있도록 허용합니다.

- 액세스를 요청하는 사용자가 승인된 Just-In-Time 액세스 요청 시 성공적인 세션을 설정할 수 있도록 허용합니다.

다음 PowerShell 명령은 이 JIT 구성을 만듭니다.

VM에 대한 Just-In-Time VM 액세스 규칙을 보유하는 변수를 할당합니다.

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

VM Just-In-Time VM 액세스 규칙을 배열에 삽입합니다.

$JitPolicyArr=@($JitPolicy)

선택한 VM에서 Just-In-Time VM 액세스 규칙을 구성합니다.

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

-Name 매개 변수를 사용하여 VM을 지정합니다. 예를 들어, VM1 및 VM2의 서로 다른 두 VM에 대해 JIT 구성을 설정하려면 Set-AzJitNetworkAccessPolicy -Name VM1 및 Set-AzJitNetworkAccessPolicy -Name VM2를 사용합니다.

PowerShell을 사용하여 JIT 사용 VM에 대한 액세스 요청

다음 예제에서는 포트 22, 특정 IP 주소 및 특정 시간에 대한 특정 VM로의 Just-In-Time VM 액세스 요청을 확인할 수 있습니다.

PowerShell에서 다음 명령을 실행합니다.

VM 요청 액세스 속성을 구성합니다.

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

VM 액세스 요청 매개 변수를 배열에 삽입합니다.

$JitPolicyArr=@($JitPolicyVm1)

액세스 요청을 보냅니다(1단계의 리소스 ID 사용).

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

PowerShell cmdlet 설명서에서 자세히 알아보세요.

REST API

REST API를 사용하여 VM에서 JIT 사용

Just-In-Time VM 액세스 기능은 클라우드용 Microsoft Defender API를 통해 사용할 수 있습니다. 이 API를 사용하여 구성된 VM에 대한 정보를 가져오고 새로 추가하고 VM에 대한 액세스를 요청하는 등을 할 수 있습니다.

JIT 네트워크 액세스 정책에 대해 자세히 알아보세요.

REST API를 사용하여 JIT 지원 >VM에 대한 액세스 요청

Just-In-Time VM 액세스 기능은 클라우드용 Microsoft Defender API를 통해 사용할 수 있습니다. 이 API를 사용하여 구성된 VM에 대한 정보를 가져오고 새로 추가하고 VM에 대한 액세스를 요청하는 등을 할 수 있습니다.

JIT 네트워크 액세스 정책에 대해 자세히 알아보세요.

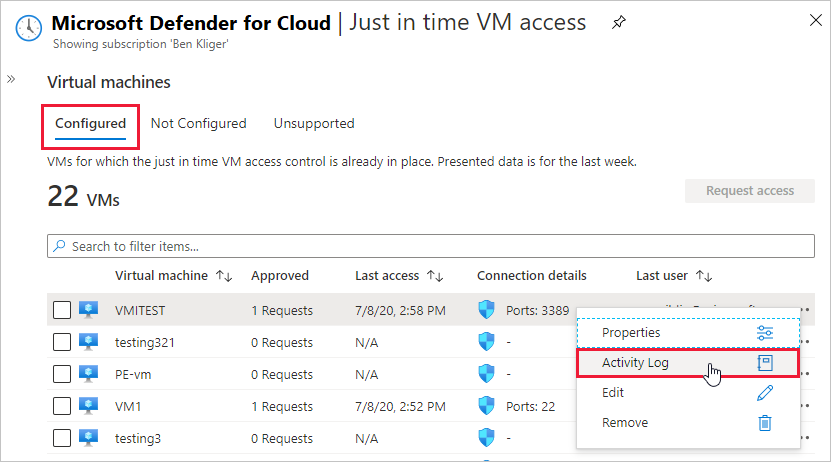

클라우드용 Defender에서 JIT 액세스 작업 감사

로그 검색을 사용하여 VM 활동에 대한 정보를 얻을 수 있습니다. 로그를 보려면: