구독에 대한 MFA(다단계 인증) 관리

사용자를 인증하는 데만 암호를 사용하는 경우 공격 벡터를 열어 둡니다. 사용자는 종종 취약한 암호를 사용하거나 여러 서비스에 대해 다시 사용합니다. MFA를 사용하도록 설정하면 계정이 더 안전하게 유지되고 사용자는 SSO(Single Sign-On)를 사용하여 거의 모든 애플리케이션에서 인증을 받을 수 있습니다.

조직에서 소유하는 라이선스에 따라 Microsoft Entra 사용자에 대해 MFA를 사용하도록 설정하는 방법에는 여러 가지가 있습니다. 이 페이지에서는 클라우드용 Microsoft Defender의 컨텍스트에서 각각에 대한 세부 정보를 제공합니다.

MFA 및 클라우드용 Microsoft Defender

클라우드용 Defender는 MFA에 높은 값을 배치합니다. 보안 점수를 가장 많이 제공하는 보안 제어는 MFA를 사용하도록 설정하는 것입니다.

MFA 사용 컨트롤의 다음 권장 사항은 구독 사용자에 대한 권장 사례를 충족하는지 확인합니다.

- Azure 리소스에 대한 소유자 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

- Azure 리소스에 대한 쓰기 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

- Azure 리소스에 대한 읽기 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다.

MFA를 사용하도록 설정하고 클라우드용 Defender의 두 가지 권장 사항을 준수하는 세 가지 방법인 보안 기본값, 사용자별 할당 및 CA(조건부 액세스) 정책이 있습니다.

무료 옵션 - 보안 기본값

무료 버전의 Microsoft Entra ID를 사용하는 경우 보안 기본값을 사용하여 테넌트에서 다단계 인증을 사용하도록 설정해야 합니다.

Microsoft 365 Business, E3 또는 E5 고객에 대한 MFA

Microsoft 365를 사용하는 고객은 사용자별 할당을 사용할 수 있습니다. 이 시나리오에서는 모든 로그인 이벤트에 대해 모든 사용자에 대해 Microsoft Entra 다단계 인증을 사용하도록 설정하거나 사용하지 않도록 설정합니다. 사용자의 하위 집합 또는 특정 시나리오에서 다단계 인증을 사용하도록 설정할 수 있는 기능은 없으며, Office 365 포털을 통해 관리할 수 있습니다.

Microsoft Entra ID P1 또는 P2 고객을 위한 MFA

향상된 사용자 환경을 위해 CA(조건부 액세스) 정책 옵션에 대해 Microsoft Entra ID P1 또는 P2로 업그레이드합니다. CA 정책을 구성하려면 Microsoft Entra 테넌트 권한이 필요합니다.

CA 정책은 다음을 수행해야 합니다.

MFA 적용

Microsoft 관리 포털 포함

Microsoft Azure 관리 앱 ID를 제외하지 않음

Microsoft Entra ID P1 고객은 Microsoft Entra CA를 사용하여 비즈니스 요구 사항에 맞게 특정 시나리오 또는 이벤트 중에 사용자에게 다단계 인증을 요청하는 메시지를 표시할 수 있습니다. 이 기능을 포함하는 다른 라이선스: Enterprise Mobility + Security E3, Microsoft 365 F1, Microsoft 365 E3.

Microsoft Entra ID P2는 가장 강력한 보안 기능과 향상된 사용자 환경을 제공합니다. 이 라이선스는 Microsoft Entra ID P1 기능에 위험 기반 조건부 액세스를 추가합니다. 위험 기반 CA는 사용자의 패턴에 적응하고 다단계 인증 프롬프트를 최소화합니다. 이 기능을 포함하는 다른 라이선스: Enterprise Mobility + Security E5 또는 Microsoft 365 E5

Azure 조건부 액세스 설명서에서 자세히 알아보세요.

MFA(다단계 인증)를 사용하지 않는 계정 식별

클라우드용 Defender 권장 사항 세부 정보 페이지에서 또는 Azure Resource Graph를 사용하여 MFA를 사용하지 않고 사용자 계정 목록을 볼 수 있습니다.

Azure Portal에서 MFA를 사용하지 않는 계정 보기

권장 사항 세부 정보 페이지의 비정상 리소스 목록에서 구독을 선택하거나 작업 수행을 선택하면 목록이 표시됩니다.

Azure Resource Graph를 사용하여 MFA를 사용하지 않는 계정 보기

MFA를 사용하지 않는 계정을 확인하려면 다음 Azure Resource Graph 쿼리를 사용합니다. 쿼리는 "Azure 리소스에 대한 소유자 권한이 있는 계정은 MFA를 사용하도록 설정해야 합니다"라는 권장 사항의 모든 비정상 리소스(계정)를 반환합니다.

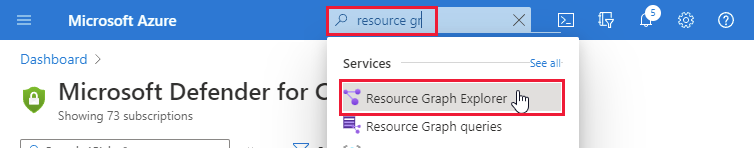

Azure Resource Graph Explorer를 엽니다.

다음 쿼리를 입력하고 쿼리 실행을 선택합니다.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdadditionalData속성은 MFA가 적용되지 않은 계정에 대한 계정 개체 ID의 목록을 표시합니다.참고 항목

'Account ObjectIDs' 열에는 권장 사항에 따라 MFA가 적용되지 않은 계정에 대한 계정 개체 ID 목록이 포함되어 있습니다.

팁

또는 클라우드용 Defender의 REST API 메서드 Assessments - Get을 사용할 수 있습니다.

제한 사항

- 외부 사용자/테넌트에 MFA를 적용하는 조건부 액세스 기능은 아직 지원되지 않습니다.

- Microsoft Entra 역할에 적용되는 조건부 액세스 정책(예: 모든 전역 관리자, 외부 사용자, 외부 도메인 등)은 아직 지원되지 않습니다.

- OKTA, Ping, Duo 등과 같은 외부 MFA 솔루션은 ID MFA 권장 사항 내에서 지원되지 않습니다.

다음 단계

다른 Azure 리소스 유형에 적용되는 권장 사항에 대해 자세히 알아보려면 다음 문서를 참조하세요.

- 클라우드용 Microsoft Defender에서 네트워크 보호

- MFA에 대한 일반적인 질문을 확인하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기